- مؤلف Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:43.

- آخر تعديل 2025-01-22 17:15.

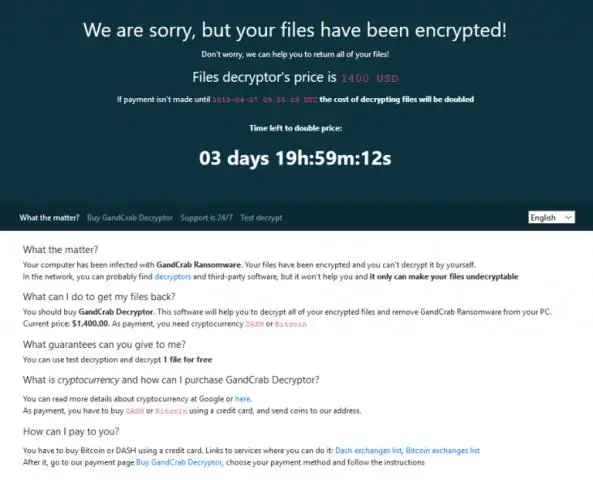

هجمات برامج الفدية عادة تم تنفيذها باستخدام حصان طروادة ، أو الدخول إلى نظام من خلال ، على سبيل المثال ، مرفق ضار ، أو ارتباط مضمن في رسالة بريد إلكتروني للتصيد الاحتيالي ، أو ثغرة أمنية في خدمة الشبكة.

وبالمثل قد يتساءل المرء ، كم من الوقت يستغرق التعافي من هجوم رانسومواري؟

فإنه يأخذ 33 ساعة وفقًا لمسح أجراه مؤخرًا فانسون بورن لـ 500 من صانعي القرار في مجال الأمن السيبراني برعاية SentinelOne. الضحية المتوسطة ضُربت ست مرات.

ما مدى انتشار هجمات برامج الفدية؟ حماية. تحليل أكثر من 230 ألف هجمات برامج الفدية التي وقعت بين أبريل وسبتمبر وتم نشرها من قبل باحثي الأمن السيبراني في Emsisoft وشكلت عائلة واحدة من البرامج الضارة أكثر من نصف (56٪) الحوادث المبلغ عنها: "Stop" برامج الفدية.

بالإضافة إلى ذلك ، ما هي الطريقة الأكثر شيوعًا للهجوم على برامج الفدية؟

الطريقة الأكثر شيوعًا التي يستخدمها المتسللون لنشر فيروسات الفدية هي من خلال رسائل البريد الإلكتروني التصيدية . قراصنة استخدام وضعت بعناية رسائل البريد الإلكتروني التصيدية لخداع الضحية لفتح مرفق أو النقر فوق ارتباط يحتوي على ملف ضار.

هل يمكن إزالة برامج الفدية؟

إذا كان لديك أبسط نوع من برامج الفدية ، مثل برنامج مكافحة فيروسات مزيف أو أداة تنظيف زائفة ، أنت علبة عادة إزالة باتباع الخطوات الواردة في البرنامج الضار السابق إزالة يرشد. يتضمن هذا الإجراء الدخول إلى الوضع الآمن في Windows وتشغيل ماسح الفيروسات عند الطلب مثل Malwarebytes.

موصى به:

كيف يتم تنفيذ التوقيع الرقمي؟

لإنشاء توقيع رقمي ، يقوم برنامج التوقيع - مثل برنامج البريد الإلكتروني - بإنشاء تجزئة أحادية الاتجاه للبيانات الإلكترونية المراد توقيعها. ثم يتم استخدام المفتاح الخاص لتشفير التجزئة. التجزئة المشفرة - جنبًا إلى جنب مع المعلومات الأخرى ، مثل خوارزمية التجزئة - هي التوقيع الرقمي

كيف يتم تنفيذ الطريقة في Android Studio؟

تنفيذ أساليب واجهة أو فئة مجردة في قائمة التعليمات البرمجية ، انقر فوق تنفيذ الأساليب Ctrl + I أو يمكنك النقر بزر الماوس الأيمن في أي مكان في ملف الفصل ، ثم النقر فوق إنشاء Alt + إدراج ، وتحديد طرق التنفيذ. حدد الطرق المراد تنفيذها. انقر فوق موافق

هل يستطيع Bitdefender إزالة برامج الفدية؟

هناك طريقتان لإزالة الفيروس: استخدم SafeMode with Networking وقم بتطهير جهاز الكمبيوتر الخاص بك باستخدام أداة Bitdefender Ransomware Removal. بمجرد اكتماله ، سيعرض Bitdefender رسالة تخبرك أن عملية الإزالة قد اكتملت

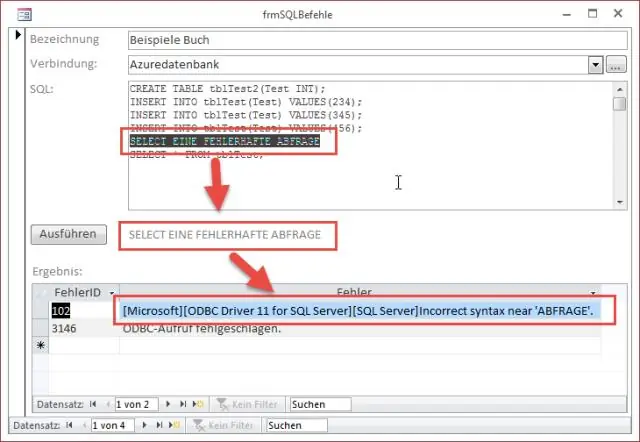

كيف يتم تنفيذ استعلامات SQL؟

ترتيب تنفيذ جملة SELECT في SQL ، الجملة الأولى التي تتم معالجتها هي عبارة FROM ، بينما تتم معالجة جملة SELECT ، التي تظهر أولاً في استعلام SQL ، في وقت لاحق. المراحل المتضمنة في المعالجة المنطقية لاستعلام SQL هي كما يلي: جملة GROUP BY. شرط HAVING

من أين تحصل على برامج الفدية؟

غالبًا ما تنتشر برامج الفدية من خلال رسائل التصيد الاحتيالي التي تحتوي على مرفقات ضارة أو من خلال التنزيل. يحدث التنزيل من خلال محرك الأقراص عندما يزور المستخدم موقع ويب مصابًا دون علمه ثم يتم تنزيل البرامج الضارة وتثبيتها دون علم المستخدم