- مؤلف Lynn Donovan [email protected].

- Public 2023-12-15 23:43.

- آخر تعديل 2025-01-22 17:15.

التوجيه الآمن في الشبكات المخصصة

الشبكات اللاسلكية المخصصة هي أيضًا سريع التأثر إلى اعادتها الهجمات . في هذه الحالة ، يمكن تحسين نظام المصادقة وتقويته من خلال توسيع بروتوكول AODV.

تعرف أيضًا ، ما هي هجمات الإعادة وكيف يمكن التعامل معها؟

أ إعادة الهجوم يحدث عندما يقوم مجرم الإنترنت بالاعتراض على اتصال شبكة آمن هو - هي ، ثم يقوم بالتأخير أو إعادة الإرسال عن طريق الاحتيال هو - هي لتضليل ال المتلقي في فعل ما ال يريد القراصنة.

بجانب ما سبق ، كيف يعمل هجوم الإعادة؟ أ إعادة الهجوم فئة من الشبكات هجوم التي يكتشف فيها المهاجم عملية نقل البيانات ويقوم عن طريق الاحتيال بتأخيرها أو تكراره. تأخير أو تكرار نقل البيانات يكون يقوم بها المرسل أو الكيان الضار الذي يعترض البيانات ويعيد إرسالها.

إذاً ، هل هجوم الإعادة هو نوع من هجوم الرجل في الوسط؟

أ إعادة الهجوم ، المعروف أيضًا باسم التشغيل هجوم ، له أوجه تشابه مع أ رجل -في ال- هجوم وسط . في اعادتها الهجمات ، سيقوم المهاجم بتسجيل حركة المرور بين العميل والخادم ثم يعيد إرسال الحزم إلى الخادم مع تغييرات طفيفة على عنوان IP المصدر والطابع الزمني على الحزمة.

ما هي معلومات مصادقة البروتوكول المعرضة لهجوم الاستنشاق وإعادة التشغيل؟

PAP (كلمة المرور بروتوكول المصادقة ) ضعيف جدا بروتوكول المصادقة . يرسل اسم المستخدم وكلمة المرور بنص واضح. مهاجم قادر على ذلك شم ال المصادقة يمكن إطلاق عملية بسيطة إعادة الهجوم ، بواسطة اعادتها اسم المستخدم وكلمة المرور ، واستخدامهما لتسجيل الدخول.

موصى به:

ما نوع الذاكرة التي تخزن برامج نظام التشغيل والبيانات التي يستخدمها الكمبيوتر حاليًا؟

RAM (ذاكرة الوصول العشوائي): شكل متغير من الذاكرة يحتوي على أنظمة التشغيل والبرامج والبيانات التي يستخدمها الكمبيوتر حاليًا

ما هي آلية فرض القيود على وصول المورد عند تنفيذ سلاسل عمليات متعددة في Redis؟

قفل مع وضع ذلك في الاعتبار ، كيف يتعامل Redis مع التزامن؟ يمكن أن يوفر البرنامج ذو الخيوط الواحدة بالتأكيد التزامن على مستوى الإدخال / الإخراج باستخدام آلية مضاعفة الإدخال / الإخراج (de) وحلقة حدث (وهو ما ريديس يفعل ). للتوازي تكلفة:

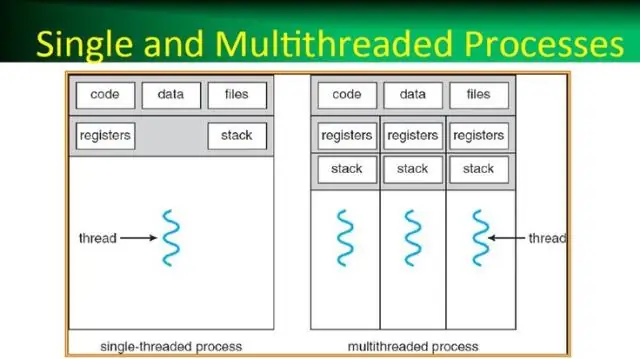

ما هي العملية في نظام التشغيل ما هي الخيط في نظام التشغيل؟

العملية ، بأبسط العبارات ، هي برنامج تنفيذي. يتم تشغيل مؤشر ترابط واحد أو أكثر في سياق العملية. الخيط هو الوحدة الأساسية التي يخصص لها نظام التشغيل وقت المعالج. يتم استخدام مجموعة مؤشرات الترابط بشكل أساسي لتقليل عدد خيوط التطبيق وتوفير إدارة خيوط العاملين

ما هي البروتوكولات الأكثر عرضة للاستنشاق؟

يتم إرسال جميع البيانات كنص واضح يمكن استنشاقه بسهولة. IMAP (بروتوكول الوصول إلى الرسائل عبر الإنترنت) & ناقص ؛ IMAP هو نفسه SMTP في وظائفه ، لكنه معرض بشكل كبير للتشمم. Telnet & ناقص؛ يرسل Telnets كل شيء (أسماء المستخدمين ، كلمات المرور ، ضغطات المفاتيح) عبر الشبكة كنص واضح ، وبالتالي ، يمكن التعرف عليه بسهولة

ما هي آلية الأمن؟

آليات الأمن هي أدوات تقنية وتقنيات تستخدم لتنفيذ خدمات الأمن. قد تعمل آلية من تلقاء نفسها ، أو مع الآخرين ، لتقديم خدمة معينة. فيما يلي أمثلة على آليات الأمان الشائعة: