جدول المحتويات:

- مؤلف Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:43.

- آخر تعديل 2025-01-22 17:15.

يمكن الدفاع عنه . io هو جزء لا يتجزأ من يمكن الدفاع عنه منصة Cyber Exposure Platform التي توفر نظرة ثاقبة قابلة للتنفيذ حول مخاطر أمان البنية التحتية بالكامل ، مما يسمح لك بسرعة ودقة بتحديد الثغرات الأمنية والتكوينات الخاطئة والتحقيق فيها وتحديد أولوياتها في بيئة تكنولوجيا المعلومات الحديثة لديك.

فيما يتعلق بهذا ، كيف يمكنك استخدام io قابل للاستمرار؟

ابدأ مع Tenable.io إدارة الثغرات الأمنية

- استخدم تسلسل البدء التالي لتكوين ونشر إدارة الثغرات الأمنية Tenable.io.

- قبل أن تبدأ ، تعرف على Tenable.io وقم بإنشاء خطة نشر وتحليل سير عمل لتوجيه التكوينات الخاصة بك.

- قم بتثبيت الماسحات الضوئية الخاصة بك وربطها بـ Tenable.io.

ثانيًا ، ما هو SC القابل للدفاع عنه؟ يمكن الدفاع عنه . الشوري هو حل شامل لتحليل الثغرات الأمنية يوفر رؤية كاملة للوضع الأمني للبنية التحتية لتكنولوجيا المعلومات الموزعة والمعقدة.

ثانيًا ، ما هو الفرق بين Nessus و io القابل للدعم؟

IO يتتبع الحالة الزمنية لحالات الضعف ، بينما نيسوس هو مجرد مسح> تقرير. IO لديها قدرات إعداد تقارير أكثر بكثير من Nessus (و Tenable لا يزال لدى.sc المزيد من الإمكانات). IO تمت إضافة نقاط VPR ومقاييس VPR أعلى البيانات الشائعة. IO لديه قدرة الوكيل.

كيف أربط Nessus بـ io القابل للاستمرار؟

لربط Nessus بـ Tenable.io:

- في شاشة Welcome to Nessus ، حدد Managed Scanner.

- انقر فوق متابعة.

- من المربع المُدار بواسطة القائمة المنسدلة ، حدد Tenable.io.

- في مربع Linking Key ، اكتب مفتاح الربط لمثيل Tenable.io الخاص بك.

- (اختياري) إذا كنت تريد استخدام وكيل ، فحدد Use Proxy.

موصى به:

ما هو الخرق الواجب الإبلاغ عنه بموجب قانون "هيبا"؟

يُفترض أن "الاستحواذ أو الوصول أو الاستخدام أو الإفصاح" غير المصرح به عن المعلومات الصحية المحمية غير المضمونة بما ينتهك قاعدة خصوصية HIPAA يعد انتهاكًا يمكن الإبلاغ عنه ما لم يقرر الكيان أو الشريك التجاري أن هناك احتمالًا ضعيفًا بأن البيانات قد تعرضت للاختراق أو يناسب الإجراء ضمن استثناء

ما الذي يمكنني جمع البيانات عنه؟

7 طرق لجمع استبيانات البيانات. الاستطلاعات هي إحدى الطرق التي يمكنك من خلالها مطالبة العملاء مباشرة بالمعلومات. تعقب عبر الانترنت. تتبع بيانات المعاملات. تحليلات التسويق عبر الإنترنت. مراقبة مواقع التواصل الاجتماعي. جمع بيانات الاشتراك والتسجيل. مراقبة حركة المرور في المتجر

ما الذي يجب أن أبحث عنه عند شراء مصدر طاقة للكمبيوتر؟

خطوات تحديد القوة الكهربائية التي تحتاجها. استخدم صفحة ويب أو برنامجًا لآلة حاسبة PSU للمساعدة في تحديد متطلباتك. ابحث عن الموصلات التي تحتاجها. ابحث عن وحدات PSU ذات تصنيفات عالية الكفاءة. تحديد متانة PSU. تحقق من عدد القضبان. احصل على PSU معياري. قارن بين شدة التيار لكل جهد

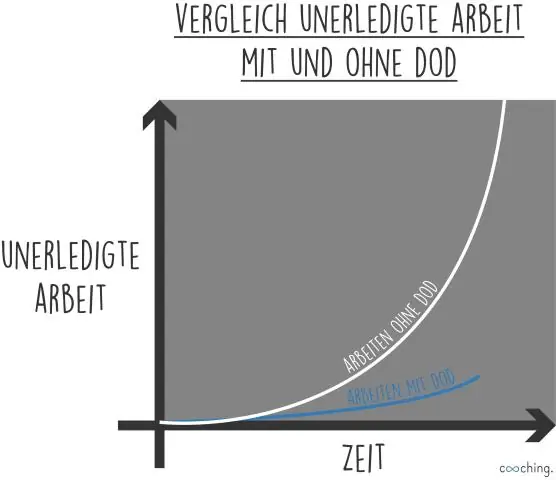

ما هو برنامج الوصول الخاص لوزارة الدفاع؟

برامج الوصول الخاصة (SAP) هي مصدر مجزأ للمعلومات لديه وصول محدود إلى معلومات البرنامج الهامة المختارة (CPI). يتم إنشاء برامج SAP من قبل الإدارات والوكالات ولديها بروتوكولات وضمانات من الإفصاح غير المقصود الذي يتجاوز المعلومات المصنفة العادية (الجانبية)

ما هي شهادة خط الأساس 8570 المعتمدة من وزارة الدفاع؟

تحدد وزارة الدفاع 8570 سياسات ومسؤوليات ضمان معلومات وزارة الدفاع ، بما في ذلك التدريب وإصدار الشهادات وإدارة القوى العاملة. إنه مطلب أساسي للوصول إلى أنظمة تكنولوجيا المعلومات الخاصة بوزارة الدفاع