- مؤلف Lynn Donovan [email protected].

- Public 2023-12-15 23:43.

- آخر تعديل 2025-01-22 17:15.

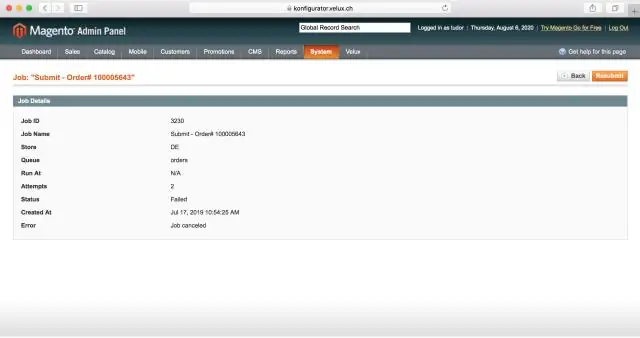

يمكن أن يحدث خطأ في تكوين الأمان على أي مستوى من مكدس التطبيقات ، بما في ذلك خدمات الشبكة ، والنظام الأساسي ، وخادم الويب ، وخادم التطبيقات ، وقاعدة البيانات ، وأطر العمل ، والرمز المخصص ، والأجهزة الافتراضية المثبتة مسبقًا ، والحاويات ، أو التخزين.

علاوة على ذلك ، ما هو الخطأ الأمني؟

خطأ في التكوين الأمني عندما ينشأ حماية يتم تعريف الإعدادات وتنفيذها وصيانتها كإعدادات افتراضية. حسن الأمان الازعر يؤمن تعريف التكوين ونشره للتطبيق وخادم الويب وخادم قاعدة البيانات والنظام الأساسي.

قد يتساءل المرء أيضًا ، ما هو تأثير التهيئة الأمنية الخاطئة؟ خطأ في تكوين الأمان قد تحدث الثغرات الأمنية إذا كان أحد المكونات عرضة للهجوم بسبب خيار تكوين غير آمن. غالبًا ما تحدث هذه الثغرات الأمنية بسبب التكوين الافتراضي غير الآمن ، أو التكوين الافتراضي غير الموثق جيدًا ، أو الجانب الموثق بشكل سيئ- تأثيرات من التكوين الاختياري.

مع وضع ذلك في الاعتبار ، في أي مستوى يمكن أن تحدث مشكلة تكوين خاطئ للأمان؟

يمكن أن يحدث خطأ في تكوين الأمان في أي مستوى من مكدس التطبيقات ، بما في ذلك النظام الأساسي وخادم الويب وخادم التطبيقات وقاعدة البيانات والإطار. تأتي العديد من التطبيقات مزودة بميزات غير ضرورية وغير آمنة ، مثل ميزات التصحيح وتأكيد الجودة ، التي يتم تمكينها افتراضيًا.

ما هو هجوم التهيئة الخاطئة؟

الخادم خطأ في التكوين . الخادم هجمات التهيئة الخاطئة استغلال نقاط ضعف التكوين الموجودة في خوادم الويب والتطبيقات. تأتي العديد من الخوادم مع ملفات افتراضية ونماذج غير ضرورية ، بما في ذلك التطبيقات وملفات التكوين والبرامج النصية وصفحات الويب. قد تتضمن الخوادم حسابات افتراضية وكلمات مرور معروفة.

موصى به:

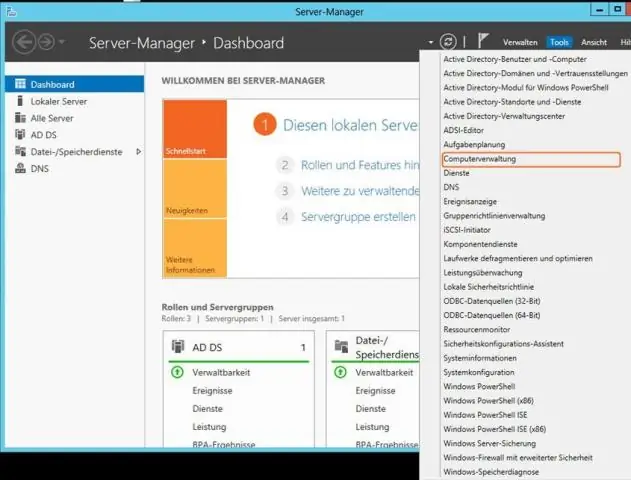

كيف أقوم بتشغيل مدير التهيئة؟

انتقل إلى ابدأ واكتب لوحة التحكم ، واضغط على Enter. في مربع لوحة تحكم البحث ، اكتب مدير التكوين ثم انقر فوقه بمجرد ظهوره. انقر فوق علامة التبويب الإجراءات. حدد دورة فحص تحديثات البرامج ثم انقر فوق التشغيل الآن

كم عدد الهجمات السيبرانية التي تحدث يوميا؟

تشير حقائق وإحصاءات الجرائم الإلكترونية إلى أنه منذ عام 2016 تحدث أكثر من 4000 هجوم بفدية يوميًا. هذه زيادة بنسبة 300٪ عن عام 2015 عندما تم تسجيل أقل من 1،000 هجوم من هذا النوع يوميًا

ما هي أداة التهيئة؟

المكون. بواسطة Vangie Beal اسم لنوع من أدوات البرامج المستخدمة في التجارة الإلكترونية أو الاسم المستخدم لوصف محرك نظام تكوين المبيعات فقط

كيف تحدث الخروقات الأمنية؟

يحدث الخرق الأمني عندما يحصل متطفل على وصول غير مصرح به إلى الأنظمة والبيانات المحمية الخاصة بالمؤسسة. يتجاوز مجرمو الإنترنت أو التطبيقات الضارة آليات الأمان للوصول إلى المناطق المحظورة. يعد خرق الأمان انتهاكًا في مرحلة مبكرة يمكن أن يؤدي إلى أشياء مثل تلف النظام وفقدان البيانات

كيف يمكن تحقيق التهيئة البطيئة على الإنترنت؟

تُستخدم التهيئة البطيئة بشكل أساسي لتحسين الأداء وتجنب الحساب المهدر وتقليل متطلبات ذاكرة البرنامج. باستخدام Lazy للإعلان عن كائن الطلبات للتهيئة البطيئة ، يمكنك تجنب إهدار موارد النظام عند عدم استخدام الكائن