جدول المحتويات:

- مؤلف Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:43.

- آخر تعديل 2025-01-22 17:15.

لتشغيل عامل تصفية الخداع

- افتح متصفح الانترنت بالنقر فوق الزر "ابدأ" ، ثم النقر فوق متصفح الانترنت .

- انقر فوق الزر أدوات ، انقر فوق عامل تصفية التصيد ، ثم انقر فوق تشغيل التحقق التلقائي من موقع الويب.

- انقر فوق تشغيل تلقائي عامل تصفية التصيد ، ثم انقر فوق موافق.

بعد ذلك ، قد يتساءل المرء أيضًا ، ما هو عامل تصفية الخداع في Internet Explorer؟

الشاشة الذكية التصفية في Internet Explorer (مسمى عامل تصفية الخداع في IE7 ) هي ميزة مصممة لمساعدتك في تحذيرك إذا ظهر أن بعض مواقع الويب تسرق معلوماتك الشخصية.

بعد ذلك ، السؤال هو ، ماذا يفعل عامل تصفية التصيد؟ تكوين ملف Microsoft عامل تصفية التصيد يحميك من التصيد الهجمات أثناء تصفحك للإنترنت. التصيد هي تقنية يستخدمها المهاجمون لخداعك للتخلي عن البيانات الشخصية أو بيانات الاعتماد أو غيرها من المعلومات من خلال التظاهر بأنها أعمال أو عمليات مشروعة.

في المقابل ، كيف يمكنني إيقاف تشغيل عامل تصفية الخداع في Internet Explorer؟

منتجات)

- انقر فوق أدوات ثم حدد عامل تصفية الخداع.

- انقر فوق تشغيل التحقق التلقائي من موقع الويب.

- حدد إيقاف تشغيل عامل تصفية الخداع التلقائي.

كيف أقوم بتشغيل عامل تصفية الخداع؟

لتشغيل عامل تصفية الخداع

- افتح Internet Explorer بالنقر فوق الزر "ابدأ" ثم النقر فوق Internet Explorer.

- انقر فوق الزر أدوات ، وانقر فوق عامل تصفية الخداع ، ثم انقر فوق تشغيل التحقق التلقائي من موقع الويب.

- انقر فوق تشغيل عامل تصفية الخداع التلقائي ، ثم انقر فوق موافق.

موصى به:

كيف أقوم بتمكين امتداد UiPath؟

لتمكينه: انقر فوق شريط التنقل الجانبي> الإعدادات. يتم عرض صفحة الإعدادات. في علامة التبويب الامتدادات ، انتقل إلى امتداد UiPath. ضمن ملحق UiPath ، حدد خانة الاختيار السماح بالوصول إلى عناوين URL للملفات

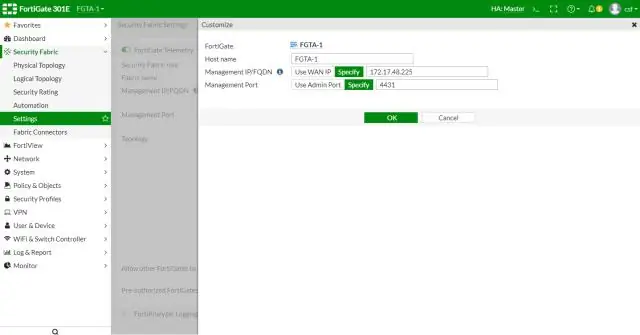

كيف أقوم بتمكين نسيج الأمان في FortiGate؟

في جذر FortiGate GUI ، حدد نسيج الأمان> الإعدادات. في صفحة Security Fabric Settings (إعدادات نسيج الأمان) ، قم بتمكين FortiGate Telemetry. يتم تمكين FortiAnalyzer Logging تلقائيًا. في حقل عنوان IP ، أدخل عنوان IP الخاص بـ FortiAnalyzer الذي تريد أن يرسل Security Fabric السجلات إليه

كيف يمكنني تمكين الحماية من التصيّد والبرامج الضارة في Chrome؟

انقر فوق قائمة Chrome في شريط أدوات المتصفح ، ثم انقر فوق إظهار الإعدادات المتقدمة وابحث عن قسم "الخصوصية" ، ثم قم بإلغاء تحديد المربع بجوار "تمكين الحماية من التصيد الاحتيالي والحماية من البرامج الضارة". ملاحظة: عند إيقاف تشغيل هذه التحذيرات ، تقوم أيضًا بإيقاف تشغيل تحذيرات البرامج الضارة والتنزيلات غير الشائعة

كيف أقوم بإضافة عامل تصفية إلى رأس الجدول؟

عند إنشاء الجداول وتنسيقها ، تتم إضافة عناصر التحكم في التصفية تلقائيًا إلى رؤوس الجدول. جربها! حدد أي خلية داخل النطاق. حدد البيانات> عامل التصفية. حدد سهم رأس العمود. حدد عوامل تصفية النص أو عوامل تصفية الأرقام ، ثم حدد مقارنة ، مثل بين. أدخل معايير التصفية وحدد موافق

كيف يختلف هجوم التصيد بالرمح عن هجوم التصيد العام؟

يعد التصيد الاحتيالي والتصيد بالرمح من الأشكال الشائعة جدًا لهجمات البريد الإلكتروني المصممة لك لتنفيذ إجراء معين - عادةً ما يتم النقر فوق ارتباط أو مرفق ضار. الفرق بينهما هو في المقام الأول مسألة استهداف. تم تصميم رسائل التصيد الاحتيالي باستخدام الرمح بعناية للحصول على متلقي واحد للرد