- مؤلف Lynn Donovan [email protected].

- Public 2023-12-15 23:43.

- آخر تعديل 2025-06-01 05:07.

هذا هو أحد الأهداف الأساسية لـ Biba و كلارك ويلسون صلاحية التحكم صلاحية الدخول نموذج ، لمنع التعديلات غير المصرح بها على البيانات. للحفاظ على سلامتها باستمرار. الثاني ، ببا و نموذج كلارك ويلسون الحفاظ على النزاهة من خلال التأكد من أن المستخدمين المصرح لهم لا يقومون بإجراء تغييرات غير مصرح بها.

بعد ذلك ، قد يتساءل المرء أيضًا ، ما الذي يؤكده كلارك ويلسون؟

ال كلارك - ويلسون يوفر نموذج النزاهة أساسًا لتحديد وتحليل سياسة النزاهة لنظام الحوسبة. الموديل يكون تهتم في المقام الأول بإضفاء الطابع الرسمي على مفهوم سلامة المعلومات.

وبالمثل ، كيف يختلف نموذج كلارك ويلسون عن نموذج Biba؟ كلارك - ويلسون لا يمكن للمستخدمين المصرح لهم تغيير البيانات بطريقة غير مناسبة. كذلك يختلف عن نموذج Biba في تلك المواضيع مقيدة. وهذا يعني أنه يمكن لموضوع في مستوى واحد من الوصول قراءة مجموعة واحدة من البيانات ، في حين أن موضوعًا في مستوى آخر من الوصول يمكنه الوصول إلى مجموعة مختلفة من البيانات.

بعد ذلك ، السؤال هو ، ما الذي يحمي نموذج Brewer و Nash منه؟

ال نموذج برور وناش تم إنشاؤه لتوفير ضوابط الوصول إلى أمن المعلومات التي يمكن أن تتغير ديناميكيًا. في ال نموذج بروير وناش لا يمكن أن تتدفق أي معلومات بين الموضوعات والأشياء بطريقة سيكون خلق تضارب في المصالح. هذه نموذج يشيع استخدامه من قبل شركات الاستشارات والمحاسبة.

ما هو نموذج بيبا الأمني؟

ال نموذج ببا أو ببا نزاهة نموذج تم تطويره بواسطة Kenneth J. ببا في عام 1975 ، هو نظام انتقال رسمي للكمبيوتر الأمان السياسة التي تصف مجموعة من قواعد التحكم في الوصول المصممة لضمان سلامة البيانات. يتم تجميع البيانات والموضوعات في مستويات مرتبة من النزاهة.

موصى به:

ما نوع Amazon Elastic Load Balancer الذي يعمل في الطبقة 7 من نموذج OSI فقط؟

يعمل AWS Application Load Balancer (ALB) في الطبقة 7 من نموذج OSI. في Layer 7 ، يمتلك ELB القدرة على فحص المحتوى على مستوى التطبيق ، وليس فقط IP والمنافذ. يتيح ذلك المسار استنادًا إلى قواعد أكثر تعقيدًا مما هو عليه مع Classic Load Balancer

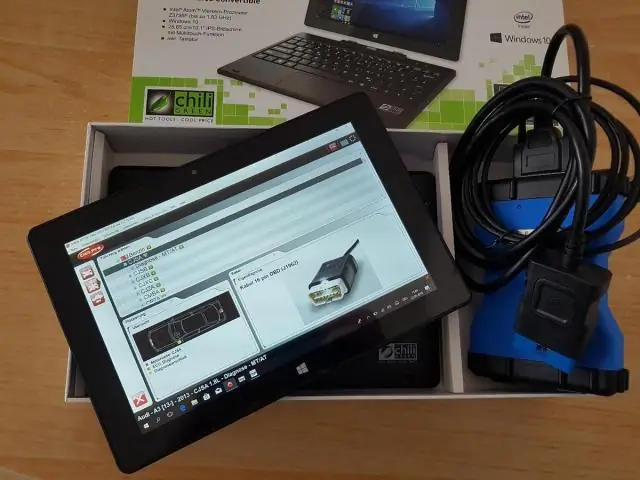

ما الذي يجب التحقق منه قبل شراء جهاز كمبيوتر محمول مستعمل؟

ما تحتاج إلى معرفته قبل شراء جهاز كمبيوتر محمول مستعمل تعرف على احتياجاتك. افحص جسم الكمبيوتر المحمول. تحقق من حالة الشاشة. اختبر لوحة المفاتيح ولوحة التتبع. اختبر المنافذ ومحرك أقراص CD / DVD. تحقق من الاتصال اللاسلكي. اختبر كاميرا الويب ومكبرات الصوت. تحقق من صحة البطارية

ما الذي يمكن أن تحميك VPN منه؟

الأمان: تقوم VPN بتشفير جلسة الويب للمستخدم بالكامل. يجعل كل موقع آمنًا تمامًا مثل البنوك أو المواقع المالية الأخرى. يسمح VPN للمستخدمين بالوصول الآمن وغير الخاضع للرقابة إلى أي شيء على الإنترنت. الخصوصية: تخفي AVPN عناوين المستخدمين وتحمي هوية الشخص من التتبع

كيف تقوم بتثبيت معزز الهاتف الخلوي من ويلسون؟

قم بتشغيل كابل الهوائي الخارجي في SignalBooster وقم بتوصيله بالموصل المسمى "OutsideAntenna" على Signal Booster. قم بتشغيل كبل InsideAntenna في Signal Booster وقم بتوصيله بالموصل المسمى "Inside Antenna" على SignalBooster

من الذي اشترت Microsoft GitHub منه؟

مايكروسوفت تستحوذ على جيثب. بعد ظهور تقارير تفيد بأن عملاق البرمجيات كان يجري محادثات للاستحواذ على GitHub ، تجعله مايكروسوفت رسميًا اليوم. هذه هي ثاني عملية استحواذ كبيرة للرئيس التنفيذي لشركة Microsoft Satya Nadella ، بعد الاستحواذ على LinkedIn بقيمة 26.2 مليار دولار قبل عامين