- مؤلف Lynn Donovan [email protected].

- Public 2023-12-15 23:43.

- آخر تعديل 2025-01-22 17:16.

بعض مزايا هذا النوع من IDS هم: هم قادرون على التحقق مما إذا كان الهجوم ناجحًا أم لا ، في حين أن أ IDS القائمة على الشبكة فقط أعطِ تنبيهًا بالهجوم. أ على أساس المضيف يمكن للنظام تحليل حركة المرور التي تم فك تشفيرها للعثور على توقيع الهجوم - مما يمنحهم القدرة على مراقبة حركة المرور المشفرة.

وفقًا لذلك ، كيف تختلف أنظمة IDS القائمة على الشبكة عن أنظمة IDS القائمة على المضيف؟

ما هو فرق بين أ IDS القائمة على الشبكة ( كشف التسلل النظام) وأ IDS القائم على المضيف ? على أساس المضيف تستخدم IDS أجهزة الاستشعار مع بطاقات NIC ( شبكة الاتصال بطاقات الواجهة) مضبوطة على الوضع المختلط للمراقبة شبكة الاتصال نشاط. على أساس الشبكة تركز IDSes على النشاط على جهاز العميل أو الخادم المثبت عليهما.

وبالمثل ، ما هو الفرق بين جدران الحماية القائمة على المضيف والشبكة؟ في حين جدار الحماية المعتمد على الشبكة يقوم بتصفية حركة المرور من الإنترنت إلى شبكة LAN الآمنة والعكس صحيح ، أ جدار الحماية القائم على المضيف هو تطبيق برمجي أو مجموعة من التطبيقات المثبتة على جهاز كمبيوتر واحد وتوفر الحماية لـ مضيف . لكن عندما يأتي أكبر الشبكات , المضيف القائم على جدران الحماية ليست كافية.

يسأل الناس أيضًا ، ما هو نظام كشف التسلل المستند إلى الشبكة؟

أ شبكة الاتصال - نظام كشف التسلل المعتمد (NIDS) يستخدم للرصد والتحليل شبكة الاتصال حركة المرور لحماية أ النظام من عند شبكة الاتصال - على أساس التهديدات. يقرأ NIDS جميع الحزم الواردة ويبحث عن أي أنماط مشبوهة.

كيف يعمل نظام كشف التسلل المستند إلى المضيف؟

أ مضيف - IDS مقرها هو نظام كشف التسلل يراقب البنية التحتية للكمبيوتر المثبت عليها ، ويحلل حركة المرور ويسجل السلوك الضار. يمنحك HIDS رؤية عميقة لما يحدث لأمنك المهم الأنظمة.

موصى به:

كيف أقوم بنقل موقع Joomla الخاص بي إلى المضيف المحلي؟

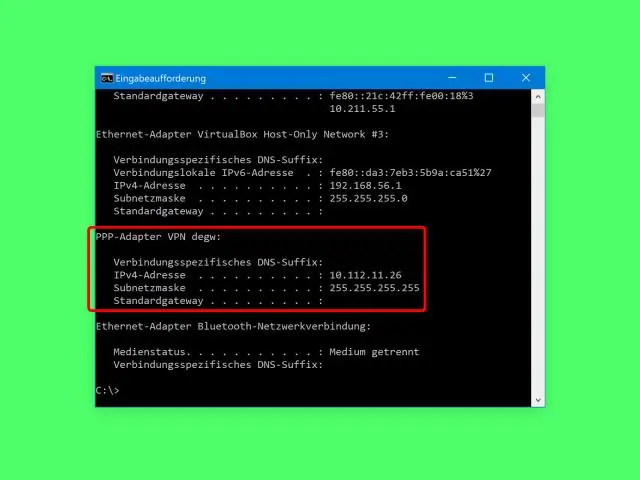

يوجد أدناه دليل أساسي حول كيفية ترحيل موقع Joomlasite الخاص بك من مضيف محلي إلى مضيف ويب قياسي. الخطوة 1: انسخ الدليل الجذر لخادم الويب. الخطوة 2: اتصل بحساب SiteGround FTP. الخطوة 3: قم بعمل تفريغ كامل لقاعدة بيانات Joomla MySQL. الخطوة 4: استيراد ملف تفريغ قاعدة البيانات. الخطوة 5: استعادة قاعدة البيانات

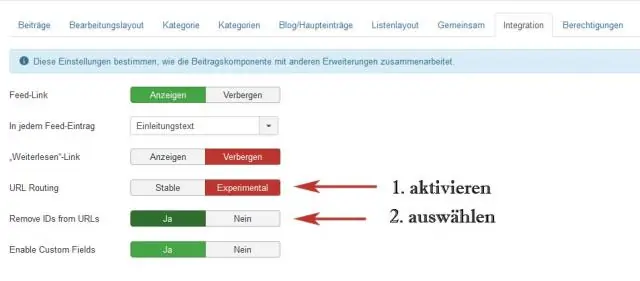

كيف يمكنني تمكين التوجيه المستند إلى السمات؟

يعد تمكين توجيه السمات في تطبيق ASP.NET MVC5 أمرًا بسيطًا ، ما عليك سوى إضافة مكالمة إلى المسارات. طريقة MapMvcAttributeRoutes () مع طريقة RegisterRoutes () من RouteConfig. cs. يمكنك أيضًا دمج توجيه السمات مع التوجيه المستند إلى الاتفاقية

كيف يرتبط التصميم المستند إلى المجال بالخدمات المصغرة؟

تتمتع الخدمات المصغرة بعلاقة تكافلية مع التصميم الذي يحركه المجال (DDD) - نهج تصميم حيث يتم تصميم مجال الأعمال بعناية في البرامج وتطور بمرور الوقت ، بشكل مستقل عن السباكة التي تجعل النظام يعمل

ما هو عنوان البريد الإلكتروني المستند إلى مزود خدمة الإنترنت؟

يشير ISP إلى مزود خدمة الإنترنت. عندما نتحدث عن التسويق عبر البريد الإلكتروني ، يشير ISP إلى مزودي البريد الإلكتروني الرئيسيين: AOL و Hotmail و Outlook و Yahoo و Gmail و Comcast وما إلى ذلك. عادة ما يكون عملاؤهم مستلمي بريدك الإلكتروني

كيف يتم تنفيذ التحكم في الوصول المستند إلى الدور؟

يأخذ التحكم في الوصول المستند إلى الدور الامتيازات المرتبطة بكل دور في الشركة ويضعها مباشرة في الأنظمة المستخدمة للوصول إلى موارد تكنولوجيا المعلومات. إذا تم تنفيذه بشكل صحيح ، فإنه يمكّن المستخدمين من تنفيذ الأنشطة - وهذه الأنشطة فقط - التي يسمح بها دورهم