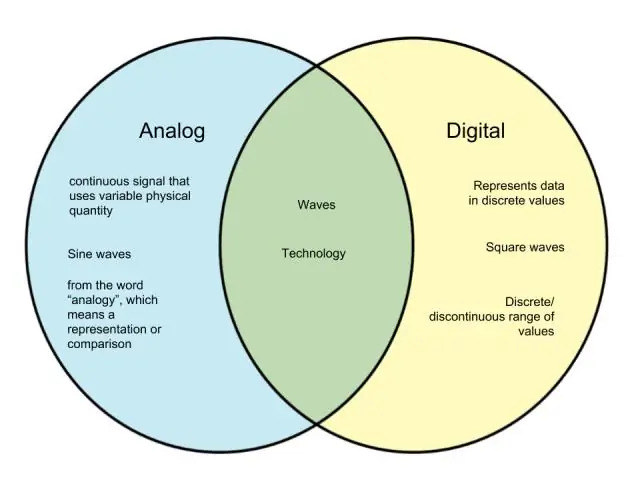

الإشارات التناظرية والرقمية هي أنواع الإشارات التي تحمل المعلومات. والفرق الرئيسي بين كلتا الإشارتين هو أن الإشارات التناظرية لها إشارات كهربائية مستمرة ، بينما الإشارات الرقمية غير متصلة بالكهرباء. آخر تعديل: 2025-01-22 17:01

الغرض من الأداة المساعدة make هو التحديد التلقائي لأجزاء برنامج كبير تحتاج إلى إعادة تجميع ، وإصدار الأوامر اللازمة لإعادة تجميعها. في برنامج ما ، عادةً ما يتم تحديث الملف القابل للتنفيذ من ملفات الكائنات ، والتي يتم إنشاؤها بدورها عن طريق تجميع ملفات المصدر. آخر تعديل: 2025-01-22 17:01

تصدير بنية المخطط باستخدام SQL Server Management Studio في الجزء الأيمن ، انقر بزر الماوس الأيمن فوق قاعدة البيانات التي ترغب في تصدير بنية المخطط لها. اختر المهام => اختر إنشاء البرامج النصية. انقر فوق التالي في شاشة الترحيب. انقر فوق التالي في شاشة "تحديد كائنات قاعدة البيانات المراد نصها". آخر تعديل: 2025-01-22 17:01

سجّل الدخول إلى Azure على https://portal.azure.com. في Azure Portal ، اختر إنشاء مورد ، ويب ، ثم اختر تطبيق ويب للحاويات. أدخل اسمًا لتطبيق الويب الجديد ، وحدد أو أنشئ مجموعة موارد جديدة. اختر تكوين الحاوية وحدد Azure Container Registry. انتظر حتى يتم إنشاء تطبيق الويب الجديد. آخر تعديل: 2025-01-22 17:01

المنصة والمنصة. المنصة (المنصة أو podia) هي المنصة المرتفعة التي يقف عليها المتحدث لإلقاء خطابه. الكلمة مشتقة من الكلمة اليونانية & pi؛ ό & delta؛ & iota؛ (بوثي) والتي تعني "قدم". آخر تعديل: 2025-01-22 17:01

ج: BryteWave عبارة عن منصة كتابية رقمية. إنها أكثر بكثير من مجرد منصة قراءة قياسية. يمكنك تمييز النص ، والإشارة المرجعية ، والبحث ، والفرز ، وتدوين الملاحظات. آخر تعديل: 2025-01-22 17:01

يمكن الوصول إلى إدارة Sophos المركزية من خلال مواقع الويب المدعومة. إذا كان العميل لديه حساب ويرغب في تغيير بيانات الاعتماد: قم بتسجيل الدخول. آخر تعديل: 2025-01-22 17:01

تكوين خيارات JVM؟ من القائمة تعليمات ، انقر فوق تحرير خيارات VM المخصصة. إذا لم يكن لديك أي مشروع مفتوح ، في شاشة الترحيب ، انقر فوق تكوين ثم تحرير خيارات VM المخصصة. إذا لم تتمكن من بدء IntelliJ IDEA ، فقم بنسخ الملف الافتراضي يدويًا مع خيارات JVM إلى دليل تكوين IntelliJ IDEA. آخر تعديل: 2025-01-22 17:01

كيفية الإرسال من Firefox على أنظمة Windows و macOS و iOS. على الرغم من دعم Firefox على Windows و macOS و iOS ، فإن وظيفة الإرسال غير مدعومة في أنظمة التشغيل هذه. ومع ذلك ، يمكنك دائمًا استخدام محاكي Android لتشغيل جهاز Android افتراضي على جهاز Windows أو Mac الخاص بك. آخر تعديل: 2025-01-22 17:01

يتمثل الاختلاف الرئيسي بين "الوظيفة الظاهرية" و "الوظيفة الظاهرية الصافية" في أن "الوظيفة الافتراضية" لها تعريفها في الفئة الأساسية وأيضًا تعيد الفئات المشتقة الموروثة تعريفها. لا يوجد تعريف للوظيفة الافتراضية الخالصة في الفئة الأساسية ، ويجب على جميع الأصناف المشتقة الوراثية إعادة تعريفها. آخر تعديل: 2025-01-22 17:01

انقر بزر الماوس الأيمن فوق أيقونة OneDrive في علبة النظام ، أو ابدأ OneDrive. حدد الإعدادات وانتقل إلى علامة التبويب Officetab. تقوم بتعطيل مركز التحميل إذا قمت بإلغاء تحديد "استخدام Office 2016 لمزامنة ملفات Office التي أفتحها". يجب على Arestart إكمال العملية ويجب ألا تعمل مراكز تحميل Office على النظام بعد الآن. آخر تعديل: 2025-01-22 17:01

قم بزيادة حجم الخط عند طباعة صفحة ويب. انقر فوق "ملف" وحدد "معاينة قبل الطباعة". تغيير النسبة المئوية "مقياس" لجعلها أكبر. ستتمكن من رؤية كيف ستبدو بالضبط في شاشة معاينة الطباعة قبل الطباعة. عندما تشعر بالرضا ، انقر فوق "طباعة". آخر تعديل: 2025-01-22 17:01

لأغراض الألعاب ، يجب عليك استخدام أجهزة الماوس السلكية لأنها أقل عرضة للتأخر وأكثر استقرارًا من نظيراتها اللاسلكية. على الرغم من أن الفئران السلكية تقدم أداءً أفضل ، إلا أن التكنولوجيا اللاسلكية تتقدم ، والحلول اللاسلكية تلحق بالركب تدريجيًا - ولكن لا يزال أمامهم طريق طويل لنقطعه. آخر تعديل: 2025-01-22 17:01

جامعة الأمير محمد بن فهد. يقلني. ***** جامعة الأمير محمد بن فهد. ضخني. آخر تعديل: 2025-01-22 17:01

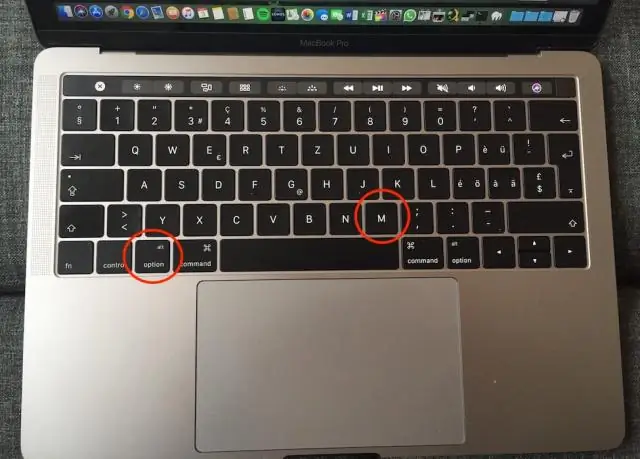

كيفية إدراج مفتاح على لوحة مفاتيح MacBook. يقع Ins أو Insert Key بالقرب من مفتاح Backspace في معظم لوحات مفاتيح الكمبيوتر. كما أنه موجود في numerickeypadwith 0 ويعمل عند إيقاف مفتاح num lock. آخر تعديل: 2025-01-22 17:01

اختبار تشغيل الكبل قم بإزالة قابس الاسترجاع من منفذ VWIC. قم بتوصيل الكبل بمنفذ VWIC. افصل الكبل من SmartJack. قم بتوصيل الاسترجاع بهذا الطرف من تشغيل الكبل. قم بإجراء اختبارات الاسترجاع. آخر تعديل: 2025-01-22 17:01

يتراوح متوسط تكلفة خيمة منزل لتبخير النمل الأبيض من 1،280 دولارًا إلى 3000 دولار أو 1 دولار إلى 4 دولارات للقدم المربع اعتمادًا على مستوى الإصابة. الخيار الثاني للمنزل بأكمله هو المعالجة الحرارية والتي عادة ما تكلف ما بين دولار واحد إلى 2.50 دولار للقدم المربع ، حيث يدفع معظم أصحاب المنازل حوالي 800 دولار إلى 2800 دولار. آخر تعديل: 2025-01-22 17:01

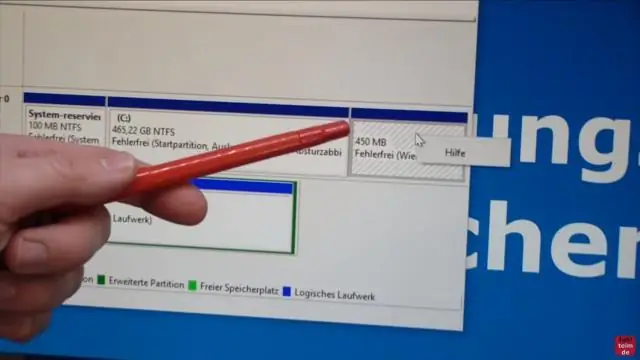

تم تصميم قسم OEM لاسترداد النظام أو استعادة المصنع. يسمح للمستخدمين باستعادة النظام إلى الحالة الأصلية بسهولة وسرعة عند حدوث فشل في النظام أو تعطل النظام. يأتي هذا القسم عادةً مع كمبيوتر Dell أو Lenovo أو HP. آخر تعديل: 2025-01-22 17:01

TWRP لـ Asus Transformer TF101 حدد جهازك من قائمة الأجهزة (tf101) واختر إصدارًا. سيتم تنزيل الملف إلى مجلد التنزيلات. استعرض للوصول إلى الملف وحدده. اضغط على Flash to Recovery. آخر تعديل: 2025-01-22 17:01

التمثيل البياني للدالة التربيعية هو القطع المكافئ. محور تناظر القطع المكافئ هو خط عمودي يقسم القطع المكافئ إلى نصفين متطابقين. يمر محور التناظر دائمًا عبر قمة القطع المكافئ. المحور x للرأس هو معادلة محور تناظر القطع المكافئ. آخر تعديل: 2025-01-22 17:01

تعد أوضاع العنونة جانبًا من جوانب بنية مجموعة التعليمات في معظم تصميمات وحدة المعالجة المركزية (CPU). يحدد وضع العنونة كيفية حساب عنوان الذاكرة الفعال لمعامل باستخدام المعلومات المحفوظة في السجلات و / أو الثوابت الموجودة في تعليمات الجهاز أو في أي مكان آخر. آخر تعديل: 2025-01-22 17:01

أنواع شبكات المنطقة - LAN و MAN و WAN. تسمح الشبكة لأجهزة الكمبيوتر بالاتصال والتواصل مع أجهزة الكمبيوتر المختلفة عبر أي وسيط. LAN و MAN و WAN هي الأنواع الثلاثة الرئيسية للشبكات المصممة للعمل في المنطقة التي تغطيها. آخر تعديل: 2025-01-22 17:01

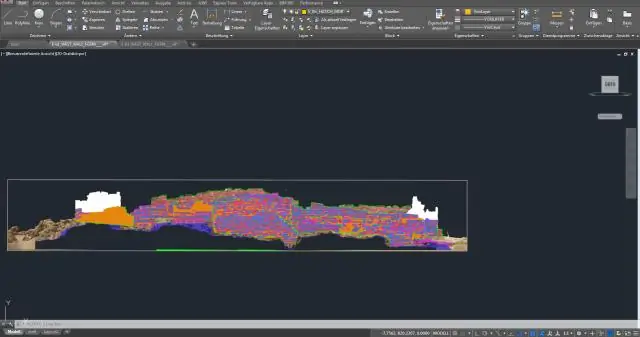

ينشئ نسخة واحدة من الكائنات المحددة وينهي الأمر. عديد. يتجاوز إعداد الوضع الفردي. يتم تعيين الأمر COPY للتكرار تلقائيًا طوال مدة الأمر. آخر تعديل: 2025-01-22 17:01

لا ، لا يمكننا النوم في مرافق التخزين الذاتي. إنه أمر خطير للغاية بالنسبة لوجهة نظرك الصحية. بادئ ذي بدء ، إنه أمر غير مريح للغاية ويمكنك أيضًا أن تموت إذا كنت تحاول النوم في وحدات التخزين. يمكنك أيضًا معاقبة إذا كنت تفكر في النوم في وحدات التخزين. آخر تعديل: 2025-01-22 17:01

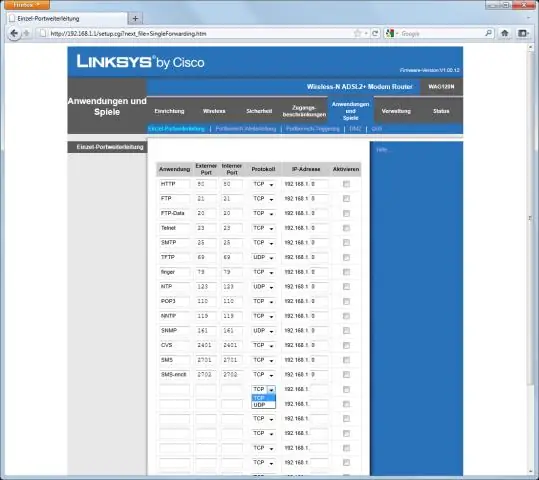

تستخدم المساعدة عن بعد بروتوكول سطح المكتب البعيد (RDP) لإنشاء اتصال بين المستخدم الذي يطلب المساعدة والمساعد الذي يوفرها. يستخدم RDP منفذ TCP 3389 لهذا الاتصال. آخر تعديل: 2025-01-22 17:01

خيارات الإيداع عبر الإنترنت قم بالإيداع فورًا عن طريق تحصيل فاتورة الرسوم الخاصة بك على onecard.uconn.edu. استخدم نظام دفع الفواتير عبر الإنترنت الخاص بمصرفك الشخصي. قم بالإيداع فورًا في onecard.uconn.edu. مكتب بطاقات واحد في Wilbur Cross Room 207. محطات إيداع Husky Bucks في حرم Storrs. آخر تعديل: 2025-01-22 17:01

مصدر طاقة التلفزيون: تقوم لوحة الطاقة بتحويل جهد خط التيار المتردد وهو 110 فولت تيار متردد إلى الفولتية المنخفضة المطلوبة لتشغيل التلفزيون ، ومن المهم جدًا الوقوف بمقدار 5 فولت الذي يحتاجه المعالج الدقيق للبقاء مستيقظًا ، لذلك عندما يتلقى أمرًا مثل الطاقة لتشغيل مصدر الطاقة ، ثم. آخر تعديل: 2025-01-22 17:01

ترجمة بادئة الشبكة من IPv6 إلى IPv6 (NPTv6) هي مواصفات تجريبية لـ IPv6 لتحقيق استقلالية العنوان عند حافة الشبكة ، والتي يتم توفيرها من خلال ترجمة عنوان الشبكة (NAT) في بروتوكول الإنترنت الإصدار 4. آخر تعديل: 2025-01-22 17:01

يعتبر CHAP أكثر أمانًا لأنه لا يتم إرسال كلمة مرور المستخدم عبر الاتصال مطلقًا. لمزيد من المعلومات حول CHAP ، راجع فهم وتكوين مصادقة PPP CHAP. آخر تعديل: 2025-01-22 17:01

Vag مدور وبالمثل ، يتساءل الناس ، ما هو الخط المستخدم في لوحات المفاتيح؟ أسطورة الخط إنه خط مخصص الخط (رسام قلم) على أساس هيلفيتيكا ؛ Helvetica Rounded قريب ، مع بعض الاختلافات البارزة ، بشكل أساسي تبسيط الحرف الصغير t و ستة جوانب *.. آخر تعديل: 2025-01-22 17:01

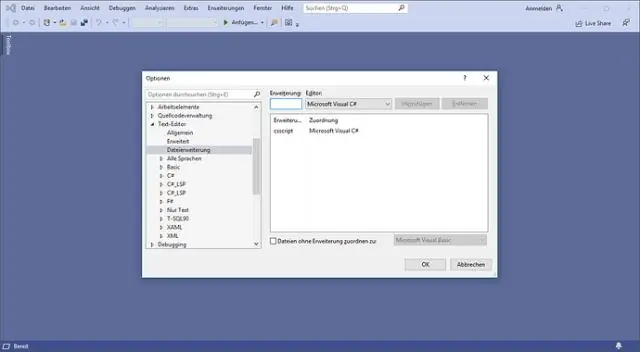

ملحقات الملفات الأخرى التي يستخدمها Microsoft Visual Studio 2017 المدعومة أنواع الملفات. VB Visual Basic Project Item File.VBHTML ASP.NET Razor Web Page.VBPROJ Visual Studio Visual Basic Project.VBSCRIPT Visual Basic Script. آخر تعديل: 2025-01-22 17:01

1. في بنية البيانات الخطية ، يتم ترتيب عناصر البيانات بترتيب خطي حيث يتم إرفاق كل عنصر بالمجاور السابق والتالي. في بنية البيانات غير الخطية ، يتم إرفاق عناصر البيانات بطريقة هرمية. في بنية البيانات الخطية ، يمكن اجتياز عناصر البيانات في تشغيل واحد فقط. آخر تعديل: 2025-01-22 17:01

يشير التصميم الرقمي إلى ما تم إنشاؤه وإنتاجه للعرض على الشاشة. يمكن أن تتضمن التصميمات الرقمية محتوى مثل العروض التقديمية للوسائط المتعددة ، وضمانات الوسائط الاجتماعية ، والبريد الإلكتروني وإعلانات الويب ، واللوحات الإعلانية الرقمية واللافتات ، وطوابق العرض ، والنمذجة ثلاثية الأبعاد ، والرسوم المتحركة ثنائية الأبعاد. آخر تعديل: 2025-01-22 17:01

محتوى رسالتك ليس على الفاتورة ، فقط من وإلى الأرقام. لا يمكنك إخفاء هذه المعلومات. تريد Verizon أن تراها كدليل على النشاط. آخر تعديل: 2025-01-22 17:01

يتكون النظام الخبير عادةً من ثلاثة مكونات أساسية على الأقل. هذه هي محرك الاجتماع وقاعدة المعرفة وواجهة المستخدم. آخر تعديل: 2025-01-22 17:01

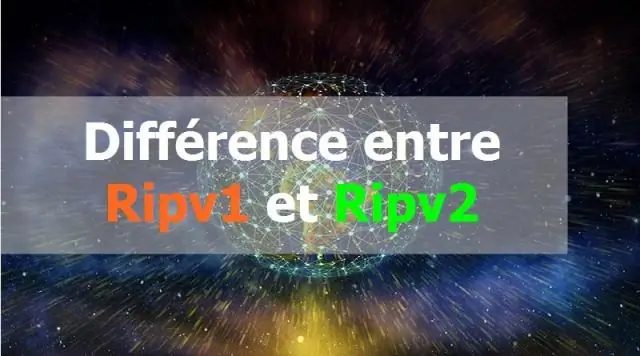

RIPv1 هو بروتوكول توجيه من الدرجة الأولى ولا يدعم VLSM (إخفاء متغير الطول للشبكة الفرعية). RIPv2 هو توجيه بدون فئات وهو يدعم VLSM (إخفاء الشبكة الفرعية ذات الطول المتغير). يحتوي RIPv2 على خيار قناع الشبكة في التحديث للسماح بإعلانات التوجيه بدون فئات. آخر تعديل: 2025-01-22 17:01

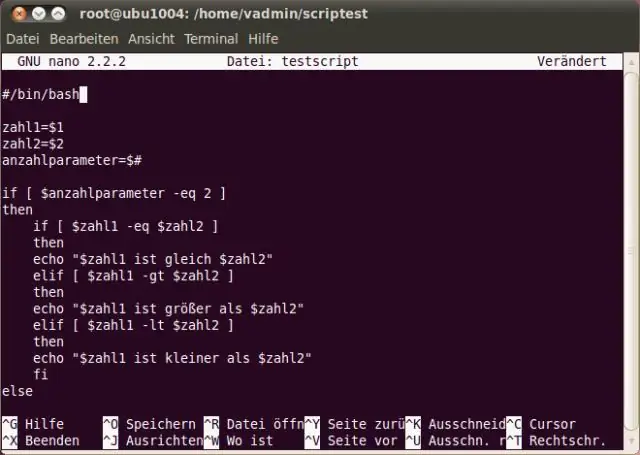

$؟ -حالة خروج آخر أمر تم تنفيذه. $ 0 -اسم ملف البرنامج النصي الحالي. $ # - عدد الوسائط التي يتم توفيرها للبرنامج النصي. بالنسبة لنصوص الصدفة ، هذا هو معرف العملية التي يتم تنفيذها بموجبه. آخر تعديل: 2025-01-22 17:01

تنبيهات Google مفيدة في مجموعة متنوعة من المواقف ، ومن السهل ضبطها: انتقل إلى google.com/alerts في متصفحك. أدخل مصطلح بحث للموضوع الذي تريد تتبعه. اختر إظهار الخيارات لتضييق نطاق التنبيه إلى مصدر و / أو لغة و / أو منطقة معينة. حدد إنشاء تنبيه. آخر تعديل: 2025-01-22 17:01

يعد اختراق بيانات Capital One مثيرًا للقلق ، ولكن هذه هي أسوأ 5 عمليات اختراق للشركات 1. Yahoo: 3 مليارات حساب في عام 2013. 2. Yahoo: 500 مليون حساب في 2014. Marriott / Starwood: 500 مليون ضيف في 2018. Friend Finder Networks: 412 مليون حساب في عام 2016. Equifax: 146 مليون حساب في عام 2017. آخر تعديل: 2025-01-22 17:01

المسار الافتراضي هو [should be] / data / db directory ، ولكن إذا لم يكن المجلد موجودًا ، فسيطلق mongodb من المسار المحدد في mongodb. أسيوط. آخر تعديل: 2025-01-22 17:01