يجب أن يفهم طلاب الصف الرابع معنى العمليات وأن يكونوا قادرين على شرح العلاقات بين الجمع والطرح والضرب والقسمة. يستخدم بعض المعلمين المسائل الكلامية التي تتضمن الجمع والطرح والضرب والقسمة باستخدام الأعداد الصحيحة والكسور والكسور العشرية. آخر تعديل: 2025-01-22 17:01

الأجهزة اللوحية جيدة للسفر. تعمل الأجهزة اللوحية عادةً مع شبكات Wi-Fi و 3G ، وتعد الشاشة الكبيرة ومساحة التخزين رائعة للخرائط والأدلة والقواميس. فكر في جهازك اللوحي على أنه دليل لـ Hitchhiker's To The Galaxy. آخر تعديل: 2025-01-22 17:01

معلومات النظام. نظام المعالجة المركزية (CPS) هو النظام الآلي الذي يعالج جميع طلبات المعونة الفيدرالية للطلاب (FSA) ، ويحسب أهلية المساعدة المالية ويخطر الطلاب والمؤسسات التعليمية بنتائج حساب الأهلية. آخر تعديل: 2025-01-22 17:01

لا يحتوي MacBook Air على قرص مضغوط أو قرص DVD أو SuperDrive. تم تصميم MacBook Air ليكون نحيفًا وخفيفًا قدر الإمكان ، وبالتالي فهو لا يحتوي على محرك أقراص ضوئي من أي نوع. هناك نوعان من الحلول إذا كنت تحتاج حقًا إلى محرك أقراص مضغوطة أو محرك أقراص DVD. أولاً ، يمكنك استخدام خيار القرص البعيد من Apple لتثبيت البرامج. آخر تعديل: 2025-01-22 17:01

بشكل عام ، تعد سلسلة الاستعلام إحدى تقنيات إدارة حالة جانب العميل في ASP.NET حيث تخزن سلسلة الاستعلام القيم في عنوان URL المرئي للمستخدمين. نستخدم في الغالب سلاسل الاستعلام لتمرير البيانات من صفحة إلى صفحة أخرى في asp.net mvc. آخر تعديل: 2025-01-22 17:01

تحتاج إلى وصول مادي إلى الجهاز لتثبيت mSpy. إنه يعمل على كل من الهواتف التي لم يتم الوصول إليها من جذورها ، ولكن ميزة "تتبع الرسائل الفورية" تعمل فقط على الهواتف التي تم عمل روت لها. تتطلب مراقبة Facebook Messenger و WhatsApp و Skype و Viber و Snapchat و Gmail على Android تجذير الجهاز المستهدف. آخر تعديل: 2025-01-22 17:01

قم بتحديث Adobe Acrobat يدويًا قم بتشغيل Acrobat ، وانتقل إلى تعليمات> التحقق من وجود تحديثات. إذا كان هناك تحديث متاح ، فسترى مربع الحوار كما هو موضح أدناه. انقر فوق تنزيل. يتم تنزيل التحديث في الخلفية. بمجرد تثبيت التحديث ، يتم عرض مربع الحوار Updatesuccessful. آخر تعديل: 2025-01-22 17:01

إجابة مختصرة: لا ، هذا لا يعني أن جميع أسلاك الطاقة متشابهة ، لكنني لم أر سلك طاقة سيئًا للغاية لدرجة أنه لا يمكنه التعامل مع التيار الأقصى المعتاد 15 أمبير (الولايات المتحدة) للمأخذ. آخر تعديل: 2025-01-22 17:01

Enterprise Mobility + Security E3 يتضمن Azure Active Directory Premium P1 و Microsoft Intune و Azure Information Protection P1 و Microsoft Advanced Threat Analytics وإدارة حقوق Azure (جزء من حماية معلومات Azure) وحقوق ترخيص وصول العميل لـ Windows Server. آخر تعديل: 2025-01-22 17:01

Amazon EC2 هي خدمة Amazon Web Service التي تستخدمها لإنشاء وتشغيل أجهزة افتراضية في السحابة (نسمي هذه الأجهزة الافتراضية "مثيلات"). آخر تعديل: 2025-01-22 17:01

إضافة رابط قراءة المزيد إلى منشورات تمبلر: ضع المؤشر هناك واضغط على مفتاح الإدخال لإضافة سطر فارغ جديد. سيظهر رمز علامة الجمع محاط بدائرة إلى اليسار. انقر فوق علامة الجمع ، وستظهر أربعة رموز. انقر فوق الرمز الرابع - الشريط الرمادي الذي يحتوي على ثلاث نقاط بيضاء - لإضافة ارتباط قراءة المزيد. آخر تعديل: 2025-01-22 17:01

الخطوة 2: انقر على النقاط الثلاث الصغيرة في الزاوية اليمنى العليا. سترى الآن خيار تنزيل الفيديو. انقر فوق هذا الخيار وسيتم تلقائيًا حفظ الفيديو الخاص بك على هاتفك أو جهاز الكمبيوتر الخاص بك بتنسيق MP4. آخر تعديل: 2025-01-22 17:01

يتكلف جهاز Token Ring من 249 دولارًا إلى 299 دولارًا وهو متاح للطلب الآن. تعرف على المزيد حول كيفية عمل الخاتم على موقع theToken على الويب. آخر تعديل: 2025-01-22 17:01

يمكن الآن لأجهزة التلفزيون الذكية من Samsung و LG التي ظهرت في 2016 أو 2017 الحصول على تطبيق YouTubeTV ، وتنزيله بسيط جدًا. ForLGtelevisions ، انتقل إلى LG Content Store ، وابحث عن "YouTube TV" ، وقم بتنزيله بمجرد العثور عليه. آخر تعديل: 2025-01-22 17:01

إذا كنت بحاجة إلى مزيد من المساعدة لتصحيح المعلومات غير الدقيقة ، فيرجى الاتصال بـ Strava في https: //support.strava.com. سترد Strava بشكل عام على طلبك في غضون 10-14 يوم عمل. آخر تعديل: 2025-01-22 17:01

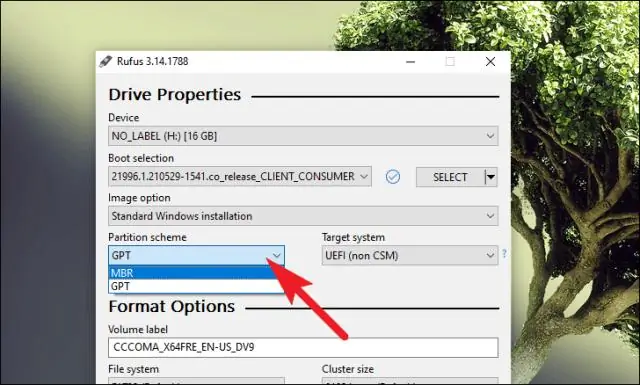

خطوات إنشاء Windows 7 USB قابل للتمهيد لدعم UEFI وأقسام GPT: افتح سطر أوامر في وضع المسؤول. قم بتشغيل DISKPART. اكتب LIST DISK. ابحث عن رقم القرص الذي يمثل محرك أقراص USB الخاص بك. اكتب SELECT DISK # حيث يمثل # رقم محرك USB الخاص بك. اكتب CLEAN. اكتب إنشاء قسم أساسي. آخر تعديل: 2025-01-22 17:01

الاختلافات بين ROM (ذاكرة للقراءة فقط) وذاكرة الوصول العشوائي (ذاكرة الوصول العشوائي) هي: ROM هو شكل من أشكال التخزين الدائم بينما ذاكرة الوصول العشوائي هي شكل من أشكال التخزين المؤقت. ROM هي ذاكرة غير متطايرة بينما ذاكرة الوصول العشوائي هي ذاكرة متقلبة. يمكن لـ ROM الاحتفاظ بالبيانات حتى بدون كهرباء ، بينما تحتاج ذاكرة الوصول العشوائي إلى الكهرباء لحفظ البيانات. آخر تعديل: 2025-01-22 17:01

البنية التحتية ، البنية التحتية (اسم) الهيكل الأساسي أو ميزات نظام أو منظمة. المرادفات: الأساس ، البنية التحتية ، القاعدة ، الأساس ، الأساس ، البنية التحتية ، القدم. البنية التحتية ، القاعدة (اسم). آخر تعديل: 2025-01-22 17:01

المفتاح هو أن الامتداد يحتفظ بهذا السجل فقط أثناء فتح نافذة التصفح المتخفي. بمجرد إغلاقها ، يتم محو السجل الخاص بك. يمكنك أيضًا مسح سجل التصفح المتخفي يدويًا من خلال الامتداد قبل إغلاق المتصفح. آخر تعديل: 2025-01-22 17:01

التعريف • يقوم تشفير الكتلة الحديث للمفتاح المتماثل بتشفير كتلة n-bit من النص العادي أو فك تشفير كتلة n-bit من النص المشفر. • تستخدم خوارزمية التشفير أو فك التشفير مفتاح k-bit. آخر تعديل: 2025-01-22 17:01

في Wireshark ، انتقل إلى التفضيلات -> البروتوكولات -> TLS ، وقم بتغيير تفضيل اسم ملف السجل (Pre) -Master-Secret إلى المسار من الخطوة 2. ابدأ التقاط Wireshark. افتح موقعًا إلكترونيًا ، على سبيل المثال https://www.wireshark.org/ تحقق من أن البيانات التي تم فك تشفيرها مرئية. آخر تعديل: 2025-01-22 17:01

وضع الاندفاع هو أحد إعدادات كاميرا iPhone التي تتيح لك التقاط عشر صور في الثانية. يعمل هذا على زيادة فرصك في التقاط هدف متحرك في الموضع أو الهدف المثالي. آخر تعديل: 2025-01-22 17:01

في مركز الإدارة ، انتقل إلى المستخدمون> صفحة المستخدمون النشطون. حدد المستخدم الذي تريده ، وقم بتوسيع إعدادات البريد ، ثم حدد تحرير بجوار أذونات صندوق البريد. بجانب القراءة والإدارة ، حدد تحرير. حدد إضافة أذونات ، ثم اختر اسم المستخدم أو المستخدمين الذين تريد السماح لهم بقراءة البريد الإلكتروني من صندوق البريد هذا. آخر تعديل: 2025-01-22 17:01

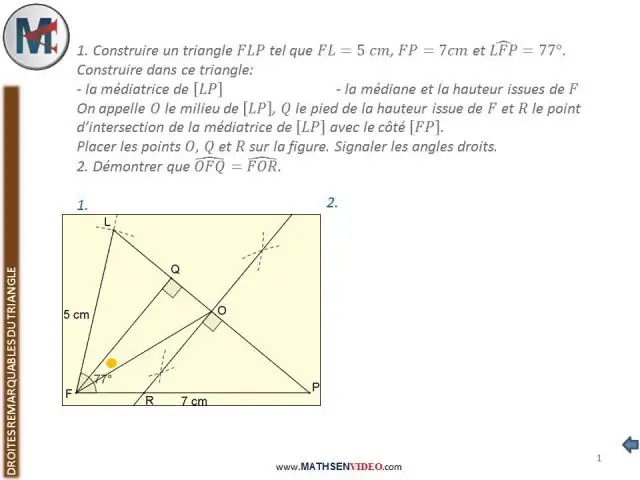

وسيط المثلث هو قطعة تربط أي رأس بنقطة منتصف الضلع المقابل. متوسطات المثلث متزامنة (تتقاطع في نقطة مشتركة واحدة). نقطة تزامن المتوسطات تسمى النقطه الوسطى للمثلث. آخر تعديل: 2025-01-22 17:01

في Windows ، اضغط على مفتاح Windows ، واكتب VPN ، وانقر فوق خيار إعداد اتصال شبكة خاصة ظاهرية (VPN). (إذا كنت تستخدم Windows8 ، فسيتعين عليك النقر فوق فئة الإعدادات بعد البحث.) استخدم المعالج لإدخال العنوان وبيانات اعتماد تسجيل الدخول لخدمة VPN التي تريد استخدامها. آخر تعديل: 2025-01-22 17:01

يبدأ Samsung Experience Home حديثًا بواجهة واسم جديدين: One UI Home. يأتي مع شاشة بسيطة ، وأيقونات مرتبة بدقة ، بالإضافة إلى الشاشة الرئيسية وشاشات التطبيقات التي تناسب أجهزة Galaxy بشكل مثالي. آخر تعديل: 2025-01-22 17:01

في مجال الحوسبة ، يعد مستودع البيانات (DW أو DWH) ، المعروف أيضًا باسم مستودع بيانات المؤسسة (EDW) ، نظامًا يستخدم لإعداد التقارير وتحليل البيانات ، ويعتبر مكونًا أساسيًا لذكاء الأعمال. DWs هي مستودعات مركزية للبيانات المتكاملة من واحد أو أكثر من المصادر المختلفة. آخر تعديل: 2025-01-22 17:01

الضوء الأحمر هو مؤشر انخفاض البطارية. عند استبدال البطاريات ، لا تستخدم إلا بطاريات قلوية جديدة وعالية الجودة. آخر تعديل: 2025-01-22 17:01

نظام المصادقة هو وحدة نمطية تنفذ طريقة للمستخدم لمصادقة نفسه إلى SimpleID. على وجه الخصوص ، يتحقق نظام المصادقة من بيانات الاعتماد التي يقدمها المستخدم مقابل بعض مخزن البيانات الذي يحتوي على معلومات المستخدم ، ويحدد ما إذا كانت بيانات الاعتماد تتطابق مع تلك المخزنة في مخزن البيانات. آخر تعديل: 2025-01-22 17:01

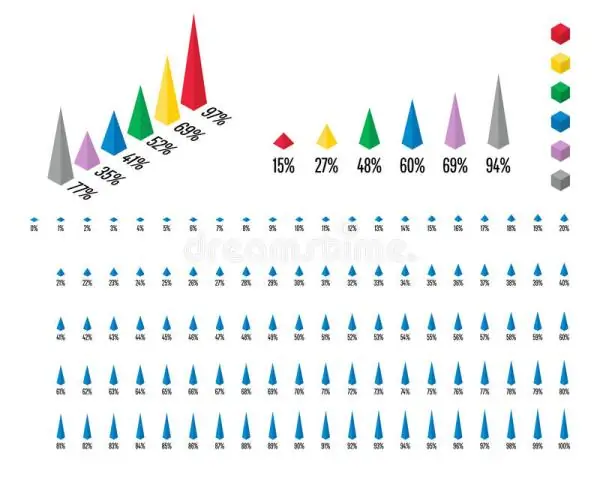

الرسم البياني الشريطي هو مخطط يرسم البيانات باستخدام أشرطة أو أعمدة مستطيلة (تسمى الصناديق) تمثل المقدار الإجمالي للملاحظات في البيانات لتلك الفئة. تُستخدم الرسوم البيانية الشريطية بشكل شائع في التحليل المالي لعرض البيانات. مخطط حجم الأسهم هو نوع شائع الاستخدام من الرسم البياني الشريطي العمودي. آخر تعديل: 2025-01-22 17:01

لا خطأ دع الرسالة = 'مرحبا' ؛ الرسالة = 123456 ؛ لغات البرمجة التي تسمح بمثل هذه الأشياء تسمى "مكتوبة ديناميكيًا" ، مما يعني أن هناك أنواعًا من البيانات ، لكن المتغيرات غير مرتبطة بأي منها. هناك ثمانية أنواع أساسية من البيانات في JavaScript. آخر تعديل: 2025-01-22 17:01

تسمى حماية البيانات. لذا فإن Datastorage مهم جدًا لأنه يحمي بياناتك ويسترجعها متى احتجت إليها. نظرًا لأنه يتم تخزين datacan الآن في السحابة ، تزداد ميزة الأمان أيضًا. آخر تعديل: 2025-01-22 17:01

إرشادات خطوة بخطوة لتحويل وتشغيل MKV إلى SonyTV: الخطوة 1 قم بتشغيل Wondershare UniConverter وإضافة ملفات MKV التي تحتاج إلى تشغيلها على تلفزيون Sony. قم بتنزيل وتثبيت وتشغيل برنامج Wondershare UniConverter على جهاز الكمبيوتر / جهاز Mac. الخطوة 2 حدد تنسيق Sony TV المتوافق كإخراج. الخطوة 3 تحويل MKV إلى تلفزيون سوني للتشغيل. آخر تعديل: 2025-01-22 17:01

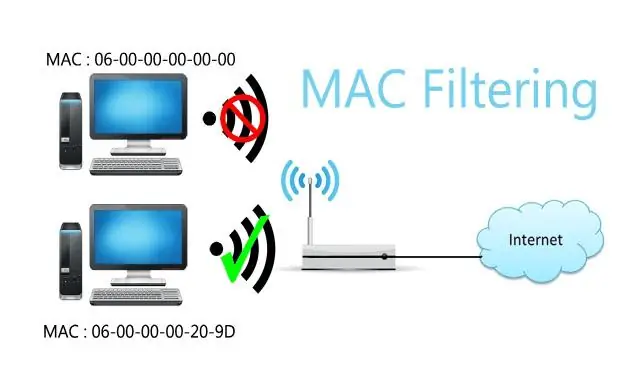

تصفية MAC هي طريقة أمان تعتمد على التحكم في الوصول. يسمح جهاز التوجيه بتكوين قائمة عناوين MAC المسموح بها في واجهة الويب الخاصة به ، مما يسمح لك باختيار الأجهزة التي يمكنها الاتصال بشبكتك. يحتوي جهاز التوجيه على عدد من الوظائف المصممة لتحسين أمان الشبكة ولكن ليست جميعها مفيدة. آخر تعديل: 2025-01-22 17:01

ايزو. يوجد ملف الصورة هذا في دليل تثبيت Oracle VM VirtualBox. لتثبيت إضافات الضيف لجهاز افتراضي معين ، يمكنك تحميل ملف ISO هذا في جهاز VM كقرص مضغوط افتراضي وتثبيته من هناك. آخر تعديل: 2025-01-22 17:01

تُستخدم التوجيهات الزاويّة لتوسيع قوة HTML من خلال إعطائها صيغة جديدة. كل توجيه له اسم - إما اسم من Angular محدد مسبقًا مثل ng-تكرار ، أو اسم مخصص يمكن تسميته بأي شيء. يحدد توجيه Andeach أين يمكن استخدامه: في عنصر أو سمة أو فئة أو تعليق. آخر تعديل: 2025-01-22 17:01

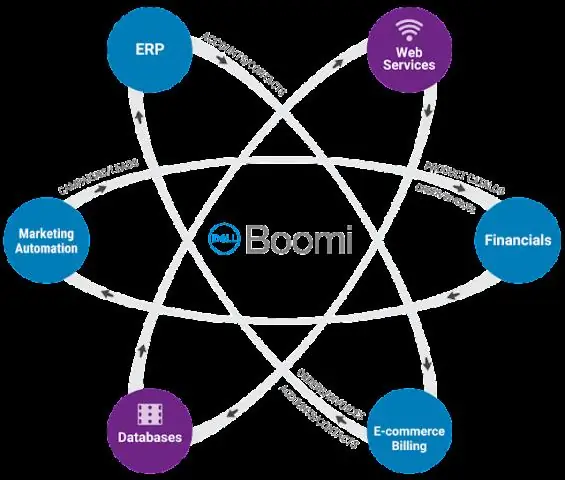

يعد Dell Boomi Molecule فترة تشغيل فردية مجمعة تعمل بشكل منفصل عن النظام الأساسي ، مما يتيح تشغيل عمليات متعددة بشكل متزامن. يمكن نشر Boomi Molecule عبر خوادم متعددة لتحسين موازنة الحمل وضمان التوافر العالي لعمليات التكامل ذات المهام الحرجة. آخر تعديل: 2025-01-22 17:01

الملصقات هي علامات يمكن ربطها بالقصص. يمكنك استخدامها لتنظيم Icebox الخاص بك وتتبع القصص ذات الصلة (على سبيل المثال ، كل القصص لميزة أو إصدار). يمكنهم المساعدة في جعل جوانب سير العمل أكثر وضوحًا واستدعاء القصص المحظورة أو التي تحتاج إلى مناقشة. آخر تعديل: 2025-01-22 17:01

قم بإنشاء وحدة تخزين Docker داخل الحاوية في / var / jenkins_home (دليل Jenkins الرئيسي) قم بتشغيل Jenkins على المنفذ 8080 (كما تم تعيينه بواسطة المعلمة -p) إذا كنت ستفعل كل شيء يدويًا ، فسيتعين عليك: تثبيت Java. إنتال جنكينز. تثبيت مطلوب الإضافات. تكوين جينكينز. إنشاء بناء جديد. قم بتشغيل البناء. آخر تعديل: 2025-01-22 17:01

متصل ، لا يشحن ، انقر بزر الماوس الأيمن على كل عنصر واختر إلغاء تثبيت الجهاز. أغلق جهاز الكمبيوتر المحمول الخاص بك. افصل كابل الطاقة من الكمبيوتر المحمول. إذا كان الكمبيوتر المحمول يحتوي على بطارية قابلة للإزالة ، فقم بإزالتها. ضع البطارية مرة أخرى إذا قمت بإزالتها. قم بتوصيل الكمبيوتر المحمول. قم بتشغيل الكمبيوتر المحمول الخاص بك. آخر تعديل: 2025-01-22 17:01