Belong Mobile هي تذكرة BYO الميزانية إلى شبكة البيع بالجملة Telstra 4G. إن الانتماء هو تذكرة ميزانيتك BYO إلى شبكة البيع بالجملة Telstra 4G. من بين جميع مزودي شبكة Telstra بالجملة ، احتلت Belong المرتبة الثانية بعد ALDI Mobile (التي تقدم بعض الصفقات المدفوعة مسبقًا من الدرجة الأولى). آخر تعديل: 2025-01-22 17:01

بالنسبة لمعظم الأنظمة ، يكون مستخدم Postgres الافتراضي هو postgres ولا يلزم وجود كلمة مرور للمصادقة. وبالتالي ، لإضافة كلمة مرور ، يجب علينا أولاً تسجيل الدخول والاتصال كمستخدم postgres. إذا قمت بالاتصال بنجاح وكنت تشاهد مطالبة psql ، فانتقل إلى قسم تغيير كلمة المرور. آخر تعديل: 2025-01-22 17:01

أسباب استمرار انقطاع الإنترنت في الانخفاض أنت متصل بنقطة اتصال Wi-Fi سيئة. معيب من المودم / الموجه إلى جهاز الكمبيوتر الخاص بك. قوة نقطة اتصال Wi-Fi غير كافية - قد تكون بالقرب من حافة شبكة Wi-Fi. شبكة Wi-Fi مثقلة - تحدث مناطق مزدحمة - في الشارع ، الملاعب ، الحفلات الموسيقية ، إلخ. آخر تعديل: 2025-01-22 17:01

إذا كان هاتفك لا يستجيب ، يمكنك إجراء "إعادة ضبط بسيطة" بالضغط على مفتاح رفع مستوى الصوت وزر الطاقة في نفس الوقت لمدة 15 ثانية تقريبًا (أو حتى يهتز الهاتف). يجب بعد ذلك إعادة تشغيل هاتفك للحظات. آخر تعديل: 2025-01-22 17:01

تقوم جميع وحدات التحكم Spring MVC إما بتنفيذ وحدة التحكم مباشرة أو تمتد من أحد تطبيقات الفئة الأساسية المتاحة مثل AbstractController أو SimpleFormController أو MultiActionController أو AbstractWizardFormController. آخر تعديل: 2025-01-22 17:01

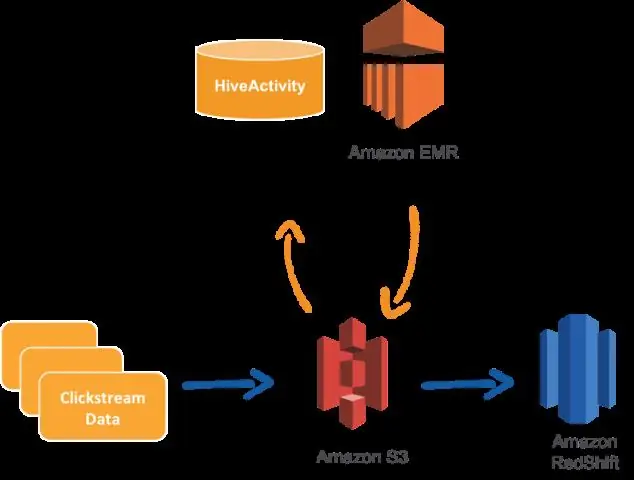

أسباب اختيار Amazon Redshift عندما تريد بدء الاستعلام عن كميات كبيرة من البيانات بسرعة. عندما يكون حل تخزين البيانات الحالي مكلفًا للغاية. عندما لا تريد إدارة الأجهزة. عندما تريد أداء أعلى لاستعلامات التجميع الخاصة بك. آخر تعديل: 2025-01-22 17:01

يعد التوأم أيضًا جزءًا من قناة على YouTube تسمى "Dobre Brothers" ، مع أشقائهما سايروس وداريوس ، حيث ينشرون مدونات فيديو مرتين في الأسبوع. لوكاس وماركوس المعلومات الشخصية بورن لوكاس دوبر موفيد ماركوس دوبري موفيد 28 يناير 1999 (21 سنة) غايثرسبيرغ ، ماريلاند ، الولايات المتحدة الجنسية فارسي أمريكي. آخر تعديل: 2025-01-22 17:01

على الاطلاق. يمكن استخدام جميع البرامج مفتوحة المصدر لأغراض تجارية ؛ يضمن تعريف المصدر المفتوح ذلك. يمكنك حتى بيع برامج مفتوحة المصدر. ومع ذلك ، لاحظ أن التجاري ليس هو نفسه الملكية. آخر تعديل: 2025-01-22 17:01

ومن ثم ، فإن النموذج الأولي هو التعميم. يتمثل الاختلاف بين الوراثة الكلاسيكية والوراثة النموذجية في أن الوراثة الكلاسيكية تقتصر على الفئات الموروثة من الفئات الأخرى بينما يدعم الميراث النموذجي استنساخ أي كائن باستخدام آلية ربط الكائن. آخر تعديل: 2025-01-22 17:01

مثلث المعنى هو نموذج للتواصل يشير إلى العلاقة بين الفكر والرمز والمرجع ويسلط الضوء على العلاقة غير المباشرة بين الرمز والمرجع (Ogden & Richards، 1932). آخر تعديل: 2025-01-22 17:01

يمكن لأي شخص يرغب في تعلم Linux استخدام هذه الدورات التدريبية المجانية ، لكنها أكثر ملاءمة للمطورين ، وضمان الجودة ، ومسؤولي النظام ، والمبرمجين. أساسيات Linux لمتخصصي تكنولوجيا المعلومات. تعلم سطر أوامر Linux: الأوامر الأساسية. نظرة عامة فنية حول Red Hat Enterprise Linux. دروس ومشاريع Linux (مجانًا). آخر تعديل: 2025-01-22 17:01

كيفية تغيير مجموعة قفل Unican Simplex افتح الباب. قم بإزالة المسمار من الجزء العلوي من مبيت القفل باستخدام بت Torx المزود بقفل. لف مقبض الباب في اتجاه عقارب الساعة حتى يتوقف ، ثم حرره. أدخل المجموعة الحالية. أدر مقبض الباب في اتجاه عقارب الساعة بقدر ما يدور ثم حرره. استبدل المسمار الموجود في الجزء العلوي من مبيت القفل. آخر تعديل: 2025-01-22 17:01

للترقية إلى إصدار مختلف من SQL Server أدخل وسائط تثبيت SQL Server. لترقية مثيل موجود من SQL Server إلى إصدار مختلف ، من مركز تثبيت SQL Server ، انقر فوق الصيانة ، ثم حدد ترقية الإصدار. إذا كانت ملفات دعم الإعداد مطلوبة ، يقوم برنامج إعداد SQL Server بتثبيتها. آخر تعديل: 2025-01-22 17:01

تتضمن بعض الأمثلة على ابتكارات الحوسبة: ابتكارات الحوسبة المادية ، مثل السيارة ذاتية القيادة ؛ برامج الحوسبة غير المادية ، مثل التطبيقات ؛ ومفاهيم الحوسبة غير المادية ، مثل التجارة الإلكترونية. آخر تعديل: 2025-01-22 17:01

Frame Relay هو بروتوكول طبقة ارتباط بيانات مبدلة معيار الصناعة يتعامل مع دوائر افتراضية متعددة باستخدام تغليف التحكم في ارتباط البيانات عالي المستوى (HDLC) بين الأجهزة المتصلة. 922 عنوانًا ، كما هو محدد حاليًا ، عبارة عن ثماني بتات وتحتوي على معرف اتصال ارتباط بيانات 10 بت (DLCI). آخر تعديل: 2025-01-22 17:01

أفضل 10 طرق لتعزيز WiFi اختر مكانًا جيدًا لجهاز التوجيه الخاص بك. حافظ على جهاز التوجيه الخاص بك محدثًا. احصل على هوائي أقوى. قطع واي فاي العلقات. شراء مكرر / مقوي / موسع WiFi. قم بالتبديل إلى قناة WiFi مختلفة. التحكم في عرض النطاق الترددي المتعطش للتطبيقات والعملاء. استخدم أحدث تقنيات WiFi. آخر تعديل: 2025-01-22 17:01

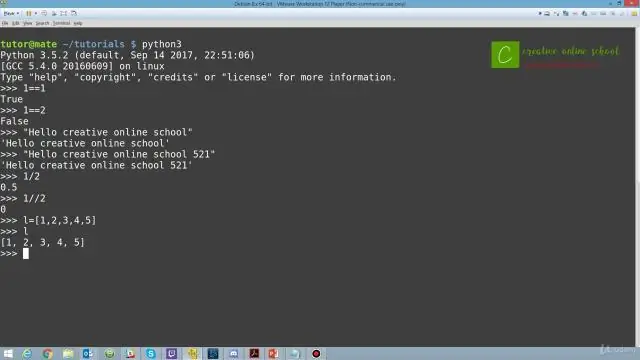

لمعرفة الدليل الذي تستخدمه حاليًا في بايثون ، استخدم طريقة getcwd (). Cwd هو دليل العمل الحالي في Python. هذا يعيد مسار دليل بايثون الحالي كسلسلة في بايثون. للحصول عليه ككائن بايت ، نستخدم الطريقة getcwdb (). آخر تعديل: 2025-01-22 17:01

يشير Hybrid إلى درج وفتحة بطاقة sim ، ويشير بطاقة sim المزدوجة إليها وفقًا لبطاقات sim التي يمكن أن تكون من شبكتين مختلفتين. شريحة Hybrid SIM Slotis يمكن أن تعمل كفتحة لبطاقة SIM وفتحة بطاقة amicroSD. آخر تعديل: 2025-01-22 17:01

تمكين إخفاء التعليمات البرمجية أو تخصيص كل خلية عن طريق تحديد "إخفاء الرمز" من القائمة المنسدلة "شريط أدوات الخلية". ثم استخدم مربعي الاختيار "إخفاء الشفرة" و "إخفاء المطالبات" لإخفاء التعليمات البرمجية للخلية المحددة أو مطالبات الإدخال / الإخراج للخلية. آخر تعديل: 2025-01-22 17:01

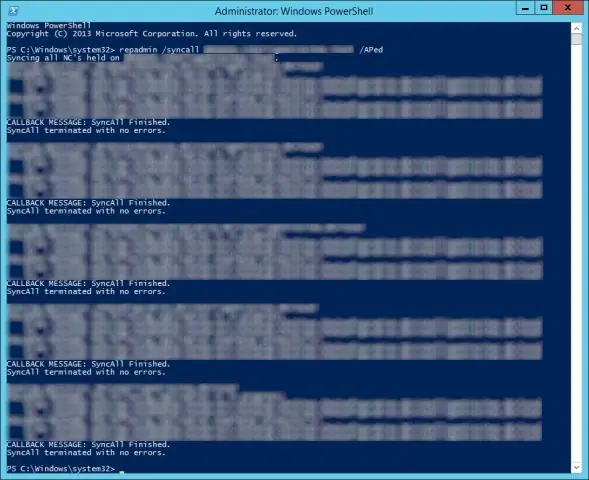

الأمر: repadmin / syncall. دعنا نفرض التزامن بين DC في نفس الموقع. إذا كنت تريد فرض التزامن مع كل وحدات تحكم المجال ، يمكنك استخدام هذا الأمر: Repadmin / syncall / e / d / A / P / q. للحصول على مزيد من التفاصيل يمكنك الرجوع إلى الرابط التالي: Repadmin / syncall. آخر تعديل: 2025-01-22 17:01

الطريقة الأولى على الهاتف المحمول افتح مستعرضًا. اضغط على أيقونة التطبيق للمتصفح الذي تريد فتحه. اضغط على أيقونة "علامات التبويب". سيؤدي القيام بذلك إلى إظهار قائمة بعلامات التبويب المفتوحة حاليًا. ابحث عن علامة التبويب التي تريد إغلاقها. يمكنك التمرير لأعلى أو لأسفل من خلال علامات التبويب المفتوحة حاليًا حتى تجد العلامة التي تريد إغلاقها. اضغط على X. آخر تعديل: 2025-01-22 17:01

حوالي 15-20 دقيقة. آخر تعديل: 2025-01-22 17:01

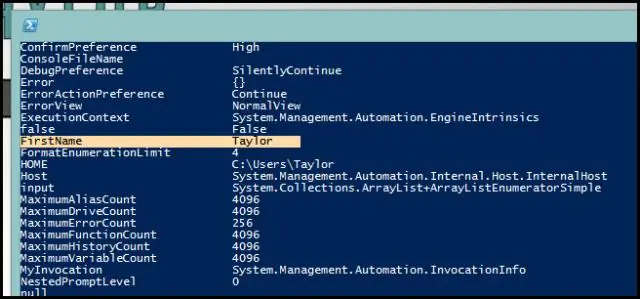

برمجة الملفات باستخدام برنامج Get-Childitem (gci) الخاص بـ PowerShell ، ستحتاج عاجلاً أم آجلاً إلى برنامج نصي يسرد الملفات الموجودة في مجلد. في DOS نكتب: 'DIR'؛ أقرب مكافئ في PowerShell هو gci. الاسم الكامل خلف الاسم المستعار gci هو Get-ChildItem. آخر تعديل: 2025-01-22 17:01

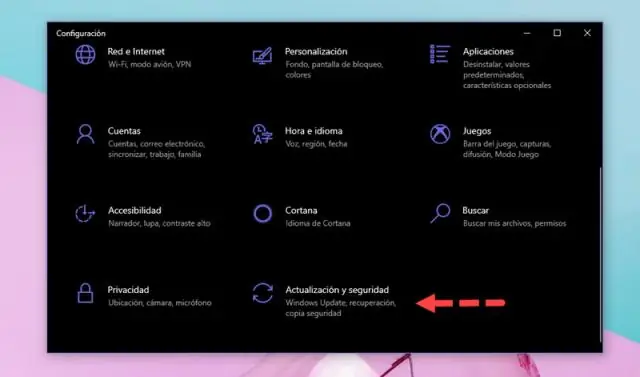

استعادة النظام هي ميزة في Microsoft Windows تتيح للمستخدم إعادة حالة جهاز الكمبيوتر الخاص به (بما في ذلك ملفات النظام والتطبيقات المثبتة وسجل Windows وإعدادات النظام) إلى حالة نقطة سابقة في الوقت المناسب ، والتي يمكن استخدامها للتعافي من أعطال النظام أو مشاكل أخرى. آخر تعديل: 2025-01-22 17:01

ما هو ملف TEST؟ يرتبط نوع ملف TEST بشكل أساسي بنظام التشغيل Apple II. آخر تعديل: 2025-01-22 17:01

جهاز الإدخال هو أي جهاز يرسل البيانات إلى جهاز كمبيوتر ، مما يسمح لك بالتفاعل معه والتحكم فيه. تُظهر الصورة ماوس كرة التتبع من لوجيتك ، وهو مثال لجهاز الإدخال. أكثر أجهزة الإدخال شيوعًا أو الأساسية على الكمبيوتر هي لوحة المفاتيح والماوس. آخر تعديل: 2025-01-22 17:01

Dedupe يعني إزالة الإدخالات المكررة من قائمة أو قاعدة بيانات. اتخذت بنوك القطاع الخاص على مر السنين خطوات لضمان عدم تخصيص عميل واحد لعدة عملاء UCIC ، حيث كانت لديهم ميزة البدء من حالة نظيفة. آخر تعديل: 2025-01-22 17:01

1. نظرة عامة. يتيح BigQuery ML (BQML) للمستخدمين إنشاء نماذج التعلم الآلي وتنفيذها في BigQuery باستخدام استعلامات SQL. الهدف هو إضفاء الطابع الديمقراطي على التعلم الآلي من خلال تمكين ممارسي SQL من بناء نماذج باستخدام أدواتهم الحالية وزيادة سرعة التطوير من خلال التخلص من الحاجة إلى نقل البيانات. آخر تعديل: 2025-01-22 17:01

تم إنشاء الفيروس بواسطة Chen Ing-hau (؟؟؟ ، بينيين: Chén Yíngháo) الذي كان طالبًا في جامعة Tatung في تايوان وهو الرئيس التنفيذي ومؤسس 8tory. يُعتقد أن ستين مليون جهاز كمبيوتر مصاب بالفيروس دوليًا ، مما أدى إلى خسائر تجارية تقدر بمليار دولار أمريكي. آخر تعديل: 2025-01-22 17:01

24) يمكن تشغيل الجلسة مرة واحدة فقط. لتشغيل عملية مرة أخرى ، يجب إنشاء جلسة جديدة في Blue Prism. 25) أفضل الممارسات في Blue Prism توصي بأي مرحلة في بداية كل إجراء. آخر تعديل: 2025-01-22 17:01

مع خاصية box-sizingProperty تسمح لنا خاصية box-sizing بتضمين الحشو والحد في العرض والارتفاع الكليين للعنصر. إذا قمت بتعيين حجم الصندوق: مربع الحدود ؛ في مساحة العنصر والحدود يتم تضمينهما في العرض والارتفاع: كلا الجزأين لهما نفس الحجم. آخر تعديل: 2025-01-22 17:01

للعمل على ملفات مضغوطة باستخدام بيثون ، سنستخدم وحدة بيثون تحمل في ثناياه عوامل تسمى zipfile. print ('Done!' ZipFile هي فئة من وحدة zipfile لقراءة وكتابة ملفات zip. هنا نستورد فقط فئة ZipFile من وحدة zipfile. آخر تعديل: 2025-01-22 17:01

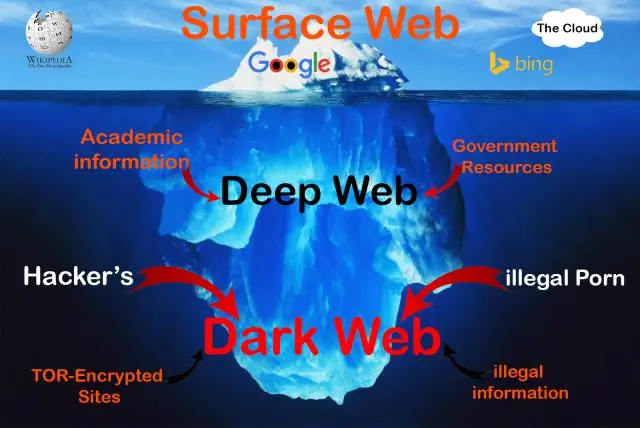

يتمثل الاختلاف الرئيسي في أنه يمكن فهرسة SurfaceWeb ، ولكن لا يمكن لـ Deep Web ذلك ، حيث يمكنك الدخول فقط باستخدام اسم مستخدم وكلمة مرور ، مثل البريد الإلكتروني وحسابات الخدمات السحابية والمواقع المصرفية وحتى الوسائط عبر الإنترنت القائمة على الاشتراك والمقيدة بجدران الدفع. الشبكات الداخلية وقواعد البيانات المختلفة. آخر تعديل: 2025-01-22 17:01

المنتجات ›Connect. التكامل بقيادة API. تطبيقات يحركها الحدث. توحد. نسيج البيانات. إدارة المعلومات. يتنبأ. تحليلات. علوم البيانات والتدفق. تكامل TIBCO Cloud ™. افتراضية بيانات TIBCO®. برنامج TIBCO Spotfire® TIBCO EBX ™. رسائل TIBCO®. الحكومة الفيدرالية TIBCO LABS ™. إكتشاف عيب خلقي. آخر تعديل: 2025-01-22 17:01

J2EE هي بنية ذات أربع طبقات. تتكون هذه من طبقة العميل (طبقة العرض التقديمي أو طبقة التطبيق) ، وطبقة الويب ، وطبقة JavaBeans Enterprise (أو طبقة خادم التطبيق) ، وطبقة أنظمة معلومات المؤسسة أو طبقة البيانات. آخر تعديل: 2025-01-22 17:01

خطوات البحث عن بلد المنشأ للهاتف الذكي من Samsung عبر IMEI تحقق من IMEI للجهاز. قم بحساب رقم IMEI للجهاز المكون من خمسة عشر (15) رقمًا من الجانب الأيسر. الآن الرقمان السابع والثامن من الجانب الأيسر من IMEI هما الرمز الذي يمثل الجهاز المصنوع في البلد. آخر تعديل: 2025-01-22 17:01

قم بإنشاء عنصر نائب للممتلكات الآمنة العالمية انقر فوق علامة التبويب العناصر العالمية. حدد العنصر النائب للممتلكات الآمنة. انقر فوق موافق. في معالج العنصر النائب للخاصية الآمنة ، قم بتعيين خوارزمية التشفير ووضع التشفير والمفتاح. ستكون خوارزمية التشفير هي نفسها التي استخدمتها في وقت عملية التشفير أعلاه. آخر تعديل: 2025-01-22 17:01

لإعداد Lenovo Active Pen 2 ، افتح WindowsSettings على Yoga 920 (2 في 1) وحدد Bluetooth والأجهزة الأخرى. قم بتشغيل Bluetooth إذا لم يكن ممكّنًا بالفعل. حدد Lenovo Pen لبدء عملية الاقتران التي سيتم عرضها كجهاز Bluetooth متصل بمجرد نجاحه. آخر تعديل: 2025-01-22 17:01

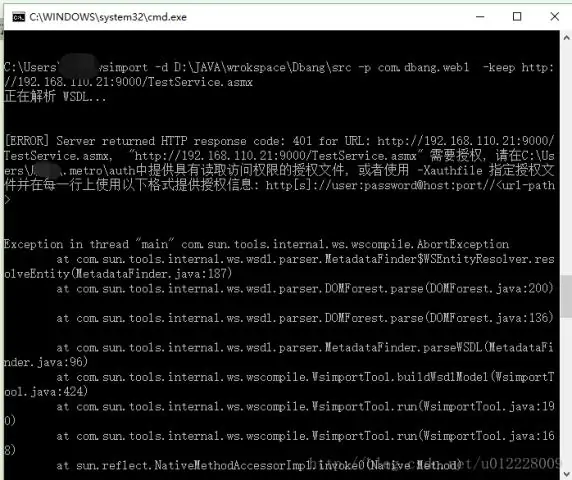

1 إجابة. يمكن العثور على الملفات التنفيذية لـ WSIMPORT على الموقع الرئيسي https://javaee.github.io/metro-jax-ws/. لم يعودوا جزءًا من JDK. آخر تعديل: 2025-01-22 17:01

نحن نقدم خيارات تدريب مجانية على الدراسة الذاتية لبعض المواد. يرجى الاطلاع على القائمة الكاملة هنا. إذا كان لديك سؤال حول أي تدريب مجاني على الدراسة الذاتية ، يرجى مراجعة MuleSoft. آخر تعديل: 2025-01-22 17:01