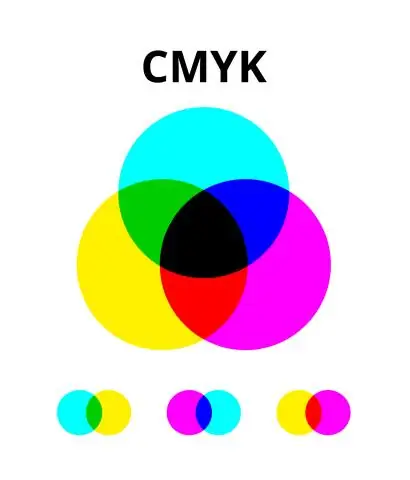

ملفات تعريف ألوان CMYK. لكي تتم ترجمة colorst من شاشة الكمبيوتر إلى طابعة بشكل صحيح ، يجب تصميم وثيقتك بما يعرف باسم مخطط ألوان CMYK. يرمز CMYK إلى اللون السماوي والأرجواني والأصفر والأسود الرئيسي) - الأحبار الأربعة المستخدمة في الطباعة الملونة. آخر تعديل: 2025-01-22 17:01

2 إجابات انقر بزر الماوس الأيمن فوق منطقة فارغة من مصمم نموذج بيانات الكيان. انقر فوق خيار تحديث النموذج من قاعدة البيانات. الآن غادرت معالج التحديث ، الذي يحتوي على 3 خيارات لإضافة الجداول وتحديثها وحذفها. انقر فوق خيار إضافة. اختر الجداول المستهدفة من خلال النقر على مربعات الاختيار التي تشير قبل اسم الجدول. آخر تعديل: 2025-01-22 17:01

قم بتشغيل متصفح Google Chrome وانتقل إلى الصفحة التي تحتوي على تنزيل للفيديو الذي ترغب في حفظه على القرص الصلب لجهاز الكمبيوتر الخاص بك. انقر فوق الرابط لتنزيل الفيديو. بمجرد النقر فوق الارتباط ، يظهر atoolbar في الجزء السفلي من المتصفح. يعرض شريط الأدوات هذا تقدم التنزيل. آخر تعديل: 2025-01-22 17:01

يمكن "الوصول" إلى البيانات الموجودة في التخزين الكتلي الإلكتروني من خلال EC2. يمكن القيام بذلك من خلال أدوات سطر الأوامر أو أدوات الطرف الثالث الأخرى. EBS هي مساحة التخزين الأكثر أمانًا وفعالية من حيث التكلفة في الوقت الحالي. آخر تعديل: 2025-01-22 17:01

رقم الفهرس هو مقياس التغيير في متغير (أو مجموعة متغيرات) بمرور الوقت. أرقام الفهرس هي واحدة من أكثر الأدوات الإحصائية استخدامًا في الاقتصاد. لا يمكن قياس أرقام الفهرس بشكل مباشر ، ولكنها تمثل تغييرات عامة ونسبية. يتم التعبير عنها عادة بالنسب المئوية. آخر تعديل: 2025-01-22 17:01

ينتج عن التعلم القسري عدم التعلم لأن التعلم القسري يصرف انتباهنا. السبب رقم 2. انقضاء الوقت: السبب رقم 3. التداخل: السبب رقم 4. قلة الراحة والنوم: السبب رقم 5. سوء الصحة والحالة العقلية المعيبة: السبب رقم 6. طبيعة المادة المستفادة: السبب رقم 8. زيادة في العاطفة:. آخر تعديل: 2025-01-22 17:01

تم تصميم كل من iPad Air و iPad Pro مع وضع الأداء القوي في الاعتبار ، لكنهما يقدمان مواصفات مختلفة قليلاً. يحتوي iPad Air على شاشة مقاس 10.5 بوصة ، بينما يحتوي iPad Pro على خيارات إما لشاشة مقاس 11 بوصة أو 12.9 بوصة. بشكل عام ، كل من الموديلات الترويجية من iPad هي ببساطة أقوى من iPadAir. آخر تعديل: 2025-01-22 17:01

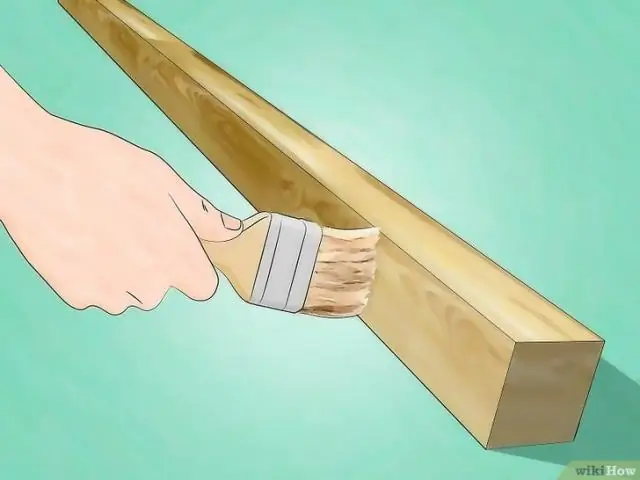

قم بطلاء أو رش الخشب (أو مادة سليلوز أخرى) بالتساوي مع حمض البوريك. ازرع طُعم حمض البوريك في الحديقة القريبة من منزلك أو في غزو مفتوح. تحقق من محطة الطعم بانتظام وقم بتجديدها بحمض البوريك حسب الحاجة. يجب أن ترى جثث النمل الأبيض في مكان قريب. آخر تعديل: 2025-01-22 17:01

يمكن لعملاء الدفع المسبق شراء حزمة SMS عن طريق الاتصال بالرقم * 135 # (مجانًا) أو بإرسال رسالة نصية بحجم الباقة إلى 136 من هواتفهم المحمولة. للتحقق من عدد الرسائل القصيرة المتبقية في الحزمة الخاصة بهم ، يمكن للعميل طلب # 135 * مجانًا من هاتفه المحمول. آخر تعديل: 2025-01-22 17:01

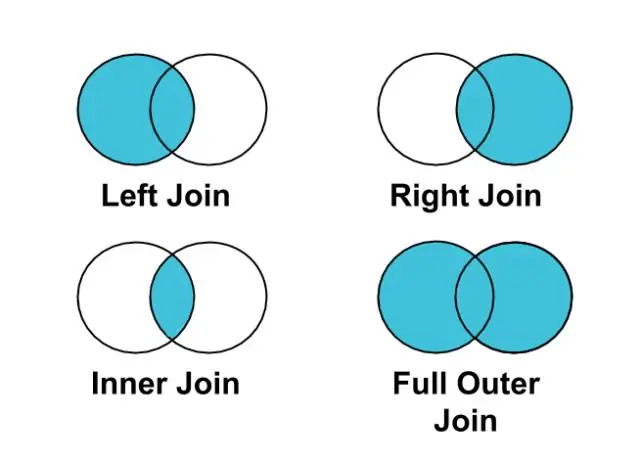

4 أنواع مختلفة. آخر تعديل: 2025-01-22 17:01

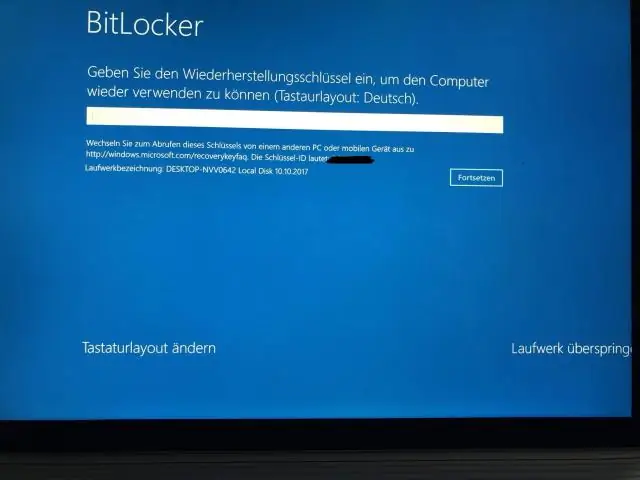

Microsoft: Windows 10 Bitlocker أبطأ ، ولكنه أفضل أيضًا. إذا قمت بتشفير القرص الصلب لجهاز كمبيوتر يعمل بنظام Windows 7 ، ثم على نفس الكمبيوتر الذي يعمل بنظام Windows 10 ، فستلاحظ أن عملية التشفير تتم بشكل أسرع على Windows 7. باستخدام Bitlocker وبرامج التشفير الأخرى ، يتم منع ذلك. آخر تعديل: 2025-01-22 17:01

يعد الأمر "cat" [اختصارًا لـ "concatenate"] أحد أكثر الأوامر استخدامًا في Linux وأنظمة التشغيل الأخرى. يسمح لنا الأمر cat بإنشاء ملفات فردية أو متعددة ، وعرض يحتوي على ملف ، وسلسلة الملفات وإعادة توجيه الإخراج في Terminal أو الملفات. آخر تعديل: 2025-01-22 17:01

لماذا استخدام نظام إدارة جهات الاتصال؟ Acontact manager هو برنامج يتيح للمستخدمين تخزين معلومات الاتصال والعثور عليها بسهولة ، مثل أرقام الهواتف والعناوين والأسماء. بعبارة أخرى ، يمكن أن يساعد نظام إدارة المحتوى الشركات في التغلب على التحديات المرتبطة بعدم الاتساق وتجزئة المعلومات. آخر تعديل: 2025-01-22 17:01

تقوم ToString بإرجاع تمثيل للاستثناء الحالي الذي من المفترض أن يفهمه البشر. يحصل التطبيق الافتراضي لـ ToString على اسم الفئة التي طرحت الاستثناء الحالي ، والرسالة ، ونتيجة استدعاء ToString في الاستثناء الداخلي ، ونتيجة استدعاء البيئة. آخر تعديل: 2025-01-22 17:01

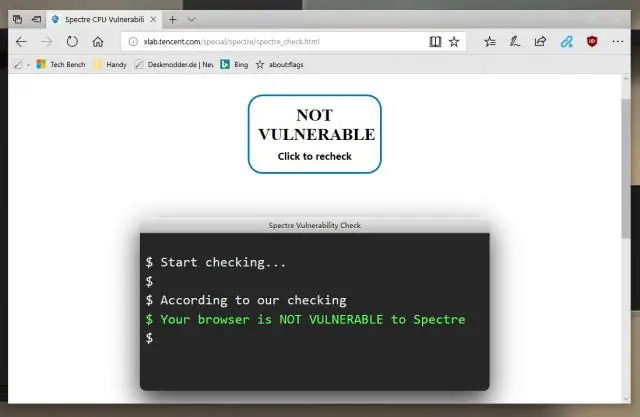

مثل العديد من المتصفحات الأخرى ، يستخدم Vivaldi التصفح الآمن من Google لحماية المستخدمين من مواقع الويب الضارة التي تحتوي على برامج ضارة أو مخططات تصيد. هذا اختيار ممتاز ، لأنه أحد أفضل قواعد بيانات التصفح الآمن الموجودة. آخر تعديل: 2025-01-22 17:01

يتيح لك Iterator التنقل خلال مجموعة أو الحصول على العناصر أو إزالتها. توفر كل فئة من فئات المجموعة طريقة مكرر () تعيد مكررًا إلى بداية المجموعة. باستخدام كائن المكرر هذا ، يمكنك الوصول إلى كل عنصر في المجموعة ، عنصر واحد في كل مرة. آخر تعديل: 2025-01-22 17:01

الاتصال غير اللفظي هو عملية نقل رسالة دون استخدام الكلمات. يمكن أن يشمل الإيماءات وتعبيرات الوجه ونبرة الصوت والتوقيت والموقف والمكان الذي تقف فيه وأنت تتواصل. فكر في عنصر واحد ، تعابير الوجه. آخر تعديل: 2025-01-22 17:01

يُعرَّف مستخدم الإنترنت بأنه فرد يمكنه الوصول إلى الإنترنت في المنزل ، عبر الكمبيوتر أو الجهاز المحمول. آخر تعديل: 2025-01-22 17:01

المنطقة هي منطقة نشر لموارد Google Cloud داخل المنطقة. يجب اعتبار المناطق مجال فشل واحد داخل المنطقة. لنشر تطبيقات مقاومة للأخطاء مع توفر عالٍ والمساعدة في الحماية من حالات الفشل غير المتوقعة ، انشر تطبيقاتك عبر مناطق متعددة في منطقة ما. آخر تعديل: 2025-01-22 17:01

الأعداد السداسية العشرية أضاف شخص ما ستة أرقام إلى العدد الطبيعي من 0 إلى 9 بحيث يمكن تمثيل رقم يصل إلى 15 برمز واحد. نظرًا لأنه كان لا بد من كتابتها على لوحة مفاتيح عادية ، فقد تم استخدام الأحرف A-F. يمكن أن يمثل أحدهما أربعة بتات ، لذلك تتم كتابة البايت في صورة رقمين سداسي عشريين. آخر تعديل: 2025-01-22 17:01

حصان طروادة هو برنامج غير متكرر يبدو شرعيًا ، ولكنه يؤدي في الواقع أنشطة ضارة وغير مشروعة عند تنفيذه. يستخدم المهاجمون أحصنة طروادة لسرقة معلومات كلمة مرور المستخدم ، أو يمكنهم ببساطة تدمير البرامج أو البيانات الموجودة على القرص الصلب. آخر تعديل: 2025-01-22 17:01

يمكنك تعلم اللغات على Duolingo مجانًا تمامًا. يمكنك استخدامه على جهاز الكمبيوتر الخاص بك ومزامنته مع تطبيقاتنا المجانية لجهازك المحمول. آخر تعديل: 2025-01-22 17:01

هذه رسوم شهرية تدفعها إلى مضيف الويب. يقدم بعض المضيفين أيضًا خصومات إذا كنت ستحصل على عام (أو أكثر) مقدمًا. تختلف الأسعار من مضيف الويب ، ولكنها عادةً ما تكون (في الوقت الذي كتبت فيه هذا المقال) حوالي 10 دولارات شهريًا إذا كان موقع الويب الخاص بك جديدًا ولا يحتوي على الكثير من حركة المرور أو البيانات. آخر تعديل: 2025-01-22 17:01

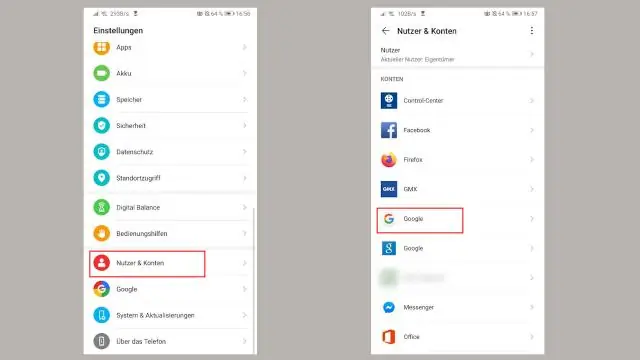

1 إجابة قم بتسجيل الدخول إلى الحساب الذي تريد حذفه. انتقل إلى MyAccount.Google.com. انقر فوق "حذف حسابك أو خدماتك" ضمن تفضيلات الحساب. انقر فوق "حذف حساب Google والبيانات". قم بتأكيد هذا الحساب الخاص بك. اتبع بقية العملية. آخر تعديل: 2025-01-22 17:01

أولاً ، تحتاج إلى شطب العنوان الموجود على الظرف باستخدام علامة سوداء دائمة ثم كتابة العنوان الجديد بأحرف كبيرة. ثم اكتب "تم نقله أو إعادة توجيهه" على الظرف وأعده إلى صندوق البريد الخاص بك أو انزله إلى مكتب البريد. آخر تعديل: 2025-01-22 17:01

CP n. زوج. غالبًا ما يستخدم هذا المصطلح العامي للإنترنت لوصف الأزواج في الأفلام أو المسلسلات التلفزيونية. في بعض الأحيان يتم استخدامه أيضًا لوصف الأزواج في الحياة الواقعية. CP؟ [CP fěn] ن. آخر تعديل: 2025-01-22 17:01

NFC هي تقنية اتصال لاسلكي قصير المدى وعالي التردد تتيح تبادل البيانات بين الأجهزة على مسافة 10 سم تقريبًا. NFC هو ترقية لمعيار بطاقة القرب الحالية (RFID) التي تجمع بين واجهة البطاقة الذكية والقارئ في جهاز واحد. آخر تعديل: 2025-01-22 17:01

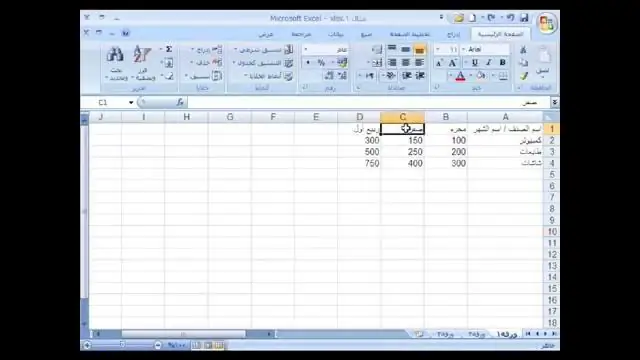

يمكنك تشغيل هذا الخيار أو إيقاف تشغيله حسب الحاجة عن طريق القيام بما يلي: انقر فوق ملف> خيارات. في الفئة خيارات متقدمة ، ضمن خيارات التحرير ، حدد أو امسح خانة الاختيار تمكين مقبض التعبئة وسحب الخلية وإفلاتها. آخر تعديل: 2025-01-22 17:01

فيديو يسأل أيضا ، كيف تغلق طاولة؟ انقر فوق زر المكتب (2007) علامة التبويب ملف (2010) لعرض القائمة المنسدلة ، حدد وانقر فوق قريب قاعدة البيانات. ثالثا. إلى أغلق الوصول ، انقر فوق علامة التبويب ملف ، ثم قم بالتمرير لأسفل وحدد خروج. تعرف أيضًا ، كيف تطوي منديل المائدة؟ وضع منديل مسطحة مع الجانب الأيمن (الأمامي) لأسفل.. آخر تعديل: 2025-01-22 17:01

Enum عبارة عن فئة مجردة تتضمن طرقًا مساعدة ثابتة للعمل مع التعدادات. تُرجع مصفوفة من قيم كل ثوابت التعداد المحدد. تحليل الكائن (النوع ، السلسلة) يحول تمثيل السلسلة للاسم أو القيمة الرقمية لواحد أو أكثر من الثوابت المعدودة إلى كائن تعداد مكافئ. آخر تعديل: 2025-01-22 17:01

سوف يمنحك امتلاك اسم المجال الخاص بك وموقع الويب وعناوين البريد الإلكتروني لك ولعملك مظهرًا أكثر احترافًا. سبب آخر لتسجيل اسم تجاري هو حماية حقوق النشر والعلامات التجارية ، وبناء المصداقية ، وزيادة الوعي بالعلامة التجارية ، وتحديد مواقع البحث. آخر تعديل: 2025-01-22 17:01

في محاولة لجعل تيلي تعترف بأنها لم تُلعن بعد كل شيء ، يقفز تيدي إلى الصومعة التي يعتقد أنها مليئة بالقمح. (رأيناه يقفز إليه في وقت سابق. إنه مجرد شيء يفعله الناس في هذه المدينة. باستثناء الصومعة مليئة بالذرة الرفيعة ، وهي أقل كثافة من القمح ، لذلك يغرق تيدي مثل الحجر ويغرق. آخر تعديل: 2025-01-22 17:01

العطاء هو علاقة بين خصائص الكائن وقدرات الوكيل التي تحدد فقط كيف يمكن استخدام الكائن. آخر تعديل: 2025-01-22 17:01

الخطوة 1: افصل الطاقة عن الدائرة. الخطوة 2: قم بتثبيت صندوق جداري مزدوج التبديل وتشغيل كابل التغذية. الخطوة 3: قم بتشغيل الكابلات من Wall Box إلى مواقع Light Fixture. الخطوة 4: قم بتوصيل أسلاك التوصيل المصنوعة بالمفاتيح. الخطوة 5: وصل الأسلاك الأرضية. الخطوة 6: قم بتوصيل أسلاك التغذية الساخنة. آخر تعديل: 2025-01-22 17:01

تعتبر خطوات Six Sigma لتحسين العملية ، والتي يشار إليها أيضًا باسم DMAIC ، مباشرة ومباشرة إلى حد ما. عرف المشكلة. قم بصياغة بيان المشكلة وبيان الهدف وميثاق المشروع ومتطلبات العميل وخريطة العملية. قياس العملية الحالية. تحليل سبب المشاكل. تحسين العملية. مراقبة. آخر تعديل: 2025-01-22 17:01

يحتوي Laravel على وظيفة مساعدة قصيرة محددة لعرض المتغيرات - dd () - تعني "Dump and Die" ، لكنها ليست مريحة دائمًا. آخر تعديل: 2025-01-22 17:01

منحة OAuth2 الضمنية هي البديل لمنح التفويض الأخرى. يسمح للعميل بالحصول على رمز وصول (و id_token ، عند استخدام OpenId Connect) مباشرة من نقطة نهاية التفويض ، دون الاتصال بنقطة نهاية الرمز المميز أو مصادقة العميل. آخر تعديل: 2025-01-22 17:01

باستخدام خصائص خادم الطابعة ، يمكنك إدارة النماذج ومنافذ الطابعة وبرامج التشغيل والإعدادات المختلفة المتعلقة بالطابعة ، أي تمكين أو تعطيل الإعلام المعلوماتي للطابعات المحلية أو الطابعات الشبكية. قم بتوسيع خوادم الطابعة وانقر بزر الماوس الأيمن على اسم جهاز الكمبيوتر الخاص بك ، وحدد خصائص. آخر تعديل: 2025-01-22 17:01

تُعد مبادرة Let's Encrypt حلاً أمنيًا حسن النية ، لكنها تطرح بعض الأسئلة. حتى الآن ، سمع معظمكم عن مبادرة "Let's Encrypt". توفر هذه الخدمة ، التي توفرها مجموعة أبحاث أمان الإنترنت ، مرجعًا مفتوحًا للشهادة. جيد أيضًا: إنه مجاني وآلي. آخر تعديل: 2025-01-22 17:01

تتكون عملية سكروم بشكل عام من ثلاث مجموعات من المراحل: ما قبل المباراة ، واللعبة ، وما بعد المباراة. كل واحد لديه مجموعة واسعة من المهام التي يجب القيام بها. هذه المراحل الثلاث مختلفة قليلاً عن طرق إدارة المشاريع الأخرى. آخر تعديل: 2025-01-22 17:01