يحتوي رأس طلب تخويل HTTP على بيانات الاعتماد لمصادقة وكيل مستخدم مع خادم ، عادةً ، ولكن ليس بالضرورة ، بعد استجابة الخادم بالحالة 401 غير مصرح به ورأس مصادقة WWW. آخر تعديل: 2025-01-22 17:01

ومع ذلك ، يبدو أن معظمها يستقر على ستة ، وليس ثلاثة ، خصائص للغات البشرية: الإزاحة ، والتعسف ، والإنتاجية ، والتكتم ، والازدواجية ، والانتقال الثقافي. الإزاحة تعني أن اللغة يمكن أن تشير إلى أوقات وأماكن أخرى غير الحاضر. آخر تعديل: 2025-01-22 17:01

ترجع الدالة Excel MAX أكبر قيمة من مجموعة القيم الرقمية المتوفرة. بناء جملة الدالة: MAX (number1، [number2]،) حيث تكون وسيطات الأرقام عبارة عن قيم رقمية واحدة أو أكثر (أو صفائف من القيم الرقمية) ، والتي تريد إرجاع أكبر قيمة لها. آخر تعديل: 2025-01-22 17:01

يوجد أدناه 23 قاعدة لجعل SQL الخاص بك أسرع وأكثر فعالية في حذف وتحديث البيانات المجمعة. استخدام ميزات خادم SQL للتقسيم التلقائي. تحويل الدوال العددية إلى دوال ذات قيمة بالجدول. بدلاً من التحديث ، استخدم CASE. تقليل العروض المتداخلة لتقليل فترات التأخير. البيانات قبل التدريج. استخدم الجداول المؤقتة. تجنب استخدام رمز إعادة الاستخدام. آخر تعديل: 2025-01-22 17:01

يُعرِّف مركز NCSC الحادث السيبراني بأنه انتهاك لسياسة أمن النظام من أجل التأثير على سلامته أو توفره و / أو الوصول غير المصرح به أو محاولة الوصول إلى نظام أو أنظمة ؛ تمشيا مع قانون إساءة استخدام الكمبيوتر (1990). آخر تعديل: 2025-01-22 17:01

في المنطق المنطقي ، هناك 256 طريقة ممكنة لبناء قياسات فئوية باستخدام أشكال العبارات A و E و I و O في مربع المعارضة. من بين 256 ، 24 فقط هي نماذج صالحة. من بين 24 نموذجًا صالحًا ، هناك 15 نموذجًا صالحًا دون قيد أو شرط ، و 9 نموذجًا صالحًا بشكل مشروط. آخر تعديل: 2025-01-22 17:01

لإنشاء كتلة: في الشريط الجانبي ، انقر على زر المجموعات. في صفحة المجموعات ، انقر فوق إنشاء نظام المجموعة. في صفحة إنشاء مجموعة ، حدد اسم الكتلة Quickstart وحدد 6.3 (Scala 2.11 ، Spark 2.4. 4) في القائمة المنسدلة Databricks Runtime Version. انقر فوق إنشاء الكتلة. آخر تعديل: 2025-01-22 17:01

المطور: ريد هات. آخر تعديل: 2025-01-22 17:01

المتطلبات الأساسية - يتم استخدام جهاز الأمان التكيفي (ASA) ، وترجمة عنوان الشبكة (NAT) ، وترجمة عناوين الشبكة الثابتة (على ASA) لترجمة عناوين IP الخاصة إلى عنوان IP العام أثناء الوصول إلى الإنترنت. تعمل NAT بشكل عام على جهاز التوجيه أو جدار الحماية. آخر تعديل: 2025-01-22 17:01

أفضل إجابة: يمكنك ذلك ، لكنها ليست أفضل فكرة ، حيث يحتوي جهاز iPad على بطارية Li-Ion ، والتي تتمتع بأفضل عمر طويل عندما يتم تفريغها جزئيًا وإعادة شحنها بانتظام. الخط السفلي يتركه متصلاً ، ولكن مرة واحدة على الأقل في الأسبوع أو أيضًا ، افصله وقم بتشغيله حتى 50٪ ثم اتركه مرة أخرى. آخر تعديل: 2025-01-22 17:01

من الذي يفرض متطلبات PCI DSS؟ على الرغم من أن متطلبات PCI DSS يتم تطويرها وصيانتها بواسطة هيئة معايير الصناعة تسمى مجلس معايير أمان PCI (SSC) ، يتم فرض المعايير من خلال العلامات التجارية الخمس لبطاقات الدفع: Visa و MasterCard و American Express و JCB International و Discover. آخر تعديل: 2025-01-22 17:01

أمفيتريت هي إلهة يونانية ثانوية ، واحدة من العديد من الذين حكموا البحار. إلهة جميلة ، كانت ابنة نيريوس ، إله البحر الصغير ، ودوريس ، عاهرة. آخر تعديل: 2025-01-22 17:01

تموت جميع مؤشرات الترابط إما عن طريق العودة من الاستدعاء إلى طريقة التشغيل أو عن طريق طرح استثناء ينتشر خارج طريقة التشغيل. تموت الخيوط في الحالات التالية: عندما تنتهي الطريقة التي يتم تشغيلها (أو رميات) عند إنهاء العملية. عند إيقاف تشغيل الكمبيوتر أو إعادة تعيينه. آخر تعديل: 2025-01-22 17:01

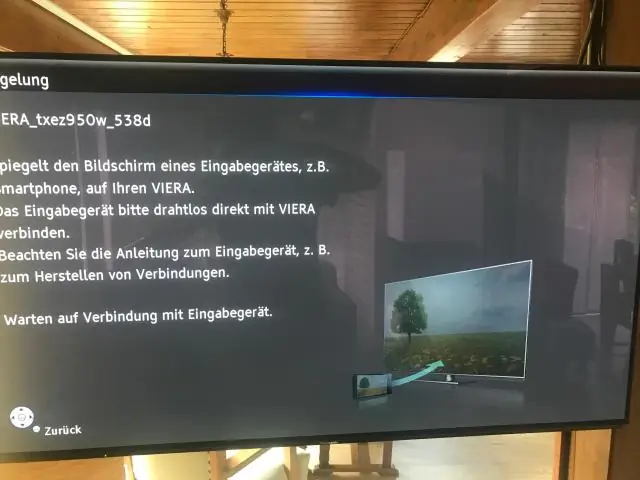

تكوين الإعدادات اللاسلكية: ضع جهاز Brother في نطاق موجه / نقطة الوصول WPS أو AOSS ™. تأكد من توصيل سلك الطاقة. قم بتشغيل الجهاز وانتظر حتى يصبح الجهاز في حالة الاستعداد. اضغط مع الاستمرار على زر WPS أو AOSS ™ الموجود على موجِّه / نقطة وصول WLAN لبضع ثوان. آخر تعديل: 2025-01-22 17:01

مع وظيفة بدوام كامل والتزامات أخرى ، عادة ما يستغرق استثمار 80 ساعة من الدراسة شهرين. إذا كنت جديدًا تمامًا على AWS ، فنحن نوصي بالاستعداد لما يقرب من 120 ساعة أو ثلاثة أشهر. ابدأ بالأساسيات ، ثم انتقل إلى مهندس الحلول - مسار التعلم المساعد. آخر تعديل: 2025-01-22 17:01

مهلة الرؤية هي الفترة الزمنية أو المدة التي تحددها لعنصر قائمة الانتظار والتي عندما يتم جلبها ومعالجتها من قبل المستهلك يتم إخفاؤها من قائمة الانتظار والمستهلكين الآخرين. الغرض الرئيسي هو تجنب العديد من المستهلكين (أو نفس المستهلك) ، واستهلاك نفس العنصر بشكل متكرر. آخر تعديل: 2025-01-22 17:01

أنواع استراتيجيات الاتصال: يمكن أن تكون استراتيجيات الاتصال لفظية أو غير لفظية أو بصرية. سيسمح لك دمج جميع الاستراتيجيات معًا برؤية أكبر قدر من النجاح. آخر تعديل: 2025-01-22 17:01

يعد Nighthawk X6 (R8000) ، مثل Nighthawk الأصلي (R7000) قبله ، أنيقًا بشكل لا يصدق لجهاز توجيه Wi-Fi. نظرًا لكونه جهاز توجيه بدون مودم يحمل في ثناياه عوامل ، يحتوي جهاز R8000 على منفذ WAN واحد وأربعة منافذ LAN Ethernet ، بالإضافة إلى منفذ USB 3.0 ومنفذ USB 2.0 لإضافة وحدات تخزين خارجية أو محركات أقراص فلاش. آخر تعديل: 2025-01-22 17:01

الخطوة 1: احصل على شهادة SSL. إذا كنت ترغب في استخدام SSL وتقديم تطبيق Spring Boot عبر HTTPS ، فستحتاج إلى الحصول على شهادة. الخطوة 2: تفعيل HTTPS في Spring Boot. بشكل افتراضي ، سيكون لدى حاوية Tomcat المضمنة في Spring Boot تمكين HTTP على المنفذ 8080. الخطوة الثالثة: إعادة توجيه HTTP إلى HTTPS (اختياري). آخر تعديل: 2025-01-22 17:01

في Java تستخدم الموصلات للحصول على قيمة حقل خاص وتستخدم المتحولات لتعيين قيمة حقل خاص. إذا أعلنا أن المتغيرات خاصة ، فلن يتمكن الجميع من الوصول إليها ، لذلك نحتاج إلى استخدام طرق getter و setter. آخر تعديل: 2025-01-22 17:01

خامس أكسيد التنتالوم مادة صلبة عديمة اللون تتفاعل مع المؤكسدات ويمكن أن تسبب انفجارات وحرائق. لم يتم الإبلاغ عن حالات التسمم بسبب التعرض ، ولكن التنتالوم سام بدرجة معتدلة ، وإذا اشتملت المعالجة على القطع ، أو الصهر ، أو الطحن ، فقد تنطلق تركيزات عالية من الأبخرة أو الغبار في الهواء. آخر تعديل: 2025-01-22 17:01

سير العمل: تصور ، تصميم ، بناء ، أتمتة ، ونشر العمليات التجارية كسلسلة من الخطوات. الموصلات المُدارة: تحتاج تطبيقاتك المنطقية إلى الوصول إلى البيانات والخدمات والأنظمة. راجع موصلات تطبيقات Azure Logic. آخر تعديل: 2025-01-22 17:01

سرتريل. قد يحدث خطأ الموت الزرقاء في ملف robots.txt بسبب البرامج التالفة المثبتة على الكمبيوتر. بالإضافة إلى ذلك ، يمكن أن يكون مرتبطًا بمشكلات الأجهزة ، مثل تنفيذ الأجهزة غير المتوافقة أو التحميل الزائد لمصدر الطاقة. آخر تعديل: 2025-01-22 17:01

تأكد من إيقاف تشغيل سماعة الرأس (إذا نقرت على زر الطاقة ، فلن يضيء مؤشر LED). استمر في الضغط على زر الطاقة حتى يومض مؤشر LED باللون الأحمر والأبيض والأحمر والأبيض ، إلخ. في إعدادات Bluetooth بهاتفك ، انقر فوق "MA650Wireless" / "MA750 Wireless" / "MA390W wireless" لتوصيل سماعة الرأس. آخر تعديل: 2025-01-22 17:01

أنواع الكيانات الضعيفة لها مفاتيح جزئية. ملاحظة - الكيان الضعيف لديه دائمًا مشاركة كاملة ، لكن الكيان القوي قد لا يكون لديه مشاركة كاملة. يعتمد الكيان الضعيف على كيان قوي لضمان وجود كيان ضعيف. مثل الكيان القوي ، لا يحتوي الضعف على أي مفتاح أساسي ، فهو يحتوي على مفتاح تمييز جزئي. آخر تعديل: 2025-01-22 17:01

9 أجوبة. بغض النظر عن الطريقة التي تنظر إليها ، فإن الرسوم المتحركة هي رسم كاريكاتوري. الفرق الرئيسي هو أن الأنمي يعتبر أسلوبًا يابانيًا للرسوم المتحركة في الغرب. تُعرِّف العديد من قواميس اللغة الإنجليزية الرسوم المتحركة على أنها "نمط ياباني للرسوم المتحركة والصور المتحركة" أو "أسلوب للرسوم المتحركة تم تطويره في اليابان". آخر تعديل: 2025-01-22 17:01

قم بإعداد تطبيق SAML المخصص الخاص بك. يتيح تسجيل الدخول الأحادي (SSO) للمستخدمين تسجيل الدخول إلى جميع تطبيقات السحابة الخاصة بالمؤسسة باستخدام بيانات اعتماد حساب Google المُدار. تقدم Google خدمة الدخول الموحد (SSO) المدمجة مسبقًا مع أكثر من 200 تطبيق سحابي شائع. آخر تعديل: 2025-01-22 17:01

اعتبارًا من عام 2018 ، يمكن للمتسوقين عبر الإنترنت شراء قمصان تي شيرت قطنية عالية الجودة مكتوب عليها "أوافق بتكوين" على موقع Amazon.com Inc. (NASDAQ: AMZN) ، ولكن لا يزال غير مسموح لهم بدفع ثمن القميص باستخدام عملة البيتكوين الفعلية. آخر تعديل: 2025-01-22 17:01

الخرائط عبارة عن حاويات ارتباطية تتشكل عناصر التخزين من خلال مجموعة من القيمة الرئيسية والقيمة المعينة ، وفقًا لترتيب معين. في الخريطة ، تُستخدم القيم الأساسية بشكل عام لفرز العناصر وتعريفها بشكل فريد ، بينما تقوم القيم المعينة بتخزين المحتوى المرتبط بهذا المفتاح. آخر تعديل: 2025-06-01 05:06

Kwikset هي جزء من مجموعة تحسين الأجهزة والمنزل التابعة لشركة Stanley Black & Decker ، والتي تمتلك أيضًا مصنعي مجموعة الأقفال Weiser و Baldwin. تطورت أقفال Kwikset الآن لتشمل العديد من ميزات Weiser ، وتستخدم أقفال Weiser الآن تقنية القفل الذاتي القابل لإعادة المفتاح من Kwikset 'SmartKey' ومفاتيح Kwikset. آخر تعديل: 2025-01-22 17:01

كيفية إلغاء حظر جهة اتصال في Gmail انتقل إلى إعدادات Gmail (بالنقر فوق رمز الترس). انقر فوق علامة التبويب عوامل التصفية والعناوين المحظورة. قم بالتمرير لأسفل إلى أسفل الشاشة وسترى قائمة بالعناوين المحظورة. سيتعين عليك التمرير عبر القائمة للعثور على جهة الاتصال التي تريد إلغاء حظرها والنقر فوق الرابط إلغاء الحظر. آخر تعديل: 2025-01-22 17:01

ما هو السياج السفلي والعلوي؟ السياج السفلي هو "الحد الأدنى" والسور العلوي "الحد الأعلى" للبيانات ، وأي بيانات تقع خارج هذه الحدود المحددة يمكن اعتبارها خارجية. LF = Q1 - 1.5 * معدل الذكاء. آخر تعديل: 2025-01-22 17:01

الكيفية: كيفية تعطيل الوضع العدواني للاتصالات الواردة على Cisco ASA (ASDM) الخطوة 1: تسجيل الدخول إلى ASDM. الخطوة 2: استعرض للوصول إلى التكوين. الخطوة 3: استعرض للوصول إلى Remote Access VPN. الخطوة 4: ضمن الوصول إلى الشبكة (العميل) ، استعرض وصولاً إلى Advanced> IKE Parameters. آخر تعديل: 2025-01-22 17:01

امتحان فني المعلومات الصحية المسجل (RHIT) مدته 3.5 ساعة ، مع 150 سؤالاً متعدد الخيارات (130 درجة / 20 اختبارًا أوليًا). آخر تعديل: 2025-01-22 17:01

مرحل التحكم هو مكون كهربائي يفتح أو يغلق مفتاحًا للسماح للتيار بالتدفق من خلال الملف الموصّل ، مع عدم اتصال الملف مباشرة بالمفتاح. مرحلات التحكم عبارة عن أجهزة كهرومغناطيسية تتحكم عادةً في دوائر تدفق الطاقة. آخر تعديل: 2025-01-22 17:01

كيفية منع الإعلانات في تطبيق Spotify DesktopApplication: انتقل إلى StopAd "الإعدادات" (انقر فوق "الإعدادات" في الزاوية اليسرى السفلية من نافذة StopAdmain) انقر فوق الزر "التطبيقات". انقر فوق "تطبيق البحث" أدخل Spotify. حدد علامة - انقر فوق "إضافة إلى التصفية". آخر تعديل: 2025-01-22 17:01

بالنسبة للغة التي يتم كتابتها بشكل ثابت ، فهذا يعني أن أنواع جميع المتغيرات معروفة أو مستنتجة في وقت الترجمة. في برمجة الكمبيوتر ، غالبًا ما تُصنف لغات البرمجة بالعامية على أنها مكتوبة بشدة أو مكتوبة بشكل ضعيف (مكتوبة بشكل فضفاض). مثال على لغة مكتوبة بشكل غير صحيح ، هي Perl. آخر تعديل: 2025-01-22 17:01

يوصى عمومًا بإنشاء فهرس يؤدي إلى عمود (أعمدة) المفتاح الخارجي ، لدعم ليس فقط عمليات الربط بين المفاتيح الأساسية والخارجية ، ولكن أيضًا عمليات التحديث والحذف. آخر تعديل: 2025-01-22 17:01

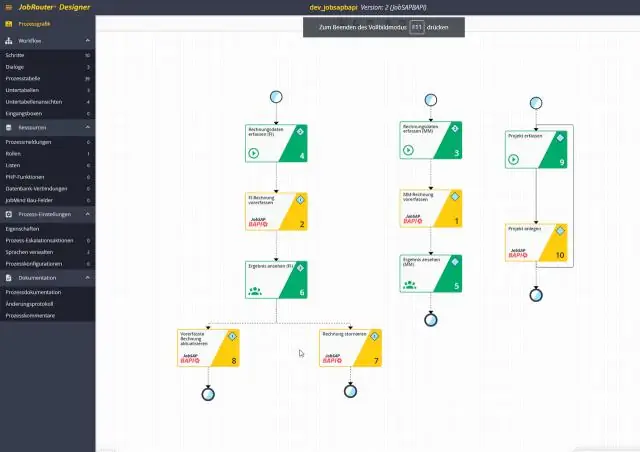

الطريقة الثانية للبحث عن BAPI في SAP SD يمكنك أيضًا العثور على BAPI مستخدم في معاملة معينة. ابدأ معاملتك (VA02 على سبيل المثال) ، انتقل إلى "شريط القائمة" -> البيئة -> الحالة وانتقل إلى البرنامج. آخر تعديل: 2025-01-22 17:01

افتح علامة تبويب التصفح المتخفي (تصفح في وضع خاص) من تطبيق Chrome ، انقر فوق مفتاح القائمة (في شريط Front TouchKeys) ، ثم انقر فوق علامة تبويب جديدة للتصفح المتخفي. عند التصفح في وضع التصفح المتخفي ، يتم مسح سجل التصفح وملفات تعريف الارتباط وذاكرة التخزين المؤقت تلقائيًا بمجرد إغلاق جميع علامات تبويب التصفح المتخفي. آخر تعديل: 2025-01-22 17:01