هناك أنواع مختلفة من أجهزة استشعار الضوء مثل الخلية الكهروضوئية ، الترانزستور الضوئي ، المقاوم الضوئي ، الأنبوب الضوئي ، الأنبوب الضوئي ، الثنائي الضوئي ، الجهاز المزدوج الشحنة ، إلخ. ولكن ، المقاوم المعتمد على الضوء (LDR) أو المقاوم الضوئي هو نوع خاص من مستشعرات الضوء المستخدمة في دائرة مستشعر الضوء الأوتوماتيكية. آخر تعديل: 2025-01-22 17:01

يعتبر التصوير الفوتوغرافي للمناظر الطبيعية مرنًا جدًا عندما يتعلق الأمر بإعدادات الكاميرا التي تستخدمها. ومع ذلك ، فإن الدليل العام الجيد هو استخدام حامل ثلاثي القوائم ، وسرعة غالق بين 1/10 من الثانية وثلاث ثوانٍ ، وفتحة عدسة بين f / 11 و f / 16 ، و ISO 100. آخر تعديل: 2025-01-22 17:01

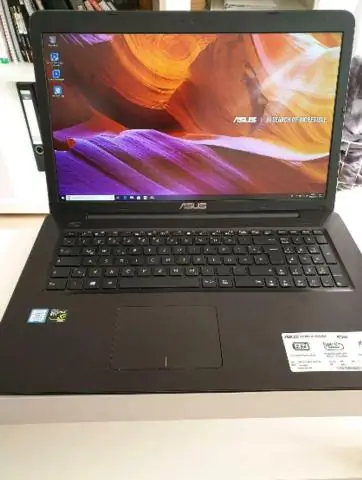

تحتوي أجهزة الكمبيوتر المحمولة من ASUS على قسم استرداد يتضمن برامج مصممة لإعادة الكمبيوتر المحمول إلى حالته الأصلية. عندما تظهر شاشة تسجيل ASUS ، اضغط على "F9" للوصول إلى القسم المخفي. اضغط على "إدخال" عندما يظهر Windows Boot Manager. آخر تعديل: 2025-01-22 17:01

اللمعان الضوئي (PSL) هو إطلاق الطاقة المخزنة داخل الفوسفور عن طريق التحفيز بالضوء المرئي ، لإنتاج إشارة مضيئة. تسمى اللوحة القائمة على هذه الآلية لوحة الفوسفور (PSP) وهي نوع واحد من كاشفات الأشعة السينية المستخدمة في التصوير الشعاعي الإسقاطي. آخر تعديل: 2025-01-22 17:01

معالجة سطر الأوامر. يمكن أن يحتوي سطر الأوامر على عدة أوامر. إذا قامت الوسيطة الحالية بتسمية أمر ما ، فسيتم جمع وسيطاته ، ويتم تطبيق الأمر على وسيطاته (وهي سلاسل نصية) وتستمر معالجة سطر الأوامر. آخر تعديل: 2025-01-22 17:01

تحتوي مجموعة البيانات على معلومات حول عينة. تتكون مجموعة البيانات من حالات. الحالات ليست سوى الأشياء في المجموعة. كل حالة لها سمة أو صفة واحدة أو أكثر ، تسمى المتغيرات وهي خصائص الحالات. آخر تعديل: 2025-01-22 17:01

تقنية الخداع هي فئة ناشئة من الدفاع الأمني السيبراني. تتيح تقنية الخداع اتخاذ موقف أمني أكثر استباقية من خلال السعي لخداع المهاجمين واكتشافهم ثم هزيمتهم ، مما يسمح للمؤسسة بالعودة إلى العمليات العادية. آخر تعديل: 2025-01-22 17:01

Smbd هو البرنامج الخفي للخادم الذي يوفر خدمات مشاركة الملفات والطباعة لعملاء Windows. يوفر الخادم مساحة الملفات وخدمات الطابعة للعملاء الذين يستخدمون بروتوكول SMB (أو CIFS). هذا متوافق مع بروتوكول LanManager ، ويمكنه خدمة عملاء LanManager. آخر تعديل: 2025-01-22 17:01

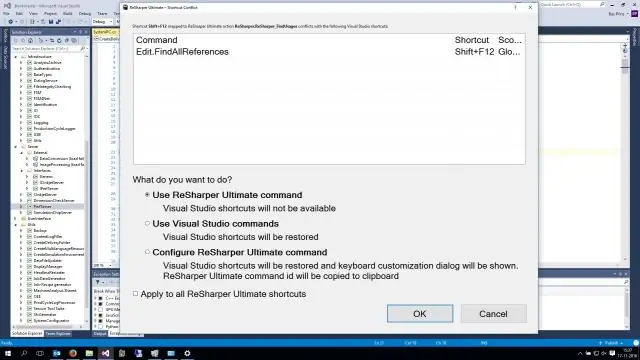

سيؤدي الضغط على CTRL + M + M إلى طي / توسيع القسم الحالي. سيؤدي الضغط على CTRL + M + A إلى طي الكل حتى في ملفات Html. هذه الخيارات موجودة أيضًا في قائمة السياق ضمن مخطط تفصيلي. انقر بزر الماوس الأيمن في المحرر -> مخطط تفصيلي للعثور على جميع الخيارات. آخر تعديل: 2025-01-22 17:01

يعد Codecademy أيضًا أحد أفضل مواقع الويب حيث يمكنك تعلم أساسيات Python بطريقة عملية. يمكنك أن تأخذ نسخة PRO من Codecademy ، إنها نسخة مدفوعة حيث يمكنك الوصول إلى محتوى المشروع. هذا أحد مواقع الويب حيث يمكنك تعلم لغة البايثون للمبتدئين تمامًا. آخر تعديل: 2025-01-22 17:01

يتم استخدام نمط الإستراتيجية لحل المشكلات التي يمكن (أو من المتوقع حدوثها) يتم تنفيذها أو حلها من خلال استراتيجيات مختلفة والتي تمتلك واجهة محددة بوضوح لمثل هذه الحالات. آخر تعديل: 2025-01-22 17:01

لاستبدال محتوى الخلية: من علامة التبويب الصفحة الرئيسية ، انقر فوق الأمر بحث وتحديد ، ثم حدد استبدال من القائمة المنسدلة. سيظهر مربع الحوار "بحث واستبدال". اكتب النص الذي تريد استبداله به في الحقل "استبدال بـ:" ، ثم انقر على "بحث عن التالي". آخر تعديل: 2025-01-22 17:01

دليل إعداد PIXMA PRO-100 Wi-Fi تأكد من تشغيل الطابعة. اضغط مع الاستمرار على زر [Wi-Fi] في مقدمة الطابعة لبضع ثوان. تأكد من أن هذا الزر يبدأ في الوميض باللون الأزرق ثم انتقل إلى نقطة الوصول واضغط على الزر [WPS] في غضون دقيقتين. آخر تعديل: 2025-01-22 17:01

لإعداد جرس الباب لتشغيل صفارة المحطة الأساسية عند اكتشاف الحركة: افتح تطبيق Arlo. اضغط على جرس الباب Arlo Audio. اضغط على أيقونة القائمة () في الزاوية العلوية اليمنى من الصفحة لفتحها. انقر فوق إعدادات الحركة. انقر فوق تشغيل صفارات الإنذار. اضغط على أيقونة القلم الرصاص (عدل). آخر تعديل: 2025-01-22 17:01

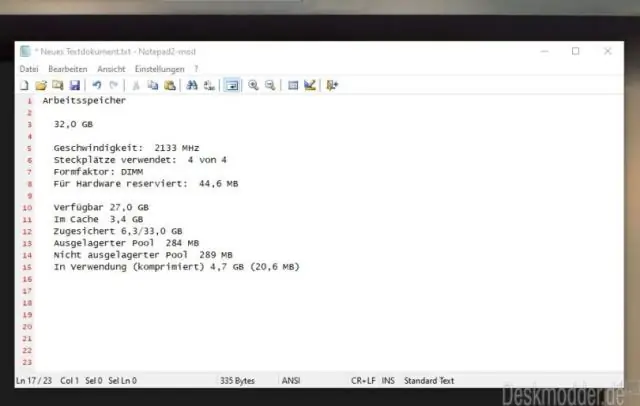

يمكّنك Windows Task Manager من مراقبة التطبيقات والعمليات والخدمات التي تعمل حاليًا على جهاز الكمبيوتر الخاص بك. يمكنك استخدام مدير المهام لبدء البرامج وإيقافها وإيقاف العمليات ، ولكن بالإضافة إلى ذلك ، سيعرض لك مدير المهام إحصائيات مفيدة حول أداء جهاز الكمبيوتر الخاص بك وحول شبكتك. آخر تعديل: 2025-01-22 17:01

كان السومريون أول حضارة بلاد ما بين النهرين. كان السومريون يتاجرون براً مع شرق البحر الأبيض المتوسط وعن طريق البحر حتى الهند. أدى اختراع العجلة قبل 3000 عام إلى تحسين النقل البري. اشتهر السومريون بأعمالهم المعدنية ، وهي حرفة برعوا فيها. آخر تعديل: 2025-01-22 17:01

3.5 جنيه وبالمثل ، قد تسأل ، ما هو وزن جهاز MacBook Pro 2013؟ شارك هذه القصة المواصفات جهاز MacBook Air مقاس 13 إنش 2013 13 إنش 2013 Retina MacBook Pro وزن 2.96 رطل (1.35 كجم) 3.46 أرطال (1.57 كجم) بطارية 7150 مللي أمبير 6591 مللي أمبير ضمان سنة واحدة سنة واحدة السعر المبدئي $1, 099.. آخر تعديل: 2025-01-22 17:01

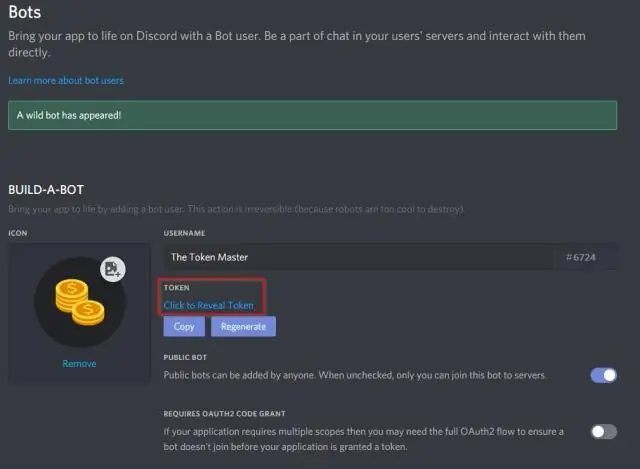

رمز Discord Bot هو عبارة قصيرة (يتم تمثيلها على شكل خليط من الأحرف والأرقام) تعمل بمثابة "مفتاح" للتحكم في Discord Bot. تُستخدم الرموز داخل رمز الروبوت لإرسال الأوامر ذهابًا وإيابًا إلى واجهة برمجة التطبيقات ، والتي بدورها تتحكم في إجراءات الروبوت. آخر تعديل: 2025-01-22 17:01

تعد واجهة Java Iterable (java. lang. Iterable) إحدى واجهات الجذر لواجهة برمجة تطبيقات Java Collections. يمكن تكرار الفئة التي تنفذ واجهة Java Iterable باستخدام Java لكل حلقة. أعني بالتكرار أنه يمكن تكرار عناصرها الداخلية. آخر تعديل: 2025-01-22 17:01

لإضافة قاعدة إلى مجموعة أمان باستخدام سطر الأوامر ، إذن ، مجموعة الأمان ، إدخال (AWS CLI) ، aws ec2 ، إذن ، مجموعة الأمان ، إدخال ، مجموعة الأمان ، معرف المجموعة ، معرف المجموعة ، بروتوكول tcp ، المنفذ 22 ، cidr_ip_range . Grant-EC2SecurityGroupIngress (أدوات AWS لـ Windows PowerShell). آخر تعديل: 2025-01-22 17:01

OLEDB هو خليفة ODBC ، وهو مجموعة من مكونات البرامج التي تسمح لـ QlikView بالاتصال بنهاية خلفية مثل SQL Server و Oracle و DB2 و mySQL etal. في كثير من الحالات ، تقدم مكونات OLEDB أداءً أفضل بكثير من ODBC الأقدم. آخر تعديل: 2025-01-22 17:01

سماوي: ملف صوتي. أصفر مع خلفية سوداء: أنبوب (AKA FIFO) أصفر غامق مع خلفية سوداء: جهاز كتلة أو جهاز شخصي. آخر تعديل: 2025-06-01 05:06

برامج التجسس هي نوع من البرامج الضارة (البرامج الضارة) التي تثبت نفسها تلقائيًا على جهاز الكمبيوتر الخاص بك والعمل كجواسيس على kegitana يقوم بها المستخدم ونشاط الإنترنت دون معرفة وموافقة جهاز الكمبيوتر الخاص بالمستخدم. آخر تعديل: 2025-01-22 17:01

لا يمكن الاتصال "الخادم لا يمكن الوصول إليه" رسالة الخطأ التي تراها ، "الخادم غير قابل للوصول" ، تعني أن عميل VPN على جهازك لا يمكنه الوصول إلى الخادم. آخر تعديل: 2025-01-22 17:01

تكلفة العرض القياسية ثلاثية الأبعاد: تكلفة عرض العرض ثلاثي الأبعاد خارجي - سكني 300 دولار أمريكي - 1000 دولار أمريكي خارجي - تجاري (صغير) 500 دولار أمريكي - 1000 دولار أمريكي خارجي - تجاري (كبير) 1000 دولار أمريكي - 2750 دولار أمريكي داخلي - سكني 300 دولار أمريكي - 750 دولار أمريكي. آخر تعديل: 2025-01-22 17:01

تعريف. التنقيب عن البيانات هو عملية اكتشاف الأنماط والاتجاهات المفيدة في مجموعات البيانات الكبيرة. التحليلات التنبؤية هي عملية استخراج المعلومات من مجموعات البيانات الكبيرة لعمل تنبؤات وتقديرات حول النتائج المستقبلية. أهمية. تساعد على فهم البيانات المجمعة بشكل أفضل. آخر تعديل: 2025-01-22 17:01

Varnish Cache عبارة عن مسرع لتطبيق الويب يُعرف أيضًا باسم الوكيل العكسي للتخزين المؤقت HTTP. تقوم بتثبيته أمام أي خادم يتحدث HTTP وتهيئته لتخزين المحتويات مؤقتًا. الورنيش كاش سريع حقًا. عادةً ما يسرع التسليم بعامل 300 - 1000x ، اعتمادًا على الهندسة المعمارية الخاصة بك. آخر تعديل: 2025-01-22 17:01

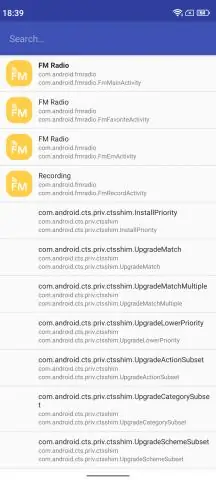

ذكري المظهر. 1 - قم بتمكين وضع المطور بالانتقال إلى الإعدادات> حول الهاتف ثم اضغط على رقم البناء 7 مرات. 2 - تمكين تصحيح أخطاء USB من DeveloperOptions. 3 - على سطح المكتب الخاص بك ، افتح DevTools وانقر فوق رمز المزيد ثم المزيد من الأدوات> الأجهزة البعيدة. آخر تعديل: 2025-01-22 17:01

هناك سبعة مواضيع تم اختبارها (الإجراءات المدنية ، والعقود والمبيعات ، والقانون الجنائي والإجراءات ، والقانون الدستوري ، والأدلة ، والممتلكات العقارية ، والأضرار). لديك ست ساعات إجمالاً للإجابة على 200 سؤال. آخر تعديل: 2025-01-22 17:01

أحجام إطارات الصور الأكثر شيوعًا هي صور مقاس 4 × 6 هي الحجم القياسي للصور والأكثر شيوعًا للتصوير الفوتوغرافي مقاس 35 مم. الحجم التالي من 4 × 6 هو طباعة صور 5 × 7. تكون الصور مقاس 8 × 10 أكبر من 4 × 6 و 5 × 7 لذا فهي تُستخدم عادةً للصور الجماعية أو الصور الشخصية. تعتبر المطبوعات مقاس 16 × 20 ملصقات صغيرة. آخر تعديل: 2025-01-22 17:01

يمكن أن يتم اختراق سلامة البيانات من خلال الخطأ البشري ، أو الأسوأ من ذلك ، من خلال الأعمال الخبيثة. سلامة البيانات تهدد الخطأ البشري. أخطاء نقل غير مقصودة. أخطاء التهيئة والأخطاء الأمنية. البرامج الضارة والتهديدات الداخلية والهجمات الإلكترونية. الأجهزة المعرضة للخطر. آخر تعديل: 2025-01-22 17:01

الخطوات الأولى استخدم أي محرر نصوص لإنشاء برنامج مصدر. عادة ما يكون لهذا الملف اسم ينتهي بـ. استخدم TASM لتحويل البرنامج المصدر إلى ملف كائن. استخدم الرابط TLINK لربط ملفك (ملفاتك) معًا في ملف قابل للتنفيذ. أخيرًا ، يمكنك تشغيل (أو تنفيذ) الملف القابل للتنفيذ ::> hw1. آخر تعديل: 2025-01-22 17:01

أدخل قرص برنامج التشغيل في محرك الأقراص الضوئية. انقر فوق "ابدأ" ، وانقر بزر الماوس الأيمن فوق "الكمبيوتر" وحدد "خصائص". في القائمة اليسرى ، حدد "إدارة الأجهزة". ابحث عن الجهاز بعلامة الاستبعاد الصفراء أو الجهاز الذي تريد تثبيت برامج تشغيل جديدة له من القرص المضغوط أو قرص DVD. آخر تعديل: 2025-01-22 17:01

عملية البرامج (تعرف أيضًا باسم منهجية البرامج) هي مجموعة من الأنشطة ذات الصلة التي تؤدي إلى إنتاج البرنامج. قد تتضمن هذه الأنشطة تطوير البرنامج من البداية ، أو تعديل نظام موجود. آخر تعديل: 2025-01-22 17:01

لا يمكن لـ PS4 الاتصال بشبكة wifi في غضون الوقت المحدد. يمكن أن يكون السبب هو الخادم الوكيل الذي تستخدمه أو ببساطة أن جهاز التوجيه لا يمكنه تعيين IP أو الاتصال بـ PS4 الخاص بك. حاول إعادة تشغيل جهاز التوجيه أو تحقق من إعدادات proxy وقم بإزالته إذا كان لديك. آخر تعديل: 2025-01-22 17:01

تعد تحديثات البرامج مهمة لأنها غالبًا ما تتضمن تصحيحات مهمة لثغرات أمنية. إنفاكت ، العديد من هجمات البرامج الضارة الأكثر ضررًا التي نراها تستفيد من ثغرات البرامج في التطبيقات الشائعة والأنظمة التي تعمل مثل التشغيل والمتصفحات. آخر تعديل: 2025-01-22 17:01

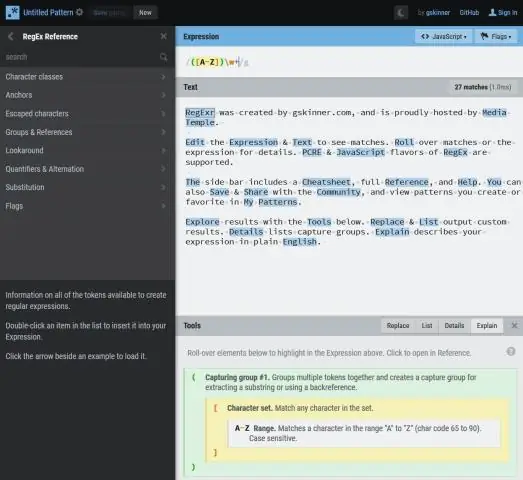

في Python ، يعد r '^ $' تعبيرًا عاديًا يطابق سطرًا فارغًا. يبدو هذا كتعبير عادي (regex) شائع الاستخدام في تكوينات عنوان URL لـ Django. يخبر حرف 'r' في المقدمة بايثون أن التعبير عبارة عن سلسلة خام. في السلسلة الأولية ، لا يتم تحليل تسلسل الهروب. على سبيل المثال ، "" هو حرف سطر جديد واحد. آخر تعديل: 2025-01-22 17:01

GitHub - Netflix / Hystrix: Hystrix عبارة عن مكتبة زمن انتقال وتسامح مع الخطأ مصممة لعزل نقاط الوصول إلى الأنظمة والخدمات عن بُعد ومكتبات الجهات الخارجية ، وإيقاف الفشل المتتالي وتمكين المرونة في الأنظمة الموزعة المعقدة حيث يكون الفشل أمرًا لا مفر منه. آخر تعديل: 2025-01-22 17:01

مزامنة دفتر ملاحظات موجود على هاتفك ، قم بتسجيل الدخول بنفس حساب Microsoft الذي استخدمته لإعداد OneDrive. انتقل إلى التطبيق على هاتفك وانقر فوق OneNote (إذا كنت تستخدم Windows Phone 7 ، فانقر فوق Office لرؤية OneNotenotes الخاص بك). آخر تعديل: 2025-01-22 17:01

ما هو الترميز في البحث النوعي؟ الترميز هو عملية وضع العلامات وتنظيم البيانات النوعية الخاصة بك لتحديد الموضوعات المختلفة والعلاقات فيما بينها. عند ترميز ملاحظات العملاء ، فإنك تقوم بتعيين تسميات للكلمات أو العبارات التي تمثل موضوعات مهمة (ومتكررة) في كل استجابة. آخر تعديل: 2025-01-22 17:01