طرق قيادة حركة المرور الخاصة بكل بلد: اسم المجال. الاستهداف الجغرافي لأداة مشرفي المواقع من Google. موقع خادم استضافة الويب. الروابط الخلفية. استهداف مستوى المحتوى. تحسين محركات البحث المحلية باستخدام أماكن Google. إرسال موقع الويب إلى محركات البحث المحلية والأدلة. استخدم Google Trends. آخر تعديل: 2025-01-22 17:01

في تطبيق News على جهاز Mac الخاص بك ، انقر فوق News + في الشريط الجانبي (إذا لم تره ، فانقر في شريط الأدوات) ، ثم انقر فوق زر اشتراك Apple News + (مثل GetStarted أو جرِّبه مجانًا). اتبع التعليمات التي تظهر على الشاشة. ربما طلبت تسجيل الدخول إلى App Store باستخدام AppleID الخاص بك. آخر تعديل: 2025-01-22 17:01

لبدء استخدام بيئتك الجديدة ، انقر فوق علامة التبويب البيئات. انقر فوق زر السهم بجوار اسم بيئة Pandas. في القائمة التي تظهر ، حدد الأداة التي تريد استخدامها لفتح Pandas: Terminal أو Python أو IPython أو Jupyter Notebook. آخر تعديل: 2025-01-22 17:01

323 يستخدم TCP على المنفذ 1720 بينما يستخدم SIP UDP أو TCP على المنفذ 5060 أو TCP لـ TLS على المنفذ 5061) التي تتطلب حلول اجتياز جدار حماية مختلفة. H. 323 نقطة نهاية تستخدم H. آخر تعديل: 2025-01-22 17:01

افتح مستند PageMaker أو قالب في InDesign ، اختر ملف> فتح. في Windows ، اختر PageMaker (6.0-7.0) في قائمة "ملفات من النوع". حدد ملفًا وانقر فوق فتح. آخر تعديل: 2025-01-22 17:01

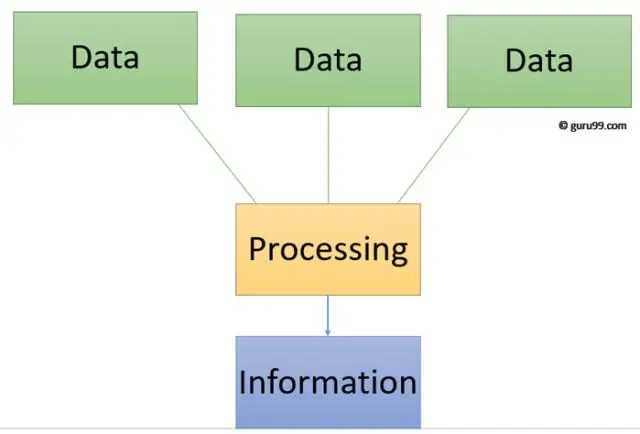

تجميع البيانات هو تجميع وتلخيص البيانات ؛ لتفصيل البيانات هو تقسيم البيانات المجمعة إلى أجزاء مكونة أو وحدات أصغر من البيانات. آخر تعديل: 2025-01-22 17:01

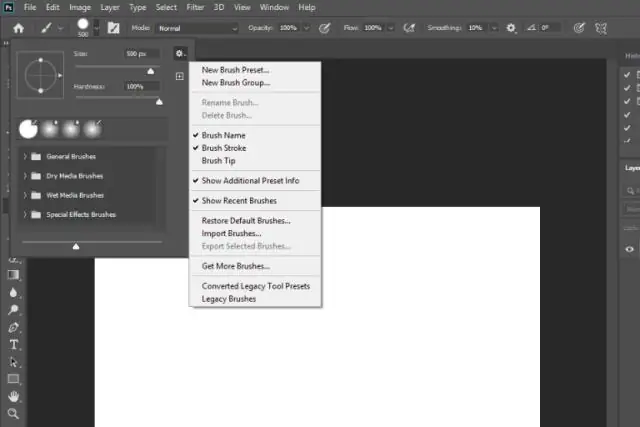

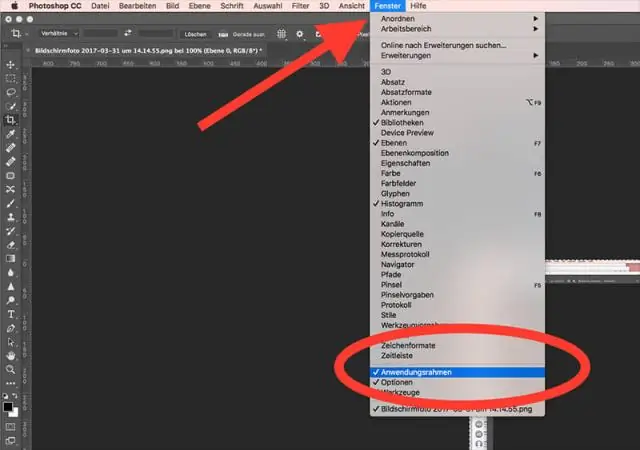

لإزالة البيانات الأولية للصور في Photoshop ، استخدم الخيار "Save for Web" وفي القائمة المنسدلة بجوار "Metadata" حدد "None". آخر تعديل: 2025-01-22 17:01

استخدم الماوس mimio كماوس للتحكم في سطح المكتب أو اضغط على الزر Hover (الأمامي) لتحوم فوق سطح المكتب أو التطبيق. استخدم الماوس فوق الماوس الخاص بك اضغط على زر النقر بزر الماوس الأيمن (رجوع) لتنفيذ النقر بزر الماوس الأيمن في موقع الماوس الحالي. استخدم أدوات mimio للتعليق على أي تطبيق. آخر تعديل: 2025-01-22 17:01

كان خرق بيانات Google لعام 2018 بمثابة فضيحة كبرى في أواخر عام 2018 عندما اكتشف مهندسو Google تسربًا للبرامج داخل واجهة برمجة تطبيقات Google+ المستخدمة في شبكة التواصل الاجتماعي. ومع ذلك ، تم إصلاح الخطأ على الفور أدى إلى فتح ما يقرب من 500000 من بيانات مستخدمي + Google الخاصين للجمهور. آخر تعديل: 2025-01-22 17:01

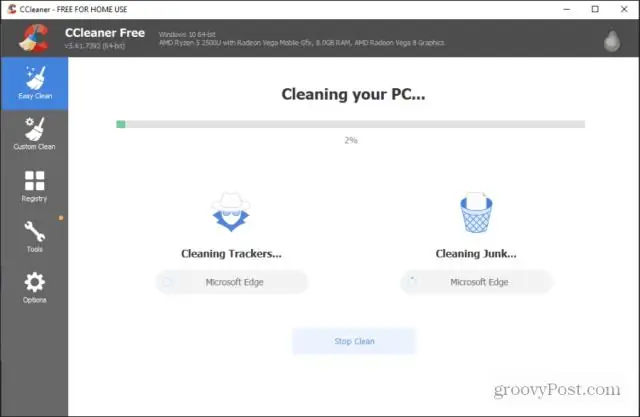

لحسن الحظ ، توفر CCleaner إصدارًا من برامجها التي من المفترض أن تكون "محمولة" حيث لا يلزم تثبيتها على الكمبيوتر. ما عليك سوى تحديد خيار التنزيل باتجاه الأسفل بواسطة CCleaner-Portable. بمجرد تنزيله ، انقر بزر الماوس الأيمن على الملف واضغط على استخراج الكل في القائمة المنبثقة. آخر تعديل: 2025-01-22 17:01

يمكنك استخدام WildFly 8. x في الإنتاج إذا أردت - هناك العديد من التثبيتات ، مع هذا الإصدار لديك دعم JavaEE7. آخر تعديل: 2025-01-22 17:01

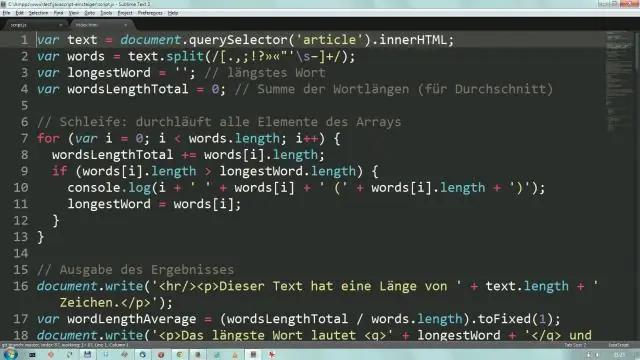

للمساعدة في التعلم - بإذن من مدربي CodingDojo - إليك سبع نصائح حول كيفية تعلم البرمجة بشكل أسرع. التعلم بالممارسة. فهم أساسيات الفوائد طويلة الأجل. الكود باليد. طلب المساعدة. ابحث عن المزيد من الموارد عبر الإنترنت. لا تقرأ فقط نموذج التعليمات البرمجية. خذ فترات راحة عند تصحيح الأخطاء. آخر تعديل: 2025-01-22 17:01

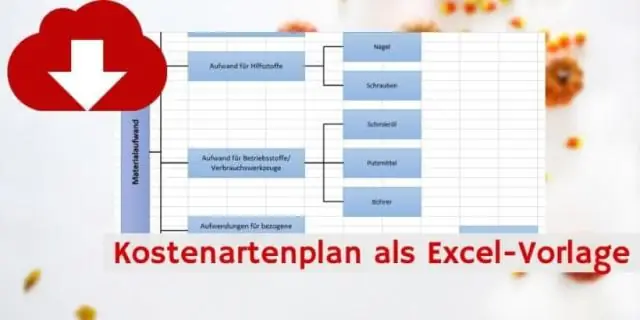

الخطوات افتح مصنف Excel الخاص بك. انقر نقرًا مزدوجًا فوق مستند Excelworkbook الذي تم تخزين بياناتك فيه. حدد الرسم البياني الخاص بك. انقر فوق الرسم البياني الذي تريد تعيين خط اتجاه له. انقر فوق +. انقر فوق السهم الموجود على يمين مربع "خط الاتجاه". حدد خيار خط الاتجاه. حدد البيانات لتحليلها. انقر فوق موافق. احفظ عملك. آخر تعديل: 2025-01-22 17:01

التوقيت المحلي لبايثون () الطريقة طريقة التوقيت المحلي بيثوم () تشبه gmtime () لكنها تحول عدد الثواني إلى التوقيت المحلي. إذا لم يتم توفير الثواني أو لم يتم استخدام "لا شيء" ، فسيتم استخدام الوقت الحالي كما تم إرجاعه حسب الوقت (). يتم تعيين علامة dst على 1 عندما يتم تطبيق DST على الوقت المحدد. آخر تعديل: 2025-01-22 17:01

لا يمتلك InDesign خيار التصدير مباشرة كملف. tif. لقد جربت بالفعل الطريقة الواضحة المتمثلة في حفظها أولاً كملف PDF ثم تصديرها كملف. tif والذي انتهى بإسقاط الصور أقل من 1200 نقطة في البوصة. آخر تعديل: 2025-01-22 17:01

قامت جنرال إلكتريك وفورد وغيرهما من اللاعبين الرئيسيين بضخ 1.3 تريليون دولار في مبادرات التحول ، تم إهدار 70٪ منها - أو 900 مليار دولار - على البرامج الفاشلة. السبب الأكبر: الفشل في توصيل أهدافهم واستراتيجيتهم وغرضهم وتوقعاتهم بشكل فعال مع موظفيهم. آخر تعديل: 2025-01-22 17:01

أول مهندس برمجيات في العالم. 8 يوليو 2008 الساعة 16:00 اشتراك. توفي أول مهندس برمجيات في العالم DavidCaminer ، مصمم النظام وراء LEO ، أول كمبيوتر تجاري في العالم ، عن عمر يناهز 92 عامًا. لقد كان رائدًا حقيقيًا ، حيث اخترع العديد من المعايير التي تسمى الآن هندسة النظم. آخر تعديل: 2025-01-22 17:01

تقلل المجموعة عادةً من عدد الصفوف التي يتم إرجاعها عن طريق طيها وحساب المتوسطات أو المجاميع لكل صف. لا يؤثر التقسيم بواسطة على عدد الصفوف التي تم إرجاعها ، ولكنه يغير كيفية حساب نتيجة دالة النافذة. آخر تعديل: 2025-01-22 17:01

لإعداد التسجيل إلى سجل مخصص ، قم بتعيين خاصية AutoLog على false. قم بإعداد مثيل لمكون سجل الأحداث في تطبيق خدمة Windows. قم بإنشاء سجل مخصص عن طريق استدعاء طريقة CreateEventSource وتحديد سلسلة المصدر واسم ملف السجل الذي تريد إنشاءه. آخر تعديل: 2025-01-22 17:01

الخطوات اضغط على تطبيق Yahoo Mail لفتح Yahoo Mail. اضغط على أيقونة القائمة. اضغط على خيار "الإعدادات". اضغط على "إدارة الحسابات" أعلى القائمة. اضغط على "معلومات الحساب" أسفل اسم حسابك. اضغط على الصورة الظلية للشخص أعلى هذه الصفحة. اختر خيار الصورة. اضغط على صورة لتحديدها. آخر تعديل: 2025-01-22 17:01

كيفية إنشاء حسابات جديدة على راز كيدز افتح مستعرض ويب وانتقل إلى موقع Raz-Kids.com. انقر فوق الزر "Test Drive Our Websites" في الزاوية اليمنى السفلية من الصفحة الرئيسية. انقر فوق الزر "بدء الإصدار التجريبي المجاني" في قسم "Raz-Kids.com". اكتب "الاسم الأول" و "اسم العائلة" و "الرمز البريدي" في الحقول المقابلة. آخر تعديل: 2025-01-22 17:01

يتكون تعبير كرون من ستة حقول متتالية - الثانية ، الدقيقة ، الساعة ، اليوم من الشهر ، الشهر ، اليوم (الأيام) من الأسبوع ، ويتم الإعلان عنها على النحو التالي @ مجدول (cron = '* * * * **'). آخر تعديل: 2025-01-22 17:01

انتقل إلى الإعدادات> مدة استخدام الجهاز. اضغط على قيود المحتوى والخصوصية وأدخل رمز مرور مدة استخدام الجهاز ، ثم اضغط على قيود المحتوى ، ثم اضغط على محتوى الويب. اختر وصول غير مقيد أو تقييد مواقع الويب الخاصة بالبالغين أو مواقع الويب المسموح بها فقط. آخر تعديل: 2025-01-22 17:01

1) القرصنة الاجتماعية تمثل الذرائع المالية والتصيد الاحتيالي 98 بالمائة من الحوادث الاجتماعية و 93 بالمائة من جميع الانتهاكات التي تم التحقيق فيها "، كما يقول Securitymagazine.com. تم إرجاعها إلى رسالة بريد إلكتروني تم فتحها بلا مبالاة أو رابط ضار أو حادث مؤسف آخر للموظفين. آخر تعديل: 2025-01-22 17:01

قم بتحميل حزمة النشر قم بتسجيل الدخول إلى وحدة تحكم AWS Lambda ، ثم انقر فوق إنشاء وظيفة Lambda. في صفحة تحديد مخطط ، انقر فوق تخطي. في صفحة تكوين الوظيفة ، أدخل اسمًا للوظيفة. ضمن رمز وظيفة Lambda ، اختر تحميل ملف ZIP ، ثم انقر فوق الزر "تحميل". آخر تعديل: 2025-01-22 17:01

أربعة أنواع. آخر تعديل: 2025-01-22 17:01

اضغط على Alt + search (العدسة المكبرة أو أيقونة المساعد) ، الأخير في المكان الذي تبحث فيه عن مفتاح Caps Lock. سترى سهمًا يظهر في شريط الإشعارات الأيمن السفلي وستنبهك نافذة منبثقة بأن مفتاح Caps Lock قيد التشغيل. 2. اضغط على Shift لإيقاف تشغيل Caps Lock. آخر تعديل: 2025-01-22 17:01

لإعادة تعيين كلمة المرور الخاصة بك من شاشة تسجيل الدخول: انتقل إلى شاشة تسجيل الدخول لموقع Confluence الخاص بك. اختر لا يمكن تسجيل الدخول؟ في أسفل الصفحة. أدخل عنوان بريدك الإلكتروني ، ثم انقر فوق إرسال ارتباط الاسترداد. انقر فوق ارتباط الاسترداد في البريد الإلكتروني لإنهاء العملية. آخر تعديل: 2025-01-22 17:01

تحذير: يمكن أن يعرضك هذا المنتج لمواد كيميائية بما في ذلك بيسفينول أ (BPA) ، وأسود الكربون ، المعروف عنها في ولاية كاليفورنيا أنها تسبب السرطان والتشوهات الخلقية أو غيرها من الأضرار الإنجابية. آخر تعديل: 2025-01-22 17:01

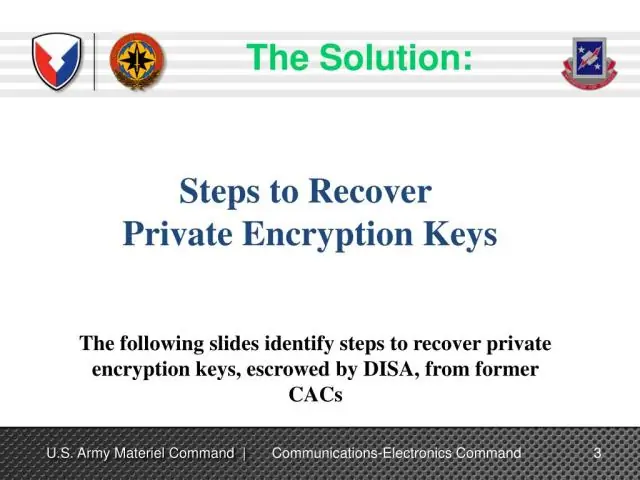

كيفية الحصول على شهادات DoD PKI / CAC واستخدامها للوصول إلى www.iad.gov. الحصول على DoD PKI / CAC Certificate كن نشطًا أو احتياطيًا أو مدنيًا في وزارة الدفاع. يجب على المستخدم العمل في الموقع في منشأة عسكرية أو حكومية. المستخدم هو مقاول وزارة الدفاع الذي يعمل على معدات GFE. آخر تعديل: 2025-01-22 17:01

افتح الغطاء الخلفي استخدم أداة الالتصاق لفصل وحدة العرض عن الغطاء الخلفي. ارفع الشاشة قليلاً باستخدام أداة الشفط وأدخل الكماشة. مرر الكماشة على طول حافة الشاشة على كلا الجانبين. لا تقم بإزالة الغطاء الخلفي تمامًا بعد. آخر تعديل: 2025-01-22 17:01

هل تقدم Cox خدمة VOIP؟ لا. على الرغم من المفاهيم الخاطئة الشائعة ، فإن Cox Digital Telephone ليست خدمة هاتف عبر الإنترنت. آخر تعديل: 2025-01-22 17:01

الملف النصي المحدد هو ملف نصي يستخدم لتخزين البيانات ، حيث يمثل كل سطر كتابًا واحدًا أو شركة أو أي شيء آخر ، وكل سطر به حقول مفصولة بالمحدد. آخر تعديل: 2025-01-22 17:01

عمليات الإدخال / الإخراج في الثانية (IOPS ، عمليات العين الواضحة) هي قياس أداء الإدخال / الإخراج المستخدم لتوصيف أجهزة تخزين الكمبيوتر مثل محركات الأقراص الثابتة (HDD) ومحركات الأقراص ذات الحالة الصلبة (SSD) وشبكات منطقة التخزين (SAN). آخر تعديل: 2025-01-22 17:01

حدد بطاقة Windows Phone SD من قائمة محرك الأقراص وانقر فوق "بدء المسح" للبحث عن الصور المحذوفة. 4. بعد ذلك ، قم بمعاينة الملفات الموجودة وحدد الملفات التي تريد استعادتها ، ثم انقر فوق "استرداد". آخر تعديل: 2025-01-22 17:01

فيما يلي 10 طرق يمكنك من خلالها كسب المال عبر الإنترنت: تصميم مواقع الويب. اكتب مدونة. اكتب كتابًا إلكترونيًا وقم ببيعه. اعطي رأيك. تحصل على مكافأة. بيع الأشياء الخاصة بك. بيع الصور الخاصة بك. إنشاء دروس فيديو. توفير التدريس الشخصي. آخر تعديل: 2025-01-22 17:01

سيتم حذف بيانات حسابك نهائيًا بعد الإلغاء الذي لا يمكن التراجع عنه ، ولم يعد من الممكن استخدام معرف Wechat الخاص بك مرة أخرى. بعد 60 يومًا ، سيتم حذف حسابك وجميع معلوماتك نهائيًا ، ولن تتمكن من استرداد معلوماتك. آخر تعديل: 2025-01-22 17:01

يشتهر فيبوناتشي بإسهاماته في نظرية الأعداد. في كتابه "Liber Abaci" ، قدم النظام العشري الهندوسي والعربي واستخدام الأرقام العربية في أوروبا. قدم العمود الذي يستخدم للكسور اليوم ؛ قبل ذلك ، كان البسط يحتوي على اقتباسات حوله. آخر تعديل: 2025-01-22 17:01

يجب أن تبدأ مراجعك بصفحات جديدة منفصلة عن نص المقال ؛ قم بتسمية هذه الصفحة بـ "المراجع" في المنتصف أعلى الصفحة (لا تكتب بالخط العريض أو تسطير أو تستخدم علامات الاقتباس للعنوان). يجب أن تكون جميع النصوص مزدوجة المسافات تمامًا مثل باقي مقالتك. آخر تعديل: 2025-01-22 17:01

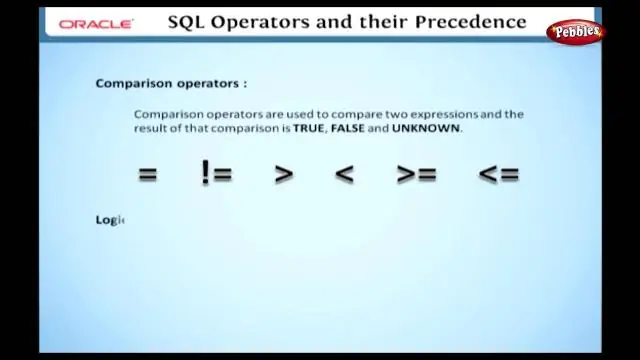

SQL Server LIKE هو عامل تشغيل منطقي يحدد ما إذا كانت سلسلة الأحرف تطابق نمطًا محددًا. قد يشتمل النمط على أحرف عادية وأحرف بدل. يتم استخدام عامل التشغيل LIKE في جملة WHERE من عبارات SELECT و UPDATE و DELETE لتصفية الصفوف بناءً على مطابقة النمط. آخر تعديل: 2025-01-22 17:01