SQL | شرط الاستخدام. إذا كان للعديد من الأعمدة نفس الأسماء ولكن أنواع البيانات غير متطابقة ، فيمكن تعديل عبارة NATURAL JOIN باستخدام عبارة USING لتحديد الأعمدة التي يجب استخدامها لـ EQUIJOIN. تُستخدم عبارة USING لمطابقة عمود واحد فقط عندما يتطابق أكثر من عمود واحد. آخر تعديل: 2025-01-22 17:01

Taylorism وصعود مكتب المخطط المفتوح هذه المكاتب المبكرة ذات المخطط المفتوح التي نمت شعبيتها خلال أوائل القرن العشرين ، اتبعت مبادئ "Taylorism" ، وهي منهجية ابتكرها المهندس الميكانيكي ، فرانك تايلور ، الذي سعى إلى تعظيم الكفاءة الصناعية. آخر تعديل: 2025-01-22 17:01

اختبار ذكاء Binet بينما كان هدف Binet الأصلي هو استخدام الاختبار لتحديد الأطفال الذين يحتاجون إلى مساعدة أكاديمية إضافية ، سرعان ما أصبح الاختبار وسيلة لتحديد أولئك الذين تعتبرهم حركة تحسين النسل `` ضعيفي التفكير. آخر تعديل: 2025-01-22 17:01

مقدمة. إنها تقنية استخراج البيانات المستخدمة لوضع عناصر البيانات في المجموعات ذات الصلة. التجميع هو عملية تقسيم البيانات (أو الكائنات) إلى نفس الفئة ، البيانات في فئة واحدة أكثر تشابهًا مع بعضها البعض من تلك الموجودة في المجموعة الأخرى. آخر تعديل: 2025-01-22 17:01

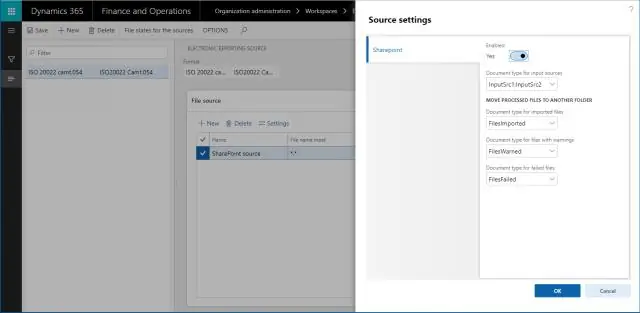

يمكن استخدام SharePoint Designer 2013 لإنشاء وتخصيص المواقع والحلول التي تحتوي على منطق التطبيق ولكنها لا تتطلب كتابة تعليمات برمجية. يمكنك استخدامه لإضافة مصادر البيانات وتعديلها ، وتخصيص طرق عرض القائمة والبيانات ، وإنشاء مهام سير العمل ونشرها ، وتصميم علامة تجارية للشركة ، وغير ذلك الكثير. آخر تعديل: 2025-01-22 17:01

قطعت شركة PG&E الكهرباء عن حوالي نصف مليون عميل في وقت مبكر من يوم الأربعاء وتقول إنها تخطط لقطع الكهرباء ظهرًا عن 234000 آخرين ، العديد منهم في منطقة خليج سان فرانسيسكو. قد يفقد 43000 عميل آخر قوتهم في وقت لاحق من اليوم. آخر تعديل: 2025-01-22 17:01

الحجة من القياس هي نوع خاص من الحجة الاستقرائية ، حيث يتم استخدام أوجه التشابه المتصورة كأساس لاستنتاج بعض التشابه الإضافي الذي لم تتم ملاحظته بعد. التفكير التناظري هو أحد أكثر الطرق شيوعًا التي يحاول البشر من خلالها فهم العالم واتخاذ القرارات. آخر تعديل: 2025-01-22 17:01

فيما يلي قائمة بالميزات المهمة الشائعة في نظام التشغيل: الوضع المحمي ووضع المشرف. يسمح بالوصول إلى القرص وأنظمة الملفات برامج تشغيل الأجهزة أمن الشبكات. تنفيذ البرنامج. إدارة الذاكرة الذاكرة الافتراضية تعدد المهام. معالجة عمليات الإدخال / الإخراج. التلاعب في نظام الملفات. آخر تعديل: 2025-01-22 17:01

بمجرد فتح المتصفح ، حدد القائمة "أدوات" وانقر فوق "خيارات" وحدد علامة التبويب "الخصوصية". انقر فوق الزر ShowCookies. لحذف جميع ملفات تعريف الارتباط ، انقر فوق الزر Remove All Cookies. آخر تعديل: 2025-01-22 17:01

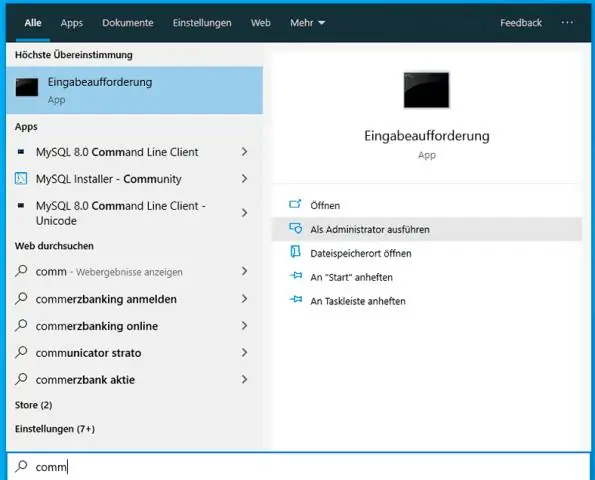

لتغيير الأذونات ، استخدم حساب مسؤول على هذا الجهاز لتشغيل CACLS. إذا قمت بتمكين UAC ، فقد يتعين عليك رفع موجه الأوامر أولاً عن طريق النقر بزر الماوس الأيمن فوقه واختيار "تشغيل كمسؤول". اقرأ التعليمات الكاملة عن طريق كتابة الأمر التالي: cacls /؟. آخر تعديل: 2025-01-22 17:01

الاختبار الذاتي المدمج (BIST) أو الاختبار المدمج (BIT) هو آلية تسمح للآلة باختبار نفسها. يقوم المهندسون بتصميم BISTs لتلبية متطلبات مثل: الموثوقية العالية. أوقات دورات إصلاح أقل. آخر تعديل: 2025-01-22 17:01

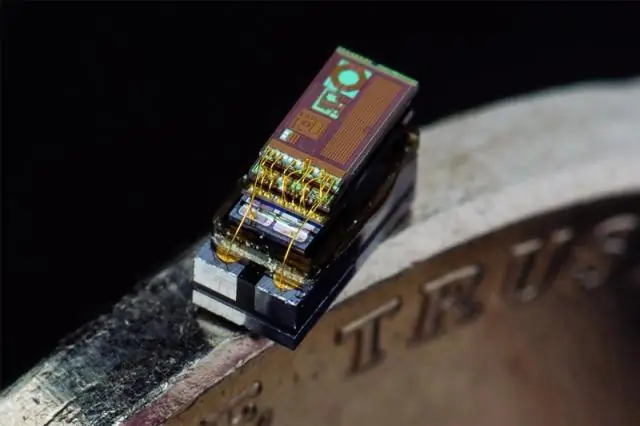

كينيتيس سئل أيضا ما هي أصغر شريحة؟ ال رقاقة هي واحدة من أصغر يتم إنتاجه باستمرار ، ويقيس سمك بضع ذرات - حول قطر حلزوني DNA. سوف يتيح البحث حجم أظافر الأصابع رقائق مع 30 مليار ترانزستور - مفاتيح التشغيل والإيقاف للأجهزة الإلكترونية.. آخر تعديل: 2025-01-22 17:01

اكتشاف الوجوه وتحليلها ومقارنتها ادخل إلى Amazon Rekognition Console. افتح AWS Management Console ، بحيث يمكنك الاحتفاظ بهذا الدليل التفصيلي مفتوحًا. الخطوة الثانية: تحليل الوجوه. الخطوة 3: قارن الوجوه. الخطوة 4: مقارنة الوجوه (مرة أخرى). آخر تعديل: 2025-01-22 17:01

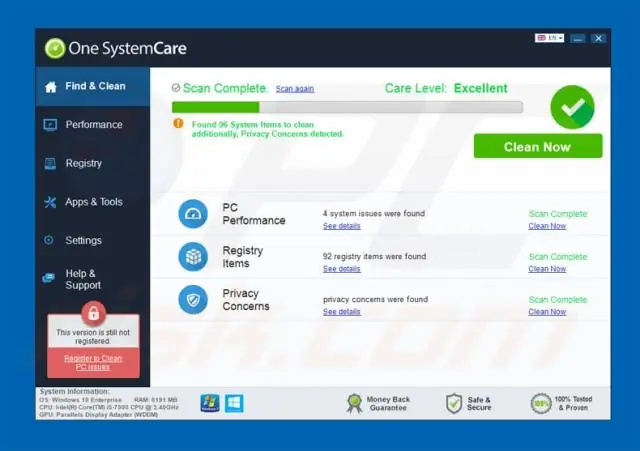

اضغط على Win + X لفتح قائمة Power User ثم حدد البرامج والميزات. ستظهر قائمة بجميع البرامج المثبتة على الشاشة. ابحث عن Advanced Systemcare 9 وانقر على زر إلغاء التثبيت. اتبع الإرشادات الموجودة على الشاشة لإكمال عملية إزالة التثبيت. آخر تعديل: 2025-01-22 17:01

تسمح لك تغطية الكود بمعرفة مقدار ما يتم تنفيذه من التعليمات البرمجية أثناء اختبارات الوحدة ، حتى تتمكن من فهم مدى فعالية هذه الاختبارات. تتوفر برامج تشغيل تغطية الكود التالية في IntelliJ IDEA: عداء تغطية كود IntelliJ IDEA (موصى به). آخر تعديل: 2025-01-22 17:01

كتابة الكلمات الأساسية في جمل SQL لا يمكن تقسيمها عبر الأسطر أو اختصارها. عادةً ما يتم وضع الجمل في سطور منفصلة لسهولة القراءة والتحرير. يمكن استخدام علامات التبويب والمسافات البادئة لجعل الكود أكثر قابلية للقراءة. آخر تعديل: 2025-01-22 17:01

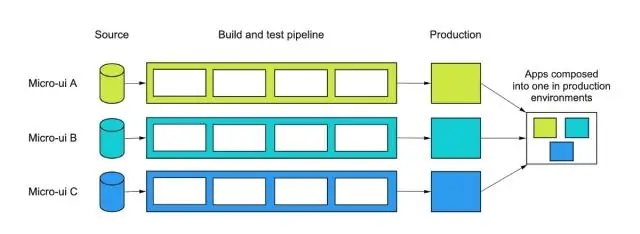

تكمن الفكرة وراء Micro Frontends في التفكير في موقع ويب أو تطبيق ويب على أنه مجموعة من الميزات التي تمتلكها فرق مستقلة. لكل فريق منطقة عمل أو مهمة مميزة يهتم بها ويتخصص فيها. آخر تعديل: 2025-01-22 17:01

كيف يمكنني إصلاح عملية Windows Shell Experience Host التي تستهلك الكثير من الذاكرة / وحدة المعالجة المركزية؟ قم بتحديث نظام التشغيل الخاص بك. قم بتعطيل عرض شرائح خلفية سطح المكتب على جهاز الكمبيوتر الخاص بك. تعطيل تغيير اللون التلقائي. قم بتشغيل مدقق ملفات النظام. الحد من استخدام وحدة المعالجة المركزية. إصلاح مشاكل التسجيل الخاصة بك. افحص جهاز الكمبيوتر الخاص بك بحثًا عن البرامج الضارة. آخر تعديل: 2025-01-22 17:01

يعمل هذا النبات الجميل والقاسي بشكل أفضل في الشمس الكاملة ويؤدي أداءً جيدًا في المناطق ذات الحرارة المنعكسة. لا تزرع في المناطق المظللة لأن هذا سيجعلها تنمو بطول طويل. الملوخية الكروية تقوم بالبذور الذاتية ، ويمكن نقل الشتلات وزرعها في الخريف إذا رغبت في ذلك. آخر تعديل: 2025-01-22 17:01

يمثل عنصر برنامج مثل حزمة أو فئة أو طريقة. يمثل كل عنصر بنية ثابتة على مستوى اللغة (وليس ، على سبيل المثال ، بناء وقت تشغيل للجهاز الظاهري). يجب مقارنة العناصر باستخدام طريقة يساوي (كائن). آخر تعديل: 2025-01-22 17:01

لتنشيط TensorFlow ، افتح مثيل Amazon Elastic Compute Cloud (Amazon EC2) من DLAMI مع Conda. بالنسبة إلى TensorFlow و Keras 2 على Python 3 باستخدام CUDA 9.0 و MKL-DNN ، قم بتشغيل هذا الأمر: تنشيط $ source tensorflow_p36. بالنسبة إلى TensorFlow و Keras 2 على Python 2 مع CUDA 9.0 و MKL-DNN ، قم بتشغيل هذا الأمر:. آخر تعديل: 2025-01-22 17:01

إعدادات Apple iPhone 4 Touch. المس البلوتوث. إذا تم إيقاف تشغيل البلوتوث ، فالمس إيقاف لتشغيله. المس جهاز البلوتوث المطلوب. أدخل رقم PIN لجهاز البلوتوث ، إذا طُلب منك ذلك. إقران اللمس. تم الآن إقران سماعة الرأس وتوصيلها. آخر تعديل: 2025-01-22 17:01

وبشكل أكثر تحديدًا ، تعني اللاعقلانية أن الأنظمة العقلانية هي أنظمة غير منطقية - فهي تعمل على إنكار الإنسانية الأساسية ، والعقل البشري ، للأشخاص الذين يعملون ضمنها أو يخدمونها. بعبارة أخرى ، الأنظمة العقلانية هي أنظمة غير إنسانية. آخر تعديل: 2025-01-22 17:01

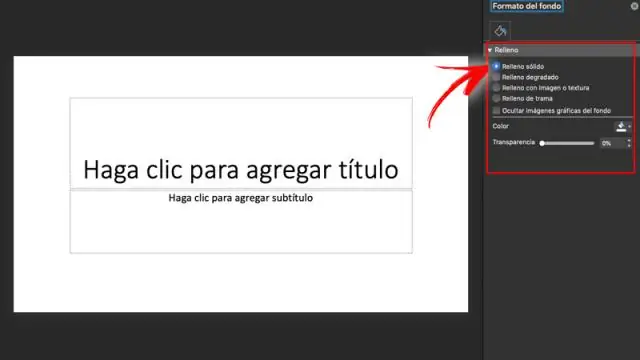

في علامة التبويب الشريحة الرئيسية ، في المجموعة تخطيط رئيسي ، انقر فوق إدراج عنصر نائب ، ثم انقر فوق نوع العنصر النائب الذي تريده. انقر فوق موقع في التخطيط ، ثم اسحب لرسم العنصر النائب. إذا قمت بإضافة عنصر نائب للنص ، يمكنك إضافة نص مخصص. آخر تعديل: 2025-01-22 17:01

النوعان الرئيسيان من الاستدلال ، الاستنتاجي والاستقرائي ، يشيران إلى العملية التي يخلق بها شخص ما استنتاجًا وكذلك كيف يعتقدون أن استنتاجهم صحيح. يتطلب التفكير الاستنتاجي من المرء أن يبدأ ببعض الأفكار العامة ، تسمى المقدمات ، وتطبيقها على موقف معين. آخر تعديل: 2025-01-22 17:01

للاتصال بكندا من الولايات المتحدة ، ما عليك سوى اتباع هذه الاتجاهات البسيطة للاتصال: اطلب 1 ، رمز البلد لكندا ، ثم رمز المنطقة (3 أرقام) وأخيرًا رقم الهاتف (7 أرقام). آخر تعديل: 2025-01-22 17:01

ما هي المصادر التي يمكن اعتبارها ذات مصداقية؟ المواد المنشورة خلال السنوات العشر الماضية ؛ المقالات البحثية التي كتبها مؤلفون محترمون ومعروفون ؛ مواقع الويب المسجلة بواسطة المؤسسات الحكومية والتعليمية (. gov ،. edu ،. قواعد البيانات الأكاديمية (مثل Academic Search Premier أو JSTOR) ؛ والمواد من الباحث العلمي من Google. آخر تعديل: 2025-01-22 17:01

كيفية إنشاء مربع رسالة في المفكرة الخطوة 1: الخطوة 1: كتابة النص. أولاً ، افتح المفكرة واكتب هذا: x = msgbox (مربع نص ، أزرار ، عنوان المربع) الخطوة 2: الخطوة 2: حفظ الملف. عند الانتهاء ، احفظه كملف aVBS (أو VBScript). للقيام بذلك ، اكتب ". الخطوة الثالثة: النهاية. تهانينا! لقد فعلتها. آخر تعديل: 2025-01-22 17:01

لتجنب هذا النوع من السباكين ، استخدم أداة توصيل خاصة تسمى اتحاد العزل الكهربائي. إنه اقتران يعمل كحاجز كهربائي بين المعدنين. جانب واحد مصنوع من النحاس. الآخر الصلب. يوجد بين الجانبين غسالة غير موصلة ، وعادة ما تكون مصنوعة من المطاط ، مما يمنع المعادن من التفاعل. آخر تعديل: 2025-01-22 17:01

ما هو الغرض من تأمين ذاكرة التخزين المؤقت لنظام أسماء النطاقات؟ يمنع المهاجم من استبدال السجلات في ذاكرة التخزين المؤقت لوحدة الحل بينما لا تزال مدة البقاء (TTL) سارية. آخر تعديل: 2025-01-22 17:01

يدعم Bar-Code نطاقًا واسعًا من الرموز الشريطية بما في ذلك EAN و UPC و ISBN ورموز QR وما إلى ذلك. ويهدف التطبيق إلى مشاركة معلومات الرمز الممسوح ضوئيًا بدلاً من عرض المحتوى على الفور. باستخدام Bar-Code ، يمكنك مسح الرموز ضوئيًا باستخدام كاميرا جهازك المحمول أو فك تشفير المعلومات من صورة رمز. آخر تعديل: 2025-01-22 17:01

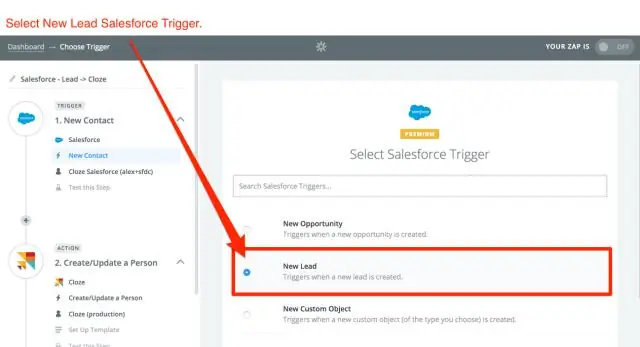

يوجد مربع الاختيار Knowledge User في العمود الثاني من قسم تفاصيل المستخدم. لتمكين معرفة Salesforce ، من الإعداد ، أدخل المعرفة في مربع البحث السريع ، ثم حدد إعدادات المعرفة. قم بتأكيد رغبتك في تمكين معرفة Salesforce وانقر فوق تمكين المعرفة. آخر تعديل: 2025-01-22 17:01

إن الحصول على شهادة CompTIA A + أمر يستحق ذلك بالتأكيد عندما يتعلق الأمر بالحصول على وظائف على مستوى المبتدئين. يمكن أن يساعدك الحصول على A + في الحصول على وظائف تكنولوجيا المعلومات للمبتدئين مثل دعم سطح المكتب أو تقنية مكتب المساعدة. يعد CompTIA A + الجديد مكانًا جيدًا للبدء. يوفر المعرفة الأساسية لأدوار أكبر وأفضل في المستقبل. آخر تعديل: 2025-01-22 17:01

فيديو وبالمثل ، قد تسأل ، ما هو استخدام كتلة 66؟ أ 66 بلوك هو نوع من الضربات كتلة تستخدم ل قم بتوصيل مجموعات من الأسلاك في نظام الهاتف. لقد تم تصنيعها بثلاثة أحجام ، A و B و M. A و B بها ستة مقاطع في كل صف بينما M لديها 4 فقط. تعرف أيضًا ، ما هو كبل 25 زوجًا؟ 25 زوج و 100 كابل زوج يستخدم لربط MDFs وجيش الدفاع الإسرائيلي معًا.. آخر تعديل: 2025-01-22 17:01

مع LinkedIn ، أنت تستهدف جمهورًا عالي الجودة في سياق احترافي. السوق للمؤثرين وصناع القرار والمديرين التنفيذيين الذين يعملون على الفرص الجديدة. اجمع بين معايير الاستهداف لبناء شخصيتك المثالية: صناع القرار في مجال تكنولوجيا المعلومات ، والمديرين التنفيذيين على مستوى C ، والطلاب المحتملين ، وأصحاب الأعمال الصغيرة ، والمزيد. آخر تعديل: 2025-01-22 17:01

من ويكيبيديا، الموسوعة الحرة. تشفير المنحنى الإهليلجي (ECC) هو نهج لتشفير المفتاح العام يعتمد على البنية الجبرية للمنحنيات الإهليلجية على الحقول المحدودة. تتطلب ECC مفاتيح أصغر مقارنة بالتشفير غير التابع لـ EC (استنادًا إلى حقول Galois العادية) لتوفير أمان مكافئ. آخر تعديل: 2025-01-22 17:01

# 1) Samsung (Galaxy S & Galaxy NoteRange) إنها تصنع هواتف رائعة أكثر من أي فون من Apple ، معبأة في أحدث تقنيات التصوير والمعالج. إذا كنت تريد الأفضل ، لكنك لا تريد هاتفًا واحدًا ، فإن Samsung هي الخيار الواضح التالي. آخر تعديل: 2025-01-22 17:01

تلميحات لتوفير عمر البطارية قم بتغيير إعدادات مزامنة التطبيق. انخفاض سطوع الشاشة ومدة المهلة. بدّل من 4G إلى 2G. قم بإيقاف تشغيل بيانات الخلفية. قم بإيقاف تشغيل Wi-Fi و Bluetooth و GPS و Smartphone MobileHotspot. قم بإلغاء تثبيت التطبيقات غير المستخدمة. قم بالتحديث إلى أحدث البرامج. آخر تعديل: 2025-01-22 17:01

التحكم المركزي في الإصدار يتم التحكم في الوصول إلى قاعدة التعليمات البرمجية والقفل بواسطة الخادم. ربما تكون أفضل الأمثلة المعروفة لأنظمة VCS المركزية هي CVS و Subversion ، وكلاهما مفتوح المصدر ، على الرغم من وجود العديد من الأمثلة التجارية (بما في ذلك Rational ClearCase من شركة IBM). آخر تعديل: 2025-01-22 17:01

قاعدة الإبهام البالغة 15٪ لمحركات الأقراص الثابتة الميكانيكية سترى عادةً توصية بأنه يجب ترك 15٪ إلى 20٪ من محرك الأقراص فارغًا. هذا لأنك ، تقليديًا ، تحتاج إلى مساحة خالية بنسبة 15 ٪ على الأقل على محرك أقراص حتى يتمكن Windows من إلغاء تجزئتها. آخر تعديل: 2025-01-22 17:01