مساء. تُستخدم وظيفة test () لكتابة مواصفات الاختبار داخل صندوق رمل اختبار Postman. تتيح لك كتابة الاختبارات داخل هذه الوظيفة تسمية الاختبار بدقة ، وتضمن عدم حظر باقي النص في حالة وجود أي أخطاء. آخر تعديل: 2025-01-22 17:01

إن تذكر العملية المادية لكيفية القيام بشيء ما (مثل قيادة السيارة) هي ذاكرة إجرائية بينما تتذكر المسار الذي يجب أن تسلكه للوصول إلى مكان ما هو ذاكرة تعريفية. آخر تعديل: 2025-01-22 17:01

قم بتمكين تقنية Bluetooth® السلكية على هاتفك الذكي. على هاتفك الذكي ، افتح تطبيق Garmin Connect ™ للهاتف المحمول ، وحدد أو وحدد أجهزة Garmin> إضافة جهاز للدخول في وضع الإقران. اضغط على مفتاح الجهاز لعرض القائمة ، وحدد> إقران الهاتف الذكي يدويًا للدخول في وضع الاقتران. آخر تعديل: 2025-01-22 17:01

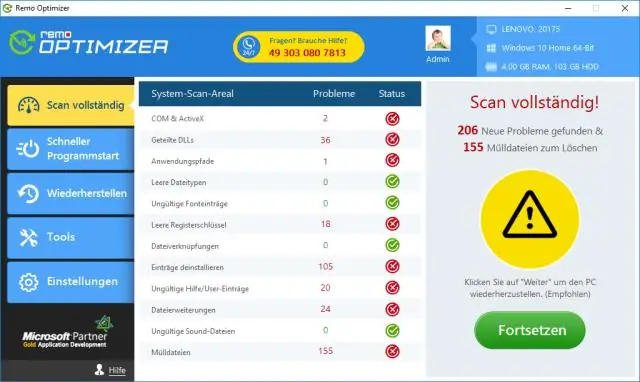

فحص عنصر باستخدام أمن Windows لفحص ملفات أو مجلدات معينة ، انقر بزر الماوس الأيمن فوق الملفات التي تريدها ، ثم حدد Scan with WindowsDefender. لتشغيل Windows Defender Antivirus في Windows Security ، انتقل إلى البدء> الإعدادات> التحديث والأمان> أمان Windows> الحماية من الفيروسات والمخاطر. آخر تعديل: 2025-01-22 17:01

SSID هو اختصار لمعرف مجموعة الخدمات. مصطلحات Inlayman ، SSID هو اسم شبكة Wi-Fi ، وعادة ما يواجه الأشخاص SSID في أغلب الأحيان عندما يستخدمون جهازًا محمولاً للاتصال بشبكة لاسلكية ، وستبحث الأجهزة المحمولة عن جميع الشبكات الموجودة في النطاق عندما تحاول الاتصال بشبكة محلية واي فاي. آخر تعديل: 2025-01-22 17:01

المحلل اللغوي هو جزء من البرنامج يأخذ التمثيل المادي لبعض البيانات ويحولها إلى نموذج في الذاكرة ليستخدمه البرنامج ككل. محلل XML هو محلل مصمم لقراءة XML وإنشاء طريقة للبرامج لاستخدام XML. هناك أنواع مختلفة ولكل منها مزاياه. آخر تعديل: 2025-01-22 17:01

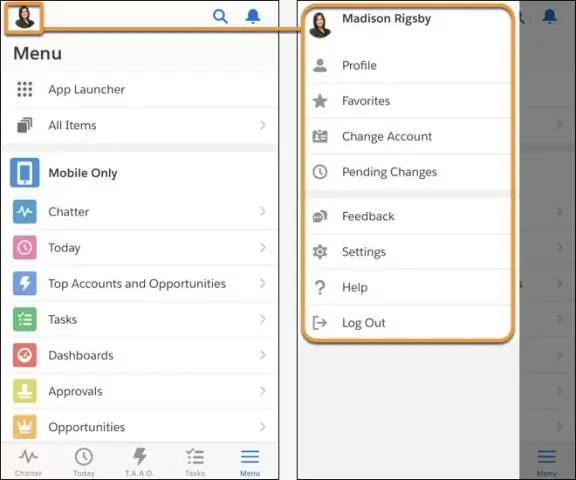

نسخة اضغط على الحالات. حدد رقم حالة. انقر فوق تغيير المالك. هنا يمكنك "البحث عن الأشخاص" وفقًا لذلك. حدد اسم المستخدم الذي تريد جعله مالكًا لهذه الحالة من النتائج المتاحة. حدد مربع الاختيار هذا لإرسال إشعار بالبريد الإلكتروني. انقر فوق إرسال. تم تغيير المالك. آخر تعديل: 2025-01-22 17:01

لإزالة المفاتيح ، انزلق الأداة أسفل الغطاء وارفعها برفق. يجب أن تنفصل دون الكثير من القوة. مع إغلاق أغطية المفاتيح ، استخدم الهواء المضغوط لتفجير كل الأتربة والشعر. لإعادة المفتاح ، اربط غطاء المفتاح لأعلى وادفعه مرة أخرى لأسفل مع الحافة السفلية. آخر تعديل: 2025-01-22 17:01

التسريبات ذات الثقب شائعة والطريقة الوحيدة لإصلاحها بشكل صحيح هي إزالة قسم التسريب من الأنبوب واستبداله إما بأنابيب نحاسية أو PEX أو PVC. تعتبر الأنابيب النحاسية و PEX هي البدائل المفضلة ويمكن استخدامها بدلاً من أنبوب التسريب باستخدام أدوات توصيل Sharkbite. آخر تعديل: 2025-01-22 17:01

في الجزء الجانبي على اليسار ، انقر بزر الماوس الأيمن فوق شريحة رمادية اللون وحدد "إظهار الشريحة" من القائمة المنبثقة. آخر تعديل: 2025-01-22 17:01

الوجبات الجاهزة أولاً ، الوسيلة التي يتم من خلالها التعرف على الرسالة تشكل تصور المستخدم للرسالة. ثانيًا ، يمكن أن تكون الوسيلة هي الرسالة نفسها إذا كانت تقدم محتوى كان من المستحيل الوصول إليه بطريقة أخرى. آخر تعديل: 2025-01-22 17:01

كيفية إضافة وإزالة التطبيقات على تلفزيون LG الخاص بك افتح متجر محتوى LG. يمكن العثور على التطبيقات والوسائط الأخرى من خلال متجر محتوى LG الموجود على الشاشة الرئيسية في قائمة الشريط. انتقل إلى متجر التطبيقات. تصفح متجر التطبيقات. حدد أحد التطبيقات. أدخل وضع التحرير. احذف التطبيقات غير المرغوب فيها. تأكيد الحذف. الخروج من وضع التحرير. آخر تعديل: 2025-01-22 17:01

PM2 Runtime هو مدير عمليات الإنتاج للعقدة. js مع موازن التحميل المتأصل. فهو يمكّنك من إبقاء التطبيقات قيد التشغيل إلى الأبد ، وإعادة تحميلها دون توقف وتشجيع عمليات Devops العادية. يعد بدء تطبيقك في وضع الإنتاج أمرًا سهلاً مثل: pm2 start app.js. آخر تعديل: 2025-01-22 17:01

نمذجة التهديدات هي إجراء لتحسين أمان الشبكة من خلال تحديد الأهداف ونقاط الضعف ، ثم تحديد الإجراءات المضادة لمنع أو تخفيف آثار التهديدات التي يتعرض لها النظام. آخر تعديل: 2025-01-22 17:01

فصول الوالدين والطفل لهما نفس عضو البيانات في Java. المتغير المرجعي للفئة الأصل قادر على الاحتفاظ بمرجع الكائن بالإضافة إلى مرجع الكائن الفرعي الخاص به. لن يتمكن المرجع الذي يحمل مرجع كائن الفئة الفرعية من الوصول إلى الأعضاء (الوظائف أو المتغيرات) للفئة الفرعية. آخر تعديل: 2025-01-22 17:01

مزايا بروتوكول iSCSI: تؤدي زيادة استخدام التخزين وإدارته إلى تقليل التكلفة الإجمالية للتشغيل. يقلل من التكاليف الأولية وتكاليف اقتناء الأجهزة لأنه يستخدم نفس معدات Ethernet المعيارية وغير المكلفة مثل شبكة المنطقة المحلية (LAN). آخر تعديل: 2025-01-22 17:01

يميز علماء النفس بين ثلاث مراحل ضرورية في عملية التعلم والذاكرة: الترميز والتخزين والاسترجاع (ميلتون ، 1963). يُعرَّف الترميز بأنه التعلم الأولي للمعلومات ؛ يشير التخزين إلى الحفاظ على المعلومات بمرور الوقت ؛ الاسترجاع هو القدرة على الوصول إلى المعلومات عند الحاجة إليها. آخر تعديل: 2025-01-22 17:01

قم بتكوين تحديث Kaspersky Rescue Disk من مجلد تم تنزيل التحديثات منه. قم بتحميل جهاز الكمبيوتر الخاص بك من Kaspersky Rescue Disk 10 في وضع الرسوم. حدد البدء -> قرص الإنقاذ من Kaspersky. في الزاوية العلوية اليمنى من نافذة Kaspersky RescueDisk ، انقر فوق الإعدادات. آخر تعديل: 2025-01-22 17:01

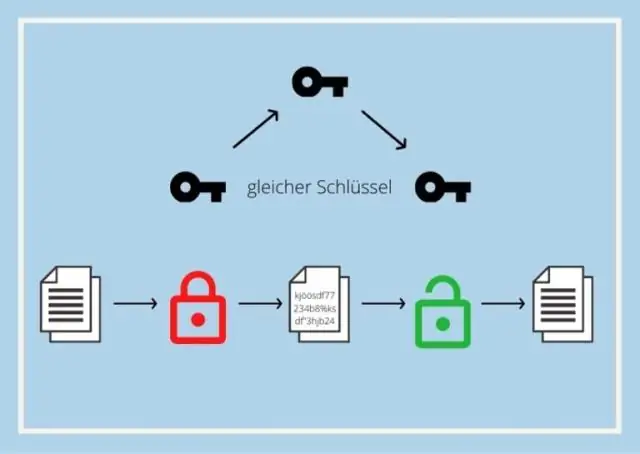

تشفير 256 بت هو تقنية تشفير بيانات / ملف تستخدم مفتاح 256 بت لتشفير وفك تشفير البيانات أو الملفات. إنها إحدى أكثر طرق التشفير أمانًا بعد تشفير 128 و 192 بت ، وتستخدم في معظم خوارزميات وبروتوكولات وتقنيات التشفير الحديثة بما في ذلك AES و SSL. آخر تعديل: 2025-01-22 17:01

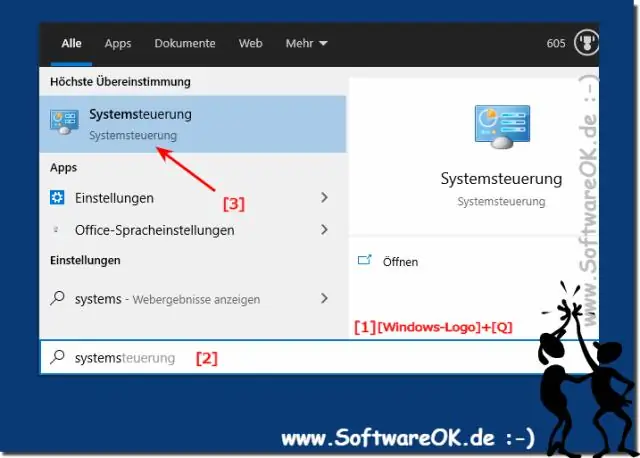

قم بتعيين إعدادات عرض نظام Windows 7 انقر فوق ابدأ> لوحة التحكم> شاشة العرض. حدد الخيار Smaller - 100٪ (افتراضي). انقر فوق تطبيق. تظهر رسالة تطالبك بتسجيل الخروج لتطبيق التغييرات الخاصة بك. احفظ أي ملفات مفتوحة ، وأغلق كافة البرامج ، ثم انقر فوق تسجيل الخروج الآن. قم بتسجيل الدخول لعرض إعدادات عرض النظام المحدثة. آخر تعديل: 2025-01-22 17:01

يحتوي عنوان طلب مصادقة وكيل HTTP على بيانات الاعتماد لمصادقة وكيل مستخدم إلى خادم وكيل ، عادةً بعد استجابة الخادم بالحالة 407 مصادقة الوكيل المطلوبة ورأس مصادقة الوكيل. آخر تعديل: 2025-01-22 17:01

في Pro Tools ، يمكنك قياس ملاحظات MIDI أو المقاطع الصوتية أو الصوت داخل المقاطع باستخدام صوت مرن. يمكن تقديم هذا أو "خبزه" إلى المقطع باستخدام نافذة التكميم ، الموجودة ضمن عمليات الحدث في قائمة الحدث وهذه النافذة هي التي سأركز عليها هنا ولكن هناك طرق أخرى متاحة. آخر تعديل: 2025-01-22 17:01

ليست هناك حاجة إلى CSS إضافي ، وهناك طرق توسيط متعددة في Bootstrap 4: مركز النص للعرض المركزي: العناصر المضمنة. mx-auto لتوسيط العرض: عناصر الكتلة داخل الشاشة: يمكن استخدام flex (d-flex) offset- * أو mx-auto لتوسيط أعمدة الشبكة. أو ضبط مركز المحتوى في الصف إلى أعمدة الشبكة المركزية. آخر تعديل: 2025-01-22 17:01

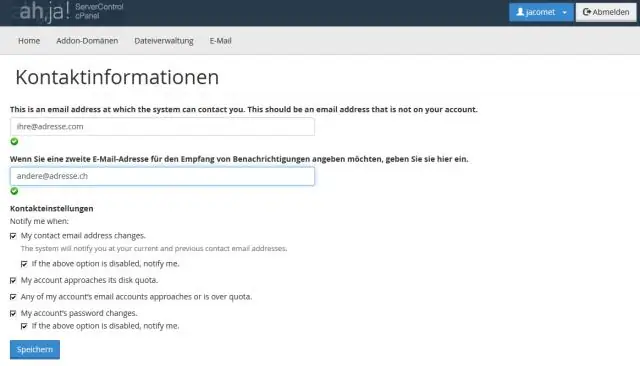

يدعم cPanel تشفير البريد الإلكتروني. هذه ميزة أمان لحماية رسائلك من الوصول إلى المستلمين غير المرغوب فيهم. عندما يتم تشفير الرسالة ، يحتاج المستلم إلى المفتاح لفك تشفير الرسالة. خلاف ذلك ، لن تكون الرسالة قابلة للقراءة للمستخدم. آخر تعديل: 2025-01-22 17:01

يحتوي SQL Server على نوعين من الفهارس: فهرس متفاوت المسافات وفهرس غير متفاوت. يخزن الفهرس المتفاوت صفوف البيانات في بنية مرتبة بناءً على قيمها الأساسية. يحتوي كل جدول على فهرس مجمع واحد فقط لأنه لا يمكن فرز صفوف البيانات إلا بترتيب واحد. يسمى الجدول الذي يحتوي على فهرس متفاوت جدولاً متفاوت المسافات. آخر تعديل: 2025-01-22 17:01

1) الكمبيوتر الشخصي هو اختصار لأجهزة الكمبيوتر الشخصية أو كمبيوتر IBM الشخصي. أول كمبيوتر شخصي أنتجته شركة IBM كان يسمى الكمبيوتر الشخصي ، وأصبح مصطلح الكمبيوتر بشكل متزايد يعني أجهزة الكمبيوتر الشخصية المتوافقة مع IBM أو IBM ، مع استبعاد أنواع أخرى من أجهزة الكمبيوتر الشخصية ، مثل Macintoshes. آخر تعديل: 2025-01-22 17:01

لغة المجال المحددة (DSL) هي لغة برمجة تم تطويرها لتلبية حاجة معينة. تتضمن أمثلة DSLs شائعة الاستخدام أوراق الأنماط المتتالية (CSS) و Ant و SQL. يمكن أن تساعد التعليمات البرمجية التي يمكن قراءتها بواسطة الإنسان والتي تستخدمها العديد من DSLs أيضًا في تحسين التعاون بين المبرمجين وأصحاب المصلحة الآخرين. آخر تعديل: 2025-01-22 17:01

المستخدمون: 11 مليون. آخر تعديل: 2025-01-22 17:01

أنواع بيانات التاريخ والوقت هي DATE و TIMESTAMP و TIMESTAMP WITH TIME ZONE و TIMESTAMP WITH LOCAL TIME ZONE. تسمى أحيانًا قيم أنواع بيانات التاريخ والوقت datetimes. آخر تعديل: 2025-01-22 17:01

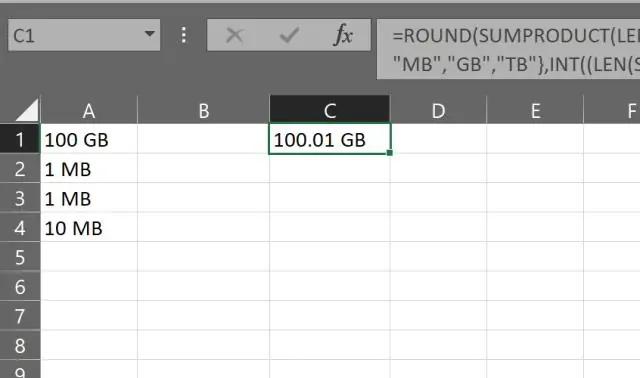

ضع 1024 في خلية فارغة. تنظيف تلك الخلية بداخلها 1024. > ماكرو تحويل عمود البيانات من كيلو بايت إلى ميغا بايت؟ بدلاً من ذلك ، يمكنك القيام بما يلي: ضع الرقم 1024 في خلية. انسخ هذه الخلية (انقر بزر الماوس الأيمن وحدد نسخ). حدد نطاق الخلايا المطلوب تغييرها. انقر بزر الماوس الأيمن وحدد لصق خاص> تقسيم. آخر تعديل: 2025-01-22 17:01

يمكن تشفير كلمة المرور لمزيد من الأمان ، ولكن PAP عرضة لهجمات عديدة. نظرًا لأن جميع المعلومات المرسلة هي dymanic ، فإن CHAP أقوى بشكل ملحوظ من PAP. ميزة أخرى لـ CHAP عبر PAP هي أنه يمكن إعداد CHAP للقيام بعمليات مصادقة متكررة في منتصف الجلسة. آخر تعديل: 2025-01-22 17:01

التنفيذ قم بإنشاء جدول بيانات Google. قم بتعبئة بياناتك. انقر فوق "مشاركة" في الزاوية العلوية اليسرى. الصق عنوان URL لجدول البيانات واستعلام SQL في واجهة برمجة تطبيقات جداول بيانات Google الخاصة باستعلام Blockspring. افتح شفرة المصدر الخاصة بواجهة برمجة تطبيقات Google Doc الموجودة على Blockspring. في Ln 61 ، انسخ والصق رابط جدول بيانات Google الخاص بك. آخر تعديل: 2025-01-22 17:01

كيفية الاتصال بـ Twitter API التسجيل (أو تسجيل الدخول) لحساب مستخدم RapidAPI مجاني. انقر هنا للتسجيل للحصول على حساب. انتقل إلى Twitter API على RapidAPI. انقر فوق "Connect to API" وابدأ في ملء جميع الحقول والمعلمات المطلوبة لمفتاح واجهة برمجة التطبيقات. ابدأ اختبار نقاط نهاية واجهة برمجة تطبيقات Twitter. آخر تعديل: 2025-01-22 17:01

تعريف OAuth OAuth عبارة عن إطار عمل أو بروتوكول تفويض مفتوح قياسي يصف كيف يمكن للخوادم والخدمات غير المرتبطة أن تسمح بأمان بالوصول المصدق إلى أصولها دون مشاركة بيانات اعتماد تسجيل الدخول الأولية ذات الصلة والمفردة فعليًا. آخر تعديل: 2025-01-22 17:01

تنسيقات مشغل DVD الشائعة. معظم أقراص DVD القياسية هي أقراص بتنسيق MPEG-2. تعمل مشغلات DVD المنزلية أيضًا بشكل شائع على تشغيل أقراص الصوت AC-3 أو PCM. يُطلق على MPEG-2 أيضًا اسم H. آخر تعديل: 2025-01-22 17:01

نورتون سمارت فاير وول. يقوم جدار الحماية بحظر مجرمي الإنترنت وحركة المرور الأخرى غير المصرح بها ، في حين أنه يسمح بمرور حركة المرور المصرح بها. يراقب جدار حماية Windows جميع الاتصالات الواردة إلى جهاز الكمبيوتر الخاص بك. ومع ذلك ، لا يراقب جدار حماية Windows الاتصالات الصادرة من الكمبيوتر إلى الإنترنت. آخر تعديل: 2025-01-22 17:01

خطوات تصدير نتائج الاستعلام إلى CSV في Oracle SQL Developer الخطوة 1: قم بتشغيل الاستعلام الخاص بك. أولاً ، ستحتاج إلى تشغيل الاستعلام الخاص بك في مطور SQL. الخطوة 2: افتح معالج التصدير. الخطوة 3: حدد تنسيق CSV والموقع لتصدير ملفك. الخطوة 4: تصدير نتائج الاستعلام إلى CSV. آخر تعديل: 2025-01-22 17:01

المنضمون اللغة (اللغات) الأصلية الإنجليزية عدد السلسلة 3 عدد الحلقات 18 (قائمة الحلقات) الإنتاج. آخر تعديل: 2025-01-22 17:01

مستودع البيانات المستقل. يوفر Oracle Autonomous Data Warehouse قاعدة بيانات سهلة الاستخدام ومستقلة تمامًا تتوسع بمرونة وتوفر أداء استعلام سريعًا ولا تتطلب إدارة قاعدة البيانات. خدمة مخصصة بالكامل للحوسبة والتخزين والشبكة وقواعد البيانات لمستأجر واحد فقط. آخر تعديل: 2025-01-22 17:01

تحتوي معظم أجهزة التلفزيون ذات الشاشات المسطحة هذه الأيام على شاشات لامعة تعمل كمرآة لأي مصدر إضاءة في الغرفة (من النوافذ إلى المصابيح). هذا لأنه بدلاً من ارتداد الضوء إليك مباشرةً ، تنشر شاشة LCD غير اللامعة طاقة الضوء عبر الشاشة بأكملها. آخر تعديل: 2025-01-22 17:01