في JavaScript ، تعتبر عمليات الإغلاق الآلية الأساسية المستخدمة لتمكين خصوصية البيانات. عند استخدام عمليات الإغلاق لخصوصية البيانات ، فإن المتغيرات المضمنة تكون فقط في النطاق داخل الوظيفة المحتوية (الخارجية). لا يمكنك الحصول على البيانات من نطاق خارجي إلا من خلال أساليب الكائن المميزة. آخر تعديل: 2025-01-22 17:01

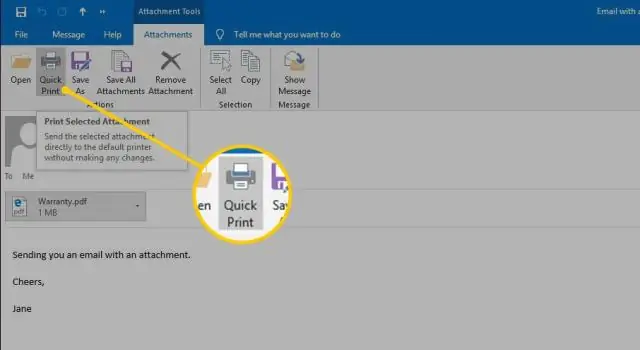

قم بتغيير حجم الخط قبل الطباعة. انقر فوق خيار "ملف" في شريط القوائم. انقر فوق "معاينة قبل الطباعة". انقر فوق القائمة المنسدلة "الحجم" التي قد تعرض "100٪" أو "تقليص للملاءمة". حدد خيارًا أكبر من 100 بالمائة لزيادة حجم النص. انقر فوق الزر "طباعة" لعرض النتائج على نسخة مطبوعة. آخر تعديل: 2025-01-22 17:01

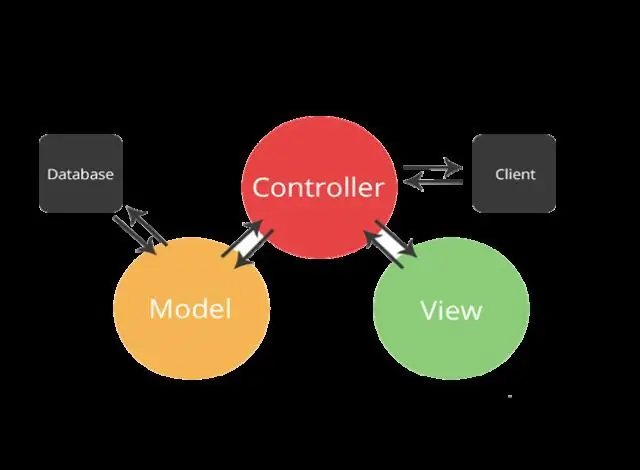

إعادة: كيفية تعيين صفحة بدء التشغيل مع منطقة في asp.net MVC 4. انقر بزر الماوس الأيمن فوق المشروع الخاص بك داخل مستكشف الحلول. اختر خصائص. حدد علامة تبويب الويب على الجانب الأيسر. ضمن قسم الصفحة الرئيسية ، حدد الصفحة المحددة التي ترغب في تعيينها افتراضيًا عند تشغيل التطبيق. احفظ التغييرات. آخر تعديل: 2025-01-22 17:01

لا يتطلب Tile اشتراكًا مميزًا لاستخدام أجهزة التتبع الخاصة بهم. تعمل متتبعات البلاط مع تطبيق Tile المجاني ، حتى تتمكن من معرفة آخر مكان كانت فيه ، ويمكنك رنين Tile الخاص بك طالما كان ضمن نطاق Bluetooth. آخر تعديل: 2025-01-22 17:01

في حين أن معظم المهنيين قد يكونون قد صادفوا مستويات الحزام التتابعية لشهادة Six Sigma ، بما في ذلك YellowBelt و Green Belt و Black Belt و Master Black Belt ، فإن تفاصيل برامج التدريب ومستويات الشهادات غالبًا ما تكون غامضة. آخر تعديل: 2025-06-01 05:06

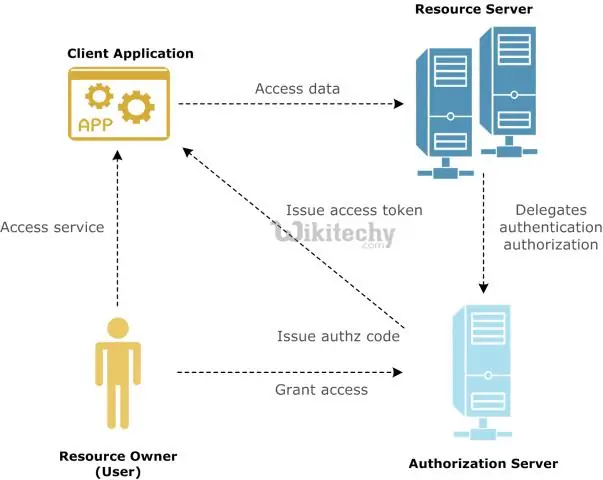

معرف العميل. Client_id هو معرّف عام للتطبيقات. على الرغم من أنها عامة ، فمن الأفضل ألا تخمنها جهات خارجية ، لذلك تستخدم العديد من التطبيقات شيئًا مثل سلسلة سداسية عشرية مكونة من 32 حرفًا. يجب أيضًا أن يكون فريدًا عبر جميع العملاء الذين يتعامل معهم خادم التفويض. آخر تعديل: 2025-01-22 17:01

تنزيل أو إرسال بريد إلكتروني إلى ملف. mobi إلى جهاز iPhone oriPad. قم بتنزيل أو حفظ ملف a.mobi على جهاز Android الخاص بك. على جهاز Android ، انتقل إلى شاشتك الرئيسية ، ثم افتح "مدير الملفات" أو "مستكشف الملفات". قم بتثبيت Kindle للكمبيوتر الشخصي على جهاز الكمبيوتر الخاص بك. افتح "الإعدادات" على جهاز Kindle. آخر تعديل: 2025-01-22 17:01

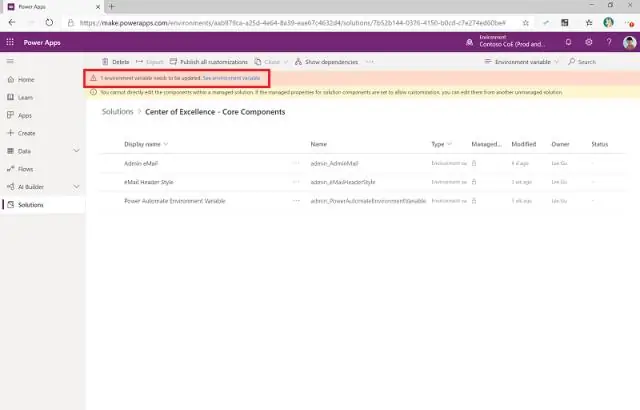

من واجهة ويب Jenkins ، انتقل إلى Manage Jenkins> Manage Plugins وقم بتثبيت المكون الإضافي. انتقل إلى شاشة تكوين وظيفتك. ابحث عن إضافة خطوة بناء في قسم البناء وحدد إدخال متغيرات البيئة. قم بتعيين متغير البيئة المطلوب مثل VARIABLE_NAME = نمط VALUE. آخر تعديل: 2025-06-01 05:06

فيما يلي بعض الخطوات التي ستساعدك على وضع هيكل أساسي للبيانات الضخمة يمكنك البناء عليه أثناء نموك. اكتشف أولوياتك. قم بإعداد أنظمة جمع البيانات وتخزينها. تأكد من أن الأمن السيبراني الخاص بك متين. اتخاذ قرار بشأن نهج التحليلات. استفد من بياناتك. الفوائد أسفل الخط. آخر تعديل: 2025-01-22 17:01

المصبوب Anyview. يستخدم Anyview Cast اتصال WiFicon الخاص بك لعكس المحتوى لاسلكيًا من جهازك المحمول إلى تلفزيون Hisense مما يتيح لك مشاركة الصور ومشاهدة البرامج التلفزيونية ومقاطع الفيديو والأفلام وممارسة الألعاب على الفور. آخر تعديل: 2025-01-22 17:01

نظام استرجاع المعلومات هو جزء لا يتجزأ من نظام الاتصال. تم تقديم مصطلح استرجاع المعلومات لأول مرة بواسطة Calvin Mooers في عام 1951. التعريف: استرجاع المعلومات هو نشاط الحصول على موارد المعلومات ذات الصلة بالحاجة إلى المعلومات من مجموعة موارد المعلومات. آخر تعديل: 2025-01-22 17:01

أولاً ، أدخل مفتاح التشغيل وأدره & frac14 ؛ - انعطف في اتجاه عقارب الساعة. بعد ذلك ، قم بإدراج وإزالة أداة التعلم SmartKey. اتبع بإزالة مفتاح التشغيل ، وإدخال مفتاح جديد ، وتحويله & frac12 ؛ - انعطف عكس اتجاه عقارب الساعة. ثم يتم إعادة قفل القفل الخاص بك بنجاح. آخر تعديل: 2025-01-22 17:01

أنشئ برنامج حدث في 5 خطوات بسيطة أنشئ حسابًا جديدًا على Canva لتبدأ في تصميم برنامج الحدث الخاص بك. اختر من مكتبتنا التي تضم قوالب مصممة بشكل جميل. قم بتحميل صورك الخاصة أو اختر من بين أكثر من مليون صورة مخزنة. أصلح صورك وأضف مرشحات مذهلة وعدّل النص. احفظ وشارك. آخر تعديل: 2025-01-22 17:01

عادة ما يختار الناس هندسة البرمجيات كمهنة لواحد أو أكثر من الأسباب التالية: إنهم يستمتعون بإنشاء الأشياء وعملية بناء تطبيقات البرامج تتيح لهم التعبير عن أنفسهم بشكل خلاق. 3. يستمتعون بالعمل مع مهندسين بارعين ومتحمسين يشاركونهم شغفهم. آخر تعديل: 2025-01-22 17:01

تقوم MIcrosoft بإيقاف مسار شهادة MCSA: O365. تم إنهاء اختبارات Office 365 (70-346: إدارة الهويات ومتطلبات Office 365 و 70-347: تمكين خدمات Office 365) في 30 أبريل 2019. آخر تعديل: 2025-01-22 17:01

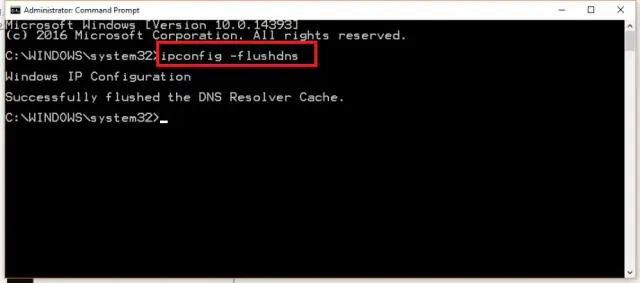

مسح DNS: ماذا يفعل وكيف يفعل ذلك نظرًا لأن مسح ذاكرة التخزين المؤقت لـ DNS يزيل جميع الإدخالات ، فإنه يحذف أي سجلات غير صالحة أيضًا ويجبر جهاز الكمبيوتر الخاص بك على إعادة تعبئة هذه العناوين في المرة القادمة التي تحاول فيها الوصول إلى تلك المواقع. هذه العناوين الجديدة مأخوذة من خادم DNS الذي تم إعداد شبكتك من أجله. آخر تعديل: 2025-01-22 17:01

مقدمة إلى وظيفة SQL Server RANK () وظيفة RANK () هي وظيفة نافذة تقوم بتعيين رتبة لكل صف داخل قسم من مجموعة النتائج. ستحصل الصفوف الموجودة داخل القسم التي لها نفس القيم على نفس الترتيب. رتبة الصف الأول داخل القسم واحد. آخر تعديل: 2025-01-22 17:01

تعديل مسند الذراع يحتوي Freedom على مساند للذراعين مبطنة بالهلام. لضبطها ، ضع ذراعيك على مساند الذراعين للبدء. لتحريكها لأعلى ، اسحبها برفق أمام مسند الذراعين وسوف تنزلق لأعلى. بمجرد إطلاق سراحهم سوف يتم قفلهم في مكانهم. آخر تعديل: 2025-01-22 17:01

التقسيم بعدة أعمدة. يمكن استخدام عبارة PARTITION BY لتقسيم متوسطات النافذة بواسطة نقاط بيانات متعددة (أعمدة). على سبيل المثال ، يمكنك حساب متوسط الأهداف المسجلة حسب الموسم والبلد ، أو حسب السنة التقويمية (مأخوذة من عمود التاريخ). آخر تعديل: 2025-01-22 17:01

تنقسم الذاكرة في JVM إلى خمسة أجزاء مختلفة وهي & amp ؛ ناقص ؛ منطقة الطريقة & ناقص ؛ تخزن منطقة الطريقة رمز الفئة: رمز المتغيرات والأساليب. كومة & ناقص؛ يتم إنشاء كائنات Java في هذه المنطقة. جافا ستاك & ناقص؛ أثناء تشغيل الطرق ، يتم تخزين النتائج في ذاكرة المكدس. آخر تعديل: 2025-01-22 17:01

إصلاح مكبر صوت iPhone الخاص بك في حالة تعطل مكبر صوت iPhone الخاص بك ، فإن الأخبار السارة هي أن Apple تحل محل مكبرات صوت iPhone في كل من Genius Bar ومن خلال خدمة الإصلاح عبر البريد في موقع الدعم الخاص بهم. آخر تعديل: 2025-01-22 17:01

DAST Tools OWASP ZAP - أداة DAST مجانية ومفتوحة المصدر كاملة الميزات تتضمن مسحًا آليًا للثغرات الأمنية وأدوات لمساعدة الخبراء في اختبار قلم تطبيق الويب اليدوي. Arachni - Arachni هو ماسح ضوئي مدعوم تجاريًا ، ولكنه مجاني لمعظم حالات الاستخدام ، بما في ذلك مسح المشاريع مفتوحة المصدر. آخر تعديل: 2025-01-22 17:01

في هذه الدورة ، يعد ابتكار الحوسبة ابتكارًا يتضمن جهاز كمبيوتر أو برنامجًا كجزء لا يتجزأ من وظيفته. يجب أن يفي ابتكار الحوسبة المختار بجميع متطلبات مهمة Explore - Impact of Computing Innovation في دورة مبادئ علوم الكمبيوتر في AP ووصف الامتحان (. آخر تعديل: 2025-01-22 17:01

في أجهزة الكمبيوتر ، المجلد هو الموقع الافتراضي للتطبيقات أو المستندات أو البيانات أو المجلدات الفرعية الأخرى. تساعد المجلدات في تخزين وتنظيم الملفات والبيانات في الكمبيوتر. يستخدم هذا المصطلح بشكل شائع مع أنظمة تشغيل واجهة المستخدم الرسومية. آخر تعديل: 2025-01-22 17:01

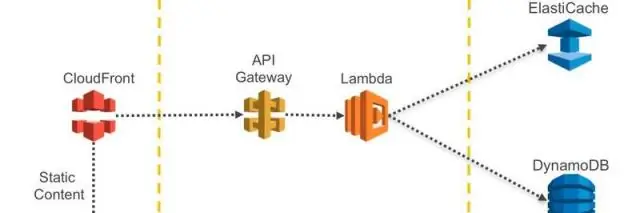

يتم تطوير ونشر الخدمات المصغرة كحاويات مستقلة عن بعضها البعض. هذا يعني أن فريق التطوير يمكنه تطوير ونشر خدمة مصغرة معينة دون التأثير على الأنظمة الفرعية الأخرى. تحتوي كل خدمة مصغرة على قاعدة بيانات خاصة بها ، مما يسمح بفصلها تمامًا عن الخدمات المصغرة الأخرى. آخر تعديل: 2025-01-22 17:01

موجات كهرومغناطيسية تنقل متوسطة غير موجهة بدون استخدام موصل فيزيائي. غالبًا ما يشار إلى هذا النوع من الاتصال باسم الاتصال اللاسلكي. عادةً ما يتم بث الإشارات عبر مساحة خالية وبالتالي فهي متاحة لأي شخص لديه جهاز قادر على استقبالها. آخر تعديل: 2025-01-22 17:01

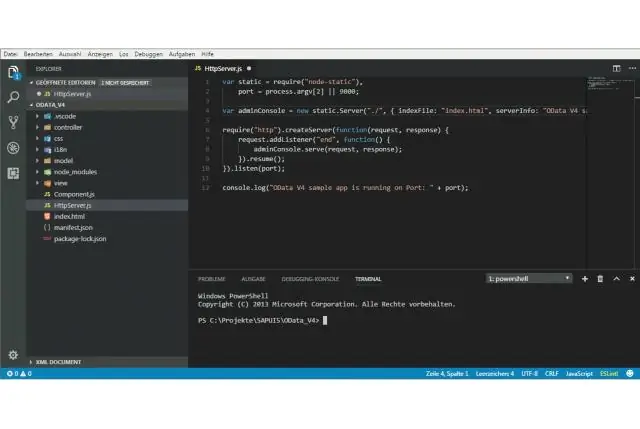

ميزات محرر الكود. مثل أي IDE آخر ، فهو يتضمن محرر كود يدعم تمييز بناء الجملة وإكمال التعليمات البرمجية باستخدام IntelliSense للمتغيرات والوظائف والطرق والحلقات واستعلامات LINQ. المصحح. مصمم. أدوات أخرى. التمدد. المنتجات السابقة. تواصل اجتماعي. احترافي. آخر تعديل: 2025-01-22 17:01

قدم Scala 2.10 ميزة جديدة تسمى الفئات الضمنية. الفئة الضمنية هي فئة مميزة بالكلمة الأساسية الضمنية. تجعل هذه الكلمة الأساسية المُنشئ الأساسي للفئة متاحًا للتحويلات الضمنية عندما يكون الفصل في النطاق. تم اقتراح الفئات الضمنية في SIP-13. آخر تعديل: 2025-01-22 17:01

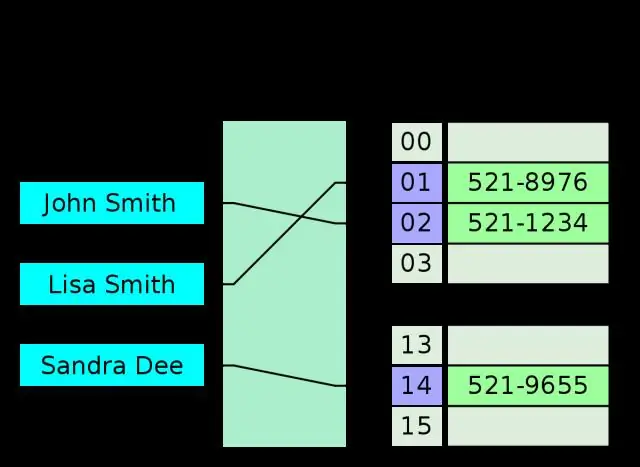

يشير التجميع في جدول التجزئة إلى الدرجة التي تميل بها العناصر إلى "التجميع معًا" ، ويتأثر عمومًا بكل من وظيفة التجزئة المستخدمة ومجموعة البيانات التي يتم إدراجها. تريد تجنب درجة عالية من التجميع ، لأن ذلك يميل إلى زيادة احتمالية تصادمات التجزئة بمرور الوقت. آخر تعديل: 2025-01-22 17:01

لتشغيل jio tv على الكمبيوتر ، تحتاج إلى تنزيل وتثبيت محاكي android يسمى Bluestacks أو يمكنك تثبيت أي محاكي android آخر. بمجرد التنزيل ، اتبع تعليمات الشاشة لتثبيت bluestacks. بمجرد التثبيت ، عليك تسجيل الدخول باستخدام معرف Gmail وكلمة المرور من أجل الوصول إلى متجر Play. آخر تعديل: 2025-01-22 17:01

اذهب إلى القائمة> الإعدادات وانتقل لأسفل إلى قائمة التطبيقات المثبتة. اضغط على Facebook ثم حدد PushNotifications. بدّل شريط التمرير بجوار الرسائل لتمكينه (يجب ضبطه على تشغيل). آخر تعديل: 2025-01-22 17:01

يوجد نوعان من الأرقام في مخطط JSON: عدد صحيح ورقم. يشتركون في نفس كلمات التحقق من الصحة. ليس لدى JSON طريقة قياسية لتمثيل الأعداد المركبة ، لذلك لا توجد طريقة لاختبارها في مخطط JSON. آخر تعديل: 2025-01-22 17:01

بيئة الإدارة الأمنية المحسّنة من Microsoft (ESAE) هي بنية مرجعية آمنة وموثوقة ومصممة لإدارة البنية الأساسية لـ Active Directory (AD). آخر تعديل: 2025-01-22 17:01

في عام 1962 ، ابتكرت Philips وسيط الكاسيت المضغوط لتخزين الصوت ، حيث قدمته في أوروبا في 30 أغسطس 1963 في معرض راديو برلين ، وفي الولايات المتحدة (تحت علامة Norelco التجارية) في نوفمبر 1964 ، باسم العلامة التجارية Compact Cassette. كان الفريق في Philips بقيادة Lou Ottens في هاسيلت ، بلجيكا. آخر تعديل: 2025-01-22 17:01

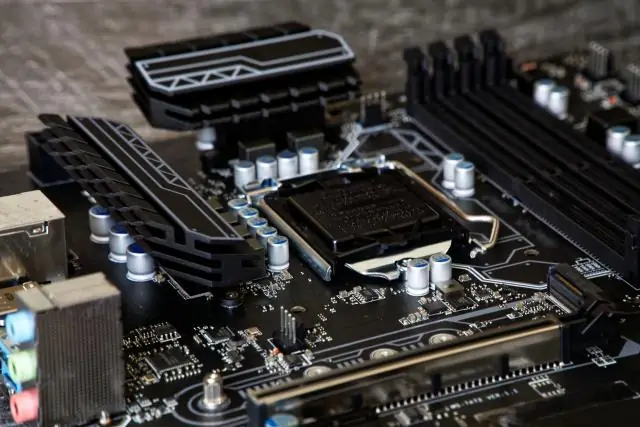

استبدال اللوحة الأم افصل جميع الكابلات وأزل جميع بطاقات التوسيع من اللوحة الأم الحالية. قم بإزالة المسامير التي تثبت اللوحة الأم القديمة وإزالة اللوحة الأم. إذا كنت تعيد استخدام وحدة المعالجة المركزية و / أو الذاكرة ، فقم بإزالتها من اللوحة الأم القديمة وقم بتثبيتها على الجهاز الجديد. آخر تعديل: 2025-01-22 17:01

باختصار ، WebRequest - في تطبيقه الخاص بـ HTTP ، HttpWebRequest - يمثل الطريقة الأصلية لاستهلاك طلبات HTTP في. Net Framework. يوفر WebClient غلافًا بسيطًا ولكنه محدود حول HttpWebRequest. و HttpClient هي الطريقة الجديدة والمحسّنة لتنفيذ طلبات ومشاركات HTTP ، بعد أن وصلت مع. آخر تعديل: 2025-01-22 17:01

نوصي دائمًا بشراء حافظات ذات 3 مراوح على الأقل (أو على الأقل فتحات لإضافتها بنفسك) لأنظمة الألعاب ، دون احتساب وحدات تزويد الطاقة ووحدة المعالجة المركزية ومراوح وحدة معالجة الرسومات. أعلم أننا نقول هذا عن الكثير من الأشياء (خاصة إمدادات الطاقة) ، لكنك حقًا لا تريد أن تبخل على التبريد. آخر تعديل: 2025-01-22 17:01

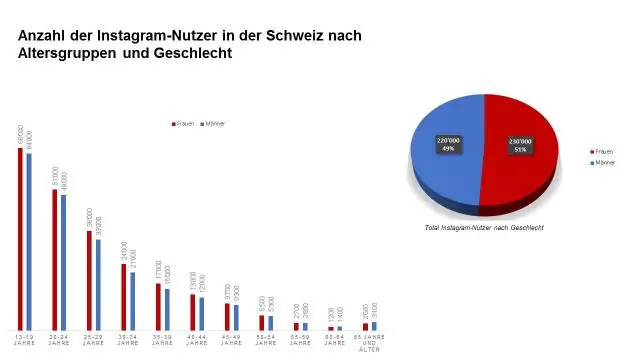

من المتوقع أن يصل عدد مستخدمي Instagram في الولايات المتحدة إلى 125.5 مليون مستخدم نشط بحلول عام 2023. تجاوزت الشبكة علامة المستخدم النشط الشهرية البالغة 1 مليار في يونيو 2018. آخر تعديل: 2025-01-22 17:01

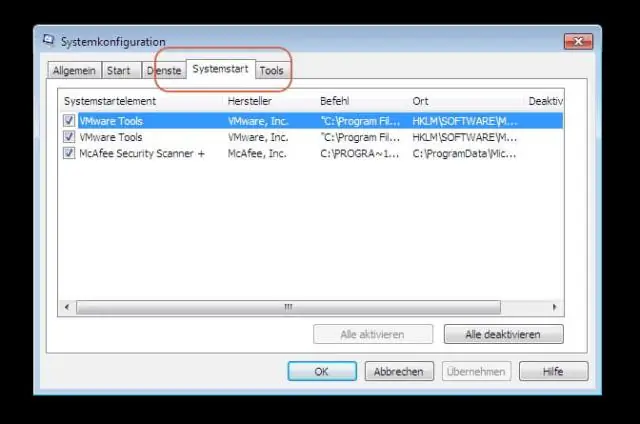

أداة تكوين النظام (Windows 7) اضغط على Win-r. في الحقل "فتح:" ، اكتب msconfig واضغط على إدخال. انقر فوق علامة التبويب بدء التشغيل. قم بإلغاء تحديد العناصر التي لا تريد تشغيلها عند بدء التشغيل. ملاحظة: عند الانتهاء من تحديد اختياراتك ، انقر فوق "موافق". في المربع الذي يظهر ، انقر فوق إعادة التشغيل لإعادة تشغيل الكمبيوتر. آخر تعديل: 2025-01-22 17:01

قابلت سالي بوسيدون على شاطئ مونتوك في صيف واحد ووقعت في الحب. تزوجت غابي في وقت لاحق لأن قابس كريه الرائحة ، ورائحته الكريهة ستحمي بيرسي من الوحوش ، كما ترون ، سالي عرفت طوال الوقت ما الذي يعنيه كونه ديمي-إلهي بالنسبة لبيرسي. آخر تعديل: 2025-01-22 17:01