Eureka هي خدمة قائمة على REST (النقل التمثيلي) وتستخدم بشكل أساسي في سحابة AWS لتحديد موقع الخدمات لغرض موازنة التحميل وتجاوز فشل خوادم الطبقة الوسطى. يحتوي العميل أيضًا على موازن تحميل مضمن يقوم بموازنة تحميل أساسية بنظام round-robin. آخر تعديل: 2025-01-22 17:01

لبدء Logstash ، قم بتشغيل الملف الدفعي بالعلامة -f وحدد موقع ملف conf. لإيقاف Logstash ، ما عليك سوى الضغط على CTRL + C لإيقاف عملية التشغيل. آخر تعديل: 2025-01-22 17:01

البيئة في Postman هي مجموعة من أزواج القيمة الرئيسية. تساعدنا البيئة على التمييز بين الطلبات. عندما ننشئ بيئة داخل Postman ، يمكننا تغيير قيمة أزواج القيمة الرئيسية وتنعكس التغييرات في طلباتنا. توفر البيئة فقط حدودًا للمتغيرات. آخر تعديل: 2025-01-22 17:01

يتضمن النهج الإحصائي تعريف الظواهر من حيث الأرقام ثم استخدام الأرقام للإشارة ضمنيًا أو استنتاج السبب والنتيجة. الإحصاء هي أداة بحث رئيسية للباحثين الكميين. آخر تعديل: 2025-01-22 17:01

عادةً ما يتم تصميم مخططات التدفق بشكل عام باستخدام رموز بسيطة مثل مستطيل أو شكل بيضاوي أو دائرة تصور عمليات أو بيانات مخزنة أو كيانًا خارجيًا ، وتستخدم الأسهم بشكل عام لتوضيح تدفق البيانات من خطوة إلى أخرى. يتكون DFD عادة من أربعة مكونات. آخر تعديل: 2025-01-22 17:01

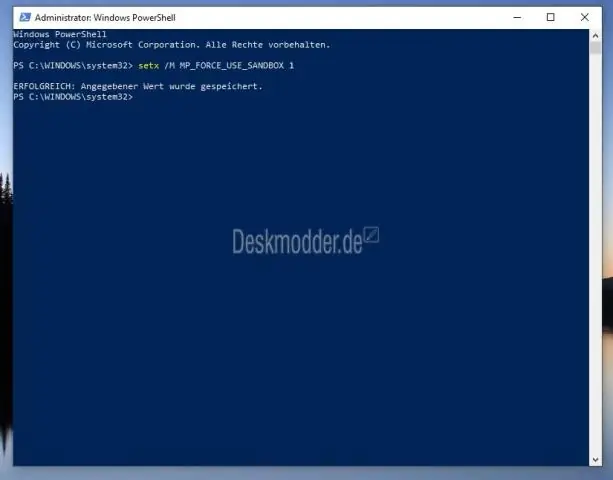

افتح Windows Defender عن طريق النقر فوق الزر Start (ابدأ). في مربع البحث ، اكتب Defender ، ثم في قائمة النتائج ، انقر فوق Windows Defender للوصول إلى واجهة Windows Defender. آخر تعديل: 2025-01-22 17:01

إذا كان على المنفذ المرور عبر جميع الحالات الأربع ، فإن التقارب يستغرق 50 ثانية: 20 ثانية في الحظر ، و 15 ثانية في الاستماع ، و 15 ثانية في التعلم. إذا لم يكن من الضروري أن يمر المنفذ بحالة الحظر ولكنه يبدأ في حالة الاستماع ، فإن التقارب يستغرق 30 ثانية فقط. آخر تعديل: 2025-01-22 17:01

ما هو الهاكاثون؟ عادة ما تكون هاكاثونات الشركات عبارة عن حدث مدته 24-72 ساعة حيث ينظم 50-100 مشارك داخلي و / أو خارجي في فرق صغيرة لتطوير وتقديم حلول لمشكلة عمل مميزة. لاحظ مشكلة تجارية مميزة. الهاكاثون ليس حدثًا لتوليد نماذج أعمال جديدة. آخر تعديل: 2025-01-22 17:01

قم بتوصيل GoPro بمأخذ طاقة. اضغط على زر القائمة لتشغيل شاشة الحالة. اضغط على زر القائمة بشكل متكرر للانتقال إلى إعدادات الاتصال ، ثم اضغط على زر الغالق لتحديده. اضغط على زر القائمة للانتقال إلى التحميل اليدوي ، ثم اضغط على زر الغالق لتحديده. آخر تعديل: 2025-01-22 17:01

استيراد سريع لمصنف Excel في علامة التبويب بيانات ، انقر فوق استيراد سريع. انقر فوق استعراض ، ثم حدد المصنف الذي تريد استيراده. إذا ظهر مربع الاستيراد إلى Visio وبرنامج Excel ، فانقر فوق علامة تبويب الورقة حيث توجد بياناتك ، ثم اسحب لتحديد بياناتك. إفعل واحدا من ما يلي:. آخر تعديل: 2025-01-22 17:01

كيفية مسح خادم Rust الخاص بك كيفية مسح خادم Rust الخاص بك. الخطوة 1: قم بتسجيل الدخول إلى لوحة التحكم باللعبة. الخطوة 2: عرض خدمة لعبتك. الخطوة 3: قم بإيقاف خادم RUST. الخطوة 4: افتح مدير الملفات. الخطوة 5: انتقل إلى المجلد التالي: server / streamline /. لحذف بيانات المشغل فقط ، احذف التخزين. آخر تعديل: 2025-01-22 17:01

مذيع الأخبار. آخر تعديل: 2025-01-22 17:01

إعادة تحميل ملف التكوين تحرير الملف --config. إعادة تحميل. لا يتوفر الخيار التلقائي عند تحديد علامة -e لتمرير إعدادات التكوين من سطر الأوامر. بشكل افتراضي ، يتحقق Logstash من تغييرات التكوين كل 3 ثوانٍ. آخر تعديل: 2025-01-22 17:01

في MySQL ، ENUM عبارة عن كائن سلسلة يتم اختيار قيمته من قائمة القيم المسموح بها المحددة في وقت إنشاء العمود. يوفر نوع بيانات ENUM العيوب التالية: تخزين بيانات مضغوط. يستخدم MySQL ENUM الفهارس الرقمية (1 ، 2 ، 3 ، …) لتمثيل قيم السلسلة. آخر تعديل: 2025-01-22 17:01

يجبرك Git على الالتزام أو إخفاء أي تغييرات في دليل العمل ستفقد أثناء الخروج. يمكنك التفكير في git revert كأداة للتراجع عن التغييرات التي تم الالتزام بها ، في حين أن git reset HEAD مخصصة للتراجع عن التغييرات غير الملتزم بها. آخر تعديل: 2025-06-01 05:06

رمز CSRF غير صالح أو مفقود افتح إعدادات Chrome. قم بالتمرير إلى أسفل وانقر فوق خيارات متقدمة. في قسم الخصوصية والأمان ، انقر فوق إعدادات المحتوى. انقر فوق ملفات تعريف الارتباط. بجانب السماح ، انقر فوق إضافة. ضمن جميع ملفات تعريف الارتباط وبيانات الموقع ، ابحث عن todoist واحذف جميع الإدخالات المتعلقة بتودويست. آخر تعديل: 2025-01-22 17:01

كيفية تغيير الرمز الموجود على قفل الباب ذي التشفير البسيط افصل ميزة مرور القفل. أدخل مفتاح التحكم في مجموعة قابس التغيير المختلط. أدر المفتاح عكس اتجاه عقارب الساعة لفك الاسطوانة. قم بإزالة قابس تغيير المجموعة. أدر المقبض من الخارج باتجاه عقارب الساعة. حرر المقبض ، لكن تأكد من عدم سحب المزلاج. آخر تعديل: 2025-01-22 17:01

كان بيل بلا هدف في الغالب خلال سنوات دراسته الجامعية. وعندما تم طرح تقنيات جديدة في السوق في عام 1975 ، قرر ترك الدراسة واتباع حلمه في بدء عمل تجاري مع زميله في المدرسة الثانوية Paul Allen ، وكان هذا العمل هو Microsoft. آخر تعديل: 2025-01-22 17:01

نظرًا لوجود تشفير جماعي آمن ، فإن CBC-MAC آمن للرسائل ذات الطول الثابت. ومع ذلك ، فهو في حد ذاته ليس آمنًا للرسائل ذات الطول المتغير. آخر تعديل: 2025-01-22 17:01

انقر فوق الزر "خصائص" في نافذة المهمة. انقر فوق علامة التبويب "خيارات متقدمة". حدد خيارًا ضمن القياس. إذا كنت تريد تكبير المستند بالكامل بقدر ما يمكنك مع السماح لكل شيء بملاءمة الصفحة ، فاختر خيار "ملاءمة حجم الورق". آخر تعديل: 2025-01-22 17:01

إذا كنت تشحن الكثير من الطرود والأظرف ، وتحتاج إلى التسليم في غضون 2-3 أيام وتريد استلامه مجانًا في بابك ، فعليك التفكير في استخدام البريد ذي الأولوية من خدمة البريد الأمريكية®. تقدم US PostalService (USPS®) ثلاث فئات خدمات للبريد ذي الأولوية: المستندة إلى المنطقة ، والمعدل الثابت ™ ، والسعر الإقليمي ™. آخر تعديل: 2025-01-22 17:01

التمهيد السريع ، بدلاً من التمهيد الآمن لـ UEFI ، قد تكون هناك بعض المواقف التي يكون فيها التمهيد الآمن غير مفيد ، ويكون Fast Boot بديلاً سريعًا ولكنه غير آمن. آخر تعديل: 2025-01-22 17:01

النشر على السحابة. يشير نشر السحابة إلى تمكين SaaS (البرنامج كخدمة) أو PaaS (النظام الأساسي كخدمة) أو حلول IaaS (البنية التحتية كخدمة) التي يمكن الوصول إليها عند الطلب من قبل المستخدمين النهائيين أو المستهلكين. آخر تعديل: 2025-01-22 17:01

نعم ، يمكنك استخدامه للصق التنسيق عدة مرات. بادئ ذي بدء ، حدد النطاق الذي تريد نسخ التنسيق منه. بعد ذلك ، انتقل إلى علامة التبويب الصفحة الرئيسية ← الحافظة ← نسخ التنسيق. الآن ، انقر نقرًا مزدوجًا فوق زر تنسيق التنسيق. من هنا ، يمكنك لصق التنسيق عدة مرات. آخر تعديل: 2025-01-22 17:01

تنافست أثينا وبوسيدون للسيطرة على أثينا والأراضي المحيطة بها ، أتيكا. جرت المسابقة في الأكروبوليس. ضرب بوسيدون الصخرة بشركته ثلاثية الشعب وأنتج نبعًا ملحًا أو حصانًا. أخرجت أثينا شجرة زيتون من الأرض بلمسة رمحها وأعلنت المنتصرة. آخر تعديل: 2025-01-22 17:01

عملية تثبيت Windows 10 في برنامج VMware Workstation Pro12. x كنظام تشغيل ضيف: انقر فوق إنشاء جهاز افتراضي جديد. حدد نموذجي> انقر فوق التالي. حدد مصدرًا لتثبيت نظام التشغيل الضيف. انقر فوق {التالي. أدخل المفتاح التسلسلي الذي تم الحصول عليه من Microsoft لنظام التشغيل Windows 10. آخر تعديل: 2025-01-22 17:01

طريقة سهلة لمعرفة ما إذا كان يمكنك الحصول على النطاق العريض للألياف البصرية في المكان الذي تعيش فيه هو استخدام مدقق النطاق العريض للألياف. كل ما عليك إدخاله هو الرمز البريدي الخاص بك ، وسنخبرك إذا كان بإمكانك الحصول على الألياف في منطقتك. آخر تعديل: 2025-01-22 17:01

يجب أن يكون لديك DevOps أدوات مراقبة البنية التحتية Nagios (& Icinga) هو مجال يحتوي على العديد من الحلول … من Zabbix إلى Nagios إلى العشرات من الأدوات مفتوحة المصدر الأخرى. مراقبة. ELK - Elasticsearch ، Logstash ، Kibana - عبر Logz.io. Consul.io. جينكينز. عامل ميناء. أنسبل. Collectd / Collectl. آخر تعديل: 2025-01-22 17:01

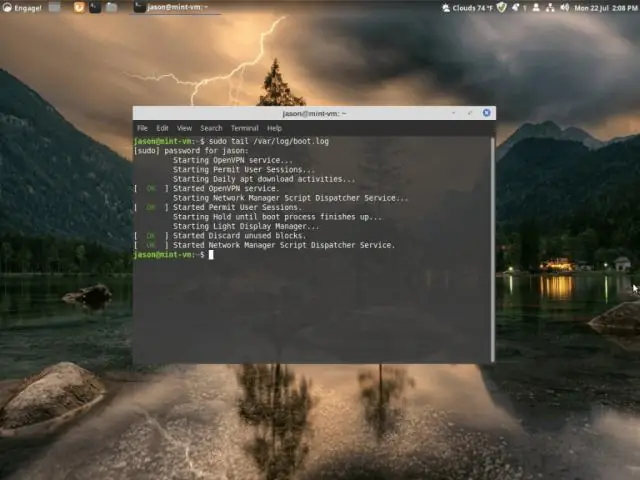

Head -15 / etc / passwd لإلقاء نظرة على الأسطر القليلة الأخيرة من الملف ، استخدم الأمر tail. يعمل tail بالطريقة نفسها التي يعمل بها head: type tail واسم الملف لرؤية آخر 10 أسطر من هذا الملف ، أو اكتب tail -number filename لمشاهدة آخر عدد من أسطر الملف. حاول استخدام الذيل لإلقاء نظرة على الأسطر الخمسة الأخيرة من الخاص بك. آخر تعديل: 2025-01-22 17:01

ما هو أسوأ من ذلك ، أن بعض كاميرات WiFi تفتقر إلى ميزات الأمان الأولية. فشلوا في دعم تشفير SSL / TLS ، مما يجعل لقطات فيديو كاميرات المراقبة IP عرضة للقراصنة. كما أن قلة وعي المستخدمين بالأمان بين الكاميرات والموجه يؤدي أيضًا إلى مشكلات اختراق كاميرا WiFi. آخر تعديل: 2025-01-22 17:01

قم بتنزيل ملف الحزمة وافتحه واتبع التعليمات لتثبيت أدوات Go. تقوم الحزمة بتثبيت توزيع Go إلى / usr / local / go. يجب أن تضع الحزمة الدليل / usr / local / go / bin في متغير بيئة PATH. قد تحتاج إلى إعادة تشغيل أي جلسات طرفية مفتوحة حتى يسري التغيير. آخر تعديل: 2025-01-22 17:01

ON UPDATE CASCADE يعني أنه إذا تم تغيير المفتاح الأساسي الأصلي ، ستتغير القيمة الفرعية أيضًا لتعكس ذلك. عند تحديث CASCADE ON DELETE CASCADE يعني أنه إذا قمت بتحديث أو حذف الوالد ، فسيتم تكرار التغيير إلى الطفل. آخر تعديل: 2025-01-22 17:01

دعنا نلقي نظرة على بعض من أفضل تقنيات تحسين محركات البحث التي يمكن أن تساعدك على تحسين تصنيفات البحث الخاصة بك في عام 2019: اكتب منشورات مدونة طويلة. استخدم أسلوب كتابة الإعلانات لواء دلو. استمر في تحديث المحتوى القديم. احصل على روابط خلفية عالية الجودة. ابحث عن كلماتك الرئيسية جيدًا. اكتب رتبة محتوى صديق للدماغ. آخر تعديل: 2025-01-22 17:01

عبارة المرور هي كلمة أو عبارة تحمي ملفات المفاتيح الخاصة. يمنع المستخدمين غير المصرح لهم من تشفيرها. في المرة الأولى التي تُطلب فيها عبارة مرور PEM ، يجب عليك إدخال عبارة المرور القديمة. بعد ذلك ، سيُطلب منك مرة أخرى إدخال عبارة مرور - هذه المرة ، استخدم عبارة المرور الجديدة. آخر تعديل: 2025-01-22 17:01

أنواع أوضاع النصاب وضع النصاب الوصف أغلبية العقدة • فقط العقد الموجودة في المجموعة لها تصويت • يتم الحفاظ على النصاب القانوني عندما يكون أكثر من نصف العقد على الإنترنت غالبية العقد والعقد على الإنترنت • تتمتع العقد الموجودة في المجموعة وقرص الشاهد بصوت • النصاب القانوني يتم الاحتفاظ بها عندما يكون أكثر من نصف الأصوات عبر الإنترنت. آخر تعديل: 2025-01-22 17:01

ينشئ SQL Server 2014 Service Pack 1 (SP1) والتحديث التراكمي (CU) اسم التحديث التراكمي بناء الإصدار يوم الإصدار SQL Server 2014 SP1 CU3 12.0.4427.24 19 أكتوبر 2015 SQL Server 2014 SP1 CU2 12.0.4422.0 17 أغسطس 2015 SQL Server 2014 SP1 CU1 12.0.4416.1 19 يونيو 2015 SQL Server 2014 SP1 12.0.4100.1 4 مايو 2015. آخر تعديل: 2025-01-22 17:01

لتغيير تخطيط لوحة المفاتيح إلى لغة جديدة: انقر فوق ابدأ ، ثم انقر فوق لوحة التحكم. ضمن الساعة واللغة والمنطقة ، انقر فوق تغيير لوحات المفاتيح أو طرق الإدخال الأخرى. انقر فوق تغيير لوحات المفاتيح. حدد اللغة من القائمة المنسدلة. انقر فوق تطبيق ، ثم موافق. آخر تعديل: 2025-01-22 17:01

يتم استخدام التعليق التوضيحيOverride للمساعدة في التحقق مما إذا كان المطور سيتجاوز الطريقة الصحيحة في الفئة أو الواجهة الأصلية. عندما يتغير اسم طرق super ، يمكن للمترجم أن يخطر هذه الحالة ، وهذا فقط للحفاظ على الاتساق مع super و subclass. آخر تعديل: 2025-01-22 17:01

الدول المستخدمة: الهند. آخر تعديل: 2025-01-22 17:01

تطبيق الذكاء الاصطناعي في الأعمال التجارية يمكنك استخدام تقنيات الذكاء الاصطناعي من أجل: تحسين خدمات العملاء - على سبيل المثال ، استخدام برامج المساعد الافتراضي لتوفير الدعم في الوقت الفعلي للمستخدمين (على سبيل المثال ، مع الفواتير والمهام الأخرى). قد تساعدك أيضًا برامج محددة للذكاء الاصطناعي في اكتشاف التدخلات الأمنية وردعها. آخر تعديل: 2025-01-22 17:01