مخطط قاعدة البيانات هو الهيكل العظمي الذي يمثل العرض المنطقي لقاعدة البيانات بأكملها. يحدد كيف يتم تنظيم البيانات وكيف ترتبط العلاقات فيما بينها. يصوغ جميع القيود التي سيتم تطبيقها على البيانات. آخر تعديل: 2025-01-22 17:01

يُعرف الرسم البياني الدائري أيضًا باسم المخطط الجزئي. آخر تعديل: 2025-01-22 17:01

إنه اختبار مدته ساعتان يتكون من 60 سؤالًا متعدد الخيارات ، يتم تقديمها ثلاث مرات سنويًا في جميع أنحاء البلاد في مراكز الاختبار. يتم تقديم امتحان فلوريدا بار في مركز تامبا للمؤتمرات ، 333 شارع جنوب فرانكلين ، تامبا لإدارات فبراير 2019 ويوليو 2019. يتم إجراء الاختبارات على مدار يومين. آخر تعديل: 2025-01-22 17:01

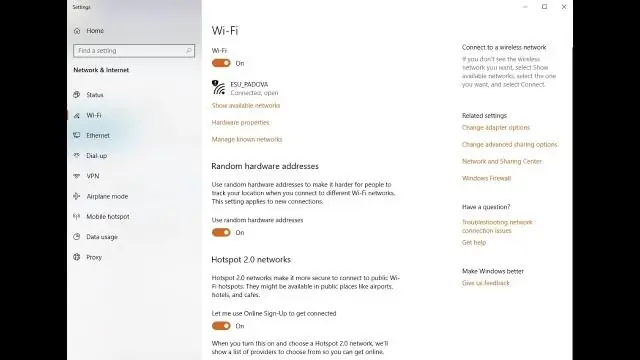

إذا رغب شخص ما في توصيل طابعة قائمة على USB بشبكة ، فسيتعين عليه / عليها تحويل كبل USB إلى اتصال Ethernet RJ45. للقيام بذلك ، قم بتوصيل كبل USB بمنفذ USB المتوفر في الطابعة. بعد ذلك ، أدخل الطرف الآخر من كبل USB في منفذ USB في محول USB إلى Ethernet. آخر تعديل: 2025-01-22 17:01

انقر فوق رمز الكمبيوتر الشخصي (للعبة التي تلعبها) في CheatEngine لتحديد عملية اللعبة. قم بتنشيط خيارات المدرب التي تريد استخدامها. إذا كان لديك مؤشرات ، فقم بتغييرها بالنقر المزدوج فوق قيمها وتجميدها عن طريق تنشيط خانة الاختيار المخصصة لها. آخر تعديل: 2025-01-22 17:01

لا يعد الالتقاط الشامل لكل شيء - سواء كان استثناءًا أو قابلًا للرمي ، وهو أسوأ بكثير - ممارسة جيدة لأنك تفترض أنه يمكنك التعافي من أي سلوك استثنائي. جانبا: نعم ، سوف يمسك catch Exception أيضًا RuntimeException ، نظرًا لأن Exception هو فئة فائقة من RuntimeException. آخر تعديل: 2025-01-22 17:01

2 أجوبة. من الجيد أنك تريد عمل واجهة برمجة تطبيقات REST في العقدة. ولكن إذا كانت بياناتك حساسة ، مثل بيانات المستخدم الخاص ، فأنت بحاجة إلى وضع نوع من طبقة الأمان على واجهة برمجة التطبيقات الخاصة بك. أيضًا ، يمكن أن يساعدك استخدام OAuth أو أي أمان آخر قائم على الرمز المميز في إنشاء فحص إذن أفضل عبر قاعدة المستخدمين لديك. آخر تعديل: 2025-01-22 17:01

اسم اختبار مطلوب أو مجموعة من الاختبارات على عينة معينة تم استلامها رسميًا من قبل مختبر أو خدمة رعاية صحية أخرى وحصلت على رقم انضمام. آخر تعديل: 2025-01-22 17:01

أنواع خدمات الحوسبة السحابية إن خدمات الحوسبة السحابية الأكثر شيوعًا والأكثر اعتمادًا هي البنية التحتية كخدمة (IaaS) ، والنظام الأساسي كخدمة (PaaS) ، والبرمجيات كخدمة (SaaS). آخر تعديل: 2025-01-22 17:01

إصدارات Java: 7.0 ، 8.0. التنزيل والتثبيت انتقل إلى صفحة التنزيل اليدوي. انقر فوق Windows Offline. يظهر مربع الحوار "تنزيل الملف" ويطالبك بتشغيل ملف التنزيل أو حفظه. أغلق جميع التطبيقات بما في ذلك المتصفح. انقر نقرًا مزدوجًا فوق الملف المحفوظ لبدء عملية التثبيت. آخر تعديل: 2025-01-22 17:01

اللغات التعريفية ، وتسمى أيضًا غير الإجرائية أو المستوى العالي جدًا ، هي لغات برمجة يحدد فيها البرنامج (بشكل مثالي) ما يجب القيام به بدلاً من كيفية القيام بذلك. آخر تعديل: 2025-01-22 17:01

عند الطلب والاشتراكات الشهرية عند إلغاء الخطط الشهرية ، تحتفظ بحق الوصول حتى تاريخ الفوترة التالي. لإلغاء هذه الخطط ، انتقل إلى صفحة تفاصيل حسابك وقم بإيقاف تشغيل خيار التجديد التلقائي. آخر تعديل: 2025-01-22 17:01

للحصول على عنوان IP أو MAC للجهاز المتصل بالشبكة ، افتح تطبيق Google WiFi> علامة تبويب الشبكة> انقر فوق الأجهزة> الأجهزة> انقر فوق adevice> فتح علامة تبويب التفاصيل لرؤية عنوان IP و MAC لهذا الجهاز المعين. آخر تعديل: 2025-01-22 17:01

هو الأكثر شيوعًا في الأطباق الإيطالية والفرنسية. هذا يرجع إلى حد كبير إلى حقيقة أن الزعتر هو عشب متوسطي ، ومن المنطقي أنه لا يزال يستخدم في تلك المنطقة. ليست هناك حاجة لتعقيد الأمور ، لذلك لا تتردد في نطق الزعتر مع أو بدون حرف 'h. آخر تعديل: 2025-01-22 17:01

يعمل كل من SuperFetch و Prefetch على تعزيز أوقات بدء تشغيل Windows والتطبيق (في بعض الحالات ، على الأقل!). ومع ذلك ، فقد لاحظت أن أوقات التحميل ونشاط الخلفية يزدادان فعليًا عند تمكين كل من ميزات التخزين المؤقت لنظام Windows ، لذلك أوصي بإيقاف تشغيلهما إذا كنت لاعبًا متعطشًا. آخر تعديل: 2025-01-22 17:01

على أحدث أجهزة NOOK اللوحية (بما في ذلك أجهزة color-screend مثل NOOK Tablet 7 'و NOOKTablet 10.1' و Samsung Galaxy Tab NOOKs) ، يمكنك تثبيت تطبيق Libby الجديد الخاص بنا أو تطبيق OverDrive الأصلي لاستعراض الكتب الإلكترونية والاستمتاع بها والمزيد من مكتبتك. آخر تعديل: 2025-01-22 17:01

تشبه وظيفة CMISS () المقدمة في SAS 9.2 وظيفة NMISS () التي تحسب وسيطات الأرقام المفقودة ، ولكن لكل من المتغيرات الشخصية والرقمية دون الحاجة إلى تحويل قيم الأحرف إلى رقمية. آخر تعديل: 2025-01-22 17:01

ربما تم اختراق حسابك على Facebook هذا الأسبوع. قال عملاق الشبكات الاجتماعية يوم الجمعة إن `` ما يقرب من 50 مليون حساب '' تعرض للاختراق ، وهو اكتشاف قام به مهندسوها يوم الثلاثاء. آخر تعديل: 2025-01-22 17:01

يتم تسوية تكلفة جميع عمليات قاعدة بيانات Azure Cosmos DB والتعبير عنها من حيث وحدات الطلب (RUs). RU / s هي عملة قائمة على السعر ، والتي تستخلص موارد النظام مثل CPU و IOPS والذاكرة المطلوبة. يتطلب Azure Cosmos DB توفير وحدات RU / وحدات معينة. آخر تعديل: 2025-01-22 17:01

ورقة العمل هي نوع من التقارير الموثوقة أو الدليل الذي يشرح بالتفصيل قضية معقدة ويوضح رأي المنظمة في هذه القضية. تهدف أيضًا إلى مساعدة القراء والمشاهدين في فهم مشكلة أو حلها أو اتخاذ قرار بناءً على الحقائق المقدمة. آخر تعديل: 2025-01-22 17:01

تعمل Google مع شركة استضافة StartLogicto تقدم للشركات الصغيرة موقعًا مجانيًا على الويب وتسجيلًا مجانيًا للاسم واستضافة مجانية لمدة عام واحد. Theoffer لديه بعض الحدود. يتضمن ثلاث صفحات ويب ومساحة 25 ميجابايت و 5 جيجابايت من النطاق الترددي شهريًا. آخر تعديل: 2025-01-22 17:01

كيفية تحويل jpg إلى bmp؟ تحميل jpg- ملف. حدد «إلى bmp» حدد bmp أو أي تنسيق آخر تريد تحويله (أكثر من 200 تنسيق مدعوم) قم بتنزيل ملف bmp الخاص بك. انتظر حتى يتم تحويل ملفك وانقر فوق download bmp -file. آخر تعديل: 2025-01-22 17:01

يمكن تحويل السلسلة في JavaScript إلى مصفوفة أحرف باستخدام Split () و Array. من () وظائف. باستخدام وظيفة String split (): The str. تُستخدم وظيفة Split () لتقسيم السلسلة المحددة إلى مصفوفة من السلاسل عن طريق فصلها إلى سلاسل فرعية باستخدام فاصل محدد متوفر في الوسيطة. آخر تعديل: 2025-01-22 17:01

تكوين لوحة مفاتيح MIDI انقر فوق قائمة الإعداد ، وانتقل إلى MIDI ، ثم انقر فوق أجهزة إدخال MIDI. حدد كل منفذ جهاز MIDI ترغب في تمكينه. سيتم تعطيل المنافذ غير المحددة في Pro Tools. انقر فوق قائمة الإعداد واختر Peripherals… حدد علامة التبويب MIDI Controllers وقم بتكوين جهازك (أجهزتك):. آخر تعديل: 2025-01-22 17:01

يجب فحص Ubuntu: / dev / xvda2 بحثًا عن أخطاء الخطوة 1 - فرض fsck. اكتب الأمر التالي لفرض fsck عند إعادة التشغيل: الخطوة 2 - تكوين fsck أثناء التمهيد. يجب أن تقوم بإصلاح أنظمة الملفات تلقائيًا مع وجود تناقضات أثناء التمهيد. الخطوة 3 - تحرير ملف / etc / fstab. اكتب الأمر التالي: الخطوة 4 - أعد تشغيل النظام. الخطوة 5 - التراجع عن التغييرات. آخر تعديل: 2025-01-22 17:01

كيفية التأكد من توافق جميع مكونات جهاز الكمبيوتر الخاص بك تحقق من مقبس وحدة المعالجة المركزية باللوحة الأم وقارن مع المعالج الذي اخترته. تعرف على ذاكرة الوصول العشوائي التي تدعمها اللوحة الأم (على سبيل المثال DDR4 2300 ميجاهرتز). على غرار اللوحة ، راجع ذاكرة الوصول العشوائي التي يمكن أن تدعمها وحدة المعالجة المركزية. ما إذا كانت اللوحة الأم ستدعم تكوين GPU SLI أم لا. آخر تعديل: 2025-01-22 17:01

في عام 1960 ، أسس ميلر مركز الدراسات المعرفية في جامعة هارفارد مع عالم التطور المعرفي الشهير ، جيروم برونر. نشر Ulric Neisser (1967) كتاب "علم النفس المعرفي" ، والذي يمثل البداية الرسمية للنهج المعرفي. نماذج العمليات الخاصة بنموذج المتاجر المتعددة Atkinson & Shiffrin's (1968). آخر تعديل: 2025-01-22 17:01

من بين المضلعات المنتظمة ، سوف يكون الشكل السداسي المنتظم ، وكذلك المثلث العادي والرباعي العادي (المربع). ولكن لا توجد فسيفساء مضلعة منتظمة أخرى. آخر تعديل: 2025-01-22 17:01

رأس SOAP هو قسم اختياري في مغلف SOAP ، على الرغم من أن بعض ملفات WSDL تتطلب تمرير رأس SOAP مع كل طلب. يحتوي رأس SOAP على معلومات سياق خاصة بالتطبيق (على سبيل المثال ، معلومات الأمان أو التشفير) المرتبطة بطلب SOAP أو رسالة الاستجابة. آخر تعديل: 2025-01-22 17:01

تتنبأ الفرضية المشرقة بأنه نظرًا لأن الكلمات الملموسة مرتبطة بإشارات عنصر أقوى من الكلمات المجردة ، فسيكون هناك تأثير سياق أضعف للكلمات الملموسة مقارنة بالكلمات المجردة. آخر تعديل: 2025-01-22 17:01

اضغط على خيار "الخصوصية والأمان". تفتح قائمة TheBrowser Privacy and Security. انقر على مربع الاختيار "AcceptCookies" لتمكين ملفات تعريف الارتباط في المتصفح. تم تمكين متصفحك الآن لحفظ ملفات تعريف الارتباط من المواقع التي تعرضها. آخر تعديل: 2025-01-22 17:01

إذا كنت ترغب في إسكات الفأرة من أجل سلامك - وراحة الآخرين من حولك - فبإمكان القليل من رغوة الذاكرة القيام بالمهمة دون الحاجة إلى لحام. إذا مللت من النقر ، انقر فوق ، انقر فوق ، هناك بعض الخيارات. يمكنك شراء فأرة "صامتة" ، ولكن ليس هناك ما يدل على أنها ستكون صامتة بالفعل. آخر تعديل: 2025-01-22 17:01

WattUp هي تقنية شحن لاسلكي يمكنها شحن الأجهزة حتى مسافة 15 قدمًا. ومع ذلك ، كما ذكرنا ، تنخفض الكفاءة بشكل كبير مع مسافات أطول ، لذلك يبدو أن Energous قامت بتوحيد تقنيتها لما يصل إلى ثلاثة أقدام. آخر تعديل: 2025-01-22 17:01

ملاءمة. تعني "الصلة" إلى أي مدى تساعدك المعلومات في الإجابة على سؤال البحث. تقوم بتقييم المعلومات على أساس الشكل والمحتوى والعملة. آخر تعديل: 2025-01-22 17:01

حجج لينكس. يمكن تعريف الحجة ، التي تسمى أيضًا وسيطة سطر الأوامر ، على أنها مدخلات تُعطى لسطر أوامر لمعالجة هذا الإدخال بمساعدة أمر معين. يمكن أن تكون الوسيطة في شكل ملف أو دليل. يتم إدخال الوسيطات في المحطة أو وحدة التحكم بعد إدخال الأمر. آخر تعديل: 2025-01-22 17:01

إذا كنت تستخدم محرر مستندات Google (وهو تطبيق مجاني يشبه Microsoft Word) ، فيمكنك الآن التوقيع إلكترونيًا و / أو إرسال طلب SignRequest مباشرةً من مستند Google Docs. قم بزيارة متجر Google Docs Add-on وقم بتثبيت ملحق التوقيع الإلكتروني (الرقمي) الخاص بك في بضع ثوانٍ فقط. آخر تعديل: 2025-01-22 17:01

تبدأ أسعار Wix من $ 13 شهريًا (يتم إصدار الفاتورة سنويًا) لخطة Combo. إنه خالي من الإعلانات ، ويتضمن الاستضافة والاسم الحقيقي لمدة عام واحد. تكاليف غير محدودة 17 دولارًا شهريًا وهي مثالية للمواقع الأكبر (3000+ زيارة شهرية). يضيف Wix VIP بسعر 39 دولارًا شهريًا دعمًا ذا أولوية. آخر تعديل: 2025-01-22 17:01

تويتر على وشك الحصول على المزيد من الكلمات - أكثر من ذلك بكثير ، وأعلنت الشركة يوم الثلاثاء أنها تضاعف عدد الشخصيات التي يمكن للمستخدمين حشرها في تغريدة. ستلائم معظم التغريدات الآن 280 حرفًا ، ارتفاعًا من 140. سيتم نشر الحد الجديد لمستخدمي تويتر بجميع اللغات الأربعين تقريبًا. آخر تعديل: 2025-01-22 17:01

يعد تأمين SQL Server جزءًا أساسيًا من متطلبات العزل ويعمل على قفل الكائنات المتأثرة بالمعاملة. أثناء تأمين الكائنات ، سيمنع SQL Server المعاملات الأخرى من إجراء أي تغيير في البيانات المخزنة في الكائنات المتأثرة بالقفل المفروض. آخر تعديل: 2025-01-22 17:01

يشمل التعلم المستند إلى المثيل أقرب الجيران ، والانحدار الموزون محليًا ، وطرق التفكير المنطقي على أساس الحالة. يشار أحيانًا إلى الأساليب القائمة على المثيل على أنها أساليب التعلم الكسول لأنها تؤخر المعالجة حتى يتم تصنيف مثيل جديد. آخر تعديل: 2025-01-22 17:01