- مؤلف Lynn Donovan [email protected].

- Public 2023-12-15 23:43.

- آخر تعديل 2025-01-22 17:16.

برامج الفدية غالبًا ما تنتشر من خلال رسائل البريد الإلكتروني المخادعة التي تحتوي على مرفقات ضارة أو من خلال التنزيل بالسيارة. يحدث التنزيل من خلال محرك الأقراص عندما يزور المستخدم موقع ويب مصابًا عن غير قصد ، ثم يتم تنزيل البرامج الضارة وتثبيتها دون علم المستخدم.

بجانب هذا ، هل يمكنك إزالة برامج الفدية؟

لو أنت أبسط نوع من برامج الفدية ، مثل برنامج مكافحة فيروسات مزيف أو أداة تنظيف زائفة ، تستطيع عادة إزالة باتباع الخطوات الواردة في البرنامج الضار السابق إزالة يرشد. يتضمن هذا الإجراء الدخول إلى الوضع الآمن في Windows وتشغيل ماسح الفيروسات عند الطلب مثل Malwarebytes.

علاوة على ذلك ، ما هي الطريقة الأكثر شيوعًا لإصابة المستخدمين ببرامج الفدية؟ واحدة من أكثر الطرق شيوعًا تلك الشركات تصبح مصابة ببرنامج الفدية من خلال مرفقات أو روابط البريد الإلكتروني الفيروسية. يجب تذكير الموظفين بعدم فتح رسائل البريد الإلكتروني من مصادر غير معروفة أو النقر فوق أي روابط أو مرفقات مشبوهة. من المهم أيضًا عدم إعادة التوجيه مصاب رسائل البريد الإلكتروني.

وبالمثل ، قد تسأل ، كيف يحدث هجوم رانسوم وير؟

هجمات برامج الفدية يتم تنفيذها عادةً باستخدام حصان طروادة ، أو الدخول إلى نظام من خلال ، على سبيل المثال ، مرفق ضار ، أو ارتباط مضمن في رسالة بريد إلكتروني للتصيد الاحتيالي ، أو ثغرة أمنية في خدمة الشبكة. عنصر أساسي في صنع برامج الفدية العمل لدى المهاجم هو نظام دفع مناسب يصعب تتبعه.

ما الذي يمكن أن تفعله برامج الفدية بجهاز الكمبيوتر الخاص بك؟

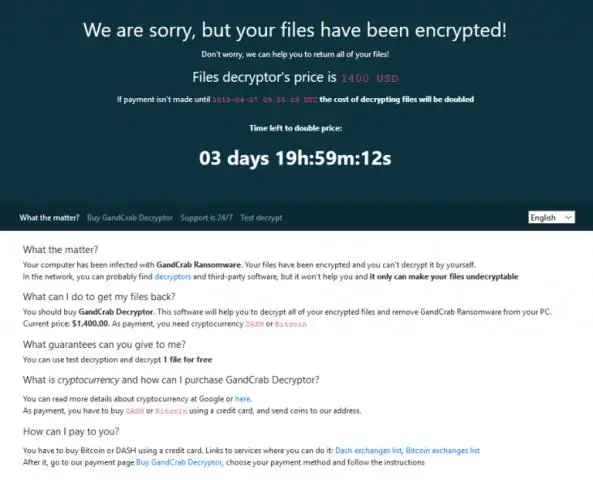

برامج الفدية يكون أ نوع من البرامج الضارة التي تصيب كمبيوتر ويقيد وصول المستخدمين إليه حتى أ يتم دفع فدية لفتحه. برامج الفدية تمت ملاحظة المتغيرات لعدة سنوات وغالبًا ما تحاول ابتزاز الأموال من الضحايا من خلال عرض تنبيه على الشاشة.

موصى به:

هل يستطيع Bitdefender إزالة برامج الفدية؟

هناك طريقتان لإزالة الفيروس: استخدم SafeMode with Networking وقم بتطهير جهاز الكمبيوتر الخاص بك باستخدام أداة Bitdefender Ransomware Removal. بمجرد اكتماله ، سيعرض Bitdefender رسالة تخبرك أن عملية الإزالة قد اكتملت

كيف يتم تنفيذ هجمات برامج الفدية؟

يتم تنفيذ هجمات برامج الفدية عادةً باستخدام حصان طروادة ، وإدخال نظام من خلال ، على سبيل المثال ، مرفق ضار أو ارتباط مضمن في رسالة بريد إلكتروني للتصيد الاحتيالي أو ثغرة أمنية في خدمة الشبكة

من أين تحصل على apt؟

يبحث apt-get عن الحزمة المحددة في المستودعات الواردة في / etc / apt / sources. list و / etc / apt / sources

من أين تحصل Entergy على قوتها؟

تقوم شركة Entergy بتشغيل أكثر من 40 محطة تستخدم الغاز الطبيعي والنووي والفحم والنفط والطاقة الكهرومائية بحوالي 30000 ميجاوات من قدرة التوليد الكهربائي. توفر شركة Entergy الكهرباء إلى 2.9 مليون عميل من المرافق العامة في أركنساس ولويزيانا وميسيسيبي وتكساس

من أين تحصل آبل على الكولتان؟

الأول في سلسلة توزيع الكولتان هو الاستخراج المادي للمعادن من جمهورية الكونغو الديمقراطية. تأتي غالبية الكولتان من مناجمها الشرقية ، والتي غالبًا ما يتم القتال عليها ويمكن أن تكون ملكيتها مشكوكًا فيها