- مؤلف Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:43.

- آخر تعديل 2025-01-22 17:16.

إخطار خرق HITECH النهائي المؤقت القاعدة . أصدرت HHS اللوائح التي تتطلب من مقدمي الرعاية الصحية والخطط الصحية والكيانات الأخرى التي يغطيها قانون التأمين الصحي لقابلية النقل والمساءلة (HIPAA) يخطر الأفراد عندما تكون معلوماتهم الصحية انتهكت.

وبالمثل ، ما الذي يشكل خرقًا للمعلومات الصحية المحمية؟

يخرق . يُقصد به الحصول على المعلومات الصحية المحمية أو الوصول إليها أو استخدامها أو الكشف عنها بطريقة غير مسموح بها بموجب الجزء الفرعي هـ من هذا الجزء مما يعرض أمن أو خصوصية المعلومات الصحية المحمية للخطر.

أيضًا ، ما الذي يجب تضمينه في خطاب الإخطار بالخرق؟

- وصف الخرق. صف بإيجاز ظروف الخرق.

- نوع (أنواع) المعلومات المحمية المحمية (PHI) التي تم اختراقها. وصف أنواع المعلومات الصحية المحمية المتضمنة في الخرق.

- الخطوات التي يجب على الفرد اتخاذها.

- جهود التخفيف.

وبالمثل ، متى يجب الإبلاغ عن خرق المعلومات الصحية المحمية؟

أي يخرق من المعلومات الصحية المحمية غير المضمونة يجب يكون ذكرت إلى الكيان المغطى في غضون 60 يومًا من اكتشاف ملف يخرق . بينما هذا هو الموعد النهائي المطلق ، شركاء العمل يجب عدم تأخير الإخطار دون داع.

ما هو الخرق الواجب الإبلاغ عنه بموجب قانون "هيبا"؟

"الاستحواذ أو الوصول أو الاستخدام أو الإفصاح" غير المصرح به عن معلومات صحية محمية غير مؤمنة بما ينتهك HIPAA يفترض أن تكون قاعدة الخصوصية أ خرق يمكن الإبلاغ عنه ما لم يقرر الكيان المغطى أو شريك الأعمال أن هناك احتمالًا ضعيفًا بأن البيانات قد تعرضت للاختراق أو أن الإجراء يتناسب مع استثناء.

موصى به:

لماذا تعتبر قاعدة البيانات المسطحة أقل فعالية من قاعدة البيانات العلائقية؟

يعد جدول الملفات المسطحة مفيدًا لتسجيل كمية محدودة من البيانات. لكن قاعدة بيانات الملفات المسطحة الكبيرة يمكن أن تكون غير فعالة لأنها تشغل مساحة وذاكرة أكبر من قاعدة البيانات العلائقية. يتطلب أيضًا إضافة بيانات جديدة في كل مرة تقوم فيها بإدخال سجل جديد ، بينما لا تقوم قاعدة البيانات الارتباطية بذلك

هل يمكن اختراق الإنترنت الخاص بك؟

من المحتمل تمامًا أن يكون جهاز التوجيه الخاص بك قد تعرض للاختراق ولا تعرفه حتى. باستخدام تقنية تسمى اختطاف DNS ، يمكن للمتسللين اختراق أمان شبكة WiFi المنزلية الخاصة بك ومن المحتمل أن يتسببوا في قدر كبير من الضرر

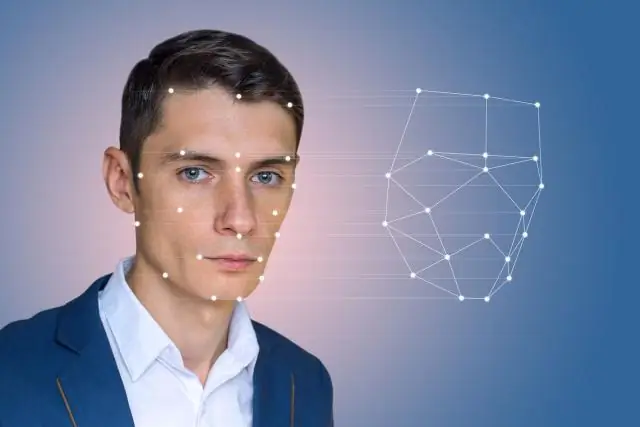

هل يمكن اختراق التعرف على الوجه؟

قد يكون التعرف على الوجه خطيراً. من الناحية العملية ، نرى أنه يمكن اختراقها أو انتحالها ، ويمكن اختراق قواعد البيانات أو بيعها ، وأحيانًا لا تكون فعالة ؛ على هذا النحو ، يجب أن نقصر التعرف على الوجه على حالات الاستخدام القابلة للتطبيق مثل أمن المطارات والحدود

ما هي مراحل اختراق تهديد الأمن السيبراني؟

هناك مراحل مختلفة تتعلق بالتطفل على الأمن السيبراني وهي: Recon. الاقتحام والعد. إدخال البرامج الضارة والحركة الجانبية

هل تم اختراق مدير كلمات المرور؟

يمكن اختراق مديري كلمات المرور وقد تم اختراقهم. في فبراير من العام الماضي ، كشف تقرير أمني صادر عن شركة الاستشارات المستقلة ISE عن عيوب في أمان تطبيق مدير كلمات المرور