- مؤلف Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:43.

- آخر تعديل 2025-01-22 17:16.

هناك مختلف أنواع من DoS و DDoS الهجمات ؛ الأكثر شيوعًا هي فيضان TCP SYN هجوم ، دمعة هجوم سنفور هجوم ، ping-of-death هجوم و botnets.

بهذه الطريقة ، ما هي الهجمات في أمن الشبكة؟

ان هجوم هي معلومة الأمان التهديد الذي ينطوي على محاولة للحصول على معلومات أو تغييرها أو تدميرها أو إزالتها أو زرعها أو الكشف عنها دون وصول أو إذن مصرح به. يحدث لكل من الأفراد والمنظمات.

قد يتساءل المرء أيضًا ، ما هي أنواع التهديدات الأمنية المختلفة؟ التهديدات الشائعة

- بوت نت.

- رفض الخدمة الموزع (DDoS)

- القرصنة.

- البرمجيات الخبيثة.

- فارمينغ.

- التصيد.

- برامج الفدية.

- رسائل إلكترونية مزعجة.

تعرف أيضًا ، ما هو الهجوم وأنواعه؟

أنواع الهجوم . ان هجوم يمكن أن تكون نشطة أو سلبية. نشط هجوم محاولات لتغيير موارد النظام أو التأثير على عملياتها هجوم يحاول التعلم أو الاستفادة من المعلومات من النظام ولكنه لا يؤثر على موارد النظام (على سبيل المثال ، التنصت على المكالمات الهاتفية).

ما هو التهديد لشبكة؟

في أمن الكمبيوتر ، أ تهديد هو خطر محتمل قد يستغل نقطة ضعف لاختراق الأمان وبالتالي يتسبب في ضرر محتمل.

موصى به:

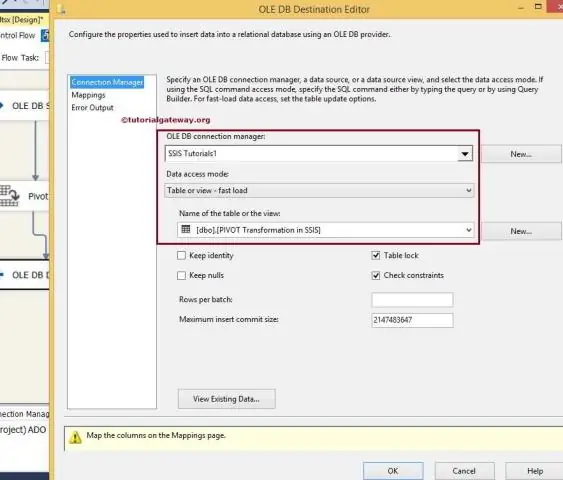

ما هو المحور و Unpivot في مباحث أمن الدولة؟

Pivot - يقوم بتحويل بيانات الصف الفردية إلى بيانات عمود منفصلة. Unpivot - يقوم بإجراء تحويل عكسي للبيانات لبيانات Pivot. نحصل على البيانات الفعلية بعد Unpivot

كم عدد الهجمات السيبرانية التي تحدث يوميا؟

تشير حقائق وإحصاءات الجرائم الإلكترونية إلى أنه منذ عام 2016 تحدث أكثر من 4000 هجوم بفدية يوميًا. هذه زيادة بنسبة 300٪ عن عام 2015 عندما تم تسجيل أقل من 1،000 هجوم من هذا النوع يوميًا

ما هي الهجمات الداخلية؟

يحدث الهجوم الداخلي عندما يسعى فرد أو مجموعة داخل منظمة إلى تعطيل العمليات أو استغلال الأصول التنظيمية

كيف تتوقف عن إعادة الهجمات؟

يمكن منع هجمات إعادة التشغيل عن طريق تمييز كل مكون مشفر بمعرف جلسة ورقم مكون. لا يستخدم استخدام هذه المجموعة من الحلول أي شيء يعتمد على بعضها البعض. نظرًا لعدم وجود ترابط ، هناك عدد أقل من نقاط الضعف

ما هو عدم الكشف عن هويته في أمن الشبكة؟

تتيح شبكة عدم الكشف عن الهوية للمستخدمين الوصول إلى الويب أثناء حظر أي تتبع أو تتبع لهويتهم على الإنترنت. تمنع شبكات المجهولية تحليل حركة المرور ومراقبة الشبكة - أو على الأقل تجعل الأمر أكثر صعوبة