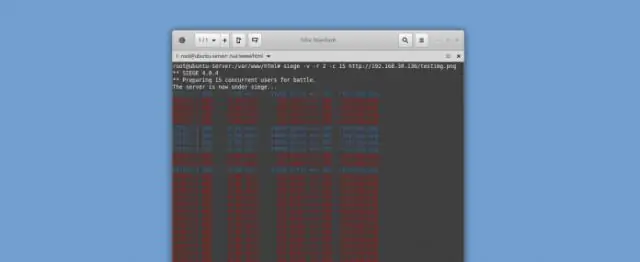

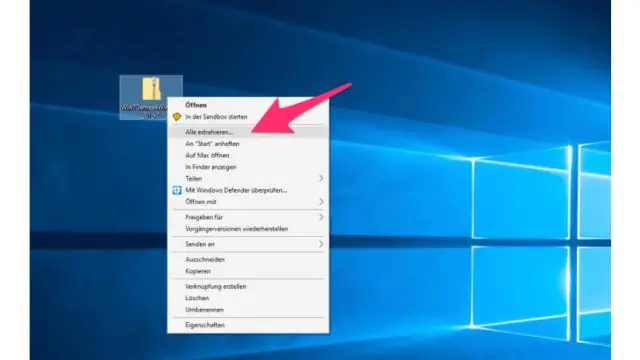

ماذا تفعل إذا كان جهاز الكمبيوتر الخاص بك مصابًا بفيروس الخطوة 1: قم بإجراء فحص أمني. يمكنك البدء بتشغيل Norton Security Scan مجانًا للتحقق من وجود فيروسات وبرامج ضارة. الخطوة 2: إزالة الفيروسات الموجودة. يمكنك بعد ذلك إزالة الفيروسات والبرامج الضارة الموجودة باستخدام Norton PowerEraser. الخطوة الثالثة: تحديث نظام الأمان. آخر تعديل: 2025-01-22 17:01

1) بعد تنزيل PuTTY ، قم بتوصيل كبل وحدة التحكم بـ Cisco Router أو Swtich ، انقر نقرًا مزدوجًا فوقputty.exe لتنفيذه. قم بتوسيع الاتصال> المسلسل. أدخل رقم المنفذ داخل مربع النص "Serialline للاتصال". آخر تعديل: 2025-01-22 17:01

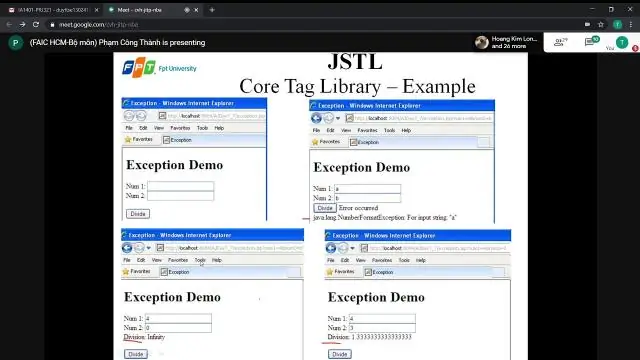

مكتبة العلامات المعيارية لصفحات JavaServer (JSTL) عبارة عن مجموعة من علامات JSP المفيدة التي تلخص الوظائف الأساسية الشائعة للعديد من تطبيقات JSP. وظائف JSTL. S. لا. الوظيفة والوصف 7 fn: length () تُرجع عدد العناصر في مجموعة ، أو عدد الأحرف في سلسلة. آخر تعديل: 2025-01-22 17:01

تحديث ، 08.23.2020 19: تم الآن بيع تذاكر المؤتمر الكاملة لـ Dreamforce '19 ؛ ومع ذلك ، لا يزال بإمكانك التسجيل برمز صالح. آخر تعديل: 2025-01-22 17:01

نظرة عامة على حلقة الاستقصاء تسمى هذه الأجهزة RPMs (وحدات نقطة بعيدة). توفر حلقة الاستقصاء كلاً من الطاقة والبيانات لمناطق RPM ، وتراقب باستمرار حالة جميع المناطق الممكّنة في الحلقة. آخر تعديل: 2025-01-22 17:01

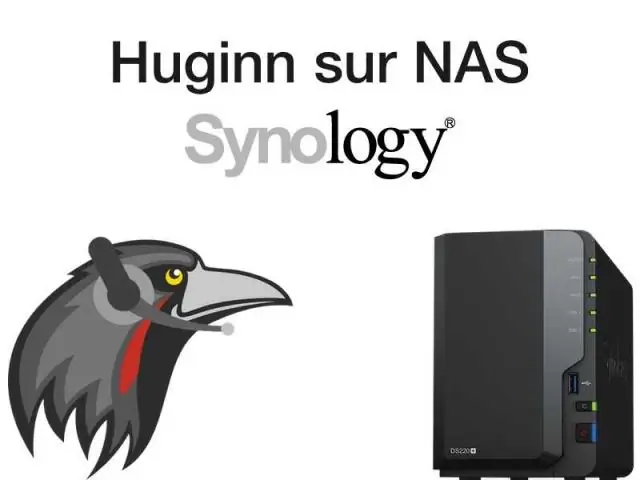

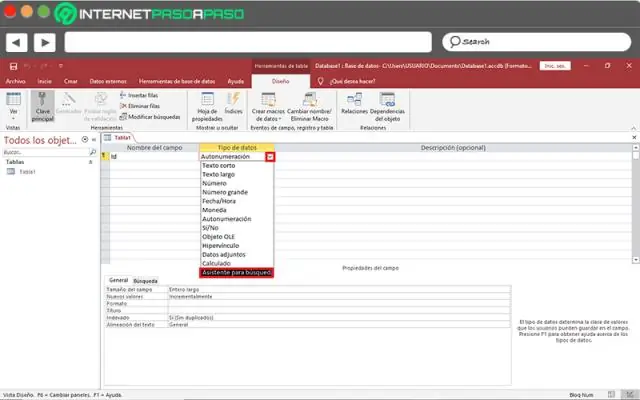

اختياراتك هي: RDBMS قائم على خادم العميل ، مثل MySQL و MSSQL و Oracle و PostgreSQL وما إلى ذلك. قاعدة بيانات SQL مبنية على ملف ، مثل SQLite 3. لا تحتاج إلى الكثير من التكوين أو الإدارة. آخر تعديل: 2025-01-22 17:01

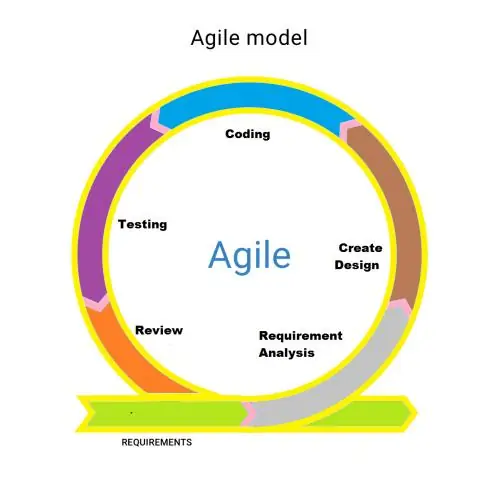

حسنًا ، قد يكون تطوير المرحلة السريعة هو أفضل طريقة للوصول إلى المسار الصحيح. التطوير السريع هو نوع من إدارة المشاريع التي تركز على التخطيط المستمر والاختبار والتكامل من خلال تعاون الفريق. تحدد مرحلة البناء متطلبات المشروع وتحدد المعالم الرئيسية للمشروع. آخر تعديل: 2025-01-22 17:01

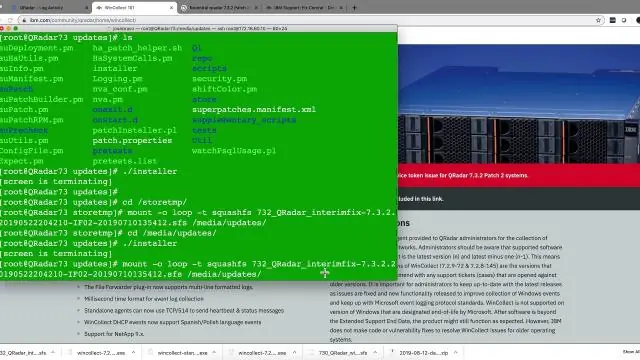

لاستخدام WinCollect المُدار ، يجب عليك تنزيل WinCollect Agent SF Bundle وتثبيته على وحدة تحكم QRadar® الخاصة بك ، وإنشاء رمز مصادقة ، ثم تثبيت وكيل WinCollect المُدار على كل مضيف Windows تريد جمع الأحداث منه. آخر تعديل: 2025-01-22 17:01

اتصالات وحدة التحكم هي اتصالات نوع تسلسلية توفر لك وصولاً طرفيًا إلى المحولات والمفاتيح والجدران النارية - تحديدًا عند تشغيل الأجهزة خارج الشبكة. آخر تعديل: 2025-01-22 17:01

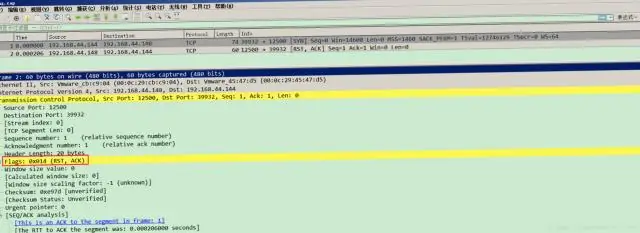

لا. GRE هو البروتوكول المستخدم مع PPTP ، ولكن يمكن استخدامه أيضًا كبروتوكول نفق مستقل. يمكنك (ويجب عليك) تشفير / نفق اتصال L2TP داخل نفق IPSec ، لأن ذلك سيكون أكثر أمانًا للقيام به. آخر تعديل: 2025-01-22 17:01

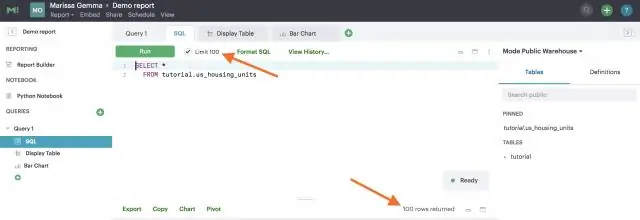

تُستخدم عبارة SQL SELECT LIMIT لاسترداد السجلات من جدول واحد أو أكثر في قاعدة بيانات والحد من عدد السجلات التي يتم إرجاعها بناءً على قيمة حدية. تلميح: تحديد التحديد غير مدعوم في جميع قواعد بيانات SQL. بالنسبة لقواعد البيانات مثل SQL Server أو MSAccess ، استخدم عبارة SELECT TOP لتحديد نتائجك. آخر تعديل: 2025-01-22 17:01

اضغط على زر القائمة ، ثم انقر على "الانتقال إلى التصنيفات". Scrolldown ، ثم انقر فوق تسمية "المسودات". يتم عرض مسودات Gmail الخاصة بك على هذه الشاشة. اضغط على مسودة لمتابعة كتابة بريدك الإلكتروني. آخر تعديل: 2025-01-22 17:01

وقت التشغيل هو عندما يكون البرنامج قيد التشغيل (أو يكون قابلاً للتنفيذ). أي عند بدء تشغيل برنامج يعمل على جهاز كمبيوتر ، يكون وقت تشغيل هذا البرنامج. لعدة سنوات ، قاوم الكتاب التقنيون مصطلح "وقت التشغيل" كمصطلح ، وأصروا على أن شيئًا مثل "عند تشغيل برنامج" من شأنه أن يتجنب الحاجة إلى مصطلح خاص. آخر تعديل: 2025-01-22 17:01

وحدة تحكم Web API. وحدة تحكم Web API تشبه وحدة تحكم ASP.NET MVC. يتعامل مع طلبات HTTP الواردة ويرسل استجابة مرة أخرى إلى المتصل. وحدة تحكم Web API عبارة عن فئة يمكن إنشاؤها ضمن مجلد Controllers أو أي مجلد آخر ضمن مجلد الجذر الخاص بمشروعك. آخر تعديل: 2025-01-22 17:01

يبدو أن ذوبان القرص الصلب عن طريق حرقه سيكون طريقة فعالة. إن ذوبان محركات الأقراص الصلبة ليس صديقًا للبيئة وسيستغرق الأمر بعض الوقت لإذابة أطباق محرك الأقراص فعليًا. أخيرًا ، هناك طرق تدمير قاسية مثل تسمير أو حفر ثقوب من خلال أطباق محرك الأقراص. آخر تعديل: 2025-01-22 17:01

تعني القيمة NULL في SQL ببساطة عدم وجود قيمة للحقل. لا يمكن إجراء مقارنات لـ NULL باستخدام "=" أو "! = سيؤدي استخدام SELECT COUNT (*) أو SELECT COUNT (1) (وهو ما أفضل استخدامه) إلى إرجاع إجمالي جميع السجلات التي تم إرجاعها في مجموعة النتائج بغض النظر عن قيم فارغة. آخر تعديل: 2025-01-22 17:01

بالمقارنة مع تطبيق Nook لنظام Android ، فإن Kobo مجرد فقر دم. كما هو الحال مع معظم تطبيقات القارئ الإلكتروني للهواتف الذكية ، ستتم مزامنة Kobo مع تطبيق Kobo الخاص بك بالإضافة إلى أي تطبيقات أخرى من Kobo. لدينا جهاز iPad وهاتف محمول مع تطبيق Kobo ووجدنا أن هذين الجهازين متزامنان تمامًا. آخر تعديل: 2025-01-22 17:01

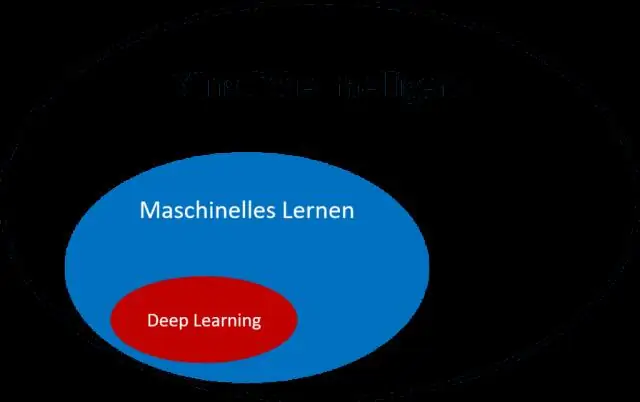

التعلم العميق هو تقنية للتعلم الآلي تُعلم أجهزة الكمبيوتر أن تفعل ما هو طبيعي للبشر: التعلم بالقدوة. التعلم العميق هو تقنية أساسية وراء السيارات ذاتية القيادة ، تمكنهم من التعرف على علامة أستوب ، أو تمييز المشاة عن الأعمدة. آخر تعديل: 2025-01-22 17:01

لا يمكنك توقع الأداء الأمثل للبطارية من جهاز Kindle الذي مضى عليه بضع سنوات. يمكنك التفكير في استبدال البطارية ، ولكن بخلاف ذلك ، ستحتاج إلى شحنها أكثر. آخر تعديل: 2025-01-22 17:01

نصائح لقضاء أمسية رائعة في الجزء العلوي من العلامة: اذهب قبل غروب الشمس مباشرة - رائع وأقل ازدحامًا. للحصول على مقعد بجوار النافذة ، عندما يحين دورك للحصول على طاولة ، أخبر المضيفة أنك ستنتظر طاولة النافذة. لا يسمح السراويل القصيرة. لا يوجد قواعد لباس فعلية ، لكن العمل غير الرسمي أو أعلى هو فكرة جيدة. آخر تعديل: 2025-01-22 17:01

قم بتوصيل المروحة بـ Pi قم بتوصيل السلك الأحمر للمروحة بـ GPIO pin 4 (5V) والسلك الأسود بـ GPIO pin 6 (الأرضي). يجب أن تتلقى المروحة الطاقة تلقائيًا عند تمهيد Pi. إذا كنت ترغب في تشغيل المروحة عند الحاجة فقط (بناءً على درجة حرارة Pi) ، فراجع دليل وحدة التحكم في مروحة Raspberry Pi. آخر تعديل: 2025-01-22 17:01

كيفية التقاط صور عن قرب رائعة كن على دراية بما يدور حولك. مارس قاعدة التصوير العامة. انزل إلى الأساسيات. الخلفية. إعداد الماكرو و Macro Lens. قم بتركيب الكاميرا على حامل ثلاثي الأرجل. خذ الكثير من اللقطات. مع التدريب يأتي الإتقان. آخر تعديل: 2025-01-22 17:01

وحدات تخزين بيانات Docker حجم البيانات هو دليل داخل نظام الملفات للمضيف يُستخدم لتخزين البيانات الدائمة للحاوية (عادةً ضمن / var / lib / docker / volumes). تتم إدارة المعلومات المكتوبة إلى وحدة تخزين البيانات خارج برنامج تشغيل التخزين الذي يتم استخدامه عادةً لإدارة صور Docker. آخر تعديل: 2025-01-22 17:01

الغرض الأكثر أهمية من نظام الملفات هو إدارة بيانات المستخدم. وهذا يشمل تخزين واسترجاع وتحديث البيانات. تقبل بعض أنظمة الملفات البيانات للتخزين كتدفق من البايتات التي يتم جمعها وتخزينها بطريقة فعالة للوسائط. آخر تعديل: 2025-01-22 17:01

تم تصميمه لتوفير تشفير أكثر أمانًا من بروتوكول الخصوصية السلكية المتكافئة (WEP) ، وهو بروتوكول أمان WLAN الأصلي. TKIP هي طريقة التشفير المستخدمة في الوصول المحمي بتقنية Wi-Fi (WPA) ، والتي حلت محل WEP في منتجات WLAN. آخر تعديل: 2025-01-22 17:01

أفضل 5 تطبيقات لـ Xiaomi Mi A1 drupe. طالب الاتصال هو أول وأهم شيء يمكن لأي شخص استخدامه على الهاتف. أبيكس قاذفة. Android One جيد وخفيف الوزن ، ومع ذلك ، فهو أساسي للغاية ويمكن أن يكون هناك الكثير مما يمكن أن يقدمه مشغل التطبيق. مشغل موسيقى بولسار. كاميرا بيكون. تطبيق Files Go من Google. آخر تعديل: 2025-01-22 17:01

لم يتم تحديد أجزاء. الخطوة 1 كيفية إصلاح مفاتيح لوحة المفاتيح اللاصقة علىaMacBook. اغمس قطعة قطن في الأيزوبروبانول وامسح حولها بمفتاح لاصق. استخدم عود أسنان لإزالة الفتات أو الحطام من تحت المفاتيح اللاصقة. الآن اختبر مفاتيحك. استخدم أداة الفتح أو أداة الفتح البلاستيكية لنزع المفاتيح اللاصقة. آخر تعديل: 2025-01-22 17:01

إلخ / ملف البيئة. الملف الأول الذي يستخدمه نظام التشغيل في وقت تسجيل الدخول هو ملف / etc / environment. يحتوي الملف / etc / environment على متغيرات تحدد البيئة الأساسية لجميع العمليات. يُطلق على كل اسم يتم تحديده بواسطة إحدى السلاسل متغير البيئة أو متغير الصدفة. آخر تعديل: 2025-01-22 17:01

ARF مباشرة ، يمكنك تشغيله عن طريق تنزيل برنامج WebEx Player المجاني من Cisco وتثبيته ، والذي يشار إليه أحيانًا باسم `` Network Recording Player ''. تعمل هذه البرامج مثل أي مشغل فيديو آخر. آخر تعديل: 2025-01-22 17:01

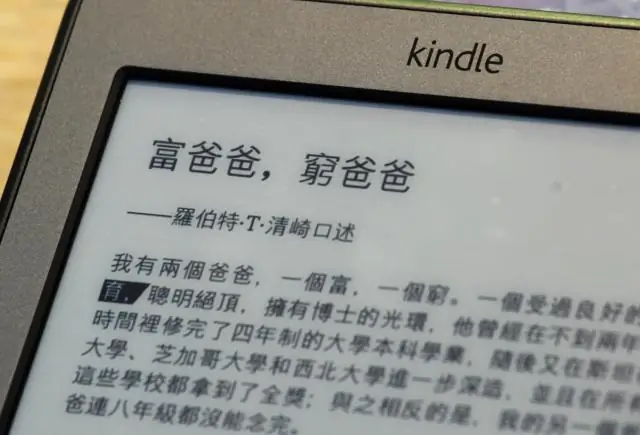

يقدم Amazon Kindle Amazon مجموعة مختارة من كتب Chinesee من خلال Kindle. باستخدام تطبيق Kindle ، يمكنك قراءة الكتب الإلكترونية على أي جهاز. انتقل إلى فئة ForeignLanguages ، ثم حدد اللغة الصينية ، التي تضم حاليًا أكثر من 4000 عنوان. سترى العديد من الإصدارات الصينية من كلاسيكيات العالم. آخر تعديل: 2025-01-22 17:01

وإليك كيفية عملها: يفتح الخادم جلسة (يعين ملف تعريف ارتباط عبر رأس HTTP) يعيّن الخادم متغير جلسة. صفحة تغييرات العميل. يرسل العميل جميع ملفات تعريف الارتباط ، جنبًا إلى جنب مع معرف الجلسة من الخطوة 1. يقرأ الخادم معرف الجلسة من ملف تعريف الارتباط. يطابق الخادم معرّف الجلسة من قائمة في قاعدة بيانات (أو ذاكرة ، إلخ). آخر تعديل: 2025-01-22 17:01

Huawei Matebook 13. أفضل كمبيوتر محمول لمعظم الزملاء. Dell XPS 13. خرجت شركة Dell الرائدة للتو. جوجل Pixelbook Go. أفضل جهاز Chromebook من Google للمستهلكين ذوي الميزانية المحدودة. جهاز Surface Laptop 2. انظر إلى ما وراء السطح. مايكروسوفت سيرفيس جو. HP Envy x360 13 (2019) Microsoft Surface Pro 6. Dell Inspiron Chromebook 11 2-in-1. آخر تعديل: 2025-01-22 17:01

قم بإنشاء مشاريع DIY الخاصة بك باستخدام Cricut Explore و Silhouette والمزيد. تتضمن الملفات المقطوعة المجانية ملفات SVG و DXF و EPS و PNG. آخر تعديل: 2025-01-22 17:01

الماهوجني لون بني محمر. إنه تقريباً لون خشب الماهوجني. آخر تعديل: 2025-01-22 17:01

خطأ التحويل هو خطأ في إدخال البيانات ينتج عن التبديل غير المقصود لرقمين متجاورين. دليل على وجود مثل هذا الخطأ هو أن مقدار الخطأ دائمًا قابل للقسمة بالتساوي على 9. على سبيل المثال ، يتم إدخال الرقم 63 على أنه 36 ، وهو ما يمثل فرقًا قدره 27. آخر تعديل: 2025-01-22 17:01

هل التطبيقات غير المثبتة تستخدم الذاكرة على MyiPhone؟ لا. لا تعرض قائمة التطبيقات التي تراها في الإعدادات-> شبكة الجوّال سوى مقدار البيانات التي أرسلها كل تطبيق واستقبلها بين جهاز iPhone الخاص بك وشركة الاتصالات اللاسلكية (AT&T ، و Verizon ، وما إلى ذلك). آخر تعديل: 2025-01-22 17:01

فيديو علاوة على ذلك ، هل يمكن استخدام Microsoft Access للمخزون؟ مدخل البرمجيات المرنة هي واحدة من أكثرها شعبية وانتشارًا تستخدم برامج قواعد البيانات. يمكن الوصول إنجاز العديد من المهام المختلفة ، من إنشاء قائمة منتجات بسيطة إلى إنتاج ملف المخزون لمصنع أو مستودع.. آخر تعديل: 2025-01-22 17:01

في Chrome ، يمكنك تشغيل الرؤوس والتذييلات أو إيقاف تشغيلها في إعدادات الطباعة. لعرض إعدادات الطباعة ، اضغط باستمرار على زر Ctrl واضغط على "p" أو انقر على علامة الحذف الرأسية في أعلى يمين نافذة المتصفح ، كما هو موضح أدناه: ستظهر لوحة إعداد الطباعة على يسار نافذة المتصفح. آخر تعديل: 2025-01-22 17:01

الجبر العلائقي هي لغة استعلام إجرائية تُستخدم للاستعلام عن جداول قاعدة البيانات للوصول إلى البيانات بطرق مختلفة. في الجبر العلائقي ، المدخلات هي علاقة (الجدول الذي يجب الوصول إلى البيانات منه) والمخرجات هي أيضًا علاقة (جدول مؤقت يحتوي على البيانات التي يطلبها المستخدم). آخر تعديل: 2025-01-22 17:01

يمكن لمستخدمي WhatsApp الآن إجراء مكالمات جماعية لأربعة أشخاص من خلال بدء مكالمة صوتية أو مكالمة فيديو فردية ، ثم النقر فوق الزر "إضافة مشارك" في الزاوية اليمنى العلوية من التطبيق لإضافة جهة اتصال أخرى إلى المكالمة. قدمت خدمة الرسائل الفورية WhatsApp يوم الاثنين خدمة الاتصال الجماعي بالصوت والفيديو. آخر تعديل: 2025-01-22 17:01