الملخص: يتم تثبيت التطبيقات الأصلية والمختلطة في متجر التطبيقات ، في حين أن تطبيقات الويب عبارة عن صفحات ويب محسّنة للجوال تشبه التطبيقات. تعرض كل من التطبيقات الهجينة وتطبيقات الويب صفحات الويب بتنسيق HTML ، لكن التطبيقات المختلطة تستخدم متصفحات مضمنة في التطبيق للقيام بذلك. آخر تعديل: 2025-01-22 17:01

الكتل الطرفية هي موصلات تنتهي بسلك واحد وتوصيله بدائرة أو نظام آخر. نوع طرفي آخر عبارة عن كتل طرفية بها مسامير لتثبيت كبل مدرج من طرف وقابس على الطرف الآخر بحيث يمكن إدخال الكتلة في موصل أنثى (وهذا يسمح بالتبديل السريع). آخر تعديل: 2025-01-22 17:01

ESN. رقم دائم 32 بت مضمن من قبل الشركة المصنعة يحدد بشكل فريد جهاز الاتصالات اللاسلكية. يتم استخدام ESNs بشكل شائع في الهواتف والأجهزة التي تستخدم تقنية CDMA. تستخدم هواتف GSM نوعًا مشابهًا من الرموز يسمى IMEI بدلاً من ذلك. آخر تعديل: 2025-01-22 17:01

يُرجع Azure Cognitive Search نتائج البحث ، بناءً على واحد أو أكثر من المصطلحات التي تدخلها ، جنبًا إلى جنب مع تحديثات بنية التنقل ذات الأوجه. في Azure Cognitive Search ، يعد التنقل متعدد الأوجه عبارة عن بناء أحادي المستوى ، مع قيم واجهة ، وحساب عدد النتائج التي تم العثور عليها لكل منها. آخر تعديل: 2025-01-22 17:01

تكون ذاكرات التخزين المؤقت مفيدة عندما يحتاج مكونان أو أكثر إلى تبادل البيانات ، وتقوم المكونات بنقلها بسرعات مختلفة. تحل ذاكرات التخزين المؤقت مشكلة النقل من خلال توفير مخزن مؤقت للسرعة المتوسطة بين المكونات. آخر تعديل: 2025-01-22 17:01

Snaptube هو برنامج آمن ونظيف ، وليس فيروسات أو برامج ضارة. آخر تعديل: 2025-01-22 17:01

برمنغهام سيتي إف سي. # 20 / لاعب وسط. آخر تعديل: 2025-01-22 17:01

المراقبة السلبية هي تقنية تُستخدم لالتقاط حركة المرور من شبكة عن طريق نسخ حركة المرور ، غالبًا من منفذ امتداد أو منفذ مرآة أو عبر نقرة شبكة. يمكن استخدامه في إدارة أداء التطبيق لتحليل اتجاهات الأداء والتحليل التنبئي. آخر تعديل: 2025-01-22 17:01

البادئة uni- والتي تعني "واحد" هي بادئة مهمة في اللغة الإنجليزية. على سبيل المثال ، أدت البادئة uni إلى ظهور الكلمات الدراجة الأحادية ، والزي الرسمي ، والانسجام. ربما تكون أسهل طريقة لتذكر أن كلمة "واحد" هي من خلال كلمة وحيد القرن ، أو حصان أسطوري له قرن "واحد". آخر تعديل: 2025-01-22 17:01

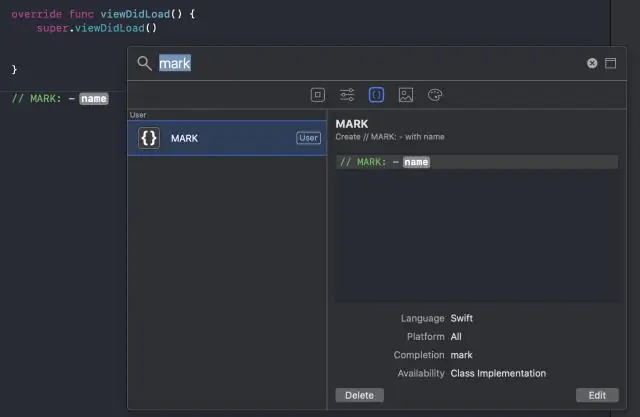

في الحوسبة ، يعد التجميع في الوقت المناسب (JIT) (أيضًا الترجمة الديناميكية أو عمليات التجميع في وقت التشغيل) طريقة لتنفيذ التعليمات البرمجية للكمبيوتر التي تتضمن التجميع أثناء تنفيذ البرنامج - في وقت التشغيل - وليس قبل التنفيذ. آخر تعديل: 2025-01-22 17:01

حسنًا ، يمكنك الوصول إلى هاتف Android وتثبيت نظام Android. لكن هذا يبطل الضمان الخاص بك ، بالإضافة إلى أنه معقد وليس شيئًا يمكن للجميع القيام به. إذا كنت تريد تجربة "مخزون Android" بدون تجذير ، فهناك طريقة للاقتراب: تثبيت تطبيقات Google الخاصة. آخر تعديل: 2025-01-22 17:01

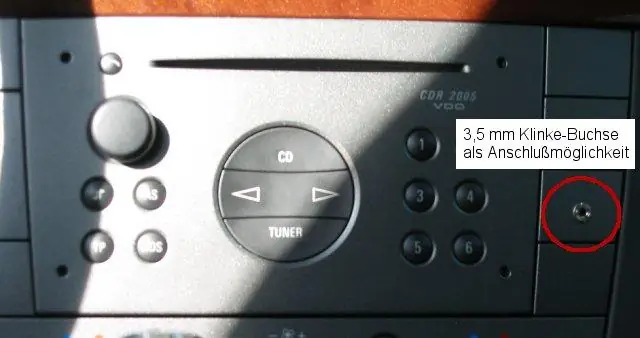

Line in هو مقبس الصوت الموجود بجهاز صوت يمكن استخدامه للاتصال بجهاز إخراج صوتي أو ميكروفون آخر. تتمثل الوظيفة الأساسية لمقبس الإدخال في المساعدة في تسجيل الصوت أو معالجة الصوت الوارد. يُعرف Line in أيضًا باسم إدخال الصوت أو إدخال الصوت أو إدخال الميكروفون. آخر تعديل: 2025-01-22 17:01

عادةً ما يتم حفظ ملفات السجل هذه في مجلد مضغوط يسمى Panther. (يعتمد الموقع الدقيق لمجلد Panther عند فشل الترقية على المرحلة التي كان عليها الإعداد عند حدوث الفشل.) إذا فشل الإعداد وعاد إلى إصدار Windows السابق ، يتم تخزين ملفات السجل في مجلد يسمى windows $. آخر تعديل: 2025-01-22 17:01

التثبيت في متصفح Chrome لنظام التشغيل Windows يتم تشغيل معالج استيراد الشهادة. حدد ملف الشهادة وقم بإنهاء المعالج. سيتم عرض الشهادة المثبتة ضمن علامة التبويب "Trusted Root Certification Authorities". آخر تعديل: 2025-01-22 17:01

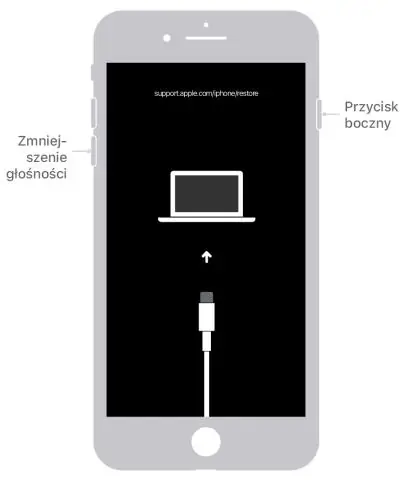

الحل اضغط مع الاستمرار على زر خفض مستوى الصوت عند بدء التشغيل. يتم إدخال الوضع الآمن بنجاح إذا ظهر الوضع الآمن في أسفل اليسار. أعد تشغيل الجهاز للخروج من الوضع الآمن. آخر تعديل: 2025-01-22 17:01

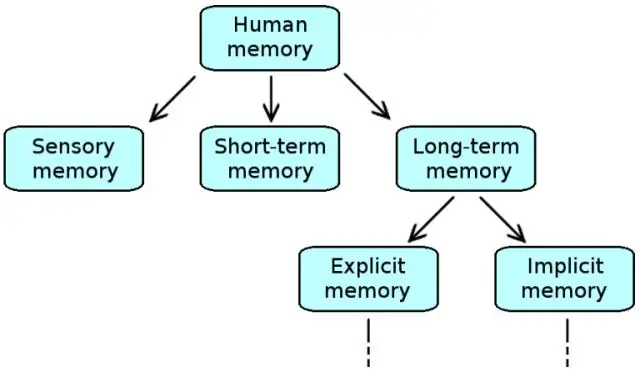

يشار إلى الذاكرة الضمنية أحيانًا بالذاكرة اللاواعية أو الذاكرة التلقائية. تستخدم الذاكرة الضمنية تجارب الماضي لتذكر الأشياء دون التفكير فيها. تتضمن الأمثلة استخدام اللون الأخضر لتذكر العشب واللون الأحمر لتذكر التفاح. آخر تعديل: 2025-01-22 17:01

من ويكيبيديا، الموسوعة الحرة. تشير نظريات التعلم العام في مجال التنمية إلى أن البشر يولدون بآليات في الدماغ موجودة لدعم وتوجيه التعلم على مستوى واسع ، بغض النظر عن نوع المعلومات التي يتم تعلمها. آخر تعديل: 2025-01-22 17:01

منحت لجنة التحكيم شركة Apple مبلغ 533.3 مليون دولار لخرق Samsung لما يسمى براءات اختراع التصميم و 5.3 مليون دولار لانتهاك ما يسمى براءات اختراع المرافق. آخر تعديل: 2025-01-22 17:01

ج) نعم ، يدعم Redmi 5A بطاقات 4G SIM في كلتا فتحتي SIM. ومع ذلك ، يمكنك فقط توصيل بطاقة SIM واحدة بشبكة 4G في أي وقت. آخر تعديل: 2025-01-22 17:01

دعونا ندمج المفتاح والقفل يشير القفل في هذا السياق إلى قلب الفرد الذي يقع في الحب ويشير المفتاح إلى الفرد الذي يمتلك سمة الحب القصوى لهذا الفرد. آخر تعديل: 2025-01-22 17:01

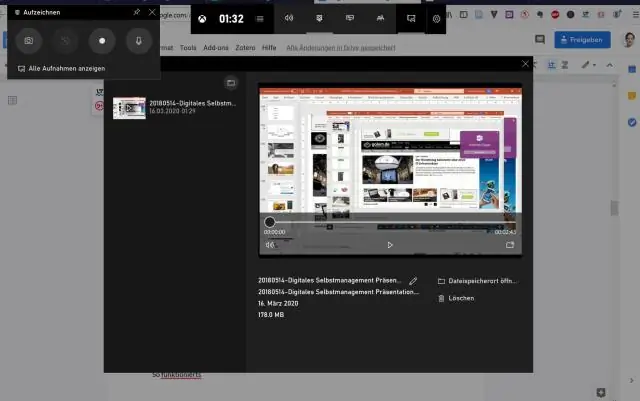

Google Takeout (Google Takeaway في بعض اللغات ، على الموقع نفسه يسمى "تنزيل بياناتك") هو مشروع من Google Data Liberation Front الذي يسمح لمستخدمي منتجات Google ، مثل YouTube و Gmail ، بتصدير بياناتهم إلى ملف أرشيف قابل للتنزيل. آخر تعديل: 2025-01-22 17:01

يخبر تلميح APPEND المحسن بإجراء إدخال مباشر للمسار ، مما يحسن أداء INSERT .. عمليات التحديد لعدد من الأسباب: يتم إلحاق البيانات بنهاية الجدول ، بدلاً من محاولة استخدام المساحة الحرة الموجودة داخل طاولة. آخر تعديل: 2025-01-22 17:01

تثبيت GitLab قم بتثبيت وتكوين التبعيات الضرورية. أضف مستودع حزمة GitLab وقم بتثبيت الحزمة. تصفح إلى اسم المضيف وتسجيل الدخول. قم بإعداد تفضيلات الاتصال الخاصة بك. قم بتثبيت وتكوين التبعيات الضرورية. أضف مستودع حزمة GitLab وقم بتثبيت الحزمة. آخر تعديل: 2025-01-22 17:01

لتشغيل غلاف cbq: افتح نافذة أوامر على عقدة خادم Couchbase التي تم تمكين خدمة الاستعلام بها. أدخل الأمر لبدء غلاف الاستعلام التفاعلي: في أنظمة Linux: $ / opt / couchbase / bin / cbq. على أنظمة OS X: $ / Applications / Couchbase Server. التطبيق / المحتويات / الموارد / couchbase-core / bin / cbq. آخر تعديل: 2025-01-22 17:01

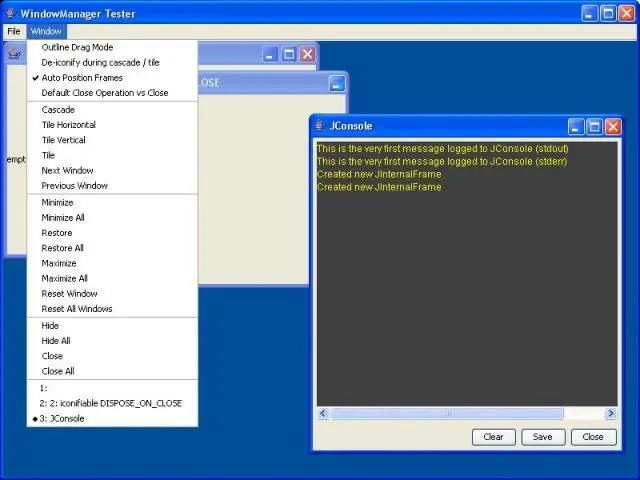

Swing عبارة عن مجموعة من مكونات البرامج لمبرمجي Java التي توفر القدرة على إنشاء مكونات واجهة المستخدم الرسومية (GUI) ، مثل الأزرار وأشرطة التمرير ، والتي تكون مستقلة عن نظام النوافذ لنظام تشغيل معين. تُستخدم مكونات التأرجح مع فئات Java Foundation Classes (JFC). آخر تعديل: 2025-01-22 17:01

انتقل إلى "الإعدادات" ثم "التطبيقات" وانقل القائمة إلى متجر Google Play. افتحه واختر ClearCache. ارجع وتحقق مما إذا كان متجر Play يبدأ العمل. إذا كان الخطأ 910 لا يزال موجودًا ، فارجع إلى إعدادات التطبيقات وافعل نفس الخطوات مع البيانات ("مسح البيانات" ، "ClearAll"). آخر تعديل: 2025-01-22 17:01

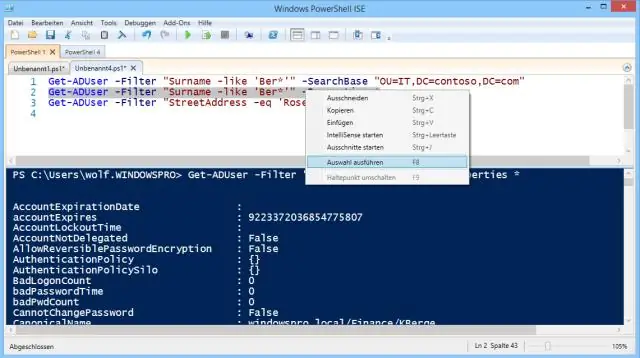

الأمر SED في UNIX هو اختصار لمحرر الدفق ويمكنه أداء الكثير من الوظائف في ملف مثل البحث والبحث والاستبدال والإدراج أو الحذف. على الرغم من أن الاستخدام الأكثر شيوعًا لأمر SED في UNIX هو الاستبدال أو البحث والاستبدال. آخر تعديل: 2025-01-22 17:01

ما هو ملف IDMS؟ Snippet تم إنشاؤه بواسطة InDesign ، وهو برنامج نشر مكتبي يستخدم لإنشاء تخطيطات صفحات احترافية ؛ يحتوي على مجموعة فرعية من المستند ، والتي تتضمن عنصرًا واحدًا أو أكثر وموضعها النسبي مع بعضها البعض ؛ تُستخدم لتصدير أجزاء من الصفحة وإعادة استخدامها. آخر تعديل: 2025-01-22 17:01

A (التطبيق المختلط) هو تطبيق برمجي يجمع بين عناصر كل من التطبيقات الأصلية وتطبيقات الويب. نظرًا لأن التطبيقات المختلطة تضيف طبقة إضافية بين الكود المصدري والنظام الأساسي المستهدف ، فقد يكون أداؤها أبطأ قليلاً من الإصدارات الأصلية أو إصدارات الويب لنفس التطبيق. آخر تعديل: 2025-01-22 17:01

يعد مخطط التسلسل مخططًا جيدًا لاستخدامه في توثيق متطلبات النظام ولإخراج تصميم النظام. السبب في أن مخطط التسلسل مفيد جدًا لأنه يعرض منطق التفاعل بين الكائنات في النظام بالترتيب الزمني الذي تحدث فيه التفاعلات. آخر تعديل: 2025-01-22 17:01

ابحث عن عنوان URL الذي تريد إزالته. انقر بزر الماوس الأيمن فوق عنوان الصفحة التي تريد حذفها - إنه النص الأزرق الموجود أعلى عنوان URL مباشرةً في نتيجة البحث. انقر فوق نسخ عنوان الارتباط لنسخ عنوان URL إلى الحافظة الخاصة بك. الصق عنوان URL المنسوخ في أداة الإزالة. آخر تعديل: 2025-01-22 17:01

ñ = Alt + 0241. Ñ = Alt + 0209. ü = Alt + 0252. Ü = Alt + 0220. آخر تعديل: 2025-01-22 17:01

# 2) SOAP أكثر أمانًا من REST لأنه يستخدم WS-Security للإرسال جنبًا إلى جنب مع Secure Socket Layer. # 3) SOAP يستخدم XML فقط للطلب والاستجابة. # 4) SOAP ممتلئ بالحالة (وليس عديم الحالة) لأنه يأخذ الطلب بأكمله ككل ، على عكس REST الذي يوفر معالجة مستقلة للطرق المختلفة. آخر تعديل: 2025-01-22 17:01

تور ليس مضادًا للفيروسات ؛ لا يتطلب الأمر سوى إجراءات إضافية لمنع اختراق هويتك و / أو جهازك. آخر تعديل: 2025-01-22 17:01

إقران أحد ملحقات Bluetooth ، ضع ملحق Bluetooth في وضع الاقتران باستخدام الإرشادات المرفقة به. على جهاز Apple TV ، انتقل إلى الإعدادات> أجهزة التحكم عن بُعد والأجهزة> Bluetooth. سيبحث جهاز Apple TV عن ملحقات Bluetooth القريبة. اختر ملحق Bluetooth الخاص بك. أدخل رمزًا مكونًا من أربعة أرقام أو رمز PIN ، إذا طُلب منك ذلك. آخر تعديل: 2025-01-22 17:01

أفضل عروض Nikon Coolpix P900 اليوم لكن المواصفات الكبيرة ليست كل ما يجعل P900worth يشتري. تتمتع هذه الكاميرا بمستوى جيد للصور بشكل استثنائي ، والذي يعمل على إبقاء تلك العدسة المكبرة الارتعاش مضمنة. على الرغم من أنه يكلف ما يصل إلى بعض كاميرات DSLR للمبتدئين ، إلا أن P900 تجعلك قريبًا للغاية من الحدث. آخر تعديل: 2025-01-22 17:01

من الممكن تسجيل نشرة ويب من الإنترنت لجهاز الكمبيوتر الخاص بك باستخدام برنامج طرف ثالث. لديك خياران ، حسب نوع البث الشبكي. تستخدم بعض البرامج الإذاعية الإلكترونية أنظمة لا توفر إضافة مباشرة للبث على الويب ، وبدلاً من ذلك تعتمد على قارئ الملكية الذي يتم تحميله في متصفح الويب الخاص بك. آخر تعديل: 2025-01-22 17:01

TargetNamespace = '' - نظرًا لأن مستند XML الحالي عبارة عن مخطط ، تحدد هذه السمة مساحة الاسم التي يهدف هذا المخطط إلى استهدافها أو التحقق من صحتها. xmlns = '' - يحدد مساحة الاسم الافتراضية داخل المستند الحالي لجميع العناصر غير مسبوقة (على سبيل المثال ، no yada: in). آخر تعديل: 2025-01-22 17:01

استخدم الزر ابدأ في نظام التشغيل Windows للوصول إلى قائمة ، ثم انقر فوق لوحة التحكم لفتح تطبيق إعدادات الكمبيوتر. انقر فوق أيقونة العرض ، وتحقق من خيار ضبط السطوع ضمن الإعدادات المتقدمة. آخر تعديل: 2025-01-22 17:01

4. إعادة تعيين iPhone بدون قيود رمز المرور باستخدام iCloud باستخدام جهاز كمبيوتر ، انتقل إلى icloud.com/find. قم بتسجيل الدخول باستخدام معرف Apple وكلمة المرور الخاصين بك. ابحث عن وانقر على "Find iPhone". انقر فوق "جميع الأجهزة". انقر فوق iPhone الذي ترغب في إعادة تعيينه وانقر فوق "محو iPhone". آخر تعديل: 2025-01-22 17:01