اضغط على الأداة أو الطبقة التي تطابق الحدود التي تريد مسحها ، ثم اضغط على الممحاة والقناع بعيدًا. إذا كنت في وضع الطبقة اليدوية ، فسيتم دائمًا تطبيق الممحاة على الطبقة المحددة يدويًا. ما عليك سوى النقر فوق طبقة لتحديدها ، ثم المضي قدمًا ومسحها. آخر تعديل: 2025-01-22 17:01

إنشاء ونشر تطبيق Express Web على Azure بخطوات قليلة الخطوة 1: إنشاء تطبيق ويب سريعًا. لإنشاء هيكل تطبيق سريع ، نحتاج إلى تثبيت مُنشئ سريع من npm: تحقق من الخيار المتاح أثناء إنشاء تطبيق سريع: الخطوة 2: دعنا نعد خادم تطبيق الويب الخاص بنا في Azure: قم بتسجيل الدخول إلى مدخل Azure الخاص بك. انتقل إلى خدمة تطبيقات الويب على النحو التالي:. آخر تعديل: 2025-01-22 17:01

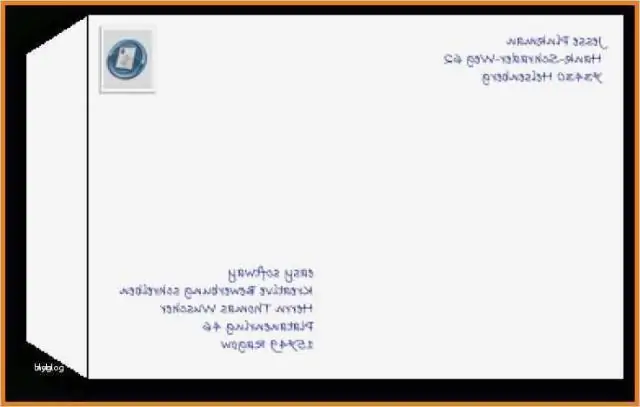

اكتب "ليس في هذا العنوان" أو "رجوع إلى المرسل" على كل ذلك. يجب أن يكون مسار العمل الأول هو إخراج كل شيء من صندوق البريد الموجه إلى ذلك الشخص الآخر وكتابة عبارة "رجوع إلى المرسل" عليه. ثم ضعها مرة أخرى في صندوق البريد. آخر تعديل: 2025-01-22 17:01

المعرّفات الشخصية (PID) هي مجموعة فرعية من عناصر بيانات معلومات التعريف الشخصية (PII) ، والتي تحدد فردًا فريدًا ويمكن أن تسمح لشخص آخر "بافتراض" هوية ذلك الفرد دون علمه أو موافقته. مدمج مع اسم الشخص. آخر تعديل: 2025-01-22 17:01

تتمتع مجموعة تسليم السجلات بإمكانية الوصول إلى الحاوية المستهدفة ، ويتم تسليم سجلات الوصول إلى الخادم إلى الحاوية الهدف (الحاوية التي يتم إرسال السجلات إليها) عن طريق حساب تسليم يسمى مجموعة تسجيل الدخول. لتلقي سجلات الوصول إلى الخادم ، يجب أن يكون لدى مجموعة "تسليم السجلات" حق الوصول للكتابة إلى الحاوية الهدف. آخر تعديل: 2025-01-22 17:01

اكتشاف الجهاز هو تقنية تحدد نوع الأجهزة المحمولة التي تصل إلى موقع الويب الخاص بالمؤسسة. باستخدام اكتشاف الجهاز ، يمكن لهذه الشركات تقديم تجارب مستخدم ويب متنقلة مُحسّنة للمستخدمين النهائيين ، واستهداف الإعلانات ، وتحسين تحليلات بيانات الوصول إلى الويب ، وتسريع أوقات تحميل الصور. آخر تعديل: 2025-01-22 17:01

هناك عدد قليل من أنواع خدمات الويب المركزية: XML-RPC و UDDI و SOAP و REST: XML-RPC (استدعاء الإجراء البعيد) هو بروتوكول XML الأساسي لتبادل البيانات بين مجموعة متنوعة من الأجهزة على الشبكة. يستخدم بروتوكول HTTP لنقل البيانات والمعلومات الأخرى من عميل إلى خادم بسرعة وسهولة. آخر تعديل: 2025-01-22 17:01

يحتوي vi أيضًا على إمكانات بحث واستبدال قوية. للبحث في نص ملف مفتوح عن سلسلة غير محددة (مجموعة من الأحرف أو الكلمات) ، في وضع الأمر ، اكتب نقطتين (:) و 's و' الشرطة المائلة للأمام (/) وسلسلة البحث نفسها. سيظهر ما تكتبه في أسفل شاشة العرض. آخر تعديل: 2025-01-22 17:01

في الاتصالات السلكية واللاسلكية ، تصف بلا اتصال الاتصال بين نقطتي نهاية للشبكة حيث يمكن إرسال رسالة من نقطة نهاية إلى أخرى دون ترتيب مسبق. بروتوكول الإنترنت (IP) وبروتوكول مخطط بيانات المستخدم (UDP) هما بروتوكولات بدون اتصال. آخر تعديل: 2025-01-22 17:01

على الرغم من أن شركة Verizon ستعمل في اليابان ، إلا أنها ستفرض سعرًا فلكيًا قدره 1 دولار أمريكي. 99 / الدقيقة للمكالمات الدولية و 0 دولار أمريكي. 50 لإرسال رسالة نصية. هناك طريقة أخرى لحل هذه المشكلة وهي الحصول على حزمة بيانات واتصالات غير محدودة عبر الويب (مثل البريد الإلكتروني ومواقع الشبكات الاجتماعية). آخر تعديل: 2025-01-22 17:01

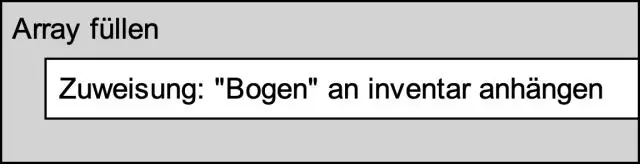

المنطق لإزالة عنصر من المصفوفة الانتقال إلى الموقع المحدد الذي تريد إزالته في مصفوفة معينة. انسخ العنصر التالي إلى العنصر الحالي في المصفوفة. وهو ما تحتاجه لتنفيذ المصفوفة [i] = المصفوفة [i + 1]. كرر الخطوات المذكورة أعلاه حتى آخر عنصر في المصفوفة. أخيرًا تقليل حجم المصفوفة بواحد. آخر تعديل: 2025-01-22 17:01

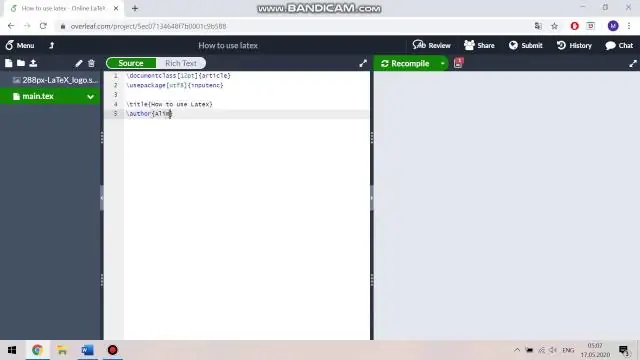

لا يعد تعلم LaTeX أصعب من تعلم أي مهارة أخرى تواجهها في المدرسة. فقط ابق متفتحًا ، وقدِّر ميزاته ، وتناول LaTeX بفضول. على عكس Microsoft Word ، فإن استثمار وقتك في LaTeX له عوائد هائلة. إنه ليس صعبًا للغاية. آخر تعديل: 2025-01-22 17:01

التجميع في Java هو علاقة بين فئتين يمكن وصفهما بشكل أفضل على أنهما علاقة "has-a" و "كل / جزء". إذا كانت الفئة A تحتوي على إشارة إلى الفئة B والفئة B تحتوي على إشارة إلى الفئة A ، فلا يمكن تحديد ملكية واضحة والعلاقة هي ببساطة علاقة ارتباط. آخر تعديل: 2025-01-22 17:01

يتم استخدام Awk Command في نظام التشغيل Unix بشكل أساسي لمعالجة البيانات باستخدام الملف وإنشاء التقارير المحددة أيضًا. لا تتطلب لغة برمجة أوامر awk أي تجميع ، وتسمح للمستخدم باستخدام المتغيرات والوظائف الرقمية ووظائف السلسلة والعوامل المنطقية. آخر تعديل: 2025-01-22 17:01

في الحوسبة ، يحدث التعطل أو التجميد عندما يتوقف برنامج أو نظام كمبيوتر eithera عن الاستجابة للمدخلات ، والسبب الأساسي عادة هو استنفاد الموارد: الموارد اللازمة لجزء من النظام للتشغيل غير متوفرة ، وذلك بسبب استخدامها من قبل عمليات أخرى أو ببساطة غير كافية. آخر تعديل: 2025-01-22 17:01

إنشاء مجموعات اسحب الكتلة من لوحة التحليلات إلى طريقة العرض ، وقم بإفلاتها في المنطقة المستهدفة في طريقة العرض: يمكنك أيضًا النقر نقرًا مزدوجًا فوق الكتلة للعثور على المجموعات في طريقة العرض. عندما تقوم بإسقاط أو النقر نقرًا مزدوجًا فوق Cluster: يقوم Tableau بإنشاء مجموعة Clusters على Color ، ويقوم بتلوين العلامات في طريقة العرض الخاصة بك عن طريق المجموعة. آخر تعديل: 2025-01-22 17:01

أسس Lew Cirne شركة New Relic في عام 2008 وهو الرئيس التنفيذي للشركة. اسم "New Relic" هو الجناس الناقص لاسم المؤسس Lew Cirne. تم طرح New Relic للاكتتاب العام في 12 ديسمبر 2014. في يناير 2020 ، أعلنت الشركة أن Bill Staples سينضم إلى منصب رئيس المنتج في 14 فبراير 2020. آخر تعديل: 2025-01-22 17:01

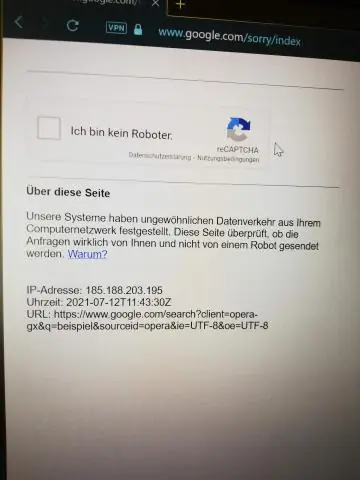

اتضح أنه لا يزال بإمكان Google تسجيل مواقع الويب التي تتصفحها أثناء وضع التصفح المتخفي على متصفح Chrome وربطها بهويتك. وضع التصفح المتخفي هو إعداد على Chrome يمنع تخزين سجل الويب الخاص بك. كما أنه لا يخزن ملفات تعريف الارتباط - ملفات صغيرة عنك - مرتبطة بهويتك. آخر تعديل: 2025-01-22 17:01

تعطيل تطبيقات بدء التشغيل اضغط على مفتاح Windows. اكتب تكوين النظام في مربع البحث. قم بتشغيل تطبيق تكوين النظام من نتائج البحث. انقر فوق علامة التبويب بدء التشغيل. قم بإلغاء تحديد العمليات التي لا تريد تشغيلها عند بدء التشغيل. انقر فوق موافق. آخر تعديل: 2025-01-22 17:01

تكوين لـ DHCP انقر فوق ابدأ ثم لوحة التحكم. بمجرد دخولك إلى لوحة التحكم ، حدد الشبكة والإنترنت ، ثم من القائمة التالية ، انقر فوق عنصر مركز الشبكة والمشاركة. حدد تغيير إعدادات المحول من القائمة الموجودة على اليسار. حدد Internet Protocol Version 4 (TCP / IPv4) وانقر فوق خصائص. آخر تعديل: 2025-01-22 17:01

العلامات والأعراض بقعة صغيرة أو خط تحت الجلد ، عادة على اليدين أو القدمين. الشعور بأن شيئًا ما عالق تحت الجلد. ألم في مكان الشظية. احمرار ، تورم ، سخونة ، أو صديد (علامات عدوى) في بعض الأحيان. آخر تعديل: 2025-01-22 17:01

كيفية إعادة تعيين بطاقة SD أدخل بطاقة SD في فتحة SD مفتوحة على جهاز الكمبيوتر الخاص بك. انقر فوق قائمة "ابدأ" في Windows وحدد "الكمبيوتر". انقر بزر الماوس الأيمن فوق بطاقة SD. انقر فوق "تنسيق". انقر فوق "موافق" عندما يسألك Windows عما إذا كنت متأكدًا من رغبتك في تنسيق البطاقة. آخر تعديل: 2025-01-22 17:01

يمكن أن يقبل جهاز الجهد المزدوج كلاً من 110-120 فولت و 220-240 فولت. لحسن الحظ ، فإن العديد من أدوات السفر ذات جهد مزدوج ، لذا ستحتاج فقط إلى محول قابس ، يُسمى أيضًا محول السفر. أجهزة الجهد المزدوج الشائعة: شواحن iPhone. أجهزة الكمبيوتر المحمولة. ايباد. الكاميرات. آخر تعديل: 2025-01-22 17:01

MapPath هي طريقة تعمل على حل المسارات الافتراضية لمسارات الآلة. لديها فائدة كبيرة لـ XML وبعض ملفات البيانات الأخرى. تلميح: يمكن أن يعمل MapPath كجسر بين المسارات الافتراضية الخاصة بموقع الويب والمسار المادي الأكثر. تتطلب أساليب NET IO. آخر تعديل: 2025-01-22 17:01

قم بإنشاء مشروع BW جديد في HANA Studio افتح SAP HANA Studio وأنشئ مشروعًا جديدًا. انتقل إلى Windows → Open Perspective → Other. حدد BW Modeling → انقر فوق موافق كما هو موضح في لقطة الشاشة التالية. آخر تعديل: 2025-01-22 17:01

في pgAdmin 4 ، إليك الخطوات: انقر بزر الماوس الأيمن على الجدول وحدد خصائص. في مربع الحوار الذي يظهر ، انقر فوق القيود / المفتاح الخارجي. انقر فوق رمز + أعلى يمين جدول المفتاح الخارجي. آخر تعديل: 2025-01-22 17:01

المصفوفة الفارغة هي مصفوفة لا تحتوي على عناصر. بالنسبة للمصفوفات غير الفارغة ، تتم تهيئة العناصر إلى قيمتها الافتراضية. - قراءة مدخلات المستخدم في متغير واستخدام قيمته لتهيئة المصفوفة. استخدم ArrayList بدلاً من ذلك - Piotr Gwiazda 14 أبريل 2014 الساعة 18:41. آخر تعديل: 2025-01-22 17:01

Mono هو مشروع مجاني ومفتوح المصدر لإنشاء متوافق مع معايير Ecma. إطار عمل برمجي متوافق مع NET Framework ، بما في ذلك برنامج التحويل البرمجي C # و Common Language Runtime. NET عبر الأنظمة الأساسية ، ولكن أيضًا لتقديم أدوات تطوير أفضل لمطوري Linux. آخر تعديل: 2025-01-22 17:01

افتح المجلد ، وانقر نقرًا مزدوجًا على أيقونة Prezi لفتح العرض التقديمي الخاص بك. أصبح الآن جاهزًا لعرضه بواسطة العميل أو عرضه على العالم. آخر تعديل: 2025-01-22 17:01

دعنا نستكشف أفضل خمسة أدوات مسح ضوئي للمنافذ شيوعًا مستخدمة في مجال تقنية المعلومات والاتصالات. Nmap. يرمز Nmap إلى "Network Mapper" ، وهو أكثر ماسح ضوئي لاكتشاف الشبكة والمنافذ شيوعًا في التاريخ. Unicornscan. Unicornscan هو ثاني أكثر ماسح ضوئي للمنافذ شيوعًا بعد Nmap. مسح IP الغاضب. نتكات. زين ماب. آخر تعديل: 2025-01-22 17:01

تعرف على كيفية الطباعة على المغلفات من Windows. كيف يمكنني طباعة المغلفات باستخدام Microsoft Word؟ في Microsoft Word ، انقر فوق مراسلات ، ثم انقر فوق مغلفات. في نافذة المغلفات والملصقات ، اكتب العنوان في حقل عنوان التسليم ، ثم اكتب عنوان المرسل في حقل عنوان المرسل. انقر فوق معاينة. آخر تعديل: 2025-01-22 17:01

يتمثل أكبر اختلاف في التصميم بين طراز Note5 وأحدث طراز من Samsung في تلك الشاشة التي تمتد من الحافة إلى الحافة. تعني الشاشة الأكبر حجمًا 6.4 × 2.9 × 0.33 بوصة Note 8 أصغر وأسمك من Note 5 ، والذي يبلغ حجمه 6 × 2.9 × 0.29 بوصة. آخر تعديل: 2025-01-22 17:01

يمكنك أيضًا الوصول إلى البوابة الإلكترونية من خلال مركز إدارة Microsoft 365 ، على النحو التالي: في مركز إدارة Microsoft 365 ، انقر فوق رمز مشغل التطبيق. ، ثم حدد الأمان. في صفحة أمان Microsoft 365 ، انقر فوق المزيد من الموارد ، ثم حدد Cloud App Security. آخر تعديل: 2025-01-22 17:01

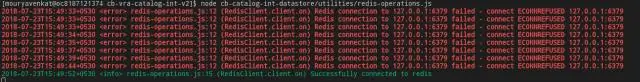

الحد الأقصى لعدد العملاء في Redis 2.6 ، هذا الحد ديناميكي: افتراضيًا يتم تعيينه على 10000 عميل ، ما لم يُنص على خلاف ذلك بواسطة توجيه maxclients في Redis. أسيوط. آخر تعديل: 2025-01-22 17:01

متغير. نوع عالمي مميز بعلامات ، يمكنه تخزين قيم من أي نوع آخر ، بما في ذلك OBJECT و ARRAY ، بحد أقصى للحجم يبلغ 16 ميجا بايت مضغوط. يمكن تحويل قيمة أي نوع بيانات ضمنيًا إلى قيمة VARIANT ، وفقًا لقيود الحجم. آخر تعديل: 2025-01-22 17:01

تتضمن الملفات النصية مجموعة متنوعة من أنواع الملفات المختلفة ، بما في ذلك HTML و JavaScript و CSS و .txt وما إلى ذلك. يعمل ضغط النص عادةً من خلال النتائج ، سلاسل المتغيرات داخل ملف نصي ، واستبدال هذه الخيوط بتمثيل ثنائي مؤقت لجعل حجم الملف الكلي أصغر. آخر تعديل: 2025-01-22 17:01

في التصوير الفوتوغرافي ، الطول البؤري المكافئ 35 مم هو مقياس يشير إلى زاوية الرؤية لتركيبة معينة من عدسة الكاميرا والفيلم أو حجم المستشعر. في أي كاميرا فيلم مقاس 35 مم ، تكون العدسة مقاس 28 مم عبارة عن عدسة بزاوية عريضة وعدسة مقاس 200 مم عبارة عن عدسة ذات تركيز طويل. آخر تعديل: 2025-01-22 17:01

Alpha Shoppers هو برنامج ادواري يعرض الإعلانات المنبثقة والإعلانات غير المرغوب فيها التي لا تنشأ من المواقع التي تتصفحها. آخر تعديل: 2025-01-22 17:01

التوصيلات الكهربائية. سهلة وآمنة وخالية من الصيانة: مثالية لقضبان DIN أو لوحات الدوائر أو صناديق التوصيل أو كوصلات قابلة للتوصيل في قنوات الكابلات أو خزانات التحكم - تقدم WAGO حلول التوصيل الكهربائي المناسبة لكل تطبيق. آخر تعديل: 2025-01-22 17:01

تم إطلاق الهاتف الذكي LG K8 (2018) في فبراير 2018. يأتي الهاتف بشاشة 5.00 بوصة تعمل باللمس بدقة 720 × 1280 بكسل بكثافة 294 بكسل لكل بوصة (نقطة في البوصة). LG K8 (2018) مدعوم بمعالج رباعي النواة بسرعة 1.3 جيجاهرتز. يأتي مع 2GBofRAM. آخر تعديل: 2025-01-22 17:01