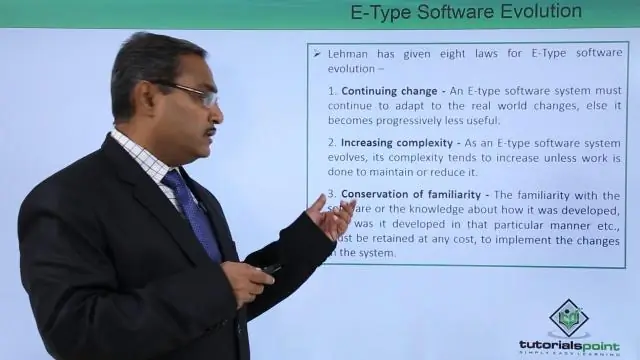

تطور برمجيات النوع الإلكتروني التغيير المستمر - يجب أن يستمر نظام البرامج من النوع E في التكيف مع تغيرات العالم الحقيقي ، وإلا فإنه يصبح أقل فائدة بشكل تدريجي. التنظيم الذاتي - عمليات تطور النظام من النوع E ذاتية التنظيم مع توزيع المنتج وإجراءات العملية بالقرب من المعتاد. آخر تعديل: 2025-01-22 17:01

تحرير علامات الوسائط في نظام التشغيل Windows 10 باستخدام مستكشف الملفات افتح هذا الكمبيوتر في مستكشف الملفات. قم بتمكين جزء التفاصيل. حدد الملف الذي تريد تحرير العلامات الخاصة به ، سيعرض جزء التفاصيل علامات للملف المحدد. انقر فوق العلامة لتعديلها. اضغط على مفتاح Enter لتأكيد تغييراتك. آخر تعديل: 2025-01-22 17:01

يتراجع عن معاملة صريحة أو ضمنية إلى بداية المعاملة ، أو إلى نقطة حفظ داخل المعاملة. يمكنك استخدام ROLLBACK TRANSACTION لمسح جميع تعديلات البيانات التي تم إجراؤها من بداية المعاملة أو إلى نقطة حفظ. كما أنه يحرر الموارد التي تحتفظ بها الصفقة. آخر تعديل: 2025-01-22 17:01

Kali Linux هو نظام تشغيل رائع لاختبار الاختراق وتقييم الأمان. الأمر su هو أمر aLinux يقوم مؤقتًا بتبديل سياق الأوامر الطرفية إلى المستخدم الجذر. هذا يعني أن الأوامر الجديدة الصادرة بعد كتابة su (وتوفير كلمة المرور للجذر) يتم تنفيذها كجذر. آخر تعديل: 2025-01-22 17:01

الاستضافة الافتراضية هي طريقة لاستضافة مواقع ويب متعددة على جهاز واحد. هناك نوعان من الاستضافة الافتراضية: الاستضافة الافتراضية القائمة على الاسم والاستضافة الافتراضية القائمة على بروتوكول الإنترنت. الاستضافة الافتراضية القائمة على IP هي تقنية لتطبيق توجيهات مختلفة بناءً على عنوان IP والمنفذ الذي يتم استلام الطلب عليه. آخر تعديل: 2025-01-22 17:01

افتح تفضيلات Time Machine وأعد تحديد قرص النسخ الاحتياطي. يجب أن يتم سرد قرص النسخ الاحتياطي الخاص بك. إذا لم يكن الأمر كذلك ، فقد يكون معطلاً أو معيبًا أو غير متوفر حاليًا على الشبكة. إذا قمت بالنسخ الاحتياطي إلى Time Capsule أو قرص شبكة آخر يحتوي على كلمة مرور ، فربما تم تغيير كلمة المرور. آخر تعديل: 2025-01-22 17:01

الثلاثية هي مجموعة من مكتبة JavaTuples تتعامل مع 3 عناصر. نظرًا لأن هذا الثلاثي عبارة عن فئة عامة ، فيمكنه الاحتفاظ بأي نوع من القيمة فيه. إنها قابلة للمقارنة (أدوات قابلة للمقارنة) وهي تطبق المساواة () و hashCode () كما أنها تطبق toString (). آخر تعديل: 2025-01-22 17:01

الخلل في البرنامج هو خطأ أو عيب أو فشل أو خطأ في برنامج أو نظام كمبيوتر يؤدي إلى إنتاج نتيجة غير صحيحة أو غير متوقعة أو التصرف بطرق غير مقصودة. آخر تعديل: 2025-01-22 17:01

تم جذب الآلاف من الطلاب وأعضاء هيئة التدريس إلى Watson Studio لأدوات تحليل البيانات القوية مفتوحة المصدر والخالية من التعليمات البرمجية. الآن ، هذا النظام الأساسي متعدد الإمكانات لعلوم البيانات مجاني للطلاب وأعضاء هيئة التدريس مع استخدام غير محدود مع Watson Studio Desktop. آخر تعديل: 2025-01-22 17:01

تعريف المؤشرات هو جمع المؤشر ، وهو عبارة عن قائمة أو مؤشر. مثال على المؤشرات هي قوائم دفتر الهاتف. تعريف قاموسك ومثال الاستخدام. آخر تعديل: 2025-01-22 17:01

الخطوة 1: افتح تطبيق WhatsApp على جهاز iPhone الخاص بك. اضغط على علامة تبويب الإعدادات الموجودة في الأسفل متبوعة بالحساب -> الخصوصية -> قفل الشاشة. الخطوة 2: سوف تجد زر التبديل لتمكين Touch ID أو Face ID هنا. آخر تعديل: 2025-01-22 17:01

اضغط على زر التشغيل في سماعات الرأس الخاصة بك حتى ترى الأضواء تومض باللونين الأحمر والأزرق ، ثم قم بتشغيل إعداد Bluetooth للاقتران مع سماعات الأذن الخاصة بك عندما يتوقف عن الوميض. اضغط مع الاستمرار على الزر متعدد الوظائف حتى يقول إنه متصل بجهازك. آخر تعديل: 2025-01-22 17:01

الخطوة 1: انقر بزر الماوس الأيمن فوق ملف (ملفات) الفيديو الذي تريد إرفاقه وإرساله عبر البريد الإلكتروني. اختر إرسال إلى> مجلد مضغوط (مضغوط). سيقوم Windows بضغط ملف (ملفات) الفيديو الخاص بك. الخطوة 2: افتح حساب بريدك الإلكتروني ، وأنشئ عنوان بريد إلكتروني وأرفق ملف (ملفات) الفيديو المضغوطة ، وأرسل البريد إلى أصدقائك. آخر تعديل: 2025-01-22 17:01

الأهداف الرئيسية لخطاب إعلامي هي المساعدة في شرح موضوع معين ومساعدة الجمهور على تذكر المعرفة لاحقًا. أحد الأهداف ، وربما كان الهدف الأساسي الذي يدفع جميع الخطابات الإعلامية ، هو أن يقوم المتحدث بإعلام الجمهور بموضوع معين. آخر تعديل: 2025-01-22 17:01

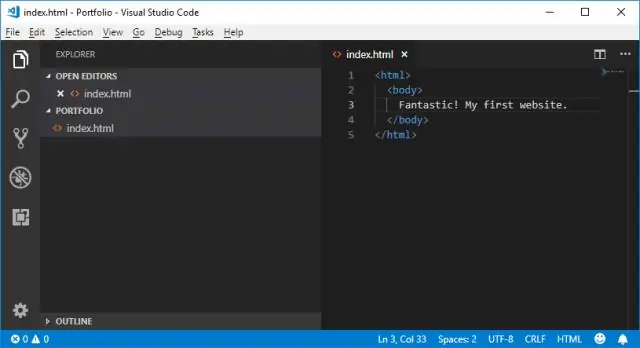

المشروع: إنشاء تطبيق Hello World Vue باستخدام مكونات ملف واحد. الخطوة 1: إنشاء هيكل المشروع. الخطوة 2: قم بتثبيت التبعيات. الخطوة 3: قم بإنشاء الملفات (باستثناء ملف تكوين Webpack الخاص بنا). الخطوة 4: إرشاد Webpack ما يجب القيام به. الخطوة 5: إعداد الحزمة الخاصة بنا. الخطوة السابعة: بناء مشروعنا. آخر تعديل: 2025-01-22 17:01

تسمح لك ميزة Lock Fill بالتحكم في كيفية تطبيق التعبئة ، مع تأمين موضعها بشكل أساسي بحيث بناءً على مكان وضع الأشكال بالنسبة إلى التدرج اللوني ، يمتد التدرج الواحد إلى جميع الأشكال. آخر تعديل: 2025-01-22 17:01

الطريقة الأولى: إعادة توجيه XML المحلية الخطوة 1: تحقق من URL الافتراضي الخاص بالاكتشاف التلقائي. الخطوة 2: قم بإنشاء ملف إعادة توجيه XML محلي. الخطوة 3: أضف مرجع الاكتشاف التلقائي إلى السجل الخاص بك. الخطوة 4: افتح Outlook وقم بتكوين حسابك. آخر تعديل: 2025-01-22 17:01

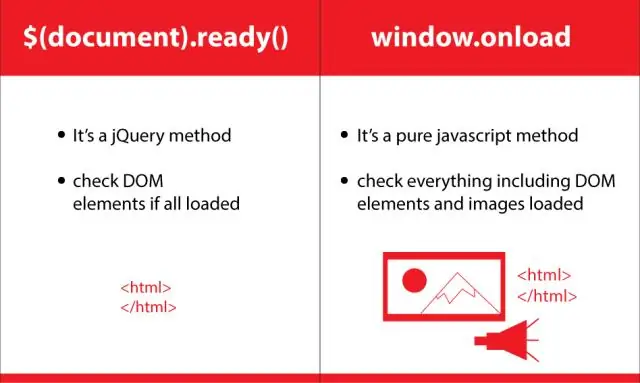

يتم استخدام طريقة ready () لإتاحة الوظيفة بعد تحميل المستند. مهما كان الرمز الذي تكتبه داخل $ (المستند). جاهز () بمجرد أن تصبح الصفحة DOM جاهزة لتنفيذ كود JavaScript. آخر تعديل: 2025-01-22 17:01

تركيب جديد للألياف في حالة ما إذا كان منزلك يدعم الألياف ولكنه يحتاج إلى تركيب للكابلات ليتم تركيبها وتركيب ONT ، فقد يستغرق الأمر من أسبوعين إلى شهرين إلى ثلاثة أشهر. آخر تعديل: 2025-01-22 17:01

التقييم والترخيص هي عملية من خطوتين تضمن أمن أنظمة المعلومات. التقييم هو عملية تقييم واختبار وفحص ضوابط الأمان التي تم تحديدها مسبقًا بناءً على نوع البيانات في نظام المعلومات. آخر تعديل: 2025-01-22 17:01

يُشتق لقب جاسبر من الاسم الشخصي جاسبر ، وهو الشكل الإنجليزي المعتاد للأسماء الفرنسية كاسبار وجاسبار وجاسبارد. آخر تعديل: 2025-01-22 17:01

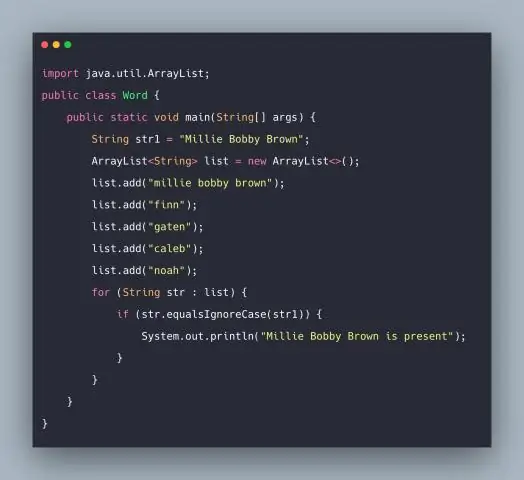

استخدم هذه الطريقة لمقارنة سلسلة بكائن يمثل سلسلة أو معرفًا. equalsIgnoreCase (secondString) يعود صحيحًا إذا لم تكن السلسلة الثانية خالية وتمثل نفس تسلسل الأحرف مثل السلسلة التي استدعت الطريقة ، مع تجاهل الحالة. آخر تعديل: 2025-01-22 17:01

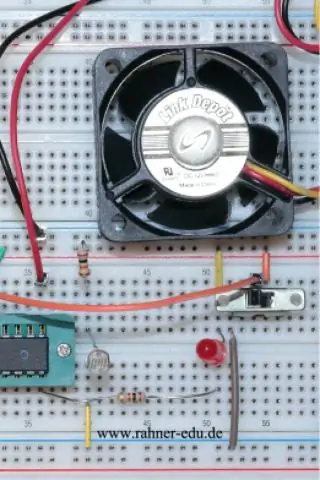

تكون حساسية معظم مصابيح LED مستقرة جدًا بمرور الوقت. وكذلك الحال بالنسبة لثنائيات السيليكون الضوئية - لكن المرشحات لها عمر محدود. يمكن لمصابيح LED أن تبعث الضوء وتكتشفه. هذا يعني أنه يمكن إنشاء ارتباط البيانات الضوئية بمصباح LED واحد فقط في كل طرف ، حيث لا توجد حاجة لمصابيح LED منفصلة للإرسال والاستقبال. آخر تعديل: 2025-06-01 05:06

منتج لحوم عالية الحرارة. آخر تعديل: 2025-01-22 17:01

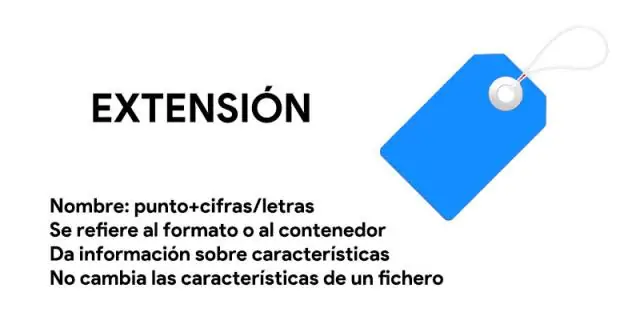

الملفات التي تحتوي على ملفات. يتم استخدام امتداد ملف .db بشكل شائع بواسطة ملفات بيانات صندوق البريد التي تم حفظها بواسطة Microsoft Exchange Server. EDB هو اختصار لـ Exchange Database. ملفات EDB هي ملفات قاعدة بيانات تبادل تخزن رسائل قيد التشغيل وغير رسائل SMTP. آخر تعديل: 2025-01-22 17:01

فيما يلي أمثلة شائعة للتواصل غير اللفظي. لغة الجسد. لغة الجسد مثل تعابير الوجه والموقف والإيماءات. اتصال العين. يسعى البشر عادة إلى الحصول على المعلومات في أعينهم. مسافة. بعدك عن الناس أثناء الاتصال. صوت. لمس. اتصال. صلة. موضة. سلوك. زمن. آخر تعديل: 2025-01-22 17:01

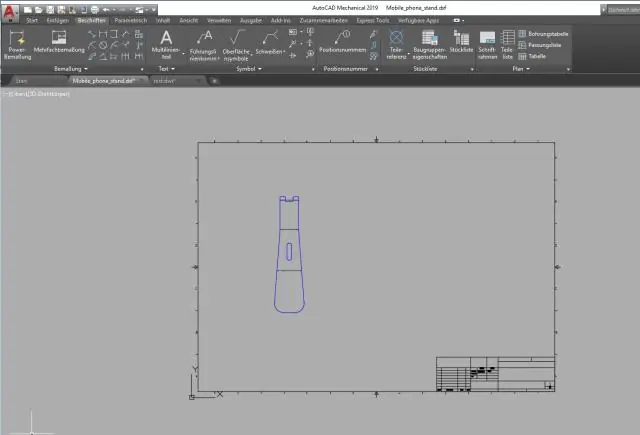

استيراد ملف Solidworks مباشرة إلى AutoCAD. في سطر الأوامر في AutoCAD ، اكتب IMPORT. في نافذة الحوار استيراد ملف ، انقر فوق القائمة المنسدلة "ملفات من النوع" وحدد Solidworks (. آخر تعديل: 2025-01-22 17:01

HTML | يتم استخدام سمة الإجراء لتحديد مكان إرسال بيانات النموذج إلى الخادم بعد إرسال النموذج. يمكن استخدامه في العنصر. قيم السمة: URL: يستخدم لتحديد عنوان URL للمستند حيث سيتم إرسال البيانات بعد تقديم النموذج. آخر تعديل: 2025-01-22 17:01

لغة ترميز تأكيد الأمان (SAML) هي معيار مفتوح يسمح لموفري الهوية (IdP) بتمرير بيانات اعتماد التفويض إلى موفري الخدمة (SP). يسمح اعتماد SAML لمتاجر تكنولوجيا المعلومات باستخدام حلول البرمجيات كخدمة (SaaS) مع الحفاظ على نظام إدارة الهوية الموحدة الآمن. آخر تعديل: 2025-01-22 17:01

يعمل Router-outlet في Angular كعنصر نائب يتم استخدامه لتحميل المكونات المختلفة ديناميكيًا بناءً على المكون النشط أو حالة المسار الحالية. يمكن إجراء التنقل باستخدام توجيه منفذ جهاز التوجيه وسيجري المكون المنشط داخل منفذ جهاز التوجيه لتحميل محتواه. آخر تعديل: 2025-01-22 17:01

إنشاء رأس مصادقة soapUI HTTP الأساسية في نافذة "طلب" ، حدد علامة التبويب "الرؤوس". انقر فوق + لإضافة رأس. يجب أن يكون اسم الرأس "تخويل". في مربع القيمة ، اكتب الكلمة Basic بالإضافة إلى اسم المستخدم بترميز base64: كلمة المرور. آخر تعديل: 2025-01-22 17:01

كود الخيط الآمن هو الذي يمكن تنفيذه من خيوط متعددة بأمان ، حتى لو كانت المكالمات تحدث في وقت واحد على سلاسل محادثات متعددة. ترميز Reentrant أنه يمكنك القيام بكل الأشياء التي يمكن أن يوفرها رمز أمان مؤشر الترابط أيضًا لضمان السلامة حتى إذا اتصلت بالوظيفة نفسها في نفس مؤشر الترابط. آخر تعديل: 2025-01-22 17:01

جميع طرز iPhone من 5 إلى 7+ تستخدم نفس حجم بطاقة SIM. أي هاتف يأخذ nanosim يمكن أن يستخدم أي nanosim آخر (للشبكة التي تم بناؤها من أجلها ، بالطبع ، ما لم يكن الهاتف مفتوحًا). بطاقات SIM مجانية لعملاء AT&T من متاجر AT&T. لا يوجد سبب شرعي لقطع بطاقة AT&T SIM. آخر تعديل: 2025-01-22 17:01

React Native ليس إطار عمل صعب التعلم بالمقارنة مع الأطر الأخرى. لكي تصبح مطورًا ناجحًا لتطبيق React Native ، يجب أن تتعلم النظام البيئي بأكمله. واحدة من أكبر مزايا التفاعل الأصلي هي إمكانية كتابة كود عبر الأنظمة الأساسية. التفاعل الفعلي مع المفاهيم الأصلية المحددة. آخر تعديل: 2025-01-22 17:01

قد تؤدي زيادة الطاقة أو صاعقة أو عطل في الأجهزة أو كارثة طبيعية إلى تركك بدون بياناتك المهمة أو استخدام جهاز الكمبيوتر الخاص بك. يمكن أن يساعدك الاحتفاظ بنسخة احتياطية من ملفاتك على تجنب وقوع كارثة. النسخ الاحتياطي هو ببساطة عمل نسخة إلكترونية من الملفات وتخزين تلك النسخة في مكان آمن. آخر تعديل: 2025-01-22 17:01

7 إجابات سيؤدي هذا إلى إلغاء ترتيب جميع الملفات التي قد تكون نظمتها على مراحل باستخدام git add: git reset. سيؤدي هذا إلى إرجاع جميع التغييرات المحلية غير الملتزم بها (يجب تنفيذها في جذر الريبو): git checkout. سيؤدي هذا إلى إزالة جميع الملفات المحلية التي لم يتم تعقبها ، لذلك تظل الملفات المتعقبة git فقط: git clean -fdx. آخر تعديل: 2025-01-22 17:01

Nmap ، اختصار لـ Network Mapper ، هي أداة مجانية مفتوحة المصدر لمسح الثغرات الأمنية واكتشاف الشبكة. يستخدم مسؤولو الشبكات Nmap لتحديد الأجهزة التي تعمل على أنظمتهم ، واكتشاف المضيفين المتاحين والخدمات التي يقدمونها ، والعثور على المنافذ المفتوحة ، واكتشاف المخاطر الأمنية. آخر تعديل: 2025-01-22 17:01

يرمز GDB إلى GNU Project Debugger وهو أداة تصحيح أخطاء قوية لـ C (إلى جانب لغات أخرى مثل C ++). يساعدك على البحث داخل برامج C الخاصة بك أثناء تنفيذها ويسمح لك أيضًا بمعرفة ما يحدث بالضبط عند تعطل برنامجك. آخر تعديل: 2025-01-22 17:01

"لا ، ليس من الممكن أن يحتوي نموذج LP على حلين مثاليين بالضبط." قد يحتوي نموذج LP إما على حل واحد أمثل أو أكثر من حل واحد مثالي ، ولكن لا يمكن أن يحتوي على حلين مثاليين بالضبط. آخر تعديل: 2025-01-22 17:01

331 و 335 و 430 و 450 اضغط مع الاستمرار على الأرقام 1 و 3 و 5 و 7 على لوحة الاتصال في نفس الوقت. بالنسبة إلى SoundPoint IP 301 و 501 و 550 و 600 و 601 و 650 ، اضغط مع الاستمرار على 4 ، 6 ، 8 ، * على لوحة الاتصال في نفس الوقت. بالنسبة لمفاتيح SoundStation IP 4000 و 500 و 6000: 6 و 8 و * لوحة الاتصال. آخر تعديل: 2025-01-22 17:01