MacBook Pro بشاشة Retina يبلغ عرض طراز 15 بوصة 14.13 بوصة وعمق 9.73 بوصة وارتفاعه 0.71 بوصة. يزن الطراز مقاس 13 بوصة 3.57 رطلاً ، بينما يزن الطراز مقاس 15 بوصة 4.46 رطلاً. آخر تعديل: 2025-01-22 17:01

Outlook 2010/2013/2016/2019: انقر فوق ملف> معلومات> إعدادات الحساب> وصول مفوض. انقر فوق إضافة. اختر صندوق البريد من دفتر العناوين. إذا كنت تريد أن يكون للمستخدم حق وصول جزئي إلى صندوق البريد الخاص بك ، فيمكنك تحديد مستوى الوصول على الشاشة التالية. انقر فوق موافق. آخر تعديل: 2025-01-22 17:01

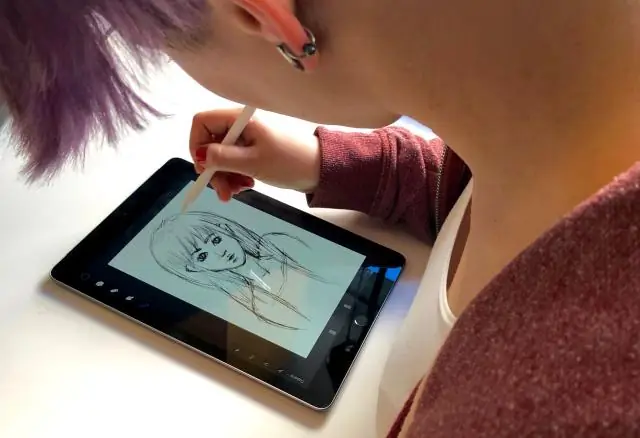

لا يمكنك فقط استخدام أي ماوس أو لوحة تعقب تعمل بتقنية Bluetooth للتحكم في مؤشر تحديد النص على جهاز iPad ، بل يمكنك استخدام الماوس تمامًا كما تفعل على aMac - النقر فوق الأزرار في أي مكان في واجهة مستخدم iPad بالكامل. الميزة ليست قيد التشغيل افتراضيًا. آخر تعديل: 2025-01-22 17:01

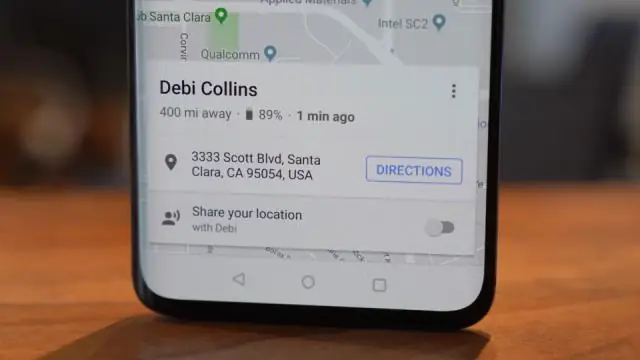

الطريقة الأولى: انتقل إلى الإعدادات وابحث عن الخيار المسمى الموقع وتأكد من تشغيل خدمات الموقع. الآن يجب أن يكون الخيار الأول ضمن الموقع beMode ، اضغط عليه واضبطه على دقة عالية. يستخدم هذا نظام GPS الخاص بك بالإضافة إلى شبكات Wi-Fi وشبكات الهاتف المحمول لتقدير موقعك. آخر تعديل: 2025-01-22 17:01

بيثون OpenCV | السيرة الذاتية 2. OpenCV-Python هي مكتبة من روابط Python المصممة لحل مشاكل رؤية الكمبيوتر. السيرة الذاتية 2. تقوم طريقة imread () بتحميل صورة من الملف المحدد. آخر تعديل: 2025-01-22 17:01

معلمات الطريقة التي تم التعليق عليها بواسطةRequestParam مطلوبة بشكل افتراضي. هذا يعني أنه إذا لم تكن المعلمة موجودة في الطلب ، فسنحصل على خطأ: سوف تستدعي الطريقة بشكل صحيح. عندما لا يتم تحديد المعلمة ، فإن معلمة الأسلوب تكون مقيدًا بقيمة خالية. آخر تعديل: 2025-01-22 17:01

إذا كانت الشظية تحت سطح الجلد ، فاستخدم الكحول المحمر لتنظيف إبرة خياطة حادة. ارفع أو اقطع الجلد فوق الشظية برفق باستخدام الإبرة المعقمة. ارفع طرف الشظية للخارج حتى تتمكن من إمساكها بالملاقط وسحبها للخارج. آخر تعديل: 2025-01-22 17:01

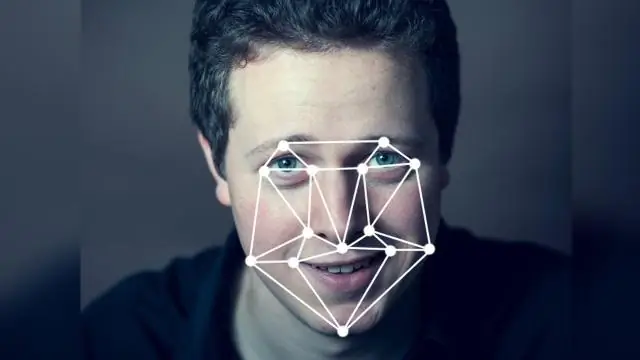

لتعيين تسمية لوجه في صور Google ، انقر أو اضغط على مربع البحث ثم حدد وجهًا. بعد ذلك ، اكتب اسمًا حتى تتمكن من العثور بسهولة على صور هذا الشخص في صور Google. ستتمكن من تغيير أسماء الملصقات في أي وقت ، وإزالة الصور من الملصقات ، وتجميع الوجوه المتشابهة تحت نفس التصنيف. آخر تعديل: 2025-01-22 17:01

من الناحية النظرية ، تظل الملفات المصابة غير نشطة أثناء هذا الوضع ، مما يسهل إزالتها. في الواقع ، يمكن للعديد من الفيروسات الجديدة أن تعمل حتى في الوضع الآمن ، مما يجعلها غير آمنة على الإطلاق. لحسن الحظ ، يمكن لمعظم برامج مكافحة الفيروسات تنظيف حتى أكثر الفيروسات خداعًا دون الحاجة إلى مغادرة الوضع العادي. آخر تعديل: 2025-01-22 17:01

JSON Web Token (JWT ، RFC 7519) هي طريقة لتشفير المطالبات في مستند JSON الذي تم توقيعه بعد ذلك. يمكن استخدام JWTs كرموز OAuth 2.0 Bearer Tokens لتشفير جميع الأجزاء ذات الصلة من رمز الوصول إلى رمز الوصول نفسه بدلاً من الاضطرار إلى تخزينها في قاعدة بيانات. آخر تعديل: 2025-01-22 17:01

قم بأحد الإجراءات التالية: (في Photoshop) اختر File> Automate> Picture Package. إذا كان لديك عدة صور مفتوحة ، فإن Picture Package تستخدم الصورة الأمامية. (في Bridge) اختر Tools> Photoshop> Picture Package. آخر تعديل: 2025-01-22 17:01

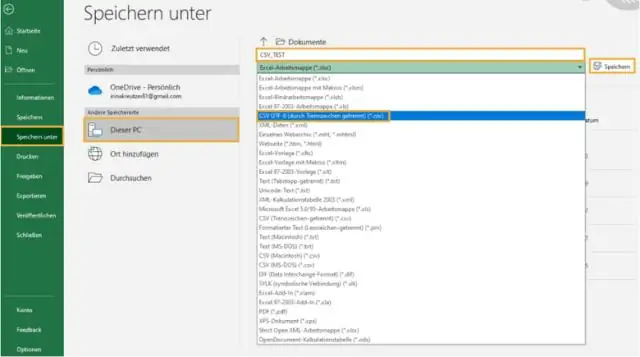

احفظ ملف Excel كملف CSV في جدول بيانات Excel ، انقر فوق ملف. انقر فوق حفظ باسم. انقر فوق "استعراض" لاختيار المكان الذي تريد حفظ ملفك فيه. حدد "CSV" من القائمة المنسدلة "حفظ كنوع". انقر فوق حفظ. آخر تعديل: 2025-01-22 17:01

AUFS هو نظام ملفات اتحاد ، مما يعني أنه يضع طبقات متعددة من الدلائل على مضيف Linux واحد ويقدمها كدليل واحد. تسمى هذه الأدلة الفروع في مصطلحات AUFS ، والطبقات في مصطلحات Docker. يشار إلى عملية التوحيد باسم جبل الاتحاد. آخر تعديل: 2025-01-22 17:01

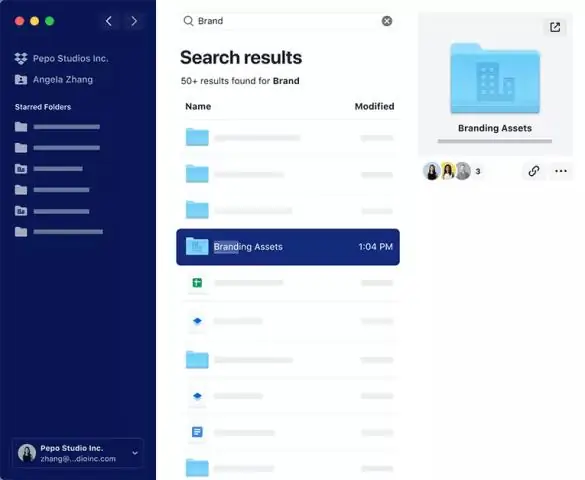

عندما تحذف فريقًا ، تتم إزالة جميع الأعضاء من المجلدات والمجموعات المشتركة ويتم تحويل حساباتهم إلى حسابات Dropbox شخصية. يجب أن تكون مسؤول فريق لحذف فريق. للقيام بذلك: قم بتسجيل الدخول باستخدام حساب مسؤول الفريق الخاص بك. انتقل إلى dropbox.com/team/settings. انقر فوق حذف الفريق. آخر تعديل: 2025-01-22 17:01

يعمل المنظار باستخدام مرآتين للضوء النطاط من مكان إلى آخر. يستخدم المنظار النموذجي مرآتين بزاوية 45 درجة في الاتجاه الذي يرغب المرء في رؤيته. يرتد الضوء من واحد إلى الآخر ثم يخرج إلى أعين الأشخاص. آخر تعديل: 2025-01-22 17:01

متاح حصريًا لشراء منازل HUD ، يسمح برنامج FHA المتخصص هذا بدفع دفعة أولى قدرها 100 دولار فقط. في قرض قروض إدارة الإسكان الفدرالية القياسي ، يكون الحد الأدنى للدفعة المقدمة للشراء 3.5 بالمائة. آخر تعديل: 2025-01-22 17:01

أهم 10 أشياء يجب أن يعرفها كل مهندس برمجيات أساسيات الذكاء العاطفي. افهم عمل عميلك. لغة برمجة واحدة على الأقل لكل نموذج تنمية سائد. تعرف على أدواتك. هياكل البيانات القياسية والخوارزميات والتدوين الكبير. لا تثق بالكود بدون اختبار مناسب. آخر تعديل: 2025-01-22 17:01

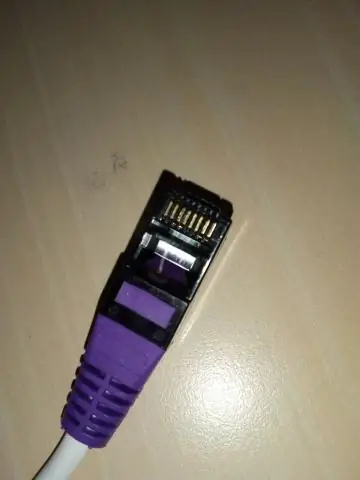

يتمثل الاختبار السريع للتحقق من الاتصال في توصيل الكبل المشتبه به بموصل الشبكة الخاص بجهاز كمبيوتر أو جهاز شبكة آخر. عادةً ما يكون المقبس الذي تقوم بتوصيل الكبل به جزءًا من محول الشبكة ، والذي يوفر الواجهة بين جهاز كمبيوتر أو جهاز وكابل الشبكة. آخر تعديل: 2025-01-22 17:01

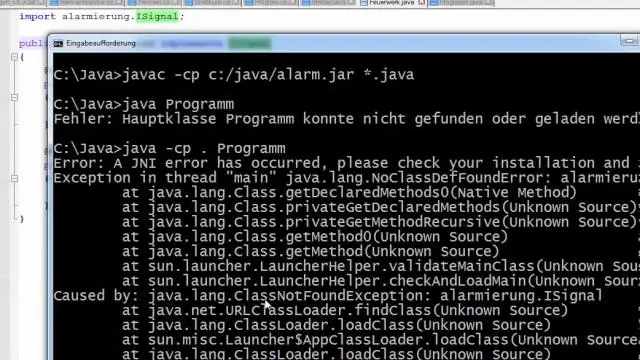

ما هي متطلبات النظام لـ Java؟ Windows 10 (8u51 وما فوق) Windows 8.x (سطح المكتب) Windows 7 SP1. ويندوز فيستا SP2. Windows Server 2008 R2 SP1 (64 بت) Windows Server 2012 و 2012 R2 (64 بت) ذاكرة الوصول العشوائي: 128 ميغابايت. مساحة القرص: 124 ميغا بايت لـ JRE ؛ 2 ميغابايت لتحديث جافا. آخر تعديل: 2025-01-22 17:01

تعريف العمارة الخدمية (SOA). البنية الموجهة نحو الخدمة هي في الأساس مجموعة من الخدمات. تتواصل هذه الخدمات مع بعضها البعض. يمكن أن يتضمن الاتصال إما تمرير بيانات بسيطًا أو قد يتضمن خدمتين أو أكثر لتنسيق بعض الأنشطة. آخر تعديل: 2025-01-22 17:01

في أغلب الأحيان ، يستخدم الألمنيوم في أغلفة الهواتف المحمولة المعدنية. هذه الجرابات فعالة للغاية لحماية هاتفك من الخدوش والسقوط. يمكن أن تكون حالات الهاتف المعدنية زلقة ويصعب حملها. أيضًا ، قد تمنع هذه الحالات إشارة هاتفك المحمول وتمنع الشحن اللاسلكي. آخر تعديل: 2025-01-22 17:01

لا يتم إنشاء جميع محركات أقراص NVMe على قدم المساواة بينما يجب أن يجعل أي NVMe نظامك يشعر بأنه أسرع ، إلا أنها ليست كلها متشابهة. تعد x4 PCIe NVMeSSDs أسرع من أنواع x2 PCIe. كلما زاد عدد شرائح NAND ، زادت المسارات والوجهات التي يتعين على وحدة التحكم توزيع البيانات وتخزينها عليها. آخر تعديل: 2025-01-22 17:01

لتوصيل جهاز iPad ، ما عليك سوى توصيل المحول بجهاز iPad الخاص بك ، وتوصيل المحول بالتلفزيون الخاص بك باستخدام الكبل المناسب ، وقم بتبديل التلفزيون إلى الإدخال الصحيح. يمكنك أيضًا توصيل جهاز iPad بالتلفزيون لاسلكيًا إذا كان لديك جهاز Apple TV. للقيام بذلك ، استخدم ميزة Screen Mirroring في مركز التحكم في جهاز iPad. آخر تعديل: 2025-01-22 17:01

ملف ZEPTO هو جهاز كمبيوتر يستخدم فيروسات الفدية يستخدمه مجرمو الإنترنت. يحتوي على فيروس يقوم بنسخ الملفات على جهاز الكمبيوتر الخاص بك ، ويقوم بتشفيرها ، ويحذف الملفات الأصلية لإجبارك على الدفع (على الأرجح عملة بيتكوين) لفك تشفيرها. تشبه ملفات ZEPTO ملفات. ملفات LOCKYvirus. آخر تعديل: 2025-01-22 17:01

نعم ، من الممكن تمامًا استعادة البيانات حتى بعد تهيئة الجهاز. يمكنك استعادة معظم الملفات من قرص ثابت مهيأ ، محرك أقراص فلاش USB ، بطاقة ذاكرة ، بطاقة Micro SD وما إلى ذلك بسهولة شديدة باستخدام برنامج استرداد البيانات مثل Wondershare Recover IT. اتبع هذه الخطوات واسترجع البيانات المفقودة. آخر تعديل: 2025-01-22 17:01

Windows Presentation Foundation (WPF) هو إطار عمل لواجهة المستخدم يقوم بإنشاء تطبيقات عميل سطح المكتب. تدعم منصة تطوير WPF مجموعة واسعة من ميزات تطوير التطبيقات ، بما في ذلك نموذج التطبيق والموارد وعناصر التحكم والرسومات والتخطيط وربط البيانات والمستندات والأمان. آخر تعديل: 2025-01-22 17:01

قم بتسجيل الدخول إلى Facebook ، ثم انقر فوق اسمك في الجزء العلوي الأيمن من الشاشة. ابحث في عنوان متصفحك barinyour. انسخ ملف تعريف FacebookURL الخاص بك. آخر تعديل: 2025-01-22 17:01

المس "عام" ، ثم انقر على "الشبكة". المس زر "نقطة الاتصال الشخصية" لتبديله من "إيقاف" إلى "تشغيل" ، إذا لزم الأمر. اضغط على زر "Turnon Bluetooth" لتمكين مشاركة الإنترنت عبر البلوتوث. آخر تعديل: 2025-01-22 17:01

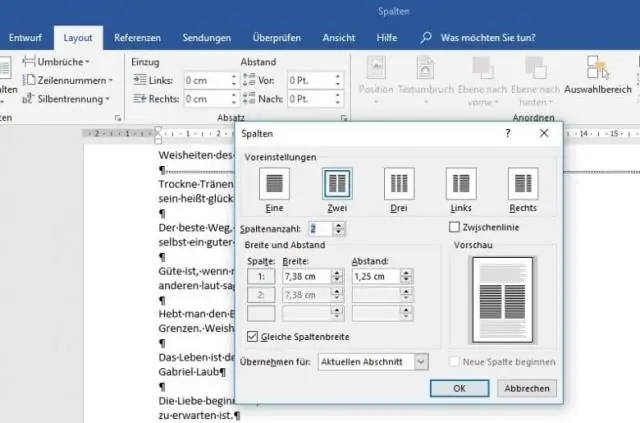

إضافة فواصل أعمدة ضع نقطة الإدراج في بداية النص الذي تريد نقله. حدد علامة التبويب Layout ، ثم انقر فوق أمر الفواصل. سوف تظهر القائمة المنسدلة. حدد العمود من القائمة. سينتقل النص إلى بداية العمود. في مثالنا ، انتقل إلى بداية العمود التالي. آخر تعديل: 2025-01-22 17:01

البادئات المجانية غير قابلة للتبديل. بمعنى آخر ، لن يؤدي طلب 1 (800) 123-4567 إلى توجيه مكالمتك إلى نفس المكان مثل 1 (800) 123-4567. يقوم مالك الرقم بدفع رسوم المكالمات المجانية. ربما يتم تحصيل رسوم منك مقابل مكالمة مجانية من هاتفك المحمول ما لم يكن لديك دقائق غير محدودة في خطتك. آخر تعديل: 2025-01-22 17:01

Cromargan® هي علامة تجارية مسجلة لشركة WMF للفولاذ المقاوم للصدأ 18/10. يتم تكرير الصلب بدمج معادن أخرى مما يزيد من فائدته. Cromargan® سبيكة من 18٪ كروم و 10٪ نيكل و 72٪ فولاذ. الكروم يجعل المادة غير قابلة للصدأ. يجعله النيكل مقاومًا للأحماض ويضيف لمعانًا. آخر تعديل: 2025-01-22 17:01

كيفية إزالة بطاقة SIM في جهاز iPhone أو iPad ، أدخل برفق مشبك الورق الصغير الذي ثنيه سابقًا في فتحة صغيرة في درج بطاقة SIM. قم بتطبيق قدر ضئيل من الضغط حتى يتم سحب بطاقة SIM من جهاز iPhone أو iPad. أمسك درج بطاقة SIM واسحب للخارج. قم بتبديل بطاقة SIM الخاصة بك. أعد إدخال الدرج. آخر تعديل: 2025-01-22 17:01

لوحة ماوس Belkin قياسية مقاس 7.9 إنش بـ 9.8 إنش مع دعامة من النيوبرين وسطح جيرسي (رمادي). آخر تعديل: 2025-01-22 17:01

يحتوي البرنامج متعدد مؤشرات الترابط على جزأين أو أكثر يمكن تشغيلهما بشكل متزامن. يُطلق على كل جزء من هذا البرنامج اسم الخيط ، ويحدد كل مؤشر ترابط مسارًا منفصلاً للتنفيذ. لا يحتوي C ++ على أي دعم مدمج للتطبيقات متعددة مؤشرات الترابط. آخر تعديل: 2025-01-22 17:01

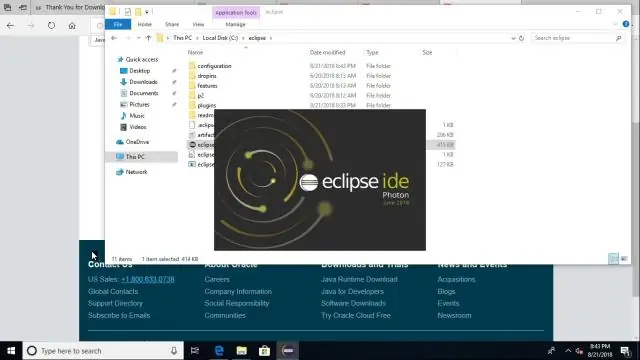

Java ™ 10 موجودة هنا ، وتدعمها JDT تمامًا. يقوم برنامج التحويل البرمجي Eclipse لـ Java (ECJ) بتنفيذ تحسين لغة Java 10 الجديد وهو دعم الاستدلال المحلي لنوع المتغير (JEP 286). يتعرف Eclipse على Java 10 JRE لبدء التشغيل. آخر تعديل: 2025-01-22 17:01

ملخص. أوامر Tú هي الشكل المفرد للأوامر غير الرسمية. يمكنك استخدام الأوامر الإيجابية لإخبار صديق أو فرد من العائلة في نفس عمرك أو أصغر أو زميل في الفصل أو طفل أو حيوان أليف بفعل شيء ما. لتخبر شخصًا ما بعدم القيام بشيء ما ، يمكنك استخدام أمر t سلبي. آخر تعديل: 2025-01-22 17:01

يتم تعريف دوائر الفئة 2 و 3 على أنها جزء من نظام الأسلاك بين مصدر الطاقة والجهاز المتصل. تحدد دوائر الفئة 3 طاقة الخرج إلى مستوى لا يؤدي عادةً إلى بدء الحرائق. لكن يمكنها أن تعمل بمستويات جهد أعلى وهي تعمل بالفعل ، وبالتالي يمكن أن تشكل خطر الصدمة. آخر تعديل: 2025-01-22 17:01

ما المكون الذي من المرجح أن يسمح للأجهزة المادية والظاهرية بالتواصل مع بعضها البعض؟ - تسمح المحولات الافتراضية لخوادم متعددة افتراضية و / أو أجهزة سطح مكتب بالاتصال على جزء شبكة ظاهرية و / أو شبكة فعلية. غالبًا ما يتم تكوين المفاتيح الافتراضية في برنامج Hypervisor. آخر تعديل: 2025-01-22 17:01

تعمل Roku على توسيع نطاق وصولها إلى ما وراء أجهزة فك التشفير الخاصة بها وعصي دفق الوسائط. يمكنك الآن الوصول إلى خدمة الأفلام والتلفزيون المجانية ، قناة Roku ، على أجهزة الكمبيوتر الشخصية وأجهزة Mac والهاتف المحمول والكمبيوتر اللوحي - بشكل أساسي ، أي شيء به متصفح ويب. يمكنك الآن التوجه إلى موقع الويب (أو فتح تطبيق التلفزيون الذكي) لمشاهدة نفس المحتوى. آخر تعديل: 2025-01-22 17:01

خصائص في classpath. في تطبيق Spring Boot ، فإن log4j2. سيكون ملف الخصائص عادةً في مجلد الموارد. قبل أن نبدأ في تكوين Log4J 2 ، سنكتب فئة Java لإنشاء رسائل سجل عبر Log4J 2. آخر تعديل: 2025-01-22 17:01