'كود الكتلة الخطية هو كود كتلة ينتج فيه الحصري - أو أي من كلمتين مشفرتين في كلمة مشفرة أخرى. آخر تعديل: 2025-01-22 17:01

إن odbc. ini هو نموذج لملف معلومات تكوين مصدر البيانات. ini (لاحظ النقطة المضافة في بداية اسم الملف). يجب أن يكون لكل DSN يتصل به التطبيق الخاص بك إدخال في هذا الملف. يصف الجدول التالي الأقسام الموجودة في $ HOME. آخر تعديل: 2025-01-22 17:01

Backup Assistant هي خدمة لاسلكية تحفظ نسخة من دفتر عناوين جهازك في موقع ويب آمن. في حالة فقد جهازك أو سرقته أو تلفه أو استبداله ، يقوم مساعد النسخ الاحتياطي باستعادة دفتر العناوين المحفوظ إلى جهاز جديد لاسلكيًا. آخر تعديل: 2025-01-22 17:01

الشرح السريع انتقل إلى منطقة الإعدادات على WindowsPhone الخاص بك. حدد "مشاركة الإنترنت" من القائمة. انقر فوق مفتاح التبديل لتمكين الربط (إذا كانت خطة البيانات الخاصة بك لا تدعمها ، فيمكنك إما اتباع القسم التالي أدناه للحصول على طريقة بديلة أو الاتصال بمشغل شبكة الجوال لتمكينه). آخر تعديل: 2025-01-22 17:01

انقر فوق زر القائمة "ابدأ" ، ثم انقر فوق "الكمبيوتر". انقر نقرًا مزدوجًا فوق محرك الأقراص الثابتة الرئيسي ، ثم انقر فوق "المستخدمون" وافتح المجلد باسم المستخدم الخاص بك. انتقل إلى مسار الملف "AppDataLocalGoogleChromeUserDataDefaultCache." تظهر محتويات Chrome'scache في هذا المجلد. آخر تعديل: 2025-01-22 17:01

استخدم إصبعك أو أداة ذات نصل مسطح لرفع حافة غطاء محرك القرص الصلب ؛ قم بتأرجح الغطاء وإزالته. أمسك لسان القماش واسحب محرك الأقراص الثابتة لفصل محرك الأقراص الثابتة عن موصل لوحة النظام. ارفع محرك القرص الصلب خارج الحاوية. آخر تعديل: 2025-01-22 17:01

في هذا الفصل ، سنناقش RSpec Doubles ، المعروف أيضًا باسم RSpec Mocks. المضاعفة هي كائن يمكنه "الوقوف" في كائن آخر. هذا هو المكان الذي تصبح فيه RSpec Doubles (mocks) مفيدة. تستدعي طريقة list_student_names طريقة الاسم على كل كائن طالب في متغير عضوstudents. آخر تعديل: 2025-01-22 17:01

انتقل إلى الإعدادات ← استخدام البيانات ← اضغط على زر القائمة ← تحقق من خيار تقييد بيانات الخلفية ، قم بإلغاء تحديد مزامنة البيانات تلقائيًا. افتح خيارات المطور ← انتقل إلى الإعدادات ← خيارات المطور ← اضغط على حد العملية في الخلفية ← اختر لا توجد معالجة في الخلفية. آخر تعديل: 2025-01-22 17:01

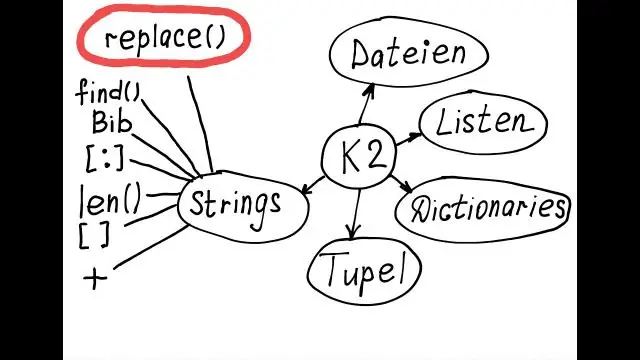

باستخدام String. يساوي (): في Java ، يقارن أسلوب السلسلة يساوي () بين السلسلتين المحددتين بناءً على بيانات / محتوى السلسلة. إذا كانت جميع محتويات كلتا السلسلتين متطابقة ، فستعود بالقيمة true. إذا كانت جميع الأحرف غير متطابقة ، فسيتم إرجاع خطأ. آخر تعديل: 2025-01-22 17:01

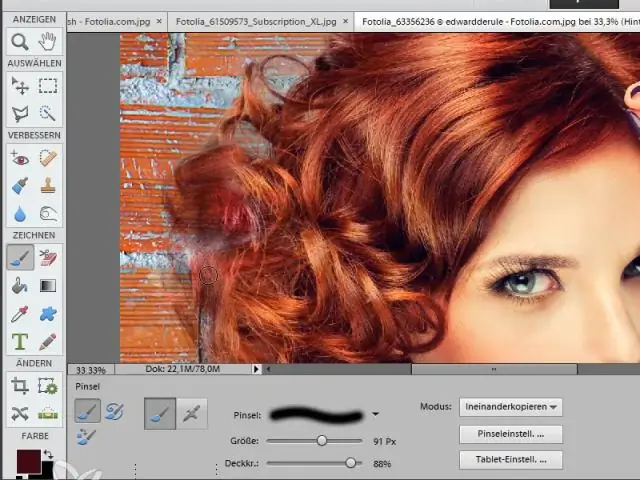

فيما يلي الخطوات الأساسية لأسلوبه: تكرار الطبقة والتكبير في المنطقة. قم بتطبيق Gaussian Blur حتى يصبح لون الهامش لا أكثر. اضبط وضع المزج للطبقة الضبابية على اللون. هاهو! الهدية قد ولت! فيما يلي مقارنة قبل وبعد:. آخر تعديل: 2025-01-22 17:01

أعتقد أنه من الآمن أن نقول إنه بالنسبة للكاميرات الاحترافية للمستهلكين والسوق الشامل ، فإن 1 / 4-20 عالمي. يستخدم معيار 3 / 8-16 على نطاق واسع اليوم في التصوير الفوتوغرافي ، على الرغم من - ليس فقط لحوامل الكاميرا. إنه شائع لمعدات الإضاءة ، بما في ذلك حوامل الإضاءة وحواملها. آخر تعديل: 2025-01-22 17:01

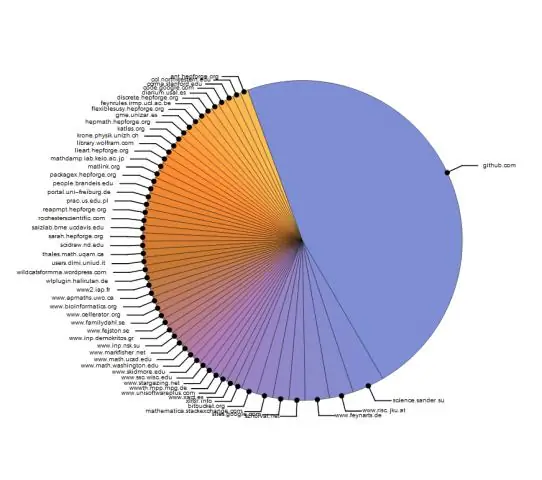

ماثيماتيكا هو جزء قوي من البرامج ، مغلق المصدر أو مفتوح. ليست كل التطبيقات مفتوحة المصدر ، ولا يمكنك أن تتوقع منها "إعطائك شفرة المصدر". يجب أن تجد بعض الأمثلة على استخدامات ماثيماتيكا ، فهي مفيدة جدًا. كما أنهم يقدمون الدعم لمنتجهم ، كما تفعل معظم شركات البرمجيات. آخر تعديل: 2025-01-22 17:01

تحتوي أجهزة iPhone 8 ذات اللون الرمادي الفلكي و PRODUCT (RED) على واجهات سوداء. هذا يعني أنه عندما تكون الشاشة مطفأة أو مظلمة أو مليئة بمحتوى ملء الشاشة مثل مقاطع الفيديو أو الألعاب ، فإن الحدود تتلاشى ويمكنك الانغماس في ما تفعله. تحتوي أجهزة iPhone 8 الفضية والذهبية على صفائح بيضاء. آخر تعديل: 2025-01-22 17:01

واحدة من أفضل ميزات GFCI (قاطعات دائرة الأعطال الأرضية) هي حمايتها النهائية. هذا يعني أن ميزة الأمان نفسها التي تحصل عليها من منفذ GFCI يتم تطبيقها تلقائيًا على جميع المنافذ الأخرى السلكية لأسفل على نفس الدائرة ، طالما أن المنافذ موصلة بشكل صحيح. آخر تعديل: 2025-01-22 17:01

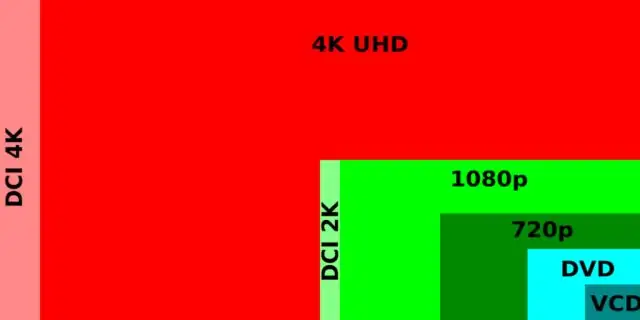

دقة نسبة العرض إلى الارتفاع 16:10: - 1280 × 800 ، 1440 × 900 ، 1680 × 1050 ، 1920 × 1200 و 2560 × 1600. دقة نسبة العرض إلى الارتفاع 16: 9: 1024 × 576 ، 1152 × 648 ، 1280 × 720 ، 1366 × 768 ، 1600 × 900 ، 1920 × 1080 ، 2560 × 1440 و 3840 × 2160. آخر تعديل: 2025-01-22 17:01

دائمًا ما يكون مجموع اثنين من كثيرات الحدود هو متعدد الحدود ، لذا فإن الاختلاف بين كثيرات الحدود دائمًا ما يكون أيضًا متعدد الحدود. آخر تعديل: 2025-01-22 17:01

9. ما هي أنشطة إطار العمل الأربعة الموجودة في نموذج عملية البرمجة المتطرفة (XP)؟ التحليل والتصميم والترميز والاختبار. التخطيط والتحليل والتصميم والترميز. التخطيط والتحليل والترميز والاختبار. التخطيط والتصميم والترميز والاختبار. آخر تعديل: 2025-01-22 17:01

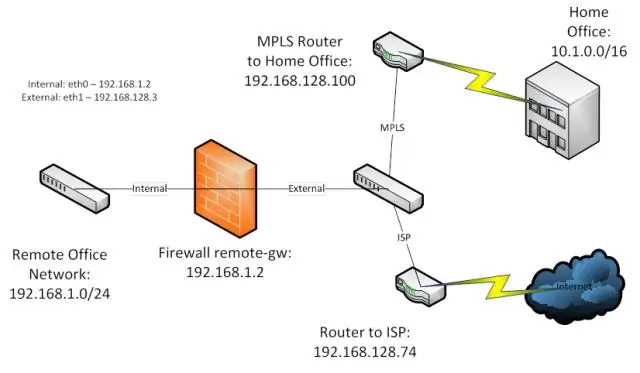

يتمثل الاختلاف الرئيسي بين مجموعات العمل والمجالات في كيفية إدارة الموارد على الشبكة. عادةً ما تكون أجهزة الكمبيوتر على الشبكات المنزلية جزءًا من مجموعة عمل ، وعادةً ما تكون أجهزة الكمبيوتر الموجودة على شبكات مكان العمل جزءًا من مجال. في مجموعة العمل: جميع أجهزة الكمبيوتر أقران ؛ لا يوجد جهاز كمبيوتر يتحكم في جهاز كمبيوتر آخر. آخر تعديل: 2025-01-22 17:01

المودم هو جهاز أو برنامج يمكّن الكمبيوتر من نقل البيانات عبر ، على سبيل المثال ، خطوط الهاتف أو الكابلات. يتم تخزين معلومات الكمبيوتر رقميًا ، بينما يتم نقل المعلومات التي يتم إرسالها عبر خطوط الهاتف في شكل موجات تمثيلية. يتم تحويل المودم بين هذين الشكلين. آخر تعديل: 2025-06-01 05:06

الحصول على رقم DUNS مجاني تمامًا لجميع الكيانات التي تتعامل مع الحكومة الفيدرالية. عند التعيين ، لا يتم إعادة استخدام رقم D&B D-U-N-S® أو إعادة إصداره إلى كيان تجاري آخر. آخر تعديل: 2025-01-22 17:01

الغرض من المُنشئ هو تهيئة كائن فئة بينما الغرض من الطريقة هو تنفيذ مهمة عن طريق تنفيذ كود جافا. لا يمكن للمُنشئين أن يكونوا مجردة ونهائية وثابتة ومتزامنة بينما يمكن أن تكون الأساليب. لا يملك المُنشئون أنواع إرجاع بينما توجد طرق. آخر تعديل: 2025-01-22 17:01

لتوصيل كمبيوتر محمول أو سطح مكتب بشبكة VPN ، قم بتسجيل الدخول إلى Connect.tamu.edu. بالنسبة للأجهزة المحمولة ، اتبع الإرشادات خطوة بخطوة على صفحة VPN في قاعدة المعارف. آخر تعديل: 2025-01-22 17:01

إستراتيجيات التتبع السريع للأخطاء تأكد من أن جميع أصحاب المصلحة يمكنهم فهم أخطاء المشروع. في سيناريو تتبع الأخطاء التقليدي ، يتم إرسال الأخطاء بواسطة المختبِر أو المراجع. رتب الأخطاء في أولوياتك من خلال تأثيرها على نظامك. انتبه جيدًا لملاحظات المستخدم المبكرة. امنح مطوريك ملكية على القضايا. آخر تعديل: 2025-01-22 17:01

Kindle Fire هو أحدث إضافة إلى خط Kindle من أمازون لأجهزة قراءة الكتب الإلكترونية المحمولة ، بالإضافة إلى المجموعة الهائلة من الكتب الإلكترونية المتوفرة من Amazon ، يتضمن Kindle Fire أيضًا الوصول إلى Amazon'sAppstor لآلاف التطبيقات بالإضافة إلى بث الأفلام ومحتوى التلفزيون. آخر تعديل: 2025-01-22 17:01

اختر ملف> فتح ، وحدد موقع ملف المكتبة وافتحه. بشكل افتراضي ، يتم تخزين ملفات مكتبة الحوامل في مجلد Illustrator / Presets / Swatches. قم بتحرير الألوان في لوحة Swatches واحفظ التغييرات. آخر تعديل: 2025-01-22 17:01

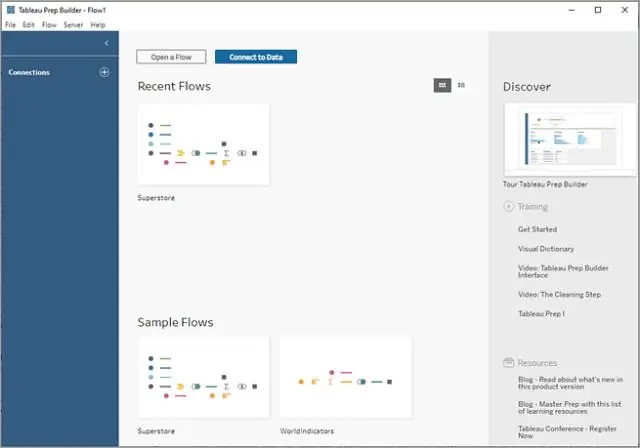

تجعل الموصلات الأصلية ربط Tableau بـ Hadoop سهلاً ، دون الحاجة إلى تكوين خاص - Hadoop هو مجرد مصدر بيانات آخر لـ Tableau. قم بإحضار البيانات إلى محرك تحليلي سريع في الذاكرة للاستعلامات السريعة ، أو استخدم اتصالاً مباشرًا بقاعدة بيانات الأداء الخاصة بك. آخر تعديل: 2025-01-22 17:01

يمكنك أيضًا تقليل حمل وحدة المعالجة المركزية عن طريق إضافة المزيد من ذاكرة الوصول العشوائي ، مما يسمح لجهاز الكمبيوتر الخاص بك بتخزين بيانات التطبيق. هذا يقلل من تكرار عمليات نقل البيانات الداخلية وتخصيصات الذاكرة الجديدة ، مما يمنح وحدة المعالجة المركزية الخاصة بك فاصلًا تشتد الحاجة إليه. آخر تعديل: 2025-01-22 17:01

لتمكين NAT التلقائي: انقر نقرًا مزدوجًا فوق كائن SmartDashboard. انقر فوق NAT. حدد إضافة قواعد ترجمة العنوان التلقائية. تكوين إعدادات NAT التلقائية. انقر فوق موافق. قم بهذه الخطوات لجميع الكائنات القابلة للتطبيق. انقر فوق جدار الحماية> النهج. أضف القواعد التي تسمح بالمرور إلى الكائنات القابلة للتطبيق. آخر تعديل: 2025-01-22 17:01

يسمح لك Envelope Maker بتكوين وطباعة الأظرف بسرعة باستخدام تقنية الطباعة اللاسلكية "AirPrint" لأجهزة iOS. يمكنك الآن الانتقال إلى الطابعة والتغذية في الظرف وطباعتها هناك مباشرةً من جهاز iPhone أو iPod Touch أو iPad ، بنقرات قليلة من أصابعك. آخر تعديل: 2025-01-22 17:01

الحلول الأكثر شيوعًا هي: استعادة النسخة الاحتياطية لقاعدة البيانات واستخدامها بدلاً من قاعدة البيانات الأصلية. في حالة حدوث بعض التغييرات الأخرى بعد التحديث أو لا يمكنك السماح لقاعدة البيانات بأن تكون غير متصلة: قم باستعادة نسخة احتياطية لقاعدة البيانات على خادم اختبار. استخدم معالج تصدير بيانات SQL Server Management Studio لتصدير البيانات. آخر تعديل: 2025-01-22 17:01

GKT يجب أن تعرف أن الإنترنت »دردشة قيمها: GKT اختبار المعرفة العامة المجتمع» تعليمي قيمه: GKT George K Thiruvathukal متفرقات »غير مصنف صنفه: GKT Gono Kallyan Trust متفرقات» غير مصنف صنفه: GKT Guilty Knowledge Test متنوع »غير مصنف صنفه:. آخر تعديل: 2025-01-22 17:01

عند استخدام السمة ref في عنصر HTML ، يتم إنشاء المرجع ref في المُنشئ باستخدام React. يتلقى createRef () عنصر DOM الأساسي كخاصيته الحالية. عند استخدام السمة ref في مكون فئة مخصص ، يتلقى الكائن ref المثيل المركب للمكون باعتباره حاليًا. آخر تعديل: 2025-01-22 17:01

ببساطة ، الكلمات الخاصة بالمجال ، والمعروفة أيضًا باسم كلمات المستوى 3 ، هي كلمات تقنية أو مصطلحات مهمة لموضوع معين. على سبيل المثال ، تندرج الكيمياء والعنصر ضمن المفردات المتعلقة بالعلوم ، بينما يرتبط التلميح والشعر ارتباطًا وثيقًا بفنون اللغة الإنجليزية (بطبيعة الحال ، مجال موضوعنا المفضل). آخر تعديل: 2025-01-22 17:01

هناك أربعة أنواع من الصيانة ، وهي الصيانة التصحيحية والتكيفية والكمال والوقائية. تهتم الصيانة التصحيحية بإصلاح الأخطاء التي يتم ملاحظتها عند استخدام البرنامج. تتعامل الصيانة التصحيحية مع إصلاح الأعطال أو العيوب الموجودة في وظائف النظام اليومية. آخر تعديل: 2025-01-22 17:01

4 أنواع من بطاقات الرسومات المتكاملة. إذا كان لديك جهاز كمبيوتر ، ولكنك لم تقم بتجميع نفسك أو ترقيته بأي شكل من الأشكال ، فمن المحتمل أنه يستخدم بطاقة رسومات متكاملة لعرض الصور على شاشتك. PCI. بطاقات رسومات PCI هي بطاقات تستخدم فتحات PCI على اللوحة الأم للاتصال بجهاز الكمبيوتر الخاص بك. AGP. بي سي اي اكسبريس. آخر تعديل: 2025-01-22 17:01

يمكنك تغيير كلمة المرور باستخدام ملف-> تغيير كلمة المرور. إذا لم يكن لدى مستخدم postgres امتيازات المستخدم المتميز ، فلا يمكنك تغيير كلمة المرور. آخر تعديل: 2025-01-22 17:01

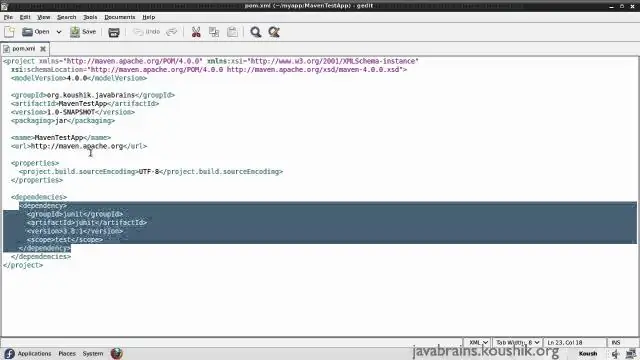

يسمى ملف POM pom. xml ويجب أن يكون موجودًا في الدليل الجذر للمشروع. بوم. xml لديه إعلان عن المشروع والتكوينات المختلفة. آخر تعديل: 2025-01-22 17:01

الأمان المفتوح هو نهج لحماية البرامج والأجهزة ومكونات نظام المعلومات الأخرى بأساليب تصميمها وتفاصيلها متاحة للجمهور. يعتمد الأمان المفتوح على فكرة أن الأنظمة يجب أن تكون آمنة بطبيعتها حسب التصميم. يتضمن نظام التشفير المفتوح شفافية حسابية. آخر تعديل: 2025-01-22 17:01

قفل الصف ، يسمى أيضًا قفل TX ، هو قفل على صف واحد من الجدول. تحصل المعاملة على قفل صف لكل صف تم تعديله بواسطة عبارة INSERT أو UPDATE أو DELETE أو MERGE أو SELECT FOR UPDATE. تضع Oracle Database تلقائيًا قفلًا حصريًا على الصف المحدث وقفلًا فرعيًا على الجدول. آخر تعديل: 2025-01-22 17:01

ان. يعد ملف mp5 الأكثر شيوعًا ملف فيديو رقمي بتنسيق H.264 / MPEG-4 AVC ، وهو مشفر خصيصًا لأجهزة MP5 PMP. بشكل عام ، MP3 هو تنسيق صوتي ، يمكنك تشغيل هذه الملفات على مشغل الصوت أو مشغل MP3. MP4 هو تنسيق فيديو ، يمكنك تشغيل مقاطع فيديو MP4 على معظم مشغل الفيديو أو مشغل MP4. آخر تعديل: 2025-01-22 17:01