بعض دوراتها الرئيسية هي برمجة التطبيقات ، وتطبيقات الأعمال ، وبرمجة الشبكات ، وإدارة النظام ، وأنظمة الويب ، وهياكل البيانات والخوارزميات ، وأنظمة التشغيل ، وقواعد البيانات ، والذكاء الاصطناعي ، وتنظيم المعلومات والاسترجاع ، وهندسة الكمبيوتر ، وهندسة البرمجيات. آخر تعديل: 2025-01-22 17:01

Apache OpenOffice Apache OpenOffice 4 logo Apache OpenOffice Writer 4.0.0 Standard (s) OpenDocument (ISO / IEC 26300) متوفر بـ 41 لغة اكتب مجموعة Office. آخر تعديل: 2025-01-22 17:01

بموجب قانون ESIGN ، يتم تعريف التوقيع الإلكتروني على أنه "صوت أو رمز أو عملية إلكترونية مرتبطة أو مرتبطة منطقيًا بعقد أو سجل آخر ويتم تنفيذه أو اعتماده من قبل شخص بقصد التوقيع على السجل." بعبارات بسيطة ، يتم التعرف على التوقيعات الإلكترونية كقابلة للتطبيق من الناحية القانونية. آخر تعديل: 2025-01-22 17:01

الإجابة المختصرة على هذا السؤال ليست في الحقيقة. حتى الخشب المعالج بالضغط والأخشاب المتينة بشكل طبيعي تكون عرضة لتلف النمل الأبيض وانتشاره. ذلك لأن النمل الأبيض يمكنه حفر نفق فوق الخشب المعالج بسهولة للوصول إلى خشب غير معالج أو مواد أخرى تحتوي على السليلوز في المنزل. آخر تعديل: 2025-01-22 17:01

Kotlin هي لغة برمجة "واقعية" للأغراض العامة ومفتوحة المصدر ومكتوبة بشكل ثابت لـ JVM و Android تجمع بين ميزات البرمجة الموجهة للكائنات والوظيفية. تستخدم JetBrains Kotlin في العديد من منتجاتها بما في ذلك IntelliJ IDEA الرائد. آخر تعديل: 2025-01-22 17:01

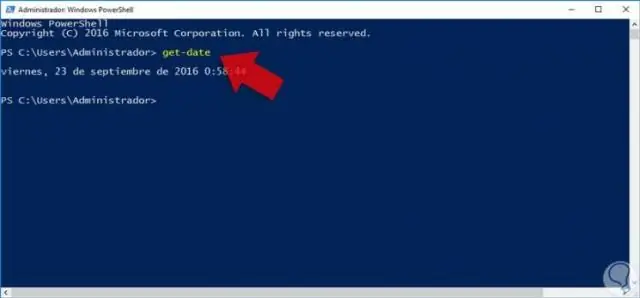

من السهل جعل PowerShell يعرض التاريخ الحالي. للقيام بذلك ، فقط أدخل Get-Date cmdlet. إذا كنت بحاجة إلى عرض التاريخ بطريقة معينة ، فإن PowerShell يقدم عددًا من الخيارات المختلفة للقيام بذلك. إن أبسط طريقة هي استخدام تلميح العرض. آخر تعديل: 2025-01-22 17:01

Xmx و -xms هي المعلمات المستخدمة لضبط حجم الكومة. -Xms: يتم استخدامه لتعيين الحجم الأولي والحد الأدنى للكومة. يوصى بتعيين الحد الأدنى لحجم الكومة المكافئ للحد الأقصى لحجم الكومة لتقليل مجموعة البيانات المهملة. -Xmx: يتم استخدامه لتعيين الحد الأقصى لحجم الكومة. آخر تعديل: 2025-01-22 17:01

الخطوات التفصيلية الخطوة 1: نشر oauth / request_token. أنشئ طلبًا لتطبيق المستهلك للحصول على رمز طلب. الخطوة 2: الحصول على oauth / التفويض. اطلب من المستخدم المصادقة ، وأرسل إلى تطبيق المستهلك رمز طلب. الخطوة 3: نشر oauth / access_token. تحويل رمز الطلب إلى رمز وصول قابل للاستخدام. آخر تعديل: 2025-01-22 17:01

قد يحتوي الجدول على عدة مفاتيح خارجية ، ويمكن أن يحتوي كل مفتاح خارجي على جدول أصلي مختلف. يتم فرض كل مفتاح خارجي بشكل مستقل بواسطة نظام قاعدة البيانات. لذلك ، يمكن إنشاء العلاقات المتتالية بين الجداول باستخدام مفاتيح خارجية. آخر تعديل: 2025-01-22 17:01

تم تصميم الإكمال التلقائي لمساعدة الأشخاص على إكمال البحث الذي كانوا يعتزمون القيام به ، وليس لاقتراح أنواع جديدة من عمليات البحث التي يتعين إجراؤها. هذه هي أفضل توقعاتنا للاستعلام الذي من المحتمل أن تستمر في الدخول إليه. آخر تعديل: 2025-01-22 17:01

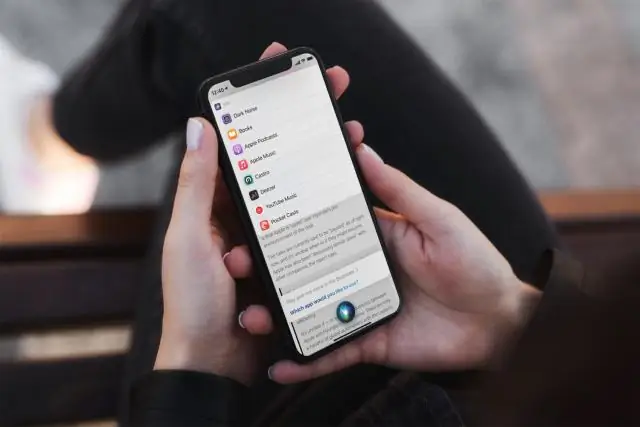

إعداد مستشعر بصمة الإصبع اسحب لأسفل من الشاشة الرئيسية. اضغط على أيقونة الإعدادات في الجزء العلوي الأيمن. قم بالتمرير لأسفل وحدد قفل الشاشة والأمان. اضغط على بصمات الأصابع. اضغط على إضافة بصمة في الأعلى. اختر طريقة فتح لهاتفك كنسخة احتياطية. قم بإنشاء رمز المرور الخاص بك. آخر تعديل: 2025-01-22 17:01

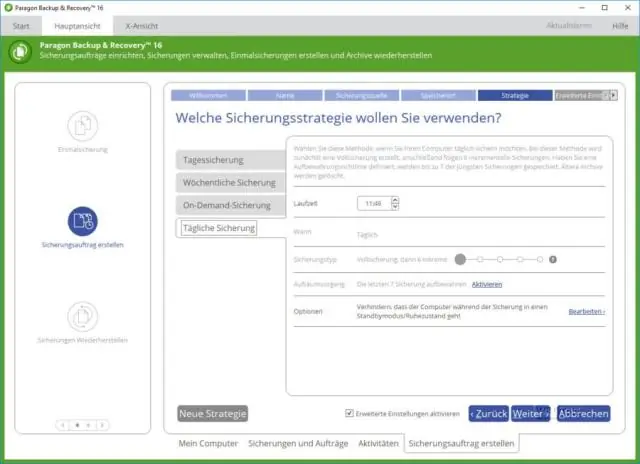

لذلك ، من الواضح أن الميزة الأكثر تفوقًا لضغط بيانات النسخ الاحتياطي هي أنه يمكن أن يجعل بيانات النسخ الاحتياطي أصغر ، مما يوفر مساحة كبيرة على جهاز تخزين النسخ الاحتياطي. لذلك ، إذا كانت مساحة جهازك تنفد ، فمن الأفضل ضغط بيانات النسخ الاحتياطي. آخر تعديل: 2025-01-22 17:01

إذا كنت ترغب في بدء تشغيل x يدويًا ، فيمكنك استخدام الأمر startx ، والذي سيطلق واجهة المستخدم الرسومية. يمكنك أيضًا تغيير مستوى xinit الافتراضي في ملف / etc / inittab الخاص بك. آخر تعديل: 2025-01-22 17:01

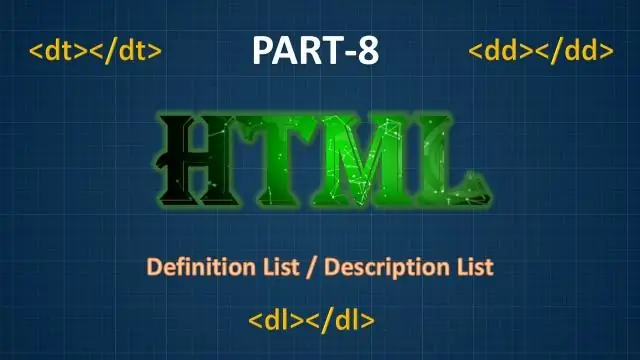

تحدد العلامة مصطلحًا / اسمًا في قائمة الوصف. تُستخدم العلامة جنبًا إلى جنب مع (تحدد قائمة وصف) و (تصف كل مصطلح / اسم). آخر تعديل: 2025-01-22 17:01

Salesforce - علاقة البحث. الإعلانات. تتضمن علاقة البحث البحث عن قيمة حقل استنادًا إلى القيمة الموجودة في حقل آخر في كائن آخر. يتم استخدامه في الغالب في حالة البيانات المشتركة بين كائنين. آخر تعديل: 2025-01-22 17:01

أطلقت Xiaomi أجهزة تلفزيون Mi TV 4A العام الماضي مع Patchwall UI على أساس Android Nougat. تخطت الشركة الآن تحديث Android Oreo لجهاز Mi TV 4Amodels وطرح مباشرة تحديث Android TV Pie لهذه التلفزيونات. آخر تعديل: 2025-01-22 17:01

المتغيرات الثابتة تحتفظ بقيمتها بين مكالمات الوظائف. تُستخدم المتغيرات المتقلبة (التي ليست مقابل الثابت) عند استخدام متغير داخل ISR (روتين خدمة المقاطعة) وخارجه. يخبر المتغير المترجم أن يقوم دائمًا بتحميل المتغير من ذاكرة الوصول العشوائي بدلاً من تخزينه مؤقتًا في سجل وحدة المعالجة المركزية. آخر تعديل: 2025-01-22 17:01

على الرغم من أنه ليس سحرًا بالطبع ولكنه تأثير يمكن تفسيره منطقيًا لموجات الراديو. عندما تستخدم أجهزتك WiFi للاتصال بالإنترنت ، يتم إرسال الإشارات مع موجات الراديو وعلى الرغم من جميع الميزات المتقدمة ، يمكن أن يحدث التداخل اللاسلكي. نتيجة لذلك ، قد يصبح الاتصال اللاسلكي ضعيفًا وغير موثوق به. آخر تعديل: 2025-01-22 17:01

إضافة حد نقش مصمم مسبقًا إلى صفحة مع تحديد الصفحة ، انقر فوق إدراج> صورة> أشكال تلقائية> أشكال أساسية> مستطيل. اسحب على الصفحة لرسم حد الصفحة. انقر بزر الماوس الأيمن فوق الحد ، ثم حدد FormatAutoshape. انقر فوق علامة التبويب ألوان وخطوط ، ثم انقر فوق رسم حدود. آخر تعديل: 2025-01-22 17:01

لتحديد الأمر rand من القائمة Math Probability. ثم اضغط بشكل متكرر على [ENTER] لإنشاء الأرقام العشوائية. الشاشة الأولى توضح هذه العملية. لتوليد أرقام عشوائية بين 0 و 100 ، استخدم الأمر rand في التعبير: 100 * rand. آخر تعديل: 2025-01-22 17:01

1 إجابة انقر على الجدول أو الشبكة لتظهر مربعات رمادية صغيرة. انقر في الزاوية اليسرى العليا وحدد خصائص. بالنسبة إلى الفرز الديناميكي ، حدد الخلية في جدول (وليس الرأس) وانقر فوق "خصائص مربع النص". حدد "الفرز التفاعلي" وحدد "تمكين الفرز التفاعلي في مربع النص هذا". آخر تعديل: 2025-01-22 17:01

اختبار التطوير هو عملية تطوير برمجية تتضمن تطبيقًا متزامنًا لمجموعة واسعة من استراتيجيات منع العيوب واكتشافها من أجل تقليل مخاطر تطوير البرامج والوقت والتكاليف. آخر تعديل: 2025-01-22 17:01

اذهب إلى https://hypixel.net وانقر على تسجيل الدخول أعلى يمين الشاشة. حدد "لا ، أنشئ حسابًا الآن". وانقر فوق تسجيل للمتابعة. بدلاً من ذلك ، يمكنك الانتقال مباشرةً إلى https: //hypixel.net/register. آخر تعديل: 2025-01-22 17:01

Direct3D 9ex هو إصدار موسع من 9 يتضمن عددًا من التطورات المصممة لـ Direct3D10 (أي التوافق الأفضل مع بعض الميزات المضمنة في Vista والإصدارات الأحدث من Windows) ، ولكن قد يوفر أو لا يوفر فرقًا ملموسًا. آخر تعديل: 2025-01-22 17:01

الصب هو عندما تقوم بتحويل قيمة متغيرة من نوع من نوع إلى آخر. هذا ، في Python ، هو عبارة عن دوال مثل int () أو float () أو str (). نمط شائع جدًا هو أنك تقوم بتحويل رقم ، حاليًا كسلسلة إلى رقم خاص. آخر تعديل: 2025-01-22 17:01

بعد رسوبك في الاختبار لأول مرة ، عليك الانتظار أسبوعًا كاملاً قبل المحاولة الثانية. إذا فشلت للمرة الثانية ، فأنت بحاجة إلى الانتظار لمدة 30 يومًا كاملة قبل المحاولة للمرة الثالثة. إذا فشلت في محاولتك الثالثة ، فعليك الانتظار لمدة عام كامل لمحاولة الاختبار مرة أخرى. آخر تعديل: 2025-01-22 17:01

تشفير بطاقة SD الخاصة بك اضغط على أيقونة "الإعدادات" على هاتف Androidphone الخاص بك. ثم اضغط على "الأمن". اضغط على زر "الأمان" ثم على "التشفير" الآن يجب عليك تعيين كلمة مرور على بطاقة SD. بعد تعيين كلمة المرور الجديدة ، ارجع إلى قائمة بطاقة SD الخارجية. آخر تعديل: 2025-01-22 17:01

تعني هذه الميزة أنه يمكن للمستخدمين ، على سبيل المثال ، استخدام كاميرا هاتف Android الخاص بهم لالتقاط صورة لقائمة بلغة أجنبية ، ثم جعل التطبيق يترجم النص إلى لغتهم الخاصة. يقوم المستخدم فقط بتدريب الكاميرا على النص ، ثم يقوم بتنظيف النص الذي يريد ترجمته بإصبعه. آخر تعديل: 2025-01-22 17:01

تتيح لك المشاهدة أن يتم إخطارك عندما يقوم مستخدم آخر بإجراء تغيير على بطاقة أو قائمة أو لوحة في Trello. عند مشاهدة بطاقة ، ستتلقى إشعارات لـ… كل التعليقات. إضافة وتغيير وتواريخ الاستحقاق القادمة. آخر تعديل: 2025-01-22 17:01

إرشادات حول FireFox 2 حدد قائمة الأدوات. اشر على الخيارات. حدد إعدادات الاتصال. حدد Manual Proxy Configuration. حدد استخدام نفس الوكيل لجميع البروتوكولات. أدخل عنوان IP لخادم وكيل HTTP. أدخل منفذ خادم وكيل HTTP. انقر فوق موافق. آخر تعديل: 2025-01-22 17:01

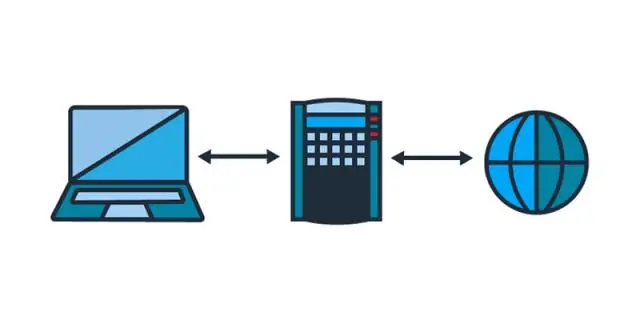

لتوصيل Raspberry Pi بشاشة كمبيوتر محمول ، يمكنك ببساطة استخدام كابل إيثرنت. يمكن معاينة واجهة المستخدم الرسومية (واجهة المستخدم الرسومية) لسطح المكتب من RaspberryPi من خلال شاشة الكمبيوتر المحمول باستخدام اتصال 100 ميجابت في الثانية بين الاثنين. آخر تعديل: 2025-01-22 17:01

يمكن أن تتراوح مدة الفيديو الخاص بك من 3 إلى 60 ثانية. آخر تعديل: 2025-01-22 17:01

التكدس هو الوسيلة التي يترك بها النمل الأبيض الناضج جنسياً عشه بسبب الاكتظاظ أو نقص الغذاء الكافي. كل من ذكور وإناث النمل الأبيض المجنح (أو الألات ، لإعطائهم أسمائهم التقنية) سوف يطير ويتكاثر بشكل أساسي في الهواء ، قبل أن يسقط مرة أخرى على الأرض. آخر تعديل: 2025-01-22 17:01

كيفية الحصول على تنسيقات تاريخ مختلفة في SQL Server استخدم خيار تنسيق التاريخ مع وظيفة CONVERT. للحصول على YYYY-MM-DD ، استخدم SELECT CONVERT (varchar ، getdate () ، 23) للحصول على MM / DD / YYYY ، استخدم SELECT CONVERT (varchar ، getdate () ، 1) تحقق من المخطط للحصول على قائمة بجميع خيارات التنسيق. آخر تعديل: 2025-01-22 17:01

كيف تستخدم أداة الإزالة ضع مشبك فصل SharkBite حول الأنبوب مع وضع الوجه غير المميز مقابل طوق التحرير. ادفع المشبك بحيث يضغط على طوق التحرير ثم اسحب الأنبوب بحركة ملتوية. تحقق من التركيب ونهاية الأنبوب بحثًا عن أي تلف. آخر تعديل: 2025-01-22 17:01

يسمح لك Vimeo باستبدال مقطع فيديو بعد تحميله دون فقدان إحصائيات هذا الفيديو. على الجانب الآخر ، عندما تقوم بتحميل الفيديو الخاص بك على YouTube ، لا يمكن تغييره دون حذف الملف بالكامل وإعادة التحميل ، وهذا يعني أنك ستفقد جميع مشاهداتك وإحصائياتك أثناء العملية. آخر تعديل: 2025-01-22 17:01

إعطاء الأولوية للضوابط الأمنية لتحقيق الفعالية ضد تهديدات العالم الحقيقي. يعد مركز أمان الإنترنت (CIS) أهم 20 عنصر تحكم في الأمن الحرج (المعروف سابقًا باسم SANS Top 20 Critical Security Controls) ، هو مجموعة ذات أولوية من أفضل الممارسات التي تم إنشاؤها لإيقاف التهديدات الأكثر انتشارًا وخطورة في الوقت الحاضر. آخر تعديل: 2025-01-22 17:01

في الحالات التي يتغير فيها تاريخك أو وقتك عما قمت بتعيينه عليه مسبقًا ، فمن المحتمل أن الكمبيوتر الخاص بك يقوم بالمزامنة مع خادم الوقت. قم بمنعه من التغيير ، قم بتعطيل مزامنة الوقت. انقر بزر الماوس الأيمن فوق عرض الوقت والتاريخ على الجانب الأيمن من شريط مهام Windows وحدد "AdjustDate / Time". آخر تعديل: 2025-01-22 17:01

تعد درجة MEng عامًا أطول من درجة TheBEng وتمنحك ميزة المهارات والمعرفة المتقدمة ، والتي دائمًا ما تروق لأصحاب العمل. دورات MEng andBEng هي نفسها في العامين الأولين ، ولكن يتم تغطية مواضيع مختلفة من العام الثالث فصاعدًا. آخر تعديل: 2025-01-22 17:01

غالبًا ما يُساء فهم ميلووكي تيك. تعمل هذه الأداة ومتعقب eqiupment مع تطبيق Milwaukee ONE-KEY لمساعدتك على تتبع وإدارة أدواتك ومعداتك في موقع العمل. إنه ليس نظام تحديد المواقع العالمي (GPS) ، ولكنه يستخدم تقنية الشبكة والبلوتوث للتأكد من أنك تعرف مكان أدواتك في موقع العمل. آخر تعديل: 2025-01-22 17:01