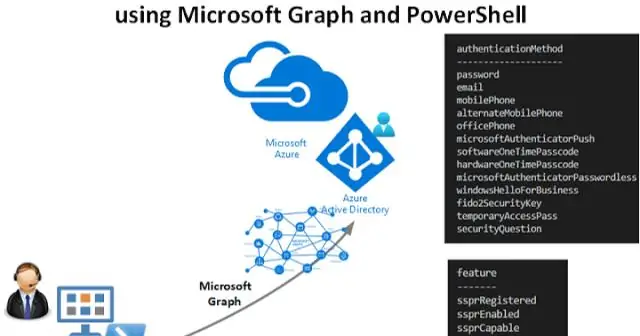

الخطوات الأساسية المطلوبة لاستخدام تدفق منح كود التفويض OAuth 2.0 للحصول على رمز وصول من نقطة نهاية نظام تعريف Microsoft هي: تسجيل تطبيقك مع Azure AD. احصل على الإذن. احصل على رمز وصول. اتصل بـ Microsoft Graph باستخدام رمز الوصول. استخدم رمز التحديث للحصول على newaccesstoken. آخر تعديل: 2025-01-22 17:01

يرجى تسجيل الدخول إلى EZ Pay (كندا) - إدارة المدفوعات عن طريق شحن بطاقة الائتمان الخاصة بك تلقائيًا ، أو الخصم المباشر من حسابك المصرفي ، لمرة واحدة أو مدفوعات متكررة. آخر تعديل: 2025-01-22 17:01

Azure IoT Hub هو موصل إنترنت الأشياء من Microsoft إلى السحابة. إنها خدمة سحابية مُدارة بالكامل تتيح اتصالات ثنائية الاتجاه موثوقة وآمنة بين ملايين أجهزة إنترنت الأشياء ونهاية خلفية للحل. تتيح لك الرسائل من السحابة إلى الجهاز إرسال الأوامر والإشعارات إلى أجهزتك المتصلة. آخر تعديل: 2025-01-22 17:01

يتسبب الرمي عادةً في إنهاء الوظيفة على الفور ، لذلك حتى إذا قمت بوضع أي رمز بعدها (داخل نفس الكتلة) ، فلن يتم تنفيذها. هذا ينطبق على كل من C ++ و C #. آخر تعديل: 2025-01-22 17:01

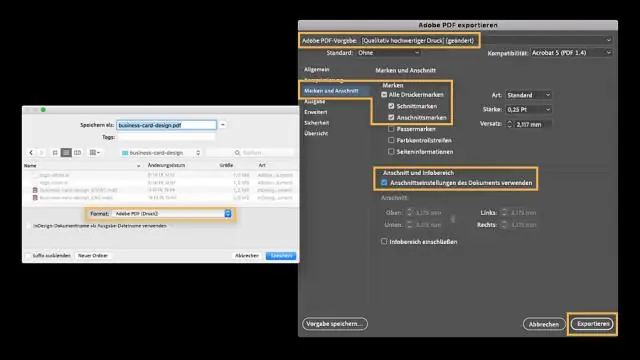

اختر ملف> تصدير وحدد تنسيق AdobePDF (طباعة). حدد إعداد Adobe PDF المُوصى به من قِبل موفر الطباعة الخاص بك. في علامة التبويب عام ، حدد عرض PDFafterExporting. في Marks and Bleeds ، حدد CropMarks و Use Document Bleed Settings. آخر تعديل: 2025-01-22 17:01

هاتف Sony Xperia Z1 هو هاتف ذكي واحد يدعم بطاقة SIM (GSM) ويقبل بطاقة Micro-SIM. تشمل خيارات الاتصال على Sony Xperia Z1 Wi-Fi 802.11 a / b / g / n / ac و GPS و Bluetooth v4. 00 ، NFC ، راديو FM ، Wi-Fi Direct ، Mobile High-DefinitionLink (MHL) ، 3G ، و 4G. آخر تعديل: 2025-01-22 17:01

10 طرق لتحديد نية قوية حدد من تريد أن تكون. 2 - اكتب نيتك. اذكرها بصوت عالٍ لنفسك كثيرًا. 4 - راقب أفكارك. 5 - انتبه لغتك. 7 - الخروج من التفكير العلاجي إلى التفكير المتقدم. 8 - التوقف عن الشكوى. 9 - احصل على صديق أو زميل في العمل لبدء شراكة "عقد النية". كن مثابرا. آخر تعديل: 2025-01-22 17:01

عبر عن نفسك الإبداعية من خلال الحرف اليدوية الورقية والبطاقات وطباعة الفنون الجميلة. الصياغة ليست مجرد هواية أو مهنة ؛ انها نمط الحياة. بينما تعمل طابعتك كمحرك إبداعي ، يعمل الحبر والورق الأصليان من Canon كأدوات ضرورية لإنشاء ذكريات صور ومنتجات عالية الجودة تدوم طويلاً. آخر تعديل: 2025-01-22 17:01

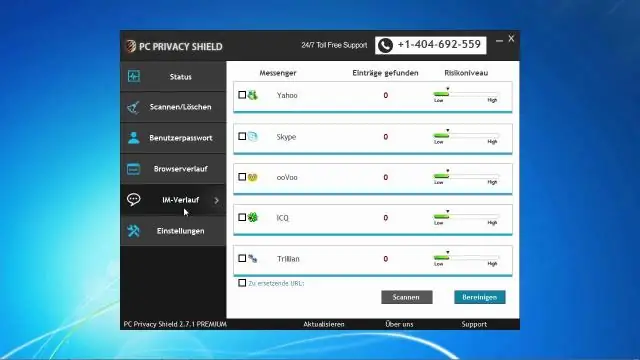

احتفظ به أو احذفه ، إنه اختيارك. Toremove OneDrive أوقف خدمة المزامنة عن طريق إلغاء ربطها في إعدادات التطبيق ، ثم قم بإلغاء تثبيت OneDrive مثل أي تطبيق آخر. إنه مدمج بالفعل في نظام التشغيل Windows 10 ، لذا فهو لا يزيله بالفعل ، بل يعطله ويخفيه. آخر تعديل: 2025-01-22 17:01

من الضروري تجهيز محرك أقراص USB محمول بمساحة تخزين كافية لحفظ بيانات الكمبيوتر والنسخ الاحتياطي للنظام. عادةً ما تكون 256 جيجابايت أو 512 جيجابايت كافية إلى حد ما لإنشاء نسخة احتياطية لجهاز الكمبيوتر. آخر تعديل: 2025-01-22 17:01

قائمة بادئات الاشتقاق الإنجليزية بادئة المعنى inter- 'between' intra- 'ضمن' ir- 'within'؛ 'باتجاه'؛ "هامشي أم لا" ماكرو "واسع النطاق" ؛ "بارز بشكل استثنائي". آخر تعديل: 2025-01-22 17:01

سيعمل Norton على نظام التشغيل Windows 10 طالما كان لديك أحدث إصدار مثبت. للتأكد من تثبيت أحدث إصدار من Norton ، قم بزيارة مركز NortonUpdate. إذا كنت قد تلقيت Norton من مقدم الخدمة الخاص بك ، فراجع كيفية تثبيت Norton من مزود الخدمة الخاص بك. آخر تعديل: 2025-01-22 17:01

Apache POI هي واجهة برمجة تطبيقات شائعة تتيح للمبرمجين إنشاء ملفات MS Office وتعديلها وعرضها باستخدام برامج Java. إنها مكتبة مفتوحة المصدر تم تطويرها وتوزيعها بواسطة Apache Software Foundation لتصميم أو تعديل ملفات Microsoft Office باستخدام Javaprogram. آخر تعديل: 2025-01-22 17:01

Andrew Burton / Getty Images تشتري شركة Hewlett Packard Enterprise شركة التخزين المحمول Nimble Storage مقابل 12.50 دولارًا للسهم ، أو حوالي مليار دولار. ستتحمل HPE أيضًا أو تدفع جوائز الأسهم غير المكتسبة من Nimble ، والتي تبلغ قيمتها حوالي 200 مليون دولار. اشترت HPE في كانون الثاني (يناير) شركة SimpliVity ، وهي شركة تخزين ناشئة ، مقابل 650 مليون دولار. آخر تعديل: 2025-01-22 17:01

الاتصال من آلة إلى آلة ، أو M2M ، هو بالضبط كما يبدو: جهازان "يتواصلان" أو يتبادلان البيانات ، دون تفاعل أو تفاعل بشري. يتضمن ذلك الاتصال التسلسلي أو اتصال Powerline (PLC) أو الاتصالات اللاسلكية في إنترنت الأشياء الصناعي (IoT). آخر تعديل: 2025-01-22 17:01

تثبيت Linkerd سهل. أولاً ، ستقوم بتثبيت CLI (واجهة سطر الأوامر) على جهازك المحلي. باستخدام CLI هذا ، ستقوم بعد ذلك بتثبيت مستوى التحكم في مجموعة Kubernetes. أخيرًا ، ستعمل على "ربط" خدمة واحدة أو أكثر عن طريق إضافة وكلاء مستوى البيانات. آخر تعديل: 2025-01-22 17:01

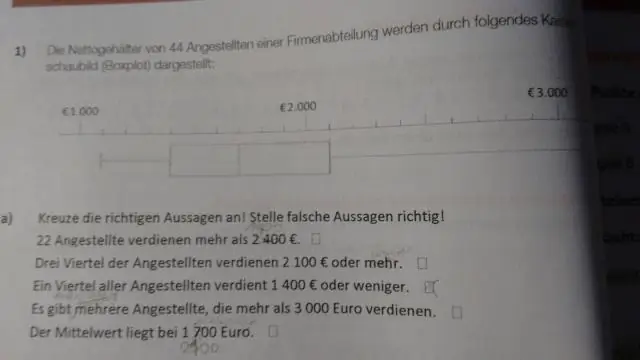

يمكن استخدام الخطوات التالية لإنشاء مخطط مربع معدل. رتب قيم البيانات. ابحث عن الوسيط ، أي قيمة البيانات الوسطى عند ترتيب الدرجات. أوجد متوسط قيم البيانات أسفل الوسيط. أوجد متوسط قيم البيانات فوق الوسيط. آخر تعديل: 2025-01-22 17:01

Blob عبارة عن مجموعة من البيانات الثنائية المخزنة ككائن واحد. يمكنك تحويل نوع البيانات هذا إلى String أو من String باستخدام أساليب toString و valueOf ، على التوالي. يمكن قبول Blobs كوسائط خدمة ويب ، أو تخزينها في مستند (نص المستند عبارة عن Blob) ، أو إرساله كمرفقات. آخر تعديل: 2025-01-22 17:01

المكون. بواسطة Vangie Beal اسم لنوع من أدوات البرامج المستخدمة في التجارة الإلكترونية أو الاسم المستخدم لوصف محرك نظام تكوين المبيعات فقط. آخر تعديل: 2025-01-22 17:01

يمكنك تحرير مستندات Microsoft Office Word باستخدام إصدار iPhone من Word. تحتاج إلى حساب Office 365 لتحرير المستندات باستخدام Word. يمكنك أيضًا تحرير المستندات النصية باستخدام محرر مستندات Google على iPhone. آخر تعديل: 2025-01-22 17:01

الجزء السفلي من الطابق g يسمى حلقة ؛ تسمى الضربة القصيرة جدًا في الأعلى بالأذن. آخر تعديل: 2025-01-22 17:01

صوت القرد الذي يمثله ملف. ملحق apefile هو تنسيق صوتي غير ضياع (يعرف أيضًا باسم برنامج ترميز APE ، تنسيق MAC). هذا يعني أنه لا يتجاهل بيانات الصوت مثل تنسيقات الصوت المفقودة مثل MP3 و WMA و AAC وغيرها. آخر تعديل: 2025-01-22 17:01

سيقوم VLC بنسخ أقراص DVD ولكنه لن يقوم بتحويل ملفات الفيديو إلى تنسيق DVD. سيتعين على برنامج جهة خارجية مثل Nero أو Adobe Encore أو Sony Media Center Suite معالجة التحويل. لا يوجد أيضًا برنامج Windows أو Mac أصلي يقوم بذلك. آخر تعديل: 2025-01-22 17:01

نوع بيانات SQL Server BIT هو نوع بيانات عدد صحيح يمكن أن يأخذ قيمة 0 أو 1 أو NULL. إذا كان الجدول يحتوي على 9 أعمدة حتى 16 بت ، فإن SQL Server يخزنها على هيئة 2 بايت ، وهكذا. يحول SQL Server قيمة سلسلة TRUE إلى 1 و FALSE إلى 0. كما يحول أي قيمة غير صفرية إلى 1. آخر تعديل: 2025-01-22 17:01

قم بتنفيذ الخطوات التالية لإزالة كافة إدخالات البوابة في جدول التوجيه: لإظهار معلومات التوجيه ، قم بتشغيل الأمر التالي: netstat -rn. لمسح جدول التوجيه ، قم بتشغيل الأمر التالي: route -f. آخر تعديل: 2025-01-22 17:01

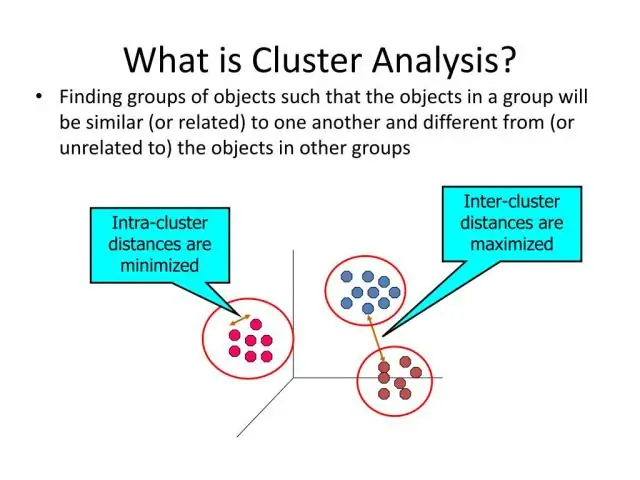

التجميع هو عملية جعل مجموعة من الكائنات المجردة في فئات من الكائنات المتشابهة. نقطة لنتذكر. يمكن التعامل مع مجموعة كائنات البيانات كمجموعة واحدة. أثناء إجراء تحليل الكتلة ، نقوم أولاً بتقسيم مجموعة البيانات إلى مجموعات بناءً على تشابه البيانات ثم تعيين التسميات للمجموعات. آخر تعديل: 2025-01-22 17:01

لديك طريقتان أساسيتان: الإيداع المباشر وحفظ الملفات بالرسم. آخر تعديل: 2025-01-22 17:01

الأفضل بشكل عام: Avery T-Shirt Transfers forInkjet Printers للحصول على ورق نقل حديدي موثوق به وسهل الاستخدام ، يأتي Avery على رأس القائمة ، إنه مصمم للأقمشة ذات الألوان الفاتحة ، ويعمل مع طابعات نفث الحبر. آخر تعديل: 2025-01-22 17:01

تم تسجيل ESN / IMEI المدرج في القائمة البيضاء رسميًا مع جهاز من قبل الشركة المصنعة. تم إدراج جميع الهواتف الذكية التي يمكن بيعها على Swappa في القائمة البيضاء تقريبًا ، وتم الإبلاغ عن فقدان أو سرقة ESN / IMEI في السجل العالمي. لا يمكن تنشيط جهاز مدرج في القائمة السوداء ولا يمكن بيعه هنا على Swappa. آخر تعديل: 2025-01-22 17:01

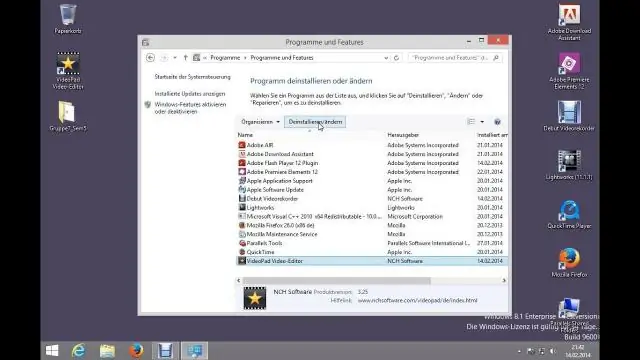

قم بإلغاء تثبيت Microsoft Visual C ++ على لوحة المفاتيح ، اضغط على Windows + R لفتح أمر التشغيل. اكتب في لوحة التحكم وانقر فوق موافق. حدد إلغاء تثبيت برنامج. انقر فوق إلغاء التثبيت واتبع التعليمات التي تظهر على الشاشة لإلغاء تثبيت البرنامج. آخر تعديل: 2025-01-22 17:01

في بعض الحالات ، قد يؤدي برنامج Kaspersky Total Security إلى إبطاء عمل الكمبيوتر بسبب نقص موارد النظام. يمكنك تحسين أداء جهاز الكمبيوتر الخاص بك عن طريق القيام بما يلي: افتح إعدادات Kaspersky Total Security. آخر تعديل: 2025-01-22 17:01

الفرق بينViewChildren وContentChildren هو أنViewChildren يبحث عن عناصر في Shadow DOM بينما يبحثContentChildren عنها في Light DOM. آخر تعديل: 2025-01-22 17:01

برنامج مكافحة الفيروسات في الوقت الفعلي ، ومكافحة البرامج الضارة ، ومرشح البريد العشوائي ، وجدار الحماية ، والرقابة الأبوية باستخدام McAfee TotalProtection. احصل على مساعدة من خبير أمان لإزالة الفيروسات وبرامج التجسس ، كل ذلك وأنت مرتاح في منزلك باستخدام خدمة إزالة الفيروسات McAfee. آخر تعديل: 2025-01-22 17:01

يعتبر اللباس جانبًا من جوانب الاتصال غير اللفظي وله أهمية اجتماعية للجمهور. يشمل اللباس أيضًا الأشياء التي يرتديها الناس مثل المجوهرات وربطات العنق وحقائب اليد والقبعات والنظارات. تنقل الملابس أدلة غير لفظية حول شخصية المتحدث وخلفيته ووضعه المالي. آخر تعديل: 2025-01-22 17:01

النبي هو جهاز لوحي رائع يمكن للأطفال صنعه بأنفسهم. يتم شحنها من أمازون في الوقت المحدد وبحالة جيدة. آخر تعديل: 2025-01-22 17:01

هجوم تجاوز سعة المخزن المؤقت مع مثال. عندما يتم وضع المزيد من البيانات (مما تم تخصيصه في الأصل للتخزين) بواسطة برنامج أو عملية نظام ، فإن البيانات الإضافية تفيض. يتسبب في تسرب بعض هذه البيانات إلى مخازن مؤقتة أخرى ، والتي يمكن أن تفسد أو تستبدل أي بيانات كانت في حوزتها. آخر تعديل: 2025-01-22 17:01

يمكن أن يوفر قاموس البيانات الذي تم إنشاؤه للمؤسسات والشركات العديد من الفوائد ، بما في ذلك: تحسين جودة البيانات. تحسين الثقة في سلامة البيانات. تحسين التوثيق والتحكم. تقليل تكرار البيانات. إعادة استخدام البيانات. الاتساق في استخدام البيانات. أسهل تحليل البيانات. تحسين عملية صنع القرار بناءً على بيانات أفضل. آخر تعديل: 2025-01-22 17:01

الكلمة الأساسية الفائقة في Java هي متغير مرجعي يستخدم للإشارة إلى كائن فئة الأصل المباشر. عندما تقوم بإنشاء مثيل للفئة الفرعية ، يتم إنشاء مثيل للفئة الرئيسية ضمنيًا والذي يشار إليه بواسطة متغير المرجع الفائق. آخر تعديل: 2025-01-22 17:01

هجمات DDoS غير قانونية. إذا قمت بهجوم DDoS ، أو قمت بعمل أو توفير أو الحصول على خدمات الإجهاد أو الروبوت ، فقد تتلقى عقوبة بالسجن أو غرامة أو كليهما. آخر تعديل: 2025-01-22 17:01

تنسيق الاختبار يستغرق اختبار مبادئ علوم الكمبيوتر لعام 2019 AP ساعتين ويتضمن ما يقرب من 74 سؤالًا متعدد الخيارات. هناك نوعان من الأسئلة: حدد إجابة واحدة من 4 خيارات. آخر تعديل: 2025-01-22 17:01