لاختبارنا ، نقوم بتشغيل Ryzen 5 2400Gat بثلاث سرعات ذاكرة مختلفة ، 2400 ميجاهرتز ، 2933 ميجاهرتز ، و 3200 ميجاهرتز. في حين أن الحد الأقصى لمعيار ذاكرة JEDEC المدعوم لـ R5 2400G هو 2933 ، فإن الذاكرة التي توفرها AMD لمراجعة المعالج لدينا ستدعم رفع تردد التشغيل إلى 3200 ميجاهرتز. آخر تعديل: 2025-01-22 17:01

يساعدك نمط Model-View-ViewModel (MVVM) على فصل منطق الأعمال والعرض التقديمي لتطبيقك عن واجهة المستخدم (UI) الخاصة به. يتضمن Prism عينات وتطبيقات مرجعية توضح كيفية تنفيذ نمط MVVM في تطبيق Windows Presentation Foundation (WPF). آخر تعديل: 2025-01-22 17:01

فهم الخطوات الأربع للتحقق من صحة البيانات الخطوة 1: قم بوضع خطة تفصيلية. يعد إنشاء خارطة طريق للتحقق من صحة البيانات هو أفضل طريقة لإبقاء المشروع على المسار الصحيح. الخطوة 2: التحقق من صحة قاعدة البيانات. تضمن خطوة الاختبار والتحقق هذه وجود جميع البيانات القابلة للتطبيق من المصدر إلى الهدف. الخطوة 3: التحقق من صحة تنسيق البيانات. الخطوة 4: أخذ العينات. آخر تعديل: 2025-01-22 17:01

خريطة التجزئة هي جزء من المستوى. تمثل كل منطقة كائنًا أو منطقة معينة في الصورة. ضع في اعتبارك حقلاً عشوائيًا Y = (ys) s & isin؛ & Lambda؛ حيث ys & isin؛ S. المصطلح الاحتمالي P (Y | X) نموذج لتوزيع المستوى الرمادي لوحدات البكسل التي تنتمي إلى فئة أو منطقة معينة. آخر تعديل: 2025-01-22 17:01

في كلتا الحالتين ، أكمل هذه الخطوات الخمس لأسلاك تبديل الإضاءة ثلاثية الاتجاهات: قم بإيقاف تشغيل الدائرة الصحيحة في اللوحة الكهربائية. أضف صندوقًا كهربائيًا للمفتاح ثلاثي الاتجاهات الثاني في الطابق السفلي. قم بتغذية كبل بطول 14-3 من النوع NM (أو 12-3 ، إذا كنت تتصل بسلك قياس 12) بين الصندوقين. آخر تعديل: 2025-01-22 17:01

FTK® Imager هي أداة لمعاينة البيانات والتصوير تتيح لك تقييم الأدلة الإلكترونية بسرعة لتحديد ما إذا كان هناك ما يبرر إجراء مزيد من التحليل باستخدام أداة الطب الشرعي مثل Access Data® Forensic Toolkit® (FTK). آخر تعديل: 2025-01-22 17:01

حجم التلفزيون إلى حاسبة المسافة وحجم العلم العرض الارتفاع 60 '52.3' 132.8 سم 29.4 '74.7 سم 65' 56.7 '144.0 سم 31.9' 81.0 سم 70 '61.0' 154.9 سم 34.3 '87.1 سم 75' 65.4 '166.1 سم 36.8' 93.5 سم. آخر تعديل: 2025-01-22 17:01

يتم استخدام COALESCE للتحقق مما إذا كانت الوسيطة NULL ، وإذا كانت NULL ، فإنها تأخذ القيمة الافتراضية. سيتحقق من قيم NOT NULL بالتسلسل في القائمة وسيعيد القيمة الأولى NOT NULL. آخر تعديل: 2025-01-22 17:01

مسابقة VEX Robotics (VRC) في البطولات ، تشارك الفرق في المباريات التأهيلية حيث يشارك فريقان مقابل فريقين. في جولات الإقصاء ، يتم اختيار تحالفات فريقين من قبل الفرق المصنفة الأولى ، والتحالف الذي يفوز بالنهائيات هو الفائز بالبطولة. آخر تعديل: 2025-01-22 17:01

فيما يلي أكثر 10 لغات برمجة شيوعًا: Java. تعد Java من أفضل اللغات التي يتم اختيارها كواحدة من أكثر لغات البرمجة شيوعًا ، وتستخدم لبناء تطبيقات من جانب الخادم لألعاب الفيديو وتطبيقات الأجهزة المحمولة. بايثون. بايثون هي محطة واحدة. سي. روبي. جافا سكريبت. C # PHP. ج موضوعية. آخر تعديل: 2025-01-22 17:01

الوصف: تنسيق ملف MOV هو الأكثر شيوعًا. آخر تعديل: 2025-01-22 17:01

إذا كنت تستخدم اقتران الضغط للتوصيل SharkBite Brass للتبديل من النحاس إلى PEX في خط ما ، فما عليك سوى قطع الأنبوب النحاسي وتحديد عمق الإدخال المناسب ودفع أداة التوصيل بالكامل على الأنبوب. كرر هذه العملية لنهاية PEX واكتمل اتصالك. آخر تعديل: 2025-01-22 17:01

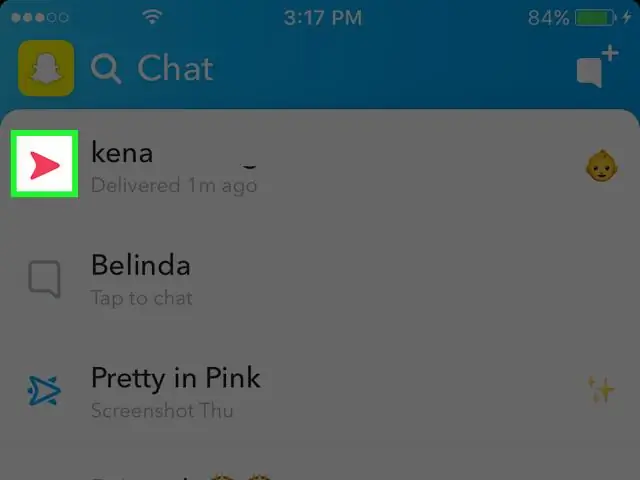

خطوات فتح Snapchat. أيقونة Snapchat صفراء مع شبح أبيض عليها. اضغط على فقاعة الكلام. إنه موجود في الركن الأيسر السفلي من الشاشة. اضغط على اسم مستخدم. إذا أرسل إليك شخص ما aSnap ، فسيظهر رمز مربع متصل على يسار اسم المستخدم الخاص به. اسحب لليمين على اسم مستخدم لعرض Snaps بشكل فردي. آخر تعديل: 2025-01-22 17:01

مباحث أمن الدولة - إنشاء بيان نشر. يتيح لك استخدام بيان النشر في SSIS نشر مجموعة من الحزم إلى موقع مستهدف باستخدام معالج لتثبيت الحزم الخاصة بك. فائدة استخدامه هي واجهة المستخدم الرائعة التي يوفرها المعالج. آخر تعديل: 2025-01-22 17:01

يتيح لك تطبيق iQi البسيط لجهاز iPhone إمكانية الشحن اللاسلكي على أجهزة iPhone 7 و 7 Plus و SE و 6 و 6 S و 6 Plus و 6S Plus و 5 و 5 C و 5 S و iPod Touch 5،6. شحن لاسلكي بدون حجم كبير. يمكن استخدام تقنية Qi مع معظم الحالات غير المعدنية والتي يقل سمكها عن 2 مم. آخر تعديل: 2025-01-22 17:01

بروتوكول ارتباط البيانات. في الشبكات والاتصالات ، نقل وحدة بيانات (إطار ، حزمة) من عقدة إلى أخرى. يُعرف بروتوكول ارتباط البيانات ، المعروف باسم "بروتوكول الطبقة 2" ، بأنه مسؤول عن التأكد من أن البتات والبايتات المستلمة متطابقة مع وحدات البت والبايت المرسلة. آخر تعديل: 2025-01-22 17:01

نظام الكمبيوتر هو مجموعة من الأجهزة المتكاملة التي تدخل البيانات والمعلومات وإخراجها ومعالجتها وتخزينها. أنظمة الكمبيوتر مبنية حاليًا حول جهاز معالجة رقمي واحد على الأقل. هناك خمسة مكونات رئيسية للأجهزة في نظام الكمبيوتر: أجهزة الإدخال والمعالجة والتخزين والإخراج والاتصال. آخر تعديل: 2025-01-22 17:01

تتيح لك واجهة برمجة تطبيقات استعلام المعايير إنشاء تعبيرات استعلام متداخلة ومنظّمة في Java ، مما يوفر فحصًا لبناء جملة وقت الترجمة غير ممكن مع لغة استعلام مثل HQL أو SQL. تتضمن معايير API أيضًا وظيفة الاستعلام عن طريق المثال (QBE). آخر تعديل: 2025-01-22 17:01

قم بإزالة البقع أو العيوب بسهولة باستخدام أداة Spot Healing Brush. حدد أداة Spot Healing Brush. اختر حجم الفرشاة. اختر أحد خيارات الكتابة التالية في شريط خيارات الأداة. انقر فوق المنطقة التي تريد إصلاحها في الصورة ، أو انقر واسحب فوق مساحة أكبر. آخر تعديل: 2025-01-22 17:01

كيفية تنزيل كتب مكتبة Kindle في Kindleapp قم بتشغيل تطبيق Kindle على جهاز iPhone أو iPad. اضغط على المكتبة لرؤية جميع الكتب الإلكترونية في مكتبة أمازون الخاصة بك. اضغط على الكتاب الذي ترغب في تنزيله على جهازك. عند الانتهاء من التنزيل (سيكون به علامة اختيار بجواره) ، انقر فوق الكتاب لفتحه. آخر تعديل: 2025-01-22 17:01

اضغط على CTRL + ALT + DELETE لفتح جهاز الكمبيوتر. اكتب معلومات تسجيل الدخول للمستخدم الأخير الذي تم تسجيل دخوله ، ثم انقر فوق موافق. عندما يختفي مربع الحوار Unlock Computer ، اضغط على CTRL + ALT + DELETE وقم بتسجيل الدخول بشكل طبيعي. آخر تعديل: 2025-01-22 17:01

دليل خطوة بخطوة لتغيير موقع Skout عبر FakeGPS Go: اضغط عليه وانتقل إلى رقم البنية. اضغط عليها 7 مرات وسترى خيارات المطور يتم تمكينها على جهازك. الخطوة 3: نظرًا لأننا نستخدم Android ، فأنت بحاجة إلى التوجه إلى متجر Google Play والبحث عن التطبيق الموجود عليه. آخر تعديل: 2025-01-22 17:01

يقع حدث keyup عند تحرير مفتاح لوحة المفاتيح. تقوم طريقة keyup () بتشغيل حدث keyup ، أو تقوم بإرفاق وظيفة للتشغيل عند حدوث حدث keyup. نصيحة: استخدم الحدث. أي خاصية لإرجاع أي مفتاح تم الضغط عليه. آخر تعديل: 2025-01-22 17:01

افتح JMeter وأضف "HTTP (s) Test Script Recorder" إلى "Test Plan". كاسم مضيف وكيل ، ستحتاج إلى تعيين عنوان IP للكمبيوتر على أي تطبيق JMeter مفتوح. ضمن تكوين الشبكة لجهازك المحمول ، قم بتعيين عنوان IP للكمبيوتر كعنوان IP للوكيل والمنفذ الذي قمت بتعيينه في JMeter. آخر تعديل: 2025-01-22 17:01

النشاط هو قاعدة نشاط القاعدة والمنفعة هي شكل في تدفق Pega. سيشير هذا الشكل إلى نشاط مع تحديد نوع الاستخدام كأداة مساعدة. هناك العديد من أنواع الاستخدام لنشاط مثل الأداة المساعدة أو الاتصال أو التعيين أو الإخطار أو المسار. آخر تعديل: 2025-01-22 17:01

الفصل الأخير هو ببساطة فئة لا يمكن تمديدها. (لا يعني ذلك أن جميع الإشارات إلى كائنات من الفصل ستعمل كما لو تم إعلانها على أنها نهائية.) عندما يكون من المفيد إعلان فصل دراسي على أنه نهائي يتم تناوله في إجابات هذا السؤال: أسباب وجيهة لمنع الميراث في Java؟. آخر تعديل: 2025-01-22 17:01

انقر فوق "ملف" من قائمة تطبيق المعاينة ، ثم "فتح" ، ثم انتقل إلى الصورة التي تريد إدراج الصورة التي تم اقتصاصها بها ثم انقر فوق "فتح". انقر على "تعديل" من قائمة المعاينة ثم انقر على "لصق". يتم لصق الصورة التي تم اقتصاصها من الحافظة في الصورة الثانية ويصبح المؤشر غير مباشر. آخر تعديل: 2025-01-22 17:01

تمرير المرجع إلى المؤشر في C ++ ملاحظة: يُسمح باستخدام "المؤشر إلى المؤشر" في كل من C و C ++ ، ولكن يمكننا استخدام "الإشارة إلى المؤشر" فقط في C ++. إذا تم تمرير مؤشر إلى وظيفة كمعامل وحاول تعديلها ، فإن التغييرات التي تم إجراؤها على المؤشر لا تنعكس مرة أخرى خارج تلك الوظيفة. آخر تعديل: 2025-01-22 17:01

إزالة محرك الأقراص الصلبة للأنظمة الدقيقة قم بإزالة المسمارين اللذين يثبتان الباب السفلي في مكانه ثم قم بإزالته. قم بفك البراغي الخمسة التي تثبت كتيفة محرك القرص الصلب الأساسي في مكانها. حرك مزلاج تحرير البطارية إلى وضع الفتح. قم بإزالة شريحة القرص الصلب من النظام. آخر تعديل: 2025-01-22 17:01

"ELK" هو اختصار لثلاثة مشاريع مفتوحة المصدر: Elasticsearch و Logstash و Kibana. Elasticsearch هو محرك بحث وتحليلات. Logstash عبارة عن خط أنابيب لمعالجة البيانات من جانب الخادم يستوعب البيانات من مصادر متعددة في وقت واحد ، ويحولها ، ثم يرسلها إلى "مخبأ" مثل Elasticsearch. آخر تعديل: 2025-01-22 17:01

خدمة الهاتف المحمول المتقدمة (AMPS) هي نظام قياسي لخدمة الهاتف الخلوي بالإشارة التناظرية في الولايات المتحدة وتستخدم أيضًا في بلدان أخرى. يعتمد على التخصيص الأولي لطيف الإشعاع الكهرومغناطيسي للخدمة الخلوية من قبل لجنة الاتصالات الفيدرالية (FCC) في عام 1970. آخر تعديل: 2025-01-22 17:01

انقر فوق ابدأ ، ثم انتقل إلى لوحة التحكم. حدد البرامج ، ثم انقر فوق البرامج والميزات. اكتشف خيار outPsExec ثم حدده ، انقر فوق إلغاء التثبيت. آخر تعديل: 2025-01-22 17:01

بطاريات الهاتف الخليوي - Walmart.com. آخر تعديل: 2025-01-22 17:01

ترجع CROSS APPLY صفوفًا فقط من الجدول الخارجي تنتج مجموعة نتائج من دالة قيم الجدول. بمعنى آخر ، لا تحتوي نتيجة CROSS APPLY على أي صف من تعبير الجدول الجانبي الأيسر الذي لم يتم الحصول على نتيجة له من تعبير جدول الجانب الأيمن. تطبيق CROSS يعمل كصف تلو الآخر INNER JOIN. آخر تعديل: 2025-01-22 17:01

لقد حدث ذلك أخيرًا: ما يقرب من 4 سنوات بعد إدخال الكلمة الأساسية للاستيراد في ES6 ، Node. قدمت js الدعم التجريبي لواردات وصادرات ES6. في العقدة. js 12 ، يمكنك استخدام الاستيراد والتصدير في مشروعك إذا قمت بتنفيذ كلا العنصرين أدناه. آخر تعديل: 2025-01-22 17:01

بروتوكول مخطط بيانات المستخدم (UDP) غير متصل ببساطة لأنه لا تتطلب جميع تطبيقات الشبكة الحمل الزائد لـ TCP. أحد الأمثلة على ذلك هو تشفير البيانات الصوتية وإرسالها عبر شبكة IP. من ناحية أخرى ، يسمح UDP للتطبيق بمزيد من المرونة في كيفية التعامل مع الحزم. آخر تعديل: 2025-01-22 17:01

لقد اكتسب العشب الصناعي مكانة واشتهر بكونه صديقًا للبيئة لأنه لا يحتاج إلى الماء أو الأسمدة أو لقصه. بالإضافة إلى ذلك ، غالبًا ما يبدو الجيل الأحدث من العشب الاصطناعي جيدًا بما يكفي لخداعنا للاعتقاد بأنه حقيقي. آخر تعديل: 2025-01-22 17:01

أعلنت Yahoo أنها ، اعتبارًا من 28 أكتوبر 2019 ، لن تسمح للمستخدمين بتحميل المحتوى إلى موقع مجموعات Yahoo على الويب. وفي 14 ديسمبر 2019 ، ستقوم الشركة بإزالة جميع المحتويات المنشورة مسبقًا بشكل دائم. آخر تعديل: 2025-01-22 17:01

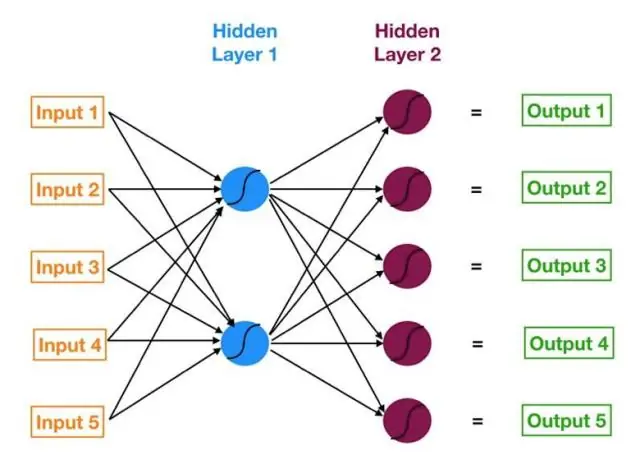

الفكرة الأساسية وراء الشبكة العصبية هي محاكاة (نسخ بطريقة مبسطة ولكن مخلصة إلى حد معقول) الكثير من خلايا الدماغ المترابطة بكثافة داخل جهاز كمبيوتر حتى تتمكن من تعلم الأشياء والتعرف على الأنماط واتخاذ القرارات بطريقة بشرية. لكنه ليس دماغًا. آخر تعديل: 2025-01-22 17:01

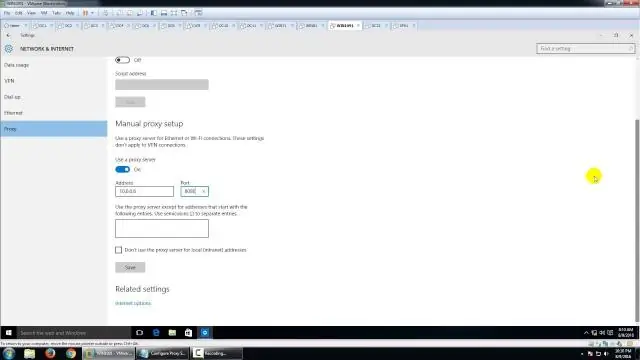

دعنا نلقي نظرة على إعدادات الخادم الوكيل لنظام التشغيل Windows والخطوات لإصلاح ذلك. أعد تشغيل جهاز الكمبيوتر وجهاز التوجيه. راجع إعدادات الوكيل في Windows. قم بتشغيل مستكشف أخطاء محول الشبكة ومصلحها. الحصول التلقائي على عنوان IP و DNS. تحديث أو التراجع عن برنامج تشغيل الشبكة. إعادة ضبط تكوين الشبكة عبر موجه الأوامر. آخر تعديل: 2025-01-22 17:01