من الكود المصدري ، ينتج التحليل المعجمي الرموز المميزة ، الكلمات الموجودة في اللغة ، والتي يتم تحليلها بعد ذلك لإنتاج شجرة بناء الجملة ، والتي تتحقق من أن الرموز المميزة تتوافق مع قواعد اللغة. ثم يتم إجراء التحليل الدلالي على شجرة التركيب لإنتاج شجرة مشروحة. آخر تعديل: 2025-01-22 17:01

Cx_Freeze عبارة عن مجموعة من البرامج النصية والوحدات النمطية لتجميد نصوص Python النصية في ملفات قابلة للتنفيذ بنفس الطريقة التي يعمل بها py2exe و py2app. على عكس هاتين الأداتين ، فإن cx_Freeze عبارة عن منصة مشتركة ويجب أن تعمل على أي منصة تعمل عليها Python نفسها. يدعم Python 3.5 أو أعلى. إذا كنت بحاجة إلى دعم Python 2. آخر تعديل: 2025-01-22 17:01

شبكة خاصة داخل منظمة تشبه الإنترنت. نوع هيكل الشبكة الذي يتم فيه توصيل كل جهاز بكابل مشترك ، يُسمى أيضًا العمود الفقري. غالبًا ما تُستخدم هذه الشبكة ، المعروفة أيضًا باسم الشبكة الهرمية ، لمشاركة البيانات على مستوى الشركة. آخر تعديل: 2025-01-22 17:01

لتسجيل الدخول إلى جهاز التوجيه ، ما عليك سوى الانتقال إلى http://192.168.1.1/ في متصفح الويب الخاص بك. اسم تسجيل الدخول هو الجذر ، وكلمة المرور هي المسؤول. قم بتكوين جهاز التوجيه الخاص بك الدقيق للغاية حسب الرغبة. آخر تعديل: 2025-01-22 17:01

قم بزيارة منطقة الخدمة الذاتية في أي موقع من مواقع FedEx Office واطبع مشروعات الطباعة كبيرة الحجم عبر USB باستخدام ملفات PDF أو JPEG أو TIFF. تبدأ المطبوعات الملونة بالألوان بسعر 1.99 دولارًا للقدم المربع فقط. آخر تعديل: 2025-01-22 17:01

أولاً ، يجب أن تعلن عن متغير من نوع المصفوفة المطلوبة. ثانيًا ، يجب تخصيص الذاكرة التي ستحتوي على المصفوفة ، باستخدام new ، وتخصيصها لمتغير المصفوفة. وبالتالي ، يتم تخصيص جميع المصفوفات في Java ديناميكيًا. آخر تعديل: 2025-01-22 17:01

يعني "محمي" أن واقي زيادة التيار يحمي معداتك. يعني التأريض أن أجهزتك مؤرضة بشكل صحيح (والتي يجب أن تكون مطلوبة لحماية معداتك بشكل مناسب). نعم ، يمكنك توصيل جهاز الكمبيوتر / التلفزيون في المنفذ. آخر تعديل: 2025-01-22 17:01

سعر التجزئة: 175 دولارًا لكل معلم لمدة 12 شهرًا (لما يصل إلى ثلاثة فصول دراسية تضم كل منها 30 طالبًا) ؛ 25 دولارًا لكل فصل إضافي من 30 طالبًا. وبالتالي 4 فصول / 120 طالبًا ، 200 دولار ؛ و 5 فصول / 150 طالبًا 225 دولارًا. آخر تعديل: 2025-01-22 17:01

يمكننا إغلاق نافذة AWT أو الإطار عن طريق استدعاء dispose () أو System. خروج () داخل طريقة windowClosing (). تم العثور على طريقة windowClosing () في واجهة WindowListener وفئة WindowAdapter. تطبق فئة WindowAdapter واجهات WindowListener. آخر تعديل: 2025-01-22 17:01

توفر فئة التأكيد مجموعة من طرق التأكيد المفيدة لكتابة الاختبارات. تتحقق أساليب assertNotNull () من أن الكائن فارغ أم لا. إذا كان فارغًا ، فسيتم طرح خطأ AssertionError. آخر تعديل: 2025-01-22 17:01

يتم استخدامه في بيئات المؤسسات والشركات الصغيرة والمتوسطة و ROBO. الوكلاء: باستخدام مجال البيانات ، يمكنك النسخ الاحتياطي مباشرةً إلى مخزن الحماية دون استخدام وكيل. عند استخدام مجال البيانات مع برنامج Dell EMC Data Protection أو تطبيقات النسخ الاحتياطي الأخرى من أحد المنافسين ، يلزم وجود وكيل. آخر تعديل: 2025-01-22 17:01

قم بتنزيل ملف mobi وتثبيته على Kindle للكمبيوتر الشخصي كما هو موضح في الرابط. (ستحتاج إلى أن يكون لديك حساب Amazon مجاني.) انتقل إلى ملف mobi الذي حفظته ، وانقر بزر الماوس الأيمن ، وحدد "فتح باستخدام"> "Kindle للكمبيوتر الشخصي" ، و (يجب) فتح الكمبيوتر المحمول. آخر تعديل: 2025-01-22 17:01

تمت الإجابة في 17 فبراير 2017 · حصل المؤلف على 1.3 ألف إجابة و 1 مليون مشاهدة إجابة. الطبقة الثانية أو بروتوكول طبقة ارتباط البيانات هي IP و IPX و Appletalk وعنوان MAC u لإرسال الحزمة. بروتوكولات الطبقة 3 أو طبقة الشبكة هي بروتوكولات توجيه BGP و EIGRP و RIP و OSPF وتستخدم لإرسال حزم عبر الشبكات. آخر تعديل: 2025-01-22 17:01

عادةً ما يكون مطورو الحلول المعتمدون الناجحون من Microsoft حاصلين على درجة البكالوريوس وخبرة تتراوح من عام إلى عامين. إنهم يبحثون في الخيارات ، ويستعدون للامتحانات ، ويكسبون شهاداتهم ويواصلون الحصول على مزيد من الشهادات ، ولديهم راتب سنوي متوسط قدره $ 98،269. آخر تعديل: 2025-01-22 17:01

يتم تفويض الرمز المميز باستخدام JSON Web Tokens (JWT) التي تتكون من ثلاثة أجزاء: الرأس ، والحمولة ، والسر (مشترك بين العميل والخادم). يعد JWS أيضًا كيانًا مشفرًا مشابهًا لـ JWT الذي يحتوي على رأس وحمولة وسر مشترك. آخر تعديل: 2025-01-22 17:01

الاستفادة. المصفوفات. تقوم طريقة copyOf (int [] original، int newLength) بنسخ المصفوفة المحددة أو الاقتطاع أو الحشو بالأصفار (إذا لزم الأمر) بحيث يكون للنسخة الطول المحدد. بالنسبة لجميع الفهارس الصالحة في كل من المصفوفة الأصلية والنسخة ، ستحتوي المصفوفتان على قيم متطابقة. آخر تعديل: 2025-01-22 17:01

تحافظ العلبة على المكونات في بيئة محمية لتحقيق الأداء الأمثل. تحتوي العلب على فتحات لتوفير تدفق الهواء وإبقاء الكمبيوتر في درجة الحرارة المناسبة ، كما توفر الحالات بعض واجهة المستخدم ، بما في ذلك زر الطاقة والوصول إلى محركات الأقراص والمقابس للأجهزة الطرفية. آخر تعديل: 2025-01-22 17:01

ما عليك سوى الانتقال إلى إعدادات الفيديو الخاصة بك ، والنقر فوق Shaders ، ثم النقر فوق "Shaders Pack Folder" في أسفل اليسار. سيؤدي هذا إلى فتح المجلد حيث تحتاج فقط إلى سحب حزمة المظلات الخاصة بك وإفلاتها فيها. آخر تعديل: 2025-01-22 17:01

تتضمن عناصر مطوري الويب من النوع "المخفي" البيانات التي لا يمكن رؤيتها أو تعديلها بواسطة المستخدمين عند إرسال النموذج. على سبيل المثال ، معرّف المحتوى الذي يتم طلبه أو تحريره حاليًا ، أو رمز أمان فريد. آخر تعديل: 2025-01-22 17:01

يوليو 2015. آخر تعديل: 2025-01-22 17:01

الأفضل بشكل عام: رضّاعة Comotomo Natural-Feel للأطفال. أفضل ميزانية: Tommee Tippee Closer to Nature Fiesta Bottle. الأفضل للتغذية المجمّعة: زجاجة Philips Avent SCF010 / 47 Natural 4 أونصات. الأفضل لسهولة الإغلاق: زجاجة Munchkin LATCH الخالية من مادة BPA. أفضل زجاج: دكتور الأفضل للضخ: مجموعة زجاجة حليب الثدي من ميديلا. آخر تعديل: 2025-01-22 17:01

تصميم عن طريق اللمس. يركز التصميم الملموس على حاسة اللمس. إلى جانب الوظائف وبيئة العمل ، فإنه يلعب دورًا مركزيًا في تصميم المنتج. على سبيل المثال ، من أجل إعطاء المنتج ملمسًا سطحيًا ممتعًا ومقاومًا للانزلاق ، تستخدم براون مواد بلاستيكية خاصة لماكينات الحلاقة. آخر تعديل: 2025-01-22 17:01

أداة التجعيد المعيارية Pass-Thru هي أداة متميزة وطويلة الأمد تعمل على القص والشرائط والتجعيد! تعمل تقنية Pass-Thru ™ على تقليل وقت العمل التحضيري بشكل كبير ؛ يساعد مخطط أسلاك الأداة على الأداة في التخلص من إعادة العمل والمواد المهدرة. قبضة مريحة مدمجة غير قابلة للانزلاق تقلل من إجهاد اليد وتخزن بسهولة. آخر تعديل: 2025-01-22 17:01

نعم فعلا. يمكن لبدء التشغيل أو العديد من الأعمال الأخرى لهذه المسألة استخدام Visual Studio Community Edition لتطوير التطبيقات التجارية. يقتصر الاستخدام التجاري على 5 مستخدمين فرديين (بشكل متزامن) لكل شركة ولكن فقط للشركات غير المؤهلة كـ "مؤسسة" (انظر أدناه). آخر تعديل: 2025-01-22 17:01

س) ما هي الطريقة التي يتم استدعاؤها داخليًا بواسطة طريقة بدء الخيط ()؟ تستدعي طريقة بدء الخيط () داخليًا طريقة run (). يتم تنفيذ جميع العبارات داخل طريقة التشغيل بواسطة مؤشر الترابط. آخر تعديل: 2025-01-22 17:01

قم بتغيير منفذ Apache الافتراضي إلى منفذ مخصص قم بتغيير منفذ Apache على Debian / Ubuntu. قم بتحرير ملف /etc/apache2/ports.conf $ sudo vi /etc/apache2/ports.conf. ابحث عن السطر التالي: استمع 80. قم بتغيير منفذ Apache على RHEL / CentOS. تأكد من تثبيت خادم الويب Apache أولاً. آخر تعديل: 2025-01-22 17:01

يقوم التابع pop () بإزالة العنصر الأخير من المصفوفة ، ويعيد ذلك العنصر. ملاحظة: هذه الطريقة تغير طول المصفوفة. نصيحة: لإزالة العنصر الأول من المصفوفة ، استخدم طريقة shift (). آخر تعديل: 2025-01-22 17:01

يحتوي Express Mail International على رمز شريطي لسلسلة أرقام مكون من 9 أرقام يبدأ بالحرف "E" وحرف آخر (مثل EE و ER) وينتهي بالحرفين "US". آخر تعديل: 2025-01-22 17:01

يتم تعريف قيود Oracle على أنها القواعد للحفاظ على تكامل البيانات في التطبيق. يتم فرض هذه القواعد على عمود من جدول قاعدة البيانات ، وذلك لتحديد الطبقة السلوكية الأساسية لعمود الجدول والتحقق من قدسية البيانات المتدفقة فيه. آخر تعديل: 2025-01-22 17:01

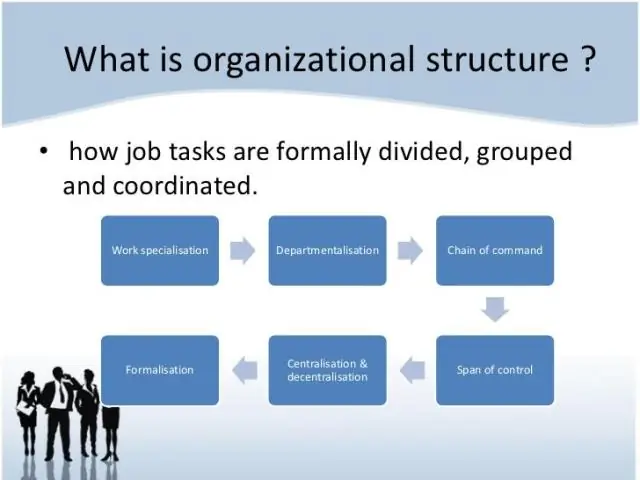

تدفقات الاتصالات التنظيمية يمكن أن تتدفق معلومات تدفق الاتصالات التنظيمية في أربعة اتجاهات في المؤسسة: للأسفل وللأعلى وللأفقي والقطري. في المنظمات الأكثر رسوخًا وتقليديًا ، يتدفق الكثير من الاتصالات في اتجاه رأسي - هبوطي وصاعد. آخر تعديل: 2025-01-22 17:01

ابحث عن الجدول الذي تريد إنشاء مفتاح خارجي فيه واضغط بزر الماوس الأيمن فوقه. من القائمة المختصرة حدد قيد> إضافة مفتاح خارجي. ستظهر نافذة إضافة مفتاح خارجي. في الحقل الأول ، سيُظهر لك اسم المخطط (المستخدم). آخر تعديل: 2025-01-22 17:01

DevOps (التطوير والعمليات) عبارة عن عبارة لتطوير برامج المؤسسات تُستخدم للإشارة إلى نوع من العلاقة المرنة بين عمليات التطوير وتكنولوجيا المعلومات. الهدف من DevOps هو تغيير العلاقة وتحسينها من خلال الدعوة إلى تواصل وتعاون أفضل بين هاتين الوحدتين التجاريتين. آخر تعديل: 2025-01-22 17:01

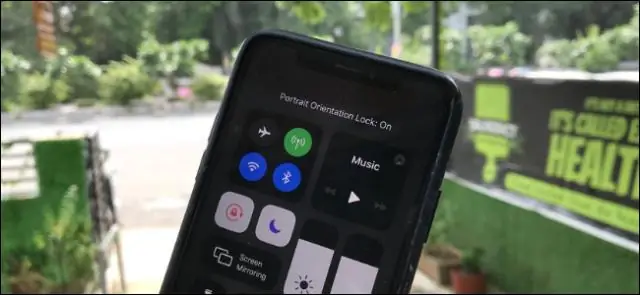

إذن كيف يمكنك التقاط بانوراما باستخدام هاتف AppleiPhone الخاص بك؟ أولاً ، افتح كاميرا iPhone واختر Pano في أسفل الشاشة. في وضع Pano ، سترى سهمًا على يسار الشاشة وخط رفيع عبرها. بمجرد الضغط على زر الكاميرا ، قم بتحريك هاتفك مع الحفاظ على السهم في منتصف الخط. آخر تعديل: 2025-01-22 17:01

ابحث عن زخارف على حواف الغرفة مائلة بشكل غريب لتواجهها في الغرفة. ستعمل الميكروفونات المخفية بشكل أفضل عندما تكون في وسط الغرفة ، حتى يتمكنوا من سماع كل شيء على قدم المساواة. ابحث عن الزخارف الموضوعة على طاولة في منتصف غرفتك للعثور على الميكروفونات المخفية. آخر تعديل: 2025-01-22 17:01

مثل عامل التشغيل المكافئ للأعمدة ذات القيمة العددية / العددية في قاعدة بيانات SQL (أو T-SQL). لسوء الحظ ، لا يمكن استخدام عامل التشغيل LIKE إذا كان العمود يستضيف أنواعًا رقمية. لحسن الحظ ، هناك بديلان على الأقل يمكننا استخدامهما بدلاً من ذلك. آخر تعديل: 2025-01-22 17:01

كيفية: كيفية التثبيت باستخدام نهج المجموعة الخطوة 1: ثلاثة أشياء ستحتاجها لتثبيت البرنامج بنجاح من خلال GPO: الخطوة 2: تثبيت البرنامج باستخدام GPO. الخطوة 3: انقر فوق الزر "مشاركة". الخطوة 4: أضف حق الوصول للقراءة إلى هذا المجلد. الخطوة 5: انقر فوق الزر "مشاركة". الخطوة 6: تذكر موقع هذا المجلد المشترك. آخر تعديل: 2025-01-22 17:01

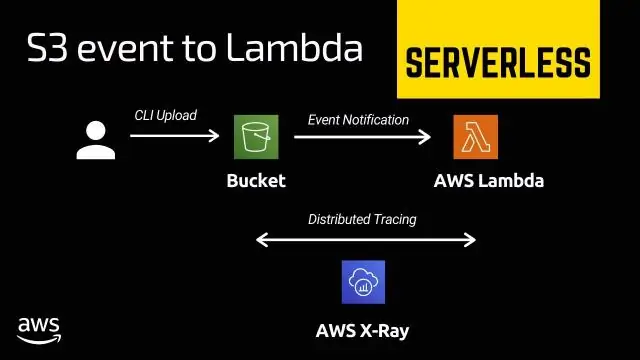

المشغلات عبارة عن أجزاء من التعليمات البرمجية التي ستستجيب تلقائيًا لأي أحداث في DynamoDB Streams. تتيح لك المشغلات إنشاء تطبيقات تتفاعل بعد ذلك مع أي تعديل للبيانات يتم إجراؤه في جداول DynamoDB. من خلال تمكين DynamoDB Streams على طاولة ، ستتمكن من ربط ARN بوظيفة Lambda الخاصة بك. آخر تعديل: 2025-01-22 17:01

الاتصال عبارة عن مكالمة حظر بشكل افتراضي ، ولكن يمكنك جعلها غير محظورة عن طريق تمرير علامة SOCK_NONBLOCK إلى المقبس. connect () كتل حتى الانتهاء من تبادل اتصال TCP ثلاثي الاتجاهات. تتم معالجة المصافحة على جانب الاستماع بواسطة مكدس TCP / IP في kernel وتنتهي بدون إخطار عملية المستخدم. آخر تعديل: 2025-01-22 17:01

عند استخدام نمط DTO ، يمكنك أيضًا الاستفادة من مجمعات DTO. تُستخدم المجمعات لإنشاء DTOs من كائنات المجال ، والعكس صحيح. يمكن العثور على تعريف DTO على موقع Martin Fowler. تُستخدم DTOs لنقل المعلمات إلى الأساليب وأنواع الإرجاع. آخر تعديل: 2025-01-22 17:01

ما هو دونجل BT ثنائي النطاق؟ يسمح لك جهاز 11acDual-Band Wi-Fi Dongle بتوصيل جهاز الكمبيوتر الخاص بك بأحدث جيل من الشبكات اللاسلكية. آخر تعديل: 2025-01-22 17:01