Urs تعني "لك". آخر تعديل: 2025-01-22 17:01

يُعرَّف نموذج البيانات بأنه الطريقة الهيكلية الهيكلية لتخزين البيانات في تطبيق ما. توفر منصة Salesforce نموذجًا قياسيًا يسمح لك بتخصيص نماذج البيانات للوظائف المخصصة. نمذجة البيانات: امنح بياناتك بنية - الحقول والعناصر والعلاقات في Salesforce Org. آخر تعديل: 2025-01-22 17:01

نقطة الوظيفة (FP) هي وحدة قياس للتعبير عن مقدار وظائف الأعمال ، يوفرها نظام المعلومات (كمنتج) للمستخدم. FPs تقيس حجم البرنامج. يتم قبولها على نطاق واسع كمعيار صناعي للحجم الوظيفي. آخر تعديل: 2025-01-22 17:01

أفضل إجابة: يمكن أن يصل حجم أكبر محرك أقراص ثابت خارجي يدعمه PS4 إلى 8 تيرابايت ، وهي أقصى سعة تخزين خارجية لوحدة التحكم. آخر تعديل: 2025-01-22 17:01

أجهزة استشعار الجسم تتيح الوصول إلى بياناتك الصحية من أجهزة قياس معدل ضربات القلب وأجهزة تتبع اللياقة البدنية وأجهزة الاستشعار الخارجية الأخرى. Thegood: تحتاج تطبيقات اللياقة البدنية إلى هذا الإذن لمراقبة معدل ضربات القلب أثناء ممارسة الرياضة ، وتقديم النصائح الصحية ، وما إلى ذلك. السيئ: تطبيق ضار يمكن أن يتجسس على صحتك. آخر تعديل: 2025-01-22 17:01

يعتبر Tiger Cash مثاليًا لأي طالب يحمل بطاقة هوية Mizzou ويقضي وقتًا في الحرم الجامعي. يسمح TigerCard Manager للمستخدمين بإيداع الأموال في حساب مدفوع مسبقًا يمكن استخدامه في متجر Mizzou وجميع مواقع خدمات تناول الطعام في الحرم الجامعي والخدمات المحددة في MizzouRec. آخر تعديل: 2025-01-22 17:01

ج: إذا قمت بالوصول إلى خدمات Oath كمستخدم قام بتسجيل الدخول (على سبيل المثال ، لديك حساب وقمت بتسجيل الدخول للوصول إلى خدمات مثل Messenger و Yahoo Mail و AOL Mail وغيرها) ، فستحتاج إلى الموافقة على شروط خدمة Oath الجديدة و سياسة خصوصية Oath. تسري هذه التغييرات للمستخدمين الذين قاموا بتسجيل الدخول بمجرد موافقتهم. آخر تعديل: 2025-01-22 17:01

Oracle VirtualBox ، المعروف سابقًا باسم SunVirtualBox ، عبارة عن منصة افتراضية مفتوحة المصدر تتيح لك تشغيل أنظمة تشغيل متعددة على جهاز واحد. إذا كنت تقوم بالتبديل من برنامج VMware إلى VirtualBox ، فيمكنك استيراد أو قراءة جهاز VMwarevirtual في VirtualBox. آخر تعديل: 2025-01-22 17:01

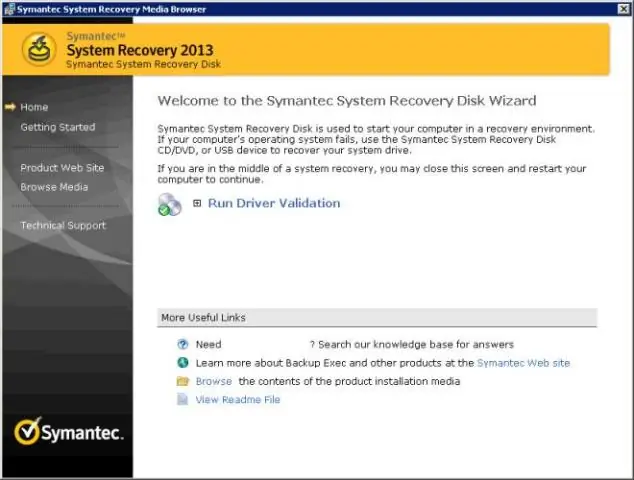

يستخدم مسؤولو قواعد البيانات (DBAs) برامج متخصصة لتخزين البيانات وتنظيمها. قد يشمل الدور تخطيط السعة ، التثبيت ، التكوين ، تصميم قاعدة البيانات ، الترحيل ، مراقبة الأداء ، الأمان ، استكشاف الأخطاء وإصلاحها ، بالإضافة إلى النسخ الاحتياطي واستعادة البيانات. آخر تعديل: 2025-01-22 17:01

يوفر تجاوز الإجراء في شريط الإجراءات إمكانية الوصول إلى إجراءات تطبيقك الأقل استخدامًا. يظهر رمز التجاوز فقط على الهواتف التي لا تحتوي على مفاتيح أجهزة قائمة. تعرض الهواتف التي تحتوي على مفاتيح القائمة تجاوز الإجراء عندما يضغط المستخدم على المفتاح. يتم تثبيت تجاوز الإجراء على الجانب الأيمن. آخر تعديل: 2025-01-22 17:01

النمل الأبيض. آخر تعديل: 2025-01-22 17:01

في SQL Server ، المرادف هو اسم مستعار أو اسم بديل لكائن قاعدة بيانات مثل جدول وطريقة عرض وإجراء مخزن ووظيفة معرّفة من قبل المستخدم وتسلسل. يوفر لك المرادف العديد من الفوائد إذا كنت تستخدمه بشكل صحيح. آخر تعديل: 2025-01-22 17:01

الاسم المستعار للفهرس هو اسم ثانوي يستخدم للإشارة إلى واحد أو أكثر من الفهارس الموجودة. تقبل معظم واجهات برمجة تطبيقات Elasticsearch اسم فهرس مستعار بدلاً من اسم الفهرس. آخر تعديل: 2025-01-22 17:01

مثالي للمبرمجين يدعم Linux جميع لغات البرمجة الرئيسية تقريبًا (Python و C / C ++ و Java و Perl و Ruby وما إلى ذلك) علاوة على ذلك ، فإنه يوفر مجموعة واسعة من التطبيقات المفيدة لأغراض البرمجة. تتفوق محطة Linux على سطر أوامر استخدام النافذة للمطورين. آخر تعديل: 2025-01-22 17:01

بمجرد الدخول إلى Ghost ، اتبع الخطوات التالية لإنشاء الصورة محليًا: انقر فوق "موافق" على شاشة الشبح المعلوماتي. انقر فوق محلي. انقر فوق القرص. انقر على الصورة. حدد محرك الأقراص الذي ترغب في التقاط صورة له ثم حدد موافق. استعرض للوصول إلى الجهاز الخارجي الذي ترغب في تخزين صورتك عليه وقم بتوفير اسم الملف. انقر فوق حفظ. آخر تعديل: 2025-01-22 17:01

يتكون Supremo من ملف صغير قابل للتنفيذ لا يتطلب تثبيت وتكوين أجهزة التوجيه أو جدران الحماية. آمنة. قم بالاتصال بجهاز بعيد وتحويل ملفاتك بأمان تام بفضل خوارزمية AES 256 بت لتوافق UAC. آخر تعديل: 2025-01-22 17:01

انقر فوق علامة تبويب الخوادم في الكسوف ثم انقر نقرًا مزدوجًا فوق الخادم المدرج هناك. حدد علامة التبويب المنفذ في صفحة التكوين المفتوحة. قم بتغيير المنفذ إلى أي منافذ أخرى. أعد تشغيل الخادم. آخر تعديل: 2025-01-22 17:01

أحد أهم الأسباب الأساسية التي تدفع الممرضات إلى التركيز على المعلوماتية هو ظهور النظام الوطني للسجلات الصحية الإلكترونية. كحد أدنى ، تحتاج الممرضات إلى معرفة كيفية توثيق رعاية المريض ومراقبة احتياطات الخصوصية المناسبة على نظام الكمبيوتر بالمستشفى. آخر تعديل: 2025-01-22 17:01

SafeBack هي أداة برمجية تُستخدم للحفاظ على أدلة الكمبيوتر. يتم استخدام الإصدار الأصلي من SafeBack من قبل جميع الوكالات العسكرية الأمريكية الكبرى ووكالات الاستخبارات الأمريكية وآلاف وكالات إنفاذ القانون في جميع أنحاء العالم. آخر تعديل: 2025-01-22 17:01

انقر فوق رمز الترس أعلى أية صفحة من صفحات Gmail وحدد إعدادات البريد. انقر فوق الحسابات والاستيراد. انقر فوق تغيير خيارات استعادة كلمة المرور في قسم "إعدادات تغيير الحساب". انقر فوق تحرير ضمن "سؤال الأمان". أكمل النموذج وانقر فوق "حفظ" لإجراء تغييراتك. آخر تعديل: 2025-01-22 17:01

النسخ الاحتياطي التزايدي هو النسخ التي تحتوي فيها النسخ المتتالية من البيانات على الجزء الذي تم تغييره منذ إنشاء النسخة الاحتياطية السابقة. عند الحاجة إلى استرداد كامل ، ستحتاج عملية الاستعادة إلى آخر نسخة احتياطية كاملة بالإضافة إلى جميع النسخ الاحتياطية المتزايدة حتى نقطة الاستعادة. آخر تعديل: 2025-01-22 17:01

مع Verizon Plan Unlimited ، تحصل على 15 جيجابايت من بيانات 4G LTE عالية السرعة لـ Mobile Hotspot و Jetpacks لكل دورة فوترة. بمجرد استخدام 15 غيغابايت من بيانات 4G LTE ، سيتم تقليل سرعة بيانات نقطة اتصال الهاتف المحمول لديك إلى 600 كيلوبت في الثانية لبقية دورة الفوترة. آخر تعديل: 2025-01-22 17:01

ملخص. التهديد هو أي نشاط يمكن أن يؤدي إلى فقدان / تلف البيانات من خلال تعطيل العمليات التجارية العادية. هناك تهديدات جسدية وغير جسدية. تتسبب التهديدات المادية في تلف أجهزة أنظمة الكمبيوتر والبنية التحتية. ومن الأمثلة على ذلك السرقة والتخريب من خلال الكوارث الطبيعية. آخر تعديل: 2025-01-22 17:01

كيفية استخدامه: اضغط باستمرار على مفتاح Alt (يمينًا أو يسارًا) واضغط على الحرف بلكنة. للأحرف الكبيرة ، اضغط مع الاستمرار على مفتاح Shift ومفتاح Alt واضغط على الحرف مع إشارة ضوئية. للرموز ، اضغط باستمرار على مفتاح Alt واضغط على مفتاح الحذف الذي يحمل الرمز. آخر تعديل: 2025-01-22 17:01

يتتبع Fitbit Ace الخطوات والدقائق النشطة والنوم ويعرض الإحصائيات على شاشة ساطعة وسهلة القراءة. آخر تعديل: 2025-01-22 17:01

الطريقة الوحيدة للقيام بذلك هي خفض مستوى الصوت باستخدام الأزرار الموجودة على الجانب الأيسر من iPhone Xs و iPhone Xs Max و iPhone Xr حتى يتم تشغيل وضع الاهتزاز. إذا كان صوت الهاتف في وضع كتم الصوت ، فسيتوقف صوت مصراع الكاميرا عن جعل النقر فوق الغالق يخرج عند التقاط الصور. آخر تعديل: 2025-01-22 17:01

انقر بزر الماوس الأيمن فوق كيان ، ثم أشر إلى إضافة جديد ، وحدد خاصية معقدة. تتم إضافة خاصية نوع معقد ذات اسم افتراضي إلى الكيان. يتم تعيين نوع افتراضي (يتم اختياره من الأنواع المعقدة الموجودة) إلى الخاصية. قم بتعيين النوع المطلوب للخاصية في نافذة الخصائص. آخر تعديل: 2025-01-22 17:01

قواعد بيانات التعليم من المدارس الابتدائية إلى الكليات ، تستخدم المؤسسات التعليمية قواعد البيانات لتتبع الطلاب والصفوف والتحويلات والنصوص وبيانات الطلاب الأخرى. حتى أن هناك حزم قواعد بيانات متخصصة موجهة نحو المدارس والكليات. آخر تعديل: 2025-01-22 17:01

VLAN الخاص. يتم استخدام Virtual LAN (VLAN) لتقسيم مجال البث إلى مجال أصغر في الطبقة 2. فقط (جميع) المضيفين الذين ينتمون إلى نفس VLAN قادرون على التواصل مع بعضهم البعض أثناء الاتصال بمضيفي VLAN الآخرين ، ويتم توجيه Inter Vlan. آخر تعديل: 2025-01-22 17:01

Microsoft® Virtual Machine هو محرك البرنامج الذي يقوم بتشغيل كود Java. تم تضمين قرص Microsoft Virtualmachine CD مع العديد من الإصدارات السابقة من أنظمة تشغيل Microsoft. لم يعد القرص المضغوط الخاص بالماكينة الافتراضية لـ Microsoft متوفرًا. آخر تعديل: 2025-01-22 17:01

البحث عن نص واستبداله انتقل إلى الصفحة الرئيسية> استبدال أو اضغط على Ctrl + H. أدخل الكلمة أو العبارة التي تريد تحديد مكانها في Findbox. أدخل النص الجديد في مربع الاستبدال. حدد "بحث عن التالي" حتى تصل إلى الكلمة التي تريد تحديثها. اختر استبدال. لتحديث جميع المثيلات مرة واحدة ، اختر استبدال الكل. آخر تعديل: 2025-01-22 17:01

لتحميل الصور على إطار صور Pandigital ، ستحتاج إلى محرك أقراص USB محمول يحتوي على صور ، أو بطاقة ذاكرة SD بها صور أو جهاز يستخدم Bluetooth وعليه صور. آخر تعديل: 2025-01-22 17:01

الشمع وزيت الكانابيديول والتجزئة وجميع أشكال الماريجوانا كلها الآن على وجه التحديد جزء من تصنيف الجدول الأول ، بما في ذلك أي شيء (بما في ذلك حتى الأدوات التي تم استخدامها) - خاصة عبر خطوط الولاية - هي جريمة فيدرالية ، ويمكن أن تكون العقوبات شديدة مثل خمس سنوات في السجن الاتحادي - لأقل من 50 جرامًا. آخر تعديل: 2025-01-22 17:01

يمكن أن يمثل البايت 256 (28) قيمة مميزة ، مثل الأعداد الصحيحة غير السالبة من 0 إلى 255 ، أو الأعداد الصحيحة الموقعة من & ناقص ؛ 128 إلى 127. آخر تعديل: 2025-01-22 17:01

فيما يلي أهم 8 طرق أثبتت فائدتها من قبل أصحاب المنازل لتأمين تسليم الطرود. استخدم خزائن الحزمة الذكية أو المتجر الصغير. قم بتثبيت كاميرات الأمان لمنع سرقة العبوات. هل تم تسليم الطرود إلى مكان عملك / مكتبك. احصل على مفتاح أمازون لتسليم الطرد الخاص بك. طلب التوقيع عند التسليم لوقف سرقة الطرود. آخر تعديل: 2025-01-22 17:01

يقوم Last Known Good Configuration بتخزين النظام والسجل المهمين في كل مرة تقوم فيها بإيقاف تشغيل الكمبيوتر ويتم إيقاف تشغيل Windows بنجاح. إنه يؤثر فقط على إعدادات النظام ولن يُجري أي تغييرات على بياناتك الشخصية. في نفس الصدد ، لن يساعدك ذلك في استعادة ملف محذوف أو برنامج تشغيل تالف. آخر تعديل: 2025-01-22 17:01

قيمة اللون RGB #ffffff هي (255،255،255). رمز اللون السداسي هذا هو أيضًا لون آمن للويب يساوي #FFF. #ffffff اسم اللون أبيض اللون. #ffffff قيمة اللون الأحمر السداسي 255 ، القيمة الخضراء 255 والقيمة الزرقاء لـ RGB هي 255. آخر تعديل: 2025-01-22 17:01

لا يسمح Scala بالميراث المتعدد في حد ذاته ، ولكنه يسمح بتوسيع سمات متعددة. تُستخدم السمات لمشاركة الواجهات والحقول بين الفئات. إنها تشبه واجهات Java 8. يمكن للفئات والكائنات أن توسع السمات ولكن لا يمكن إنشاء مثيل لها وبالتالي لا تحتوي على معلمات. آخر تعديل: 2025-01-22 17:01

كيف يعمل؟ على غرار محركات البحث التي ترسل برامج الزحف إلى نطاقات الإنترنت البعيدة ، تعد مراقبة وسائل التواصل الاجتماعي أداة قائمة على الخوارزمية التي تزحف إلى المواقع وتقوم بفهرستها باستمرار. بمجرد فهرسة المواقع ، يمكن البحث عنها بناءً على الاستعلامات أو السلاسل. آخر تعديل: 2025-01-22 17:01

المرشحات العادية في Tableau مستقلة عن بعضها البعض. وهذا يعني أن كل عامل تصفية يقرأ جميع الصفوف من البيانات المصدر ويقوم بإنشاء النتيجة الخاصة به. ينشئ عامل تصفية رقمي أو أعلى N تابع & ناقص؛ يمكنك تعيين عامل تصفية السياق لتضمين البيانات ذات الأهمية فقط ، ثم تعيين عامل تصفية رقمي أو أعلى عامل تصفية N. آخر تعديل: 2025-01-22 17:01