المتطابقات تمكننا من تبسيط التعابير المعقدة. إنها الأدوات الأساسية لعلم المثلثات المستخدمة في حل المعادلات المثلثية ، تمامًا كما أن التحليل وإيجاد القواسم المشتركة واستخدام الصيغ الخاصة هي الأدوات الأساسية لحل المعادلات الجبرية. آخر تعديل: 2025-01-22 17:01

تقديم ARKit 3. ARKit هو النظام الأساسي للواقع المعزز (AR) الرائد لنظام iOS الذي يمكنه تغيير طريقة تواصل الأشخاص مع العالم من حولهم. استكشف أحدث إمكانات ARKit 3 واكتشف الأساس المبتكر الذي توفره لـ RealityKit. آخر تعديل: 2025-01-22 17:01

تم تصميم Cloud Security Alliance Cloud Controls Matrix (CCM) خصيصًا لتوفير مبادئ الأمان الأساسية لتوجيه موردي السحابة ولمساعدة عملاء السحابة المحتملين في تقييم المخاطر الأمنية الشاملة لمزود السحابة. آخر تعديل: 2025-01-22 17:01

أخذ العينات كرة الثلج. نظرًا لعدم اختيار أعضاء العينة من إطار أخذ العينات ، فإن عينات كرة الثلج تخضع للعديد من التحيزات. على سبيل المثال ، من المرجح أن يتم تجنيد الأشخاص الذين لديهم العديد من الأصدقاء في العينة. عند استخدام الشبكات الاجتماعية الافتراضية ، فإن هذه التقنية تسمى أخذ عينات كرة الثلج الافتراضية. آخر تعديل: 2025-01-22 17:01

وضع منفذ التبديل الافتراضي لواجهات إيثرنت الخاصة بمحول Cisco الأحدث هو الوضع التلقائي الديناميكي. لاحظ أنه إذا تم ترك مفتاحي تبديل Cisco للإعداد الافتراضي الشائع "تلقائي" ، فلن يتشكل صندوق السيارة أبدًا. وضع منفذ التبديل ديناميكيًا مرغوب فيه: يجعل الواجهة تحاول بنشاط تحويل الارتباط إلى ارتباط جذع. آخر تعديل: 2025-01-22 17:01

Rsyslog هو برنامج تسجيل مفتوح المصدر ، وهو أكثر آليات التسجيل شيوعًا في عدد كبير من توزيعات Linux. إنها أيضًا خدمة التسجيل الافتراضية في CentOS 7 أو RHEL 7. يمكن تهيئة Rsyslog daemon في CentOS للتشغيل كخادم من أجل جمع رسائل السجل من أجهزة شبكة متعددة. آخر تعديل: 2025-01-22 17:01

الإجابة: سجل النظام هو ملف يحتوي على أحداث يتم تحديثها بواسطة مكونات نظام التشغيل ، وقد يحتوي على معلومات مثل برامج تشغيل الجهاز أو الأحداث أو العمليات أو حتى تغييرات الجهاز. 2. تخزين واستعادة البيانات حول التغييرات على عناصر البيانات من خلال المعاملات المختلفة. آخر تعديل: 2025-01-22 17:01

للاطلاع على مراجعة مكتبة دعم Android الحالية ، رقم Android Studio> الأدوات> Android> SDKManager Extras> مكتبة دعم Android: راجع Rev. number على سبيل المثال. (21.0.3). آخر تعديل: 2025-01-22 17:01

إنشاء سيناريو Excel الأول في علامة التبويب بيانات الشريط ، انقر فوق ماذا لو التحليل. انقر فوق مدير السيناريو. في Scenario Manager ، انقر فوق الزر Add. اكتب اسم السيناريو. اضغط على مفتاح Tab للانتقال إلى مربع تغيير الخلايا. في ورقة العمل ، حدد الخلايا B1. اضغط مع الاستمرار على مفتاح Ctrl ، وحدد الخلايا B3: B4. آخر تعديل: 2025-01-22 17:01

في بعض الأحيان ، قد يتم قطع اتصال الإنترنت لديك لأسباب خاصة باتصالك فقط ، مثل: كبل معيب من المودم / الموجه إلى جهاز الكمبيوتر الخاص بك. قوة نقطة اتصال Wi-Fi غير كافية - قد تكون بالقرب من حافة شبكة WiFi. آخر تعديل: 2025-01-22 17:01

ما هو موفر الهوية (IdP)؟ IdP ما يخزن ويصدق الهويات التي يستخدمها المستخدمون لتسجيل الدخول إلى أنظمتهم وتطبيقاتهم وخوادم الملفات والمزيد بناءً على التكوين الخاص بك. بشكل عام ، معظم موفري الهوية هم Microsoft® Active Directory® (AD) أو تطبيقات OpenLDAP. آخر تعديل: 2025-01-22 17:01

الجواب هو تحليلات البيانات الضخمة. تستخدم Google أدوات وتقنيات البيانات الضخمة لفهم متطلباتنا بناءً على العديد من المعلمات مثل سجل البحث والمواقع والاتجاهات وما إلى ذلك. آخر تعديل: 2025-01-22 17:01

لماذا يعتبر VyprVPN أفضل VPN للاستخدام في الفلبين؟ VyprVPN مزودو VPN المستضافون الآخرون استخدام VPN تنزيل غير محدود لخادم Caps تبديل غير محدود رسوم إضافية VPN تطبيقات سطح المكتب VyprVPN لنظام Windows VyprVPN لنظام التشغيل Mac توفر محدود VPN تطبيقات الأجهزة المحمولة VyprVPN لنظام Android VyprVPN لنظام iOS متوفر محدود. آخر تعديل: 2025-01-22 17:01

افتح مشروعًا: افتح Visual Studio Code. انقر فوق أيقونة Explorer في القائمة اليسرى ثم انقر فوق OpenFolder. حدد ملف> فتح مجلد من القائمة الرئيسية لفتح المجلد الذي تريد أن يكون مشروع C # فيه وانقر فوق تحديد مجلد. على سبيل المثال ، نقوم بإنشاء مجلد لمشروعنا باسم HelloWorld. آخر تعديل: 2025-01-22 17:01

هل TubeMate مجاني للتنزيل والتثبيت؟ لن يُطلب من المستخدمين دفع أي نوع من الرسوم عند تنزيل TubeMate وتثبيته. ومع ذلك ، قد يتم تطبيق رسوم إضافية لاستخدام البيانات اعتمادًا على شركات الاتصالات اللاسلكية التابعة لجهات خارجية. آخر تعديل: 2025-01-22 17:01

تنزيل OS X Mavericks Installer من OS X Yosemite App Store انتقل إلى؟ قائمة Apple واختر "متجر التطبيقات" ، انقر فوق علامة التبويب "المشتريات" وقم بتسجيل الدخول إلى معرف Apple الخاص بك إذا لم تكن قد قمت بذلك بالفعل. آخر تعديل: 2025-01-22 17:01

قم بتعطيل Norton Firewall أو تمكينه من منطقة إعلام Windows في منطقة الإعلام على شريط المهام ، انقر بزر الماوس الأيمن فوق رمز Norton ، ثم انقر فوق تعطيل SmartFirewall أو تمكين جدار الحماية الذكي. إذا طُلب منك ذلك ، حدد المدة حتى تريد إيقاف تشغيل ميزة الجدار الناري ، وانقر فوق موافق. آخر تعديل: 2025-01-22 17:01

Icm "هو اسم مستعار لأمر استدعاء الأمر cmdlet. يأخذ هذا الأمر cmdlet النمط التالي: Invoke-command {} في ما سبق ، يوجد “kriscv-lh” في سياق التنفيذ. في هذه الحالة يكون اسم الكمبيوتر الوجهة. آخر تعديل: 2025-01-22 17:01

هام - بمجرد توصيل جهاز IPTV بشبكة VPN ، لا توجد طريقة يمكن لأي مزود خدمة إنترنت أن يحظر وصول IPTV الخاص بك عليه. وبالتالي ، فإن الاستنتاج الطبيعي هو أنه مرتبط بطريقة ما بشركة IPTV وكيفية تعاملهم مع شبكات VPN. آخر تعديل: 2025-01-22 17:01

زامارين. النماذج عبارة عن مجموعة أدوات لواجهة مستخدم متعددة الأنظمة تتيح للمطورين إنشاء تخطيطات واجهة مستخدم أصلية يمكن مشاركتها عبر Android و iOS و Windows Phone. تقدم النماذج الكثير بالإضافة إلى عناصر التحكم في واجهة المستخدم التي تعمل عبر الأنظمة الأساسية. آخر تعديل: 2025-01-22 17:01

كيف يعمل Bootstrap؟ للمحاذاة والتخطيط ، يستخدم نظام شبكة التمهيد سلسلة من الحاويات والصفوف والأعمدة. يدعم نظام الشبكة هذا قيمة قصوى تبلغ 12 عمودًا. سيتم نقل أي شيء بعد العمود الثاني عشر إلى سطر جديد. آخر تعديل: 2025-01-22 17:01

يجمع النموذج التدريجي بين عناصر تدفقات العملية الخطية والمتوازية. ينتج كل تسلسل خطي "زيادات" قابلة للتسليم من البرنامج بطريقة مشابهة للزيادات الناتجة عن تدفق عملية تطورية. آخر تعديل: 2025-01-22 17:01

علامة توجيه JSP. تعطي علامة التوجيه تعليمات خاصة لحاوية الويب في وقت ترجمة الصفحة. تتكون علامات التوجيه من ثلاثة أنواع: الصفحة ، والتضمين ، وتاجليب. يحدد الخصائص التي تعتمد على الصفحة مثل اللغة والجلسة وخطأ الصفحة وما إلى ذلك. آخر تعديل: 2025-01-22 17:01

كم عدد الأسئلة في الامتحان؟ هناك 180 سؤالا في الاختبار. من بين هؤلاء ، تم تسجيل 160 و 20 لم يتم تسجيلهم. آخر تعديل: 2025-01-22 17:01

التطهير هو عملية تحرير مساحة في قاعدة البيانات أو حذف البيانات القديمة التي لا يتطلبها النظام. يمكن أن تستند عملية المسح إلى عمر البيانات أو نوع البيانات. عملية الأرشفة. الأرشفة هي عملية النسخ الاحتياطي للبيانات القديمة التي سيتم حذفها أثناء عملية الحذف. آخر تعديل: 2025-01-22 17:01

يتم استخدام العنصر لإنشاء منطقة إدخال نص بطول غير محدود. بشكل افتراضي ، يتم تقديم النص الموجود في خط أحادي المسافة أو بخط ثابت العرض ، وغالبًا ما يتم استخدام مناطق النص داخل عنصر أصلي. آخر تعديل: 2025-01-22 17:01

لا يزال نسخ DVD للأعمال المحمية بحقوق الطبع والنشر يعتبر غير قانوني في الولايات المتحدة ، ولكن العديد من المنظمات تواصل العمل لجعله قانونيًا لمشتري أقراص DVD المحمية بحقوق الطبع والنشر لنسخ النسخ للاستخدام الشخصي فقط. بعض الدول الأخرى جعلت الأمر قانونيًا بالفعل ، وحالة المملكة المتحدة هي أحد الأمثلة الجيدة. آخر تعديل: 2025-01-22 17:01

ابدأ تطبيق Adobe® Acrobat® واستخدم "File> Open…" افتح ملف PDF يحتوي على إشارات مرجعية تحتاج إلى تصدير. حدد "المكونات الإضافية> الإشارات المرجعية> تصدير> إلى نص …" لفتح مربع الحوار "خيارات التصدير". حدد "تصدير كل الإشارات المرجعية" لتصدير كل الإشارات المرجعية الموجودة من مستند PDF الحالي. آخر تعديل: 2025-01-22 17:01

انتقل إلى Effects> Gaussian Blur أو Effects> Stylize> Mosaic ، وقم بتطبيق ذلك على اللقطات الخاصة بك ، واستخدم أداة عتامة التأثير في لوحة التحكم في التأثيرات لرسم قناع حول العنصر الذي تريد تغطيته. عند قلب هذا القناع ، سيتم تطبيق تأثير التمويه أو الفسيفساء على كل شيء خارج المنطقة المقنعة. آخر تعديل: 2025-01-22 17:01

أصدرت Night Owl للتو برنامجًا ثابتًا جديدًا لجهاز DVR هذا. لتحديث البرنامج الثابت يدويًا: 1) تأكد من توصيل DVR بالإنترنت ، 2) قم بتسجيل الدخول إلى DVR الخاص بك من جهاز تلفزيون / شاشة ، 3) حدد Advanced ، 4) حدد Auto-Upgrade و 5) حدد Check. سيقوم DVR بعد ذلك بالاتصال بالخادم والترقية إلى أحدث البرامج الثابتة. آخر تعديل: 2025-01-22 17:01

تساعدك الاستعلامات في العثور على بياناتك والعمل معها يمكن أن يكون الاستعلام إما طلبًا لنتائج البيانات من قاعدة البيانات الخاصة بك أو لاتخاذ إجراء بشأن البيانات ، أو لكليهما. يمكن أن يمنحك الاستعلام إجابة لسؤال بسيط أو إجراء حسابات أو دمج بيانات من جداول مختلفة أو إضافة بيانات أو تغييرها أو حذفها من قاعدة بيانات. آخر تعديل: 2025-01-22 17:01

REST هي في الأساس مجموعة من الاصطلاحات المفيدة لهيكلة واجهة برمجة تطبيقات الويب. من خلال "واجهة برمجة تطبيقات الويب" ، أعني واجهة برمجة تطبيقات تتفاعل معها عبر HTTP ، وتقدم طلبات لعناوين URL محددة ، وغالبًا ما تحصل على البيانات ذات الصلة مرة أخرى في الاستجابة. ("كائن JSON" هو نوع بيانات مشابه جدًا لقاموس بايثون.). آخر تعديل: 2025-01-22 17:01

من خلال تجنب كل ذلك ، عقدة. يحقق js مستويات قابلية التوسع لأكثر من مليون اتصال متزامن ، وأكثر من 600 ألف اتصال بمقابس ويب متزامنة. هناك ، بالطبع ، مسألة مشاركة سلسلة رسائل واحدة بين جميع طلبات العملاء ، وهي مشكلة محتملة في كتابة Node. شبيبة. آخر تعديل: 2025-01-22 17:01

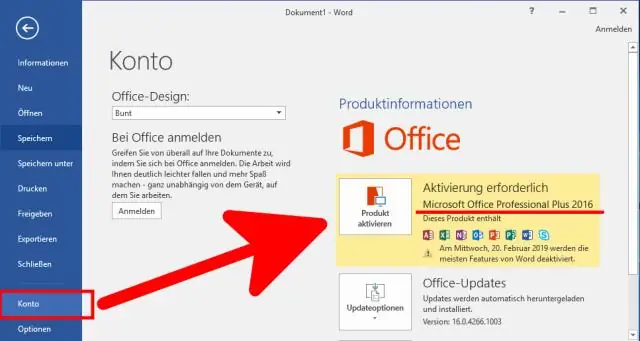

يمكن للمستخدمين استخدام نظام التشغيل Windows 10 غير النشط دون أي قيود لمدة شهر واحد بعد تثبيته ، ومع ذلك ، فإن هذا يعني فقط أن قيود المستخدم ستدخل حيز التنفيذ بعد شهر واحد. بعد ذلك ، سيرى المستخدمون بعض إشعارات "تنشيط Windows الآن". آخر تعديل: 2025-01-22 17:01

يجب أن تعرف أيضًا ما إذا كنت بحاجة إلى سطح مكتب أو كمبيوتر محمول. باستخدام هذه المعلومات ، ستتمكن من اختيار جهاز كمبيوتر بمواصفات تناسب احتياجاتك على أفضل وجه. مصطلح "المواصفات" هو اختصار للمواصفات. عندما يتعلق الأمر بأجهزة الكمبيوتر ، فإنها تتضمن تفاصيل تتعلق بالسرعة والتخزين والذاكرة والرسومات وما إلى ذلك. آخر تعديل: 2025-01-22 17:01

إعادة تعيين Studio أو Studio Wireless اضغط مع الاستمرار على زر الطاقة لمدة 10 ثوانٍ. حرر زر الطاقة. تومض جميع مؤشرات LED الخاصة بقياس الوقود باللون الأبيض ، ثم يومض أحد مؤشرات LED. هذا التسلسل يحدث ثلاث مرات. عندما تتوقف الأضواء عن الوميض ، تتم إعادة ضبط سماعات الرأس. آخر تعديل: 2025-01-22 17:01

حساب IPC يمكن اشتقاق عدد التعليمات في الثانية وعمليات النقطة العائمة في الثانية للمعالج بضرب عدد التعليمات لكل دورة بمعدل الساعة (الدورات في الثانية المعطاة بالهرتز) للمعالج المعني. آخر تعديل: 2025-01-22 17:01

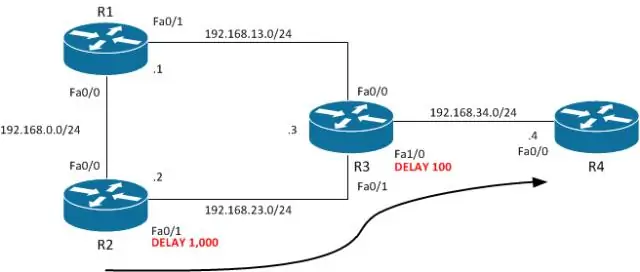

الطريقة الثانية لحقن مسار افتراضي في EIGRP هي تكوين أمر شبكة باستخدام 0.0. 0.0. يجب أن يكون لديك المسار الافتراضي الثابت تكوينه ؛ خلاف ذلك ، مع شبكة 0.0. 0.0 ، سيتم الإعلان عن جميع الواجهات المتصلة مباشرة الحالية والمستقبلية في AS الذي تم تكوينه. آخر تعديل: 2025-01-22 17:01

إذا كان لديك حق الوصول إلى ملف تكوين Apache (httpd. conf) ، فيمكنك تشغيل Keep-Alive هناك. لتمكين HTTP Keep-Alive ، اضبط على _KeepAlive On _ أو لتعطيله ، اضبطه على KeepAlive Off. آخر تعديل: 2025-01-22 17:01

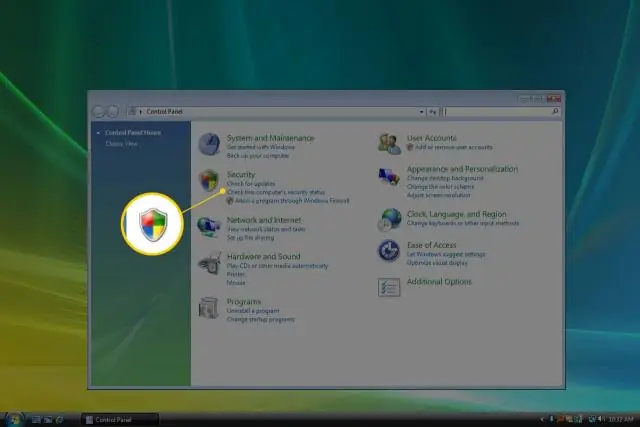

تمكين الضغط افتح مدير IIS. انقر فوق ابدأ | لوحة التحكم. انقر على جهازك. ثم انقر نقرًا مزدوجًا فوق أيقونة الضغط على الجانب الأيمن. تفتح نافذة الضغط. يمكنك هنا تمكين الضغط للمحتوى الديناميكي والمحتوى الثابت. على الجانب الأيمن من النافذة ، انقر فوق "تطبيق". آخر تعديل: 2025-01-22 17:01