يمكننا أن نرى فائدة حقيقية لاستخدام Suspense مع React. كسول لتقسيم التعليمات البرمجية. تبدو الشفرة متزامنة أثناء كونها غير متزامنة ، ولا يتعين علينا كتابة الكثير من النصوص المعيارية لإدارة وعد الاستيراد الديناميكي واستخدام مكوناته. يعمل فريق React core على استخدام Suspense لجلب البيانات. آخر تعديل: 2025-01-22 17:01

تنص إدارة أمن النقل (TSA) على أنه يمكنك السفر إلى الولايات المتحدة باستخدام جهاز كمبيوتر محمول على متن الطائرة ولكن يجب إزالتها من الحقائب أو الحقائب ، ووضعها في درج منفصل للمسح الضوئي عند نقطة التفتيش الأمنية بالمطار. آخر تعديل: 2025-01-22 17:01

6 أجوبة. يخزن Jenkins التكوين لكل وظيفة داخل دليل مسمى في jobs /. ملف تكوين الوظيفة هو config. xml ، يتم تخزين البنيات في builds / ودليل العمل هو مساحة العمل. آخر تعديل: 2025-01-22 17:01

يتكون قسم ASME BPVC من 4 أجزاء. هذا الجزء هو كتاب تكميلي مشار إليه في أقسام أخرى من المدونة. يوفر مواصفات المواد للمواد الحديدية المناسبة للاستخدام في بناء أوعية الضغط. آخر تعديل: 2025-01-22 17:01

لكي تدخل الذاكرة في التخزين (أي الذاكرة طويلة المدى) ، يجب أن تمر بثلاث مراحل متميزة: الذاكرة الحسية ، الذاكرة قصيرة المدى (أي الذاكرة العاملة) ، وأخيراً الذاكرة طويلة المدى. تم اقتراح هذه المراحل لأول مرة من قبل ريتشارد أتكينسون وريتشارد شيفرين (1968). آخر تعديل: 2025-06-01 05:06

قم بتشغيل جهاز Sony Bravia HDTV وصندوق الكابل ، واضغط على "القائمة" أو "الإعدادات" في جهاز التحكم عن بعد الخاص بكابل. قم بالتمرير حتى تجد خيار إعدادات العرض. قم بالتمرير إلى إعدادات "OutputResolution" واضبط دقة الإخراج على 1080P. آخر تعديل: 2025-01-22 17:01

مقابس العالم حسب الموقع نوع القابس التيار الكهربائي نوع التردد C 220 فولت 50 هرتز النوع D 220 فولت 50 هرتز النوع G 220 فولت 50 هرتز النوع K 220 فولت 50 هرتز. آخر تعديل: 2025-01-22 17:01

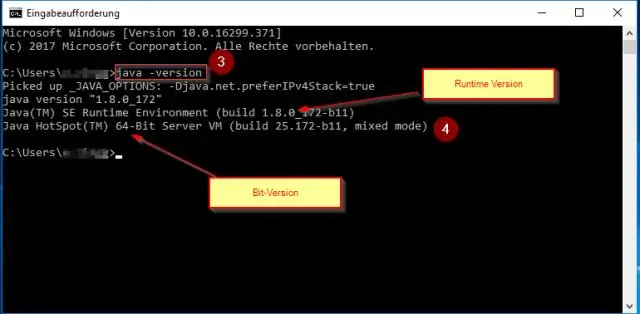

بعض ميزات Java 8 المهمة هي ؛ طريقة forEach () في الواجهة القابلة للتكرار. الطرق الافتراضية والثابتة في الواجهات. واجهات وظيفية وتعبيرات لامدا. Java Stream API لعمليات البيانات المجمعة على المجموعات. Java Time API. مجموعة تحسينات API. تحسينات Concurrency API. تحسينات Java IO. آخر تعديل: 2025-01-22 17:01

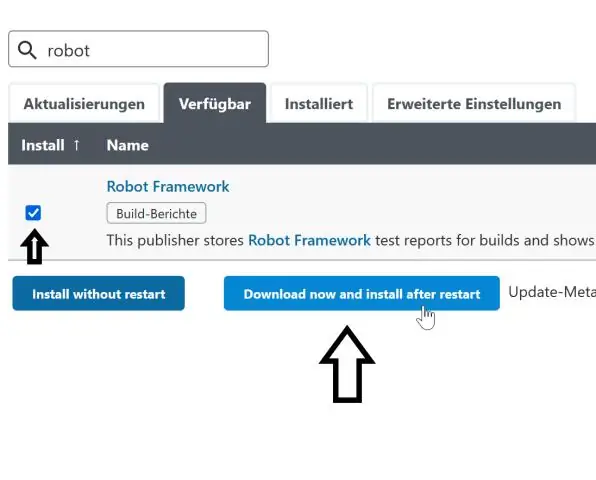

يساعد التباين في إجراء الاختبار بسرعة وبدقة باستخدام عامل يقوم بتجهيز التطبيقات باستخدام المستشعرات. تنظر المستشعرات إلى تدفق البيانات في الوقت الفعلي وتحلل التطبيق من الداخل للمساعدة في اكتشاف الثغرات الأمنية في: المكتبات وأطر العمل والتعليمات البرمجية المخصصة. معلومات التكوين. آخر تعديل: 2025-01-22 17:01

Git reset - hard يعيد هذا الأمر الريبو إلى حالة مراجعة HEAD ، وهي آخر نسخة ملتزمة. يتجاهل Git جميع التغييرات التي أجريتها منذ تلك النقطة. استخدم أمر السحب بشرطتين ، ثم المسار إلى الملف الذي تريد العودة إلى حالته السابقة. آخر تعديل: 2025-06-01 05:06

الخطوات افتح أو أنشئ ملف Photoshop. انقر فوق طبقة. انقر فوق أداة التحديد السريع. حدد كائنًا. انقر فوق تحرير. انقر فوق التحويل. انقر فوق استدارة 180 درجة لقلب الكائن أو الطبقة رأسًا على عقب. انقر فوق استدارة 90 درجة مئوية لتدوير الجزء السفلي من الكائن أو الطبقة لأعلى وإلى اليسار. آخر تعديل: 2025-06-01 05:06

لاستخدام ميزة عرض الشرائح ، اتبع الخطوات التالية: اضغط على أيقونة تطبيق الصور لفتح التطبيق. اضغط على علامة التبويب الصور. اضغط على زر عرض الشرائح لرؤية قائمة خيارات عرض الشرائح. إذا كنت ترغب في تشغيل الموسيقى مع عرض الشرائح ، فانقر فوق الزر تشغيل / إيقاف في حقل تشغيل الموسيقى. آخر تعديل: 2025-01-22 17:01

بينما يتمتع Toad و SQL Developer أيضًا بهذه الميزة ، إلا أنه أساسي ويعمل فقط مع الجداول وطرق العرض ، بينما يعمل مكافئ PL / SQL Developer للمتغيرات والحزم والإجراءات والمعلمات المحلية وما إلى ذلك ، مما يوفر وقتًا كبيرًا. آخر تعديل: 2025-01-22 17:01

حسن السمعة. لا ، يجب أن تكون حول 1.25v-1.5v. لا أوصي بما هو أعلى من ذلك إلا إذا كنت تعرف حقًا ما تفعله (1.5+ سيكون عادةً لرفع تردد التشغيل). قم بتحديث BIOS الخاص بك وتحقق من الفولتية في BIOS الخاص بك وليس برنامجًا تم تنزيله إذا لم تقم بذلك بالفعل. آخر تعديل: 2025-01-22 17:01

العد التلقائي باستخدام التحديد حدد أداة Magic Wand ، أو اختر Select> Color Range. قم بإنشاء تحديد يتضمن الكائنات في الصورة التي تريد حسابها. اختر تحليل> تحديد نقاط البيانات> مخصص. في منطقة التحديدات ، حدد نقطة بيانات العد وانقر فوق موافق. آخر تعديل: 2025-01-22 17:01

أحد الحلول الشائعة جدًا لعملية المزامنة هو تنفيذ القسم الحرج ، وهو جزء من الكود يمكن الوصول إليه من خلال عملية إشارة واحدة فقط في حالة معينة في الوقت المناسب. القسم الحرج هو جزء من الكود حيث يتم التحكم في عمليات مشاركة البيانات باستخدام إشارات. آخر تعديل: 2025-01-22 17:01

مزيد من المعلومات: تسمى الرسوم البيانية أحيانًا مخططات التردد بينما يشار إلى boxplots باسم Box-and-Whisker Plots. يستخدم الرسم البياني عادة للبيانات المستمرة بينما المخطط الشريطي هو مخطط لبيانات العد. آخر تعديل: 2025-01-22 17:01

يحتوي الرقم التقني على عدد زوجي من الأرقام. إذا تم تقسيم الرقم إلى نصفين متساويين ، فإن مربع مجموع هذين النصفين يساوي الرقم نفسه. = 3025 رقم تقني. آخر تعديل: 2025-01-22 17:01

هوية خادم SQL. عمود الهوية في الجدول هو عمود تزيد قيمته تلقائيًا. يتم إنشاء القيمة الموجودة في عمود الهوية بواسطة الخادم. لا يمكن للمستخدم بشكل عام إدراج قيمة في عمود الهوية. يمكن استخدام عمود الهوية لتعريف الصفوف في الجدول بشكل فريد. آخر تعديل: 2025-01-22 17:01

المصطلح الشائع هو سلك ثنائي الاتجاه ، سلك ثلاثي الاتجاه ، إلخ. سلك تمديد ثلاثي الاتجاهات. آخر تعديل: 2025-01-22 17:01

في علامة التبويب الصفحة الرئيسية ، في المجموعة الخط ، انقر فوق مشغل مربع الحوار تنسيق الخلايا. اختصار لوحة المفاتيح يمكنك أيضًا الضغط على CTRL + SHIFT + F. في مربع الحوار تنسيق الخلايا ، في علامة التبويب تعبئة ، ضمن لون الخلفية ، انقر فوق لون الخلفية الذي تريد استخدامه. آخر تعديل: 2025-01-22 17:01

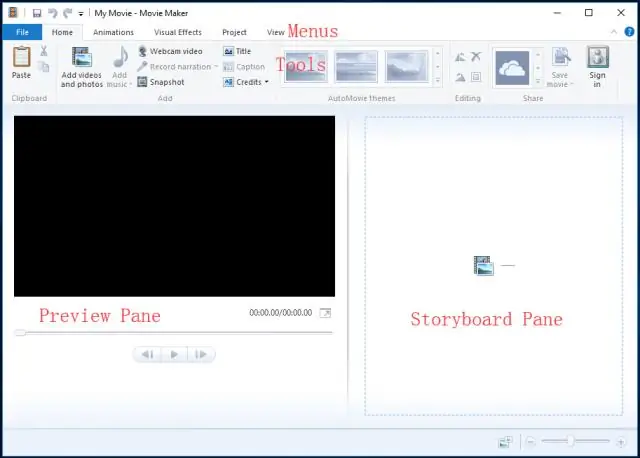

لم يكن لبرنامج Movie Maker الرسمي أبدًا علامة مائية ، وكان دائمًا مجانيًا. آخر تعديل: 2025-01-22 17:01

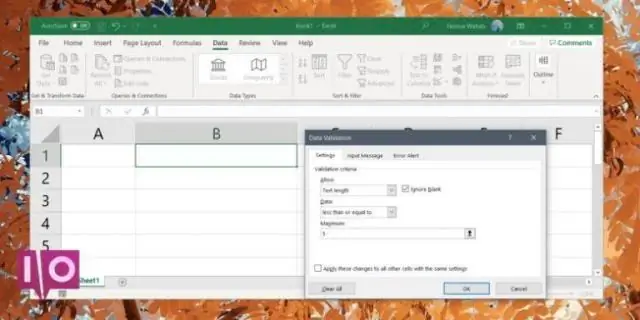

Excel 2013 For Dummies حدد نطاق الخلايا B7: F17. انقر فوق البيانات → ماذا لو التحليل → DataTable على الشريط. انقر فوق الخلية B4 لإدخال عنوان الخلية المطلق ، $ B $ 4 ، في مربع نص خلية إدخال الصف. انقر فوق مربع نص خلية إدخال العمود ، ثم انقر فوق الخلية B3 لإدخال عنوان الخلية المطلق ، $ B $ 3 ، في مربع النص هذا. آخر تعديل: 2025-01-22 17:01

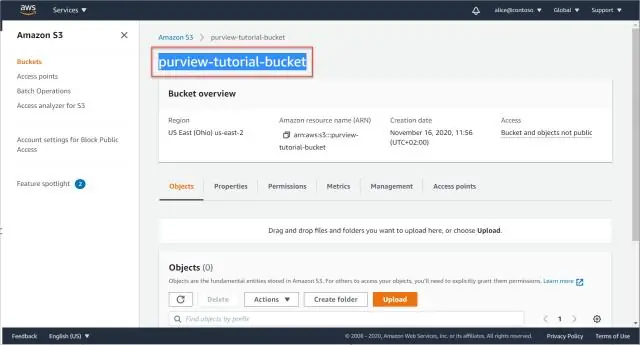

لنسخ كائنات من حاوية S3 إلى أخرى ، اتبع الخطوات التالية: إنشاء حاوية S3 جديدة. قم بتثبيت وتكوين واجهة سطر أوامر AWS (AWS CLI). انسخ الكائنات بين حاويات S3. تحقق من نسخ الكائنات. تحديث استدعاءات API الحالية لاسم الحاوية الجديد. آخر تعديل: 2025-01-22 17:01

اتبع هذه الخطوات: افتح Shopify المسؤول. انتقل إلى قنوات المبيعات وحدد المتجر عبر الإنترنت. انقر فوق السمات. حدد موقع القائمة المنسدلة الإجراءات في الصفحة وحدد تحرير الرمز. افتح ملف HTML المناسب. الصق كود البرنامج المساعد في المكان الذي تريده. انقر فوق حفظ. انقر فوق معاينة لرؤية البرنامج المساعد الخاص بك على موقعك. آخر تعديل: 2025-01-22 17:01

$ ne. بناء الجملة: {field: {$ ne: value}} يختار $ ne المستندات التي لا تساوي فيها قيمة الحقل القيمة المحددة. يتضمن هذا المستندات التي لا تحتوي على الحقل. آخر تعديل: 2025-01-22 17:01

فيز ، جذر. -phys- تأتي من اليونانية ، حيث لها معنى "الطبيعة" ؛ '' يوجد هذا المعنى في كلمات مثل: الجيوفيزياء ، الميتافيزيقيا ، الطبيب ، الفيزياء ، علم الفراسة ، علم وظائف الأعضاء ، اللياقة البدنية. آخر تعديل: 2025-01-22 17:01

1 Leviton GFNT1-W - أفضل منفذ GFCI جودة. رؤية المزيد من الاستعراضات. 2 BESTTEN GFCI Outlet - أفضل منفذ GFCI للحمام. رؤية المزيد من الاستعراضات. 3 منفذ TOPELE GFCI - أفضل منفذ GFCI للاختبار السهل. 4 Lutron CAR-15-GFST-WH Claro - أفضل منفذ GFCI للمطبخ. 5 مخرج وعاء PROCURU GFCI - أفضل منفذ GFCI مقاوم للماء. آخر تعديل: 2025-01-22 17:01

هناك مراحل مختلفة تتعلق بالتطفل على الأمن السيبراني وهي: Recon. الاقتحام والعد. إدخال البرامج الضارة والحركة الجانبية. آخر تعديل: 2025-01-22 17:01

1. ينطوي على اتصال مباشر أو اتصال بين الأشخاص: مقابلة شخصية. 2. Ofor فيما يتعلق بمكالمة هاتفية بعيدة المدى يتم إجراؤها بواسطة المشغل حيث تبدأ الرسوم عندما يجيب الطرف المناسب. آخر تعديل: 2025-01-22 17:01

استخدام أداة تحليل سلة التسوق افتح جدول Excel يحتوي على البيانات المناسبة. انقر فوق تحليل سلة التسوق. في مربع الحوار "تحليل سلة التسوق" ، اختر العمود الذي يحتوي على معرّف المعاملة ، ثم اختر العمود الذي يحتوي على العناصر أو المنتجات التي تريد تحليلها. آخر تعديل: 2025-01-22 17:01

إذا تم تعيين سمة الشكل على "مستطيل" ، فإن الإحداثيات تحدد أعلى اليسار وأسفل يمين المستطيل. يجب أن تكون هناك أربع قيم رقمية ، مفصولة بفواصل. القيمتان الأوليان هما إحداثيات الزاوية الأولى (س ، ص). الرقمان الثالث والرابع هما إحداثيات (س ، ص) للركن الثاني. آخر تعديل: 2025-01-22 17:01

ينص مبدأ الافتراضات الآمنة من الفشل على أنه ما لم يُمنح موضوع ما وصولاً صريحًا إلى كائن ما ، فيجب حرمانه من الوصول إلى هذا الكائن. في حالة عدم منح حق الوصول أو الامتيازات أو بعض السمات المتعلقة بالأمان صراحةً ، يجب رفضها. آخر تعديل: 2025-01-22 17:01

System.Console.WriteLine: - تستخدم هذه الطريقة ميزة التنسيق المركب لملف. NET Framework لتحويل قيمة الكائن إلى تمثيله النصي وتضمين هذا التمثيل في سلسلة. تتم كتابة السلسلة الناتجة في تيار الإخراج. آخر تعديل: 2025-01-22 17:01

أداة سطح المكتب هي أداة برمجية ، أو تطبيق صغير ، تم تصميمه للجلوس على شاشة سطح المكتب للمستخدم بنفس الطريقة التي توجد بها التطبيقات على الهواتف الذكية والأجهزة اللوحية. عادةً ما تؤدي أدوات سطح المكتب وظائف بسيطة ، مثل عرض الوقت أو الطقس. آخر تعديل: 2025-01-22 17:01

لتحديث البرامج الثابتة الحالية لجهاز التوجيه تلقائيًا: قم بتسجيل الدخول إلى جهاز التوجيه والسماح بفحص البرامج الثابتة. تحت الصيانة ، انقر فوق RouterUpgrade. انقر فوق فحص. آخر تعديل: 2025-01-22 17:01

افتح Keychain Access Manager. انتقل إلى ملف> استيراد العناصر. تصفح إلى. p12 أو. حدد النظام في قائمة Keychain المنسدلة وانقر فوق إضافة. أدخل كلمة مرور المسؤول للسماح بالتغييرات. أدخل كلمة المرور التي قمت بإنشائها عند إنشاء ملف. ص 12 /. pfx وانقر فوق تعديل Keychain. آخر تعديل: 2025-01-22 17:01

المعالجة الموزعة. معالجة المعلومات التي تتم فيها العمليات الحسابية عبر سلسلة من المعالجات أو الوحدات ، بدلاً من معالجتها في معالج مركزي واحد مخصص. انظر أيضًا المعالجة الموزعة المتوازية ؛ المعالجة المتوازية. آخر تعديل: 2025-01-22 17:01

كل ما يهمنا الآن هو طريقة الإطلاق. حدد Launch Slave Agents عبر SSH لطريقة الإطلاق. أدخل اسم المضيف أو عنوان IP لعقدة الوكيل في حقل المضيف. انقر فوق الزر إضافة بجوار بيانات الاعتماد وحدد نطاق جينكينز. للحصول على بيانات الاعتماد ، اضبط Kind على اسم مستخدم SSH باستخدام المفتاح الخاص. آخر تعديل: 2025-01-22 17:01

توفر Data Guard مجموعة شاملة من الخدمات التي تنشئ ، وتحافظ ، وتدير ، وتراقب قاعدة بيانات واحدة أو أكثر من قواعد البيانات الاحتياطية لتمكين قواعد بيانات Oracle الإنتاجية من الصمود في وجه الكوارث وفساد البيانات. تحتفظ Data Guard بقواعد البيانات الاحتياطية هذه كنسخ من قاعدة بيانات الإنتاج. آخر تعديل: 2025-01-22 17:01