الاختلاف الرئيسي بينهما هو كيفية التعامل مع البيانات. قواعد البيانات العلائقية منظمة. قواعد البيانات غير العلائقية هي قواعد بيانات موجهة. وهذا ما يسمى أيضًا بتخزين نوع المستند يسمح بتخزين "فئات" متعددة من البيانات في بنية واحدة أو مستند واحد. آخر تعديل: 2025-01-22 17:01

Micro- Micro هي بادئة في النظام المتري تدل على عامل 10-6. تم تأكيد البادئة في عام 1960 ، وهي تأتي من الكلمة اليونانية Μ & iota؛ & kappa؛ & rho؛ ό & sigmaf؛ والتي تعني "صغير". يأتي رمز البادئة من الحرف اليوناني Μ. إنها بادئة SI الوحيدة التي تستخدم حرفًا ليس من الأبجدية اللاتينية. آخر تعديل: 2025-01-22 17:01

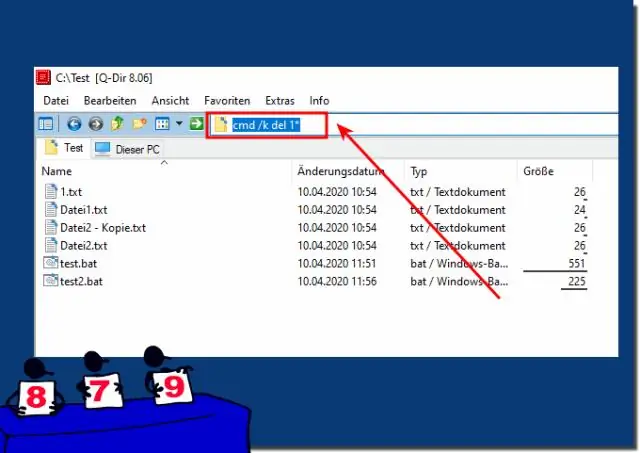

انقر فوق ابدأ> كافة البرامج> البرامج الملحقة وانقر بزر الماوس الأيمن فوق "موجه الأوامر" ثم حدد "تشغيل كمسؤول" Windows Server 2012 أو Windows 8 أو Windows Server 2012 R2 أو Windows8.1 أو Windows 10: زر البدء مخفي في هذه الإصدارات من Windows . انقر بزر الماوس الأيمن فوق الزر "ابدأ" الذي يظهر ، سترى قائمة. آخر تعديل: 2025-01-22 17:01

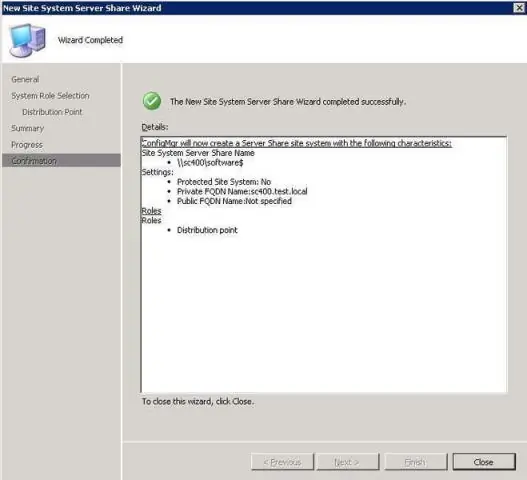

تقوم عملية توزيع البرامج بالإعلان عن الحزم التي تحتوي على برامج لأعضاء المجموعة. ثم يقوم العميل بتثبيت البرنامج من نقاط التوزيع المحددة. إذا كانت الحزمة تحتوي على ملفات مصدر ، حدد نقطة توزيع للحزمة عن طريق إنشاء مثيل SMS_DistributionPoint. آخر تعديل: 2025-01-22 17:01

في علوم الكمبيوتر ، التنظيم أو التنظيم هو عملية تحويل تمثيل الذاكرة لكائن ما إلى تنسيق بيانات مناسب للتخزين أو النقل ، ويتم استخدامه عادةً عندما يجب نقل البيانات بين أجزاء مختلفة من برنامج كمبيوتر أو من برنامج واحد إلى اخر. آخر تعديل: 2025-01-22 17:01

تنفيذ الخطوات أدناه لتمكين قاعدة بيانات dataguard النشطة. قم بإلغاء استعادة الوسائط في وضع الاستعداد الفعلي. SQL> تغيير قاعدة البيانات واستعادة قاعدة البيانات الاحتياطية المدارة إلغاء ؛ افتح قاعدة البيانات [PHYSICAL STANDBY] ابدأ استعادة الوسائط مع تطبيق سجل الوقت الفعلي [PHYSICAL STANDBY] تحقق من حالة قاعدة البيانات: [PHYSICAL STANDBY]. آخر تعديل: 2025-01-22 17:01

دعنا نلقي نظرة فاحصة على 5 طرق لتنظيم JavaScript الخاص بك بالطريقة الصحيحة. التعليق على التعليمات البرمجية الخاصة بك. عند كتابة وظيفة جديدة ، أو فصل دراسي ، أو نموذج ، أو ثابت ، أو أي شيء حقيقي ، اترك التعليقات لمساعدة من يعمل عليها. استخدم فئات ES6. الوعود هي صديقتك. حافظ على الأشياء منفصلة. استخدم الثوابت والتعداد. آخر تعديل: 2025-01-22 17:01

عيب نهج ختم الوقت هو أن كل قيمة مخزنة في قاعدة البيانات تتطلب حقلين إضافيين للطابع الزمني: أحدهما لآخر مرة تمت قراءة الحقل والآخر لآخر تحديث. وبالتالي يزيد الطابع الزمني من احتياجات الذاكرة ونفقات معالجة قاعدة البيانات. آخر تعديل: 2025-01-22 17:01

روبوت Twitter هو نوع من برامج الروبوت التي تتحكم في حساب Twitter عبر Twitter API. قد يقوم برنامج الروبوت بتنفيذ إجراءات بشكل مستقل مثل التغريد أو إعادة التغريد أو الإعجاب أو المتابعة أو إلغاء المتابعة أو المراسلة المباشرة لحسابات أخرى. آخر تعديل: 2025-01-22 17:01

Adafruit.io هي خدمة سحابية - وهذا يعني فقط أننا نديرها لك وليس عليك إدارتها. يمكنك الاتصال به عبر الإنترنت. إنه مخصص في المقام الأول لتخزين البيانات ثم استعادتها ، لكن يمكنه فعل أكثر من ذلك بكثير. آخر تعديل: 2025-01-22 17:01

يتكون الأمان المنطقي من ضمانات البرامج لأنظمة المؤسسة ، بما في ذلك تعريف المستخدم والوصول إلى كلمة المرور والمصادقة وحقوق الوصول ومستويات السلطة. تهدف هذه الإجراءات إلى التأكد من أن المستخدمين المصرح لهم فقط هم القادرون على تنفيذ الإجراءات أو الوصول إلى المعلومات في شبكة أو محطة عمل. آخر تعديل: 2025-01-22 17:01

لاتصال الخط الأرضي Jio ، تحتاج إلى اتصال Jio FTTH (الألياف إلى المنزل). سيقوم مهندس الاتصال هذا بتثبيت جهاز توجيه (ONT) في منزلك عن طريق سلك خط ليفي واحد. بعد التنشيط ، يمكنك توصيل هاتفك الأرضي بهذا CON ، يمكنك الاستمتاع بالإنترنت بسرعة 100 ميجابت في الثانية عن طريق wifi أو منفذ LAN من هذا. آخر تعديل: 2025-01-22 17:01

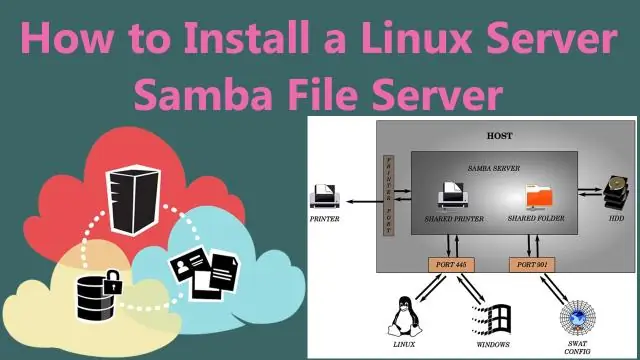

Linux Samba Server هو أحد الخوادم القوية التي تساعدك على مشاركة الملفات والطابعات مع أنظمة التشغيل المستندة إلى Windows وأنظمة التشغيل الأخرى. إنه تطبيق مفتوح المصدر لبروتوكولات Server Message Block / Common Internet File System (SMB / CIFS). آخر تعديل: 2025-01-22 17:01

سوف يكلف Classic Load Balancer في US-East-1 0.025 دولارًا لكل ساعة (أو ساعة جزئية) ، بالإضافة إلى 0.008 دولار لكل جيجابايت من البيانات التي تتم معالجتها بواسطة ELB. استخدم AWS Simple Monthly Calculator لمساعدتك في تحديد تسعير موازن التحميل لتطبيقك. آخر تعديل: 2025-01-22 17:01

البرامج غير الاحتكارية هي برامج ليس لها شروط براءة اختراع أو حقوق نشر مرتبطة بها. البرمجيات غير الاحتكارية هي برامج متاحة للجمهور يمكن تثبيتها واستخدامها بحرية. كما يوفر وصولاً كاملاً إلى كود المصدر الخاص به. يمكن أيضًا تسمية البرامج غير الاحتكارية بأنها برامج مفتوحة المصدر. آخر تعديل: 2025-01-22 17:01

يمكن أن تتسبب قاعدة البيانات التي تمت تسويتها بشكل سيئ والجداول التي تمت تسويتها بشكل سيء في حدوث مشكلات تتراوح من الإفراط في إدخال / إخراج القرص والأداء السيئ للنظام اللاحق إلى البيانات غير الدقيقة. يمكن أن تؤدي الحالة التي تمت تسويتها بشكل غير صحيح إلى تكرار البيانات على نطاق واسع ، مما يضع عبئًا على جميع البرامج التي تعدل البيانات. آخر تعديل: 2025-01-22 17:01

لحماية ملفات البيانات هذه ، توفر Oracle Database تشفير بيانات شفاف (TDE). يقوم TDE بتشفير البيانات الحساسة المخزنة في ملفات البيانات. لمنع فك التشفير غير المصرح به ، يخزن TDE مفاتيح التشفير في وحدة أمان خارجية لقاعدة البيانات ، تسمى مخزن المفاتيح. آخر تعديل: 2025-01-22 17:01

نمو سوق الواقع الافتراضي بمعدل نمو سنوي مركب قدره 33.47٪ ومن المتوقع أن يصل إلى 44.7 مليار دولار بحلول عام 2024 - تقرير حصري من MarketsandMarkets ™. آخر تعديل: 2025-01-22 17:01

نظرًا لأن cat5e الخاص بك لا يحتوي على هذه ، يمكنك فقط وضع زوج من الأسلاك غير المعينة. الطرفان الداخليان الموجودان على طرف RJ-11 مخصصان للخط 1 والمسامران الخارجيان هما الخط 2. ملاحظة: إذا كنت تخطط لاستخدام جيجابت إيثرنت ، فلن يعمل هذا لأن جيجابت إيثرنت يتطلب جميع أزواج الأسلاك الأربعة. آخر تعديل: 2025-01-22 17:01

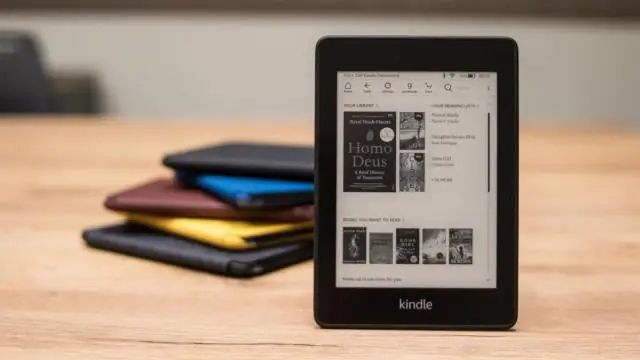

احصل على Kindle Oasis 2 مقابل 174.99 دولارًا. يأتي هذا العرض الحصري من Prime كمفاجأة ، حيث لم تعلن عنه أمازون سابقًا. انخفض سعر Kindle Oasis 2 (إصدار به إعلانات و 8 جيجابايت) إلى 174.99 دولارًا من 249.99 دولارًا ، مما يعني أنك توفر 75 دولارًا (30٪ من السعر العادي). آخر تعديل: 2025-01-22 17:01

بالنظر إلى الرسم البياني الدائري الموزون الموجه ورأس المصدر في الرسم البياني ، ابحث عن أقصر المسارات من مصدر معين إلى جميع الرؤوس الأخرى. أقصر مسار في رسم بياني دوري موجه موجه إلى dist [] = {INF، INF،….} أنشئ ترتيبًا موحدًا لجميع الرؤوس. قم بما يلي لكل رأس u بالترتيب الطوبولوجي. آخر تعديل: 2025-01-22 17:01

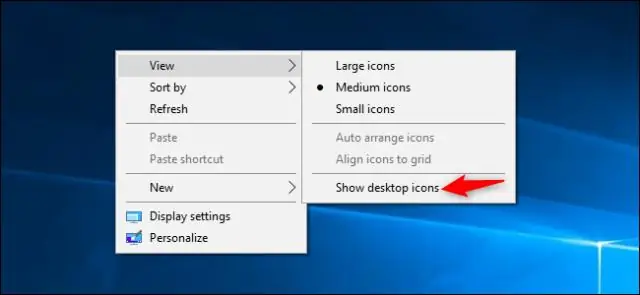

اضغط على Alt + Space لإظهار قائمة النافذة ، واضغط على S لاختيار خيار الحجم ، واستخدم مفاتيح الأسهم لتغيير حجم النافذة ، وأخيراً أدخل للتأكيد. انقر فوق الزر Maximizebutton في الزاوية اليمنى العليا من النافذة. انقر فوق شريط العنوان واسحب النافذة إلى اليسار أو أعلى أو يمين سطح المكتب. آخر تعديل: 2025-01-22 17:01

يسمح CORS بشكل أساسي برمز الواجهة الأمامية لموقع الويب الخاص بك js للوصول إلى الواجهة الخلفية لموقع الويب الخاص بك باستخدام ملفات تعريف الارتباط وبيانات الاعتماد التي تم إدخالها في متصفحك بينما تظل الواجهة الخلفية محمية من ملفات js الخاصة بالمواقع الأخرى ، ويطلب من متصفح العميل الوصول إليها (مع بيانات الاعتماد التي حصل عليها المستخدم). آخر تعديل: 2025-01-22 17:01

اعتبارًا من فبراير 2014 ، كان 28 بالمائة من المستخدمين البالغين لتطبيق المراسلة عبر الهاتف المحمول تتراوح أعمارهم بين 25 و 34 عامًا. كانت المجموعة الثانية من المستخدمين تتراوح أعمارهم بين 35 و 44 عامًا بنسبة 26 في المائة. وجد أن متوسط عمر مستخدمي WhatsApp البالغين في الولايات المتحدة كان 36 عامًا. آخر تعديل: 2025-01-22 17:01

عند إدخال تتبع الوقت في مؤسسة كبيرة ، ابدأ ببرنامج تجريبي. اجعل إدخال البيانات بسيطًا قدر الإمكان. أبلغ لماذا يحتاج الناس لتتبع الوقت. لا تجبر الناس على استخدام المؤقت. لا تصر على الدقة. ملء الجدول الزمني كل يوم أفضل بكثير مما كان عليه في نهاية الأسبوع. آخر تعديل: 2025-01-22 17:01

على الرغم من أن ورق الألوان المائية لن يحتوي على أي نوع من الطلاء ، إلا أن الحبر قد لا يلتصق جيدًا بسطح الورق ، وقد لا يتحمل الورق حرارة طابعة الليزر بشكل جيد. آخر تعديل: 2025-01-22 17:01

يُنشئ "Comment TS" نموذجًا لتعليقات JSDoc. تم تكييفه مع ملفات TypeScript. تأتي الكتابة المطبوعة مع الكثير من التعليقات التوضيحية اللغوية ، والتي لا ينبغي تكرارها في التعليقات. لإضافة تعليق ، اضغط على Ctrl + Alt + C مرتين. أو حدد "كود التعليق" من قائمة السياق الخاصة بك. أو أدخل / ** فوق سطر الكود. آخر تعديل: 2025-01-22 17:01

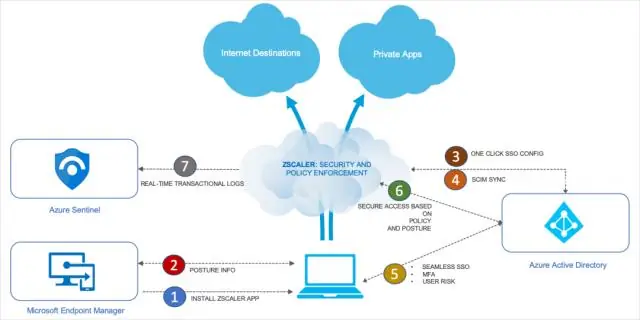

تطبيق Zero Trust يستخدم التجزئة الدقيقة. لن يتمكن أي شخص أو برنامج يتمتع بإمكانية الوصول إلى إحدى تلك المناطق من الوصول إلى أي من المناطق الأخرى دون إذن منفصل. استخدام المصادقة متعددة العوامل (MFA) تنفيذ مبدأ الامتياز الأقل (PoLP) التحقق من صحة جميع أجهزة نقطة النهاية. آخر تعديل: 2025-01-22 17:01

العلاقات الكلية / الجزئية. تحدث العلاقات الكلية / الجزئية عندما يمثل أحد الفئات الكائن بأكمله بينما تمثل الفئات الأخرى الأجزاء. يعمل الكل كحاوية للأجزاء. تظهر هذه العلاقات في مخطط فئة بخط مع ماسة في أحد طرفيه. آخر تعديل: 2025-01-22 17:01

لكتابة رمز سهم باستخدام رمز Alt الخاص به في Word و inExcel وما إلى ذلك ؛ تأكد من تشغيل NumLock ، واضغط مع الاستمرار على مفتاح Alt ، واكتب قيمة Alt Code للسهم الذي تريده ، على سبيل المثال لرمز السهم لأسفل ، اكتب 2 5 على لوحة الأرقام ، وحرر مفتاح Alt وستحصل على ↓ أسفل السهم. آخر تعديل: 2025-01-22 17:01

تنقسم الذاكرة في JVM إلى خمسة أجزاء مختلفة وهي: منطقة الطريقة: منطقة الطريقة تخزن رمز الفئة: كود المتغيرات والطرق. الكومة: يتم إنشاء كائنات Java في هذه المنطقة. Java Stack: أثناء تشغيل الطرق ، يتم تخزين النتائج في ذاكرة thestack. آخر تعديل: 2025-01-22 17:01

المنصة (المنصة أو المنصة) هي المنصة المرتفعة التي يقف عليها المتحدث لإلقاء خطابه. كلمة "المنصة" مشتقة من الكلمة اليونانية & pi؛ ό & delta؛ & iota؛ (بوثي) والتي تعني "القدم". كلمة "طبيب أقدام" (طبيب أقدام) تأتي من المصدر نفسه. آخر تعديل: 2025-01-22 17:01

تفقد 4 بايت ليس مرة واحدة في كل صف ؛ ولكن لكل خلية في الصف ليست فارغة. مزايا عمود SPARSE هي: عيوب عمود SPARSE: لا يمكن تطبيق عمود SPARSE على النص أو النص أو الصورة أو الطابع الزمني أو الهندسة أو الجغرافيا أو أنواع البيانات المحددة من قبل المستخدم. آخر تعديل: 2025-01-22 17:01

إذا كنت تريد تثبيتًا محليًا للإصدار الكامل من TFS ، فأنت بحاجة إلى ترخيص خادم ويحتاج كل مطور إلى ترخيص عميل. يمكن شراء ترخيص الخادم بحوالي 500 دولار وتراخيص العميل هي نفسها تقريبًا. ومع ذلك ، تمامًا كما هو الحال مع Visual Studio Online ، يتم تضمين TFS مع اشتراكات MSDN. آخر تعديل: 2025-01-22 17:01

بشكل عام ، عندما يتم شحن جهاز iPhone 7 Plus فجأة ببطء شديد ، فقد يكون ذلك بسبب تلف معدات الشحن مثل كابل الشحن التالف أو غير المتوافق أو محول USB قيد الاستخدام. من الممكن أيضًا أن مصدر الطاقة غير قادر على توفير القدر المطلوب من الطاقة لشحن الجهاز في مساحة متوقعة. آخر تعديل: 2025-01-22 17:01

الوحدة التنظيمية (OU) هي قسم فرعي داخل Active Directory حيث يمكنك وضع المستخدمين والمجموعات وأجهزة الكمبيوتر والوحدات التنظيمية الأخرى فيها. يمكنك إنشاء وحدات تنظيمية لتعكس الهيكل الوظيفي أو التجاري لمؤسستك. يمكن لكل مجال تنفيذ التسلسل الهرمي للوحدة التنظيمية الخاصة به. آخر تعديل: 2025-01-22 17:01

خطوات فرض مزامنة NTP إيقاف خدمة ntpd: # service ntpd stop. فرض تحديث: # ntpd -gq. -g - يطلب تحديثًا بغض النظر عن إزاحة الوقت. -q - يطلب من البرنامج الخفي الإنهاء بعد تحديث التاريخ من خادم ntp. أعد تشغيل خدمة ntpd:. آخر تعديل: 2025-01-22 17:01

لكن أول كاميرا بدون مرآة ظهرت قبل سنوات ، من صنع شركة معروفة في الغالب بالطابعات. أعلنت إبسون عن أداة تحديد المدى الرقمية RD1 في مارس من عام 2004 ، مما يجعلها أول كاميرا رقمية ذات عدسة قابلة للتبديل تضرب السوق. آخر تعديل: 2025-01-22 17:01

في Angular 2 ، يمكن للمكون مشاركة البيانات والمعلومات مع مكون آخر عن طريق تمرير البيانات أو الأحداث. يمكن أن تتواصل المكونات مع بعضها البعض بطرق مختلفة ، بما في ذلك: استخدامInput () استخدامOutput () استخدام الخدمات. المكون الرئيسي الذي يستدعي ViewChild. الوالد يتفاعل مع الطفل باستخدام متغير محلي. آخر تعديل: 2025-01-22 17:01

يمثل الرمز الثنائي نصًا أو تعليمات معالج الكمبيوتر أو أي بيانات أخرى باستخدام نظام ثنائي الرمز. غالبًا ما يكون نظام الرمزين المستخدم "0" و "1" من نظام الرقم الثنائي. يخصص الكود الثنائي نمطًا من الأرقام الثنائية ، والمعروف أيضًا باسم البتات ، لكل حرف ، وتعليمات ، وما إلى ذلك. آخر تعديل: 2025-01-22 17:01