نظرًا لأن BID يبدأ بحقل Bridge Priority ، في الأساس ، يصبح المحول الذي يحتوي على أقل حقل أولوية Bridge هو Root Bridge. إذا كان هناك رابط بين مفتاحين لهما نفس قيمة الأولوية ، فإن المحول الذي يحتوي على أقل عنوان MAC يصبح جسر الجذر. آخر تعديل: 2025-01-22 17:01

الطبقة الأخيرة في التصميم متعدد الطبقات هي طبقة النظام. تشكل طبقة النظام أساس بنية التصميم ذات الطبقات. بدون هذه الطبقة ، لن يتم إجراء الرسوم المتحركة للعملية بشكل صحيح. تم إدراج إحدى الميزات الرئيسية للتعلم الآلي في طبقة النظام هذه. آخر تعديل: 2025-01-22 17:01

الجزء 1. كيفية حفظ iPhone 7 و iPhone 7 Plus عمر البطارية قم بإيقاف تشغيل تحديث تطبيق الخلفية. قم بإيقاف تشغيل الإشعارات من التطبيقات. قم بإيقاف تشغيل خدمات الموقع والإسقاط الجوي. قم بإيقاف تشغيل ميزة "Siri" و "Raise To Wake". ابحث عن التطبيقات غير المتوافقة. قم بتشغيل "وضع الطاقة المنخفضة". آخر تعديل: 2025-01-22 17:01

بتات راوتر فلوش-تريم بتات فلوش تقليم أسطواني كما يوحي الاسم ، تُستخدم هذه البتات لقص حافة مادة واحدة متدفقة مع حافة أخرى - على سبيل المثال ، تقليم سطح مكسو بالقشرة مع طبقة سفلية أو استخدام نمط لإنشاء عدة قطع متطابقة. آخر تعديل: 2025-01-22 17:01

استخدام القرص بنسبة 100٪ يعني أن القرص الخاص بك قد وصل إلى أقصى سعته ، أي أنه مشغول بشكل كامل من قبل بعض المهام أو المهام الأخرى. كل قرص صلب لديه سرعة قراءة / كتابة محددة وعموماً فإن سرعة القراءة / الكتابة تتراوح من 100 ميجابت في الثانية إلى 150 ميجابت في الثانية. آخر تعديل: 2025-01-22 17:01

بغض النظر عما نحبه في إرسال البريد العادي ، فإن كتاب الرسائل متحمسون وقد ابتكروا شكلاً فنيًا ممتعًا يسمى "فن البريد". فن البريد هو عندما تأخذ مظروفًا عاديًا عاديًا وتلبسه حسب إمكاناته الكاملة! سواء كنت تستخدم شريط washi أو ملصقات أو زينة صغيرة أو ما إلى ذلك. آخر تعديل: 2025-01-22 17:01

M / تعني "الأبواق ، التحية المعدنية" والآن أنت تعرف - M / تعني "الأبواق ، التحية المعدنية" - لا تشكرنا. YW! ماذا يعني م /؟ M / هو اختصار أو اختصار أو كلمة عامية موضحة أعلاه حيث يتم إعطاء تعريف M. آخر تعديل: 2025-01-22 17:01

تتعلق السمات في الأعمال التجارية بالعلامات التجارية أو المنتجات والشركات وحتى الموظفين. يمكن وصفها بشكل أفضل بأنها خصائص أساسية معينة تمثل أفضل العلامات التجارية أو الشركات في السوق. قد تكون الشركات قوية في بعض هذه الخصائص وأضعف في البعض الآخر. آخر تعديل: 2025-01-22 17:01

سكايب هو تطبيق في المقام الأول. يمكّن WebRTC مؤيديها من تضمين الفيديو والصوت وتفاعل البيانات في التطبيقات ، لجعل التفاعل في الوقت الفعلي جزءًا من تجربة المستخدم ولإضفاء السياق على الاتصالات. عندما يستخدم الأشخاص Skype ، فإنهم يفعلون ذلك في سياق Skype نفسه. آخر تعديل: 2025-01-22 17:01

هل يجب علي توقيع عقد مع TekSavvy؟ ليس لدينا أي اتفاقيات طويلة الأجل لإغلاقك. نود أن نجعل الأمور خفيفة ومنسمًا. لا تنخدع بتوقيع اتفاقية متعددة السنوات فقط لرفع تكاليفك الشهرية. آخر تعديل: 2025-01-22 17:01

أنواع طابعات الليزر. طابعات الحبر الصلبة. طابعات LED. طابعات نفث الحبر للأعمال. طابعات نفث الحبر المنزلية. طابعات متعددة الوظائف. طابعات نقطية. طابعات ثلاثية الأبعاد. آخر تعديل: 2025-01-22 17:01

يتمثل دور أو عمل كتلة التحكم في العملية (PCB) في إدارة العمليات في أنه يمكن الوصول إليها أو تعديلها بواسطة معظم أدوات نظام التشغيل المساعدة بما في ذلك تلك المرتبطة بالذاكرة والجدولة والوصول إلى موارد الإدخال / الإخراج. تعطي كتل التحكم في العملية معلومات عن الحالة الحالية لـ. آخر تعديل: 2025-01-22 17:01

توصيل النقاط: أهم 3 طرق للتتبع عبر الأجهزة 1) مصادقة المستخدم. مصادقة المستخدم هي عنصر محدد يستخدم استخدام معرف محدد مثل معرف العميل أو تسجيل الدخول أو بيانات أخرى خاصة بالمستخدم لإنشاء سلوك ارتباط بين على أجهزة مختلفة. 2) طريقة الحديقة المسورة. 3) جهاز بصمات الأصابع. آخر تعديل: 2025-01-22 17:01

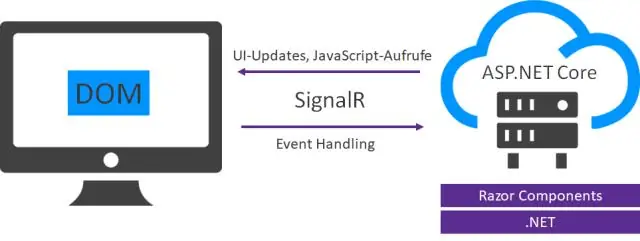

NET عبارة عن نظام أساسي مجاني متعدد الأنظمة ومفتوح المصدر للمطورين لبناء العديد من أنواع التطبيقات المختلفة. مع. NET ، يمكنك استخدام العديد من اللغات والمحررين والمكتبات لإنشاء الويب والجوال وسطح المكتب والألعاب و IoT. آخر تعديل: 2025-01-22 17:01

يتمثل الاختلاف الرئيسي بين خادم الويب وخادم التطبيق في أن خادم الويب يهدف إلى خدمة الصفحات الثابتة على سبيل المثال HTML و CSS ، بينما يكون Application Server مسؤولاً عن إنشاء محتوى ديناميكي عن طريق تنفيذ التعليمات البرمجية من جانب الخادم ، على سبيل المثال JSP أو Servlet أو EJB. آخر تعديل: 2025-01-22 17:01

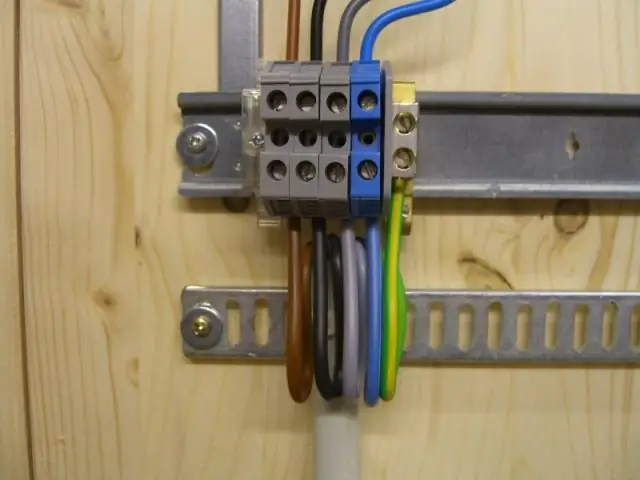

فيديو علاوة على ذلك ، ما هو المكونات في الكسارة المحايدة؟ الفكرة هي توفير ملف حيادي على مسافة ثابتة على كل جانب من قضبان الحافلات ، لذلك مصمم خصيصًا AFCI أو GFCI قواطع علبة قابس كهرباء مباشرة على شريط الحافلات و حيادي شريط دون الحاجة إلى وصلة ضفيرة.. آخر تعديل: 2025-01-22 17:01

ملف evtx هو ملف دائم ولا يجب حذفه. يمكنك مسح المحتويات بالطريقة التي وصفتها سابقًا. إذا قمت بمسح المحتويات ، يمكنك تقليل حجم الملف. حجم الملف الافتراضي مبالغ فيه إلا إذا كنت ترغب في الاحتفاظ بسجل للأحداث بعد فترة طويلة من الوقت الذي تظل فيه ذات صلة. آخر تعديل: 2025-01-22 17:01

العناصر التسعة للتواصل - العناصر التسعة لوسائط فك تشفير جهاز استقبال المرسل والمرسل والضوضاء وردود الفعل على الرسائل هذه. آخر تعديل: 2025-01-22 17:01

النطاق هو آلية في OAuth 2.0 لتقييد وصول التطبيق إلى حساب المستخدم. يمكن للتطبيق أن يطلب نطاقًا واحدًا أو أكثر ، ثم يتم تقديم هذه المعلومات إلى المستخدم في شاشة الموافقة ، وسيقتصر رمز الوصول الصادر إلى التطبيق على النطاقات الممنوحة. آخر تعديل: 2025-01-22 17:01

مساعد باحث أعلى المهارات المطلوبة للاتصال. انتبه للتفاصيل. التفكير النقدي. مهارات تقنية. التحليل الإحصائي والرسوم البيانية للبيانات. القدرة على الحفاظ على معايير الجودة والسلامة و / أو مكافحة العدوى. التخطيط والجدولة. المقابلة. آخر تعديل: 2025-01-22 17:01

علامة الجمع (+) ، ناقص (-) ، الضرب (*) ، والقسمة (/). اسم الجدول. العمليات الحسابية. عامل التشغيل المعنى يعمل على - (طرح) الطرح القيمة الرقمية * (الضرب) القيمة الرقمية / (القسمة) القسمة القيمة الرقمية. آخر تعديل: 2025-01-22 17:01

24 بطاقة عنوان. آخر تعديل: 2025-01-22 17:01

كانت في يوم من الأيام واحدة من أقوى الشركات في العالم ، واليوم تبلغ القيمة السوقية للشركة أقل من 1 مليار دولار. لماذا حدث هذا؟ تفسير سهل هو قصر النظر. لقد أعمى نجاح Kodak نجاحه لدرجة أنه أخطأ تمامًا ظهور التقنيات الرقمية. آخر تعديل: 2025-01-22 17:01

10 استخدامات لأنابيب ومسامير التشذيب متعددة الأدوات المتذبذبة. مزودة بشفرة الملحقات المناسبة ، يمكن أن تصبح أداتك المتعددة سباكًا أو أفضل صديق للعمال. قطع غاطسة في التزيين الخاص بك. تقليم الخشب وألواح الأرضية. قطع الفتحات في دريوال. إزالة الصدأ من المعادن. تنظيف الأثاث. كشط لاصق. إزالة الملاط. آخر تعديل: 2025-01-22 17:01

لا تملك كوستكو أجهزة iPhone مقفلة للبيع بدون عقد. الطريقة الوحيدة التي يمكنك من خلالها إلغاء قفل أجهزة iPhone هي الذهاب إلى متجر Apple أو Apple.ca وشرائه على الفور. آخر تعديل: 2025-01-22 17:01

توفر أدوات التحليل الإرشادات الخاصة بتحويل عملية GraphQL (استعلام أو طفرة أو اشتراك) إلى بيانات. إما أنها تعرض نفس نوع البيانات التي نحددها في مخططنا أو وعدًا لتلك البيانات. آخر تعديل: 2025-01-22 17:01

جافا التقاط استثناءات متعددة يمكن أن يتبع كتلة المحاولة واحدة أو أكثر من كتل catch. يجب أن تحتوي كل كتلة catch على معالج استثناء مختلف. لذلك ، إذا كان عليك أداء مهام مختلفة عند حدوث استثناءات مختلفة ، فاستخدم java multi-catch block. آخر تعديل: 2025-01-22 17:01

لمعرفة إصدار CM الخاص بك ، يمكنك تشغيل CM -> Support -> About. ولمعرفة إصدار CDH الخاص بك ، يمكنك تشغيل CM -> Clusters. آخر تعديل: 2025-01-22 17:01

من المستحسن أن ترجع المقارنة 0 فقط ، إذا كان استدعاء يساوي على نفس الكائنات سيعود صحيحًا: المقارنة (e2) == 0 لها نفس القيمة المنطقية مثل e1. يساوي (e2) لكل e1 و e2 من الفئة C. لاحظ أن القيمة null ليست مثيلاً لأي فئة ، و e. آخر تعديل: 2025-01-22 17:01

جميع أساليب المتجهات متزامنة. لذا فإن استخدامه من خيوط متعددة يعد "آمنًا". تحتاج فقط إلى المزامنة إذا كنت بحاجة إلى عملية قراءة وتقييم وكتابة لتكون ذريًا. لا تؤدي مزامنة الأساليب الخاصة بك بالضرورة إلى جعل الكود الخاص بك آمنًا لمؤشر ترابط هذه السيناريوهات. آخر تعديل: 2025-01-22 17:01

نعم تستطيع. ما عليك سوى الانتقال إلى قائمة عمود الإخراج في مصدر Excel وتعيين النوع لكل عمود من الأعمدة. للوصول إلى قائمة أعمدة الإدخال ، انقر بزر الماوس الأيمن على مصدر Excel ، وحدد "إظهار المحرر المتقدم" ، وانقر فوق علامة التبويب "خصائص الإدخال والإخراج". لديك سيطرة أكبر على ما تقوم بالتحويل إليه. آخر تعديل: 2025-01-22 17:01

Apple® iPad® - إضافة إشارة مرجعية للمستعرض من الشاشة الرئيسية ، انقر فوق Safari. المس مع الاستمرار رمز المزيد (في الأعلى). انقر فوق إضافة إشارة مرجعية أو إشارة مرجعية. أدخل المعلومات ثم انقر فوق حفظ (أعلى اليمين). بشكل افتراضي ، يظهر تسمية وعنوان موقع الويب الذي تمت زيارته حاليًا. آخر تعديل: 2025-01-22 17:01

في GraphQL ، يتعين عليك إنشاء طفرات لتعديل البيانات من جانب الخادم ، ومن الممكن أن تدعم عمليات التنفيذ المختلفة التحديثات الجزئية. آخر تعديل: 2025-01-22 17:01

ما هي تكلفة إجراء اختبار CRISC؟ 415 دولارًا للأعضاء و 545 دولارًا لغير الأعضاء ؛ التسجيل النهائي هو 465 دولارًا للأعضاء و 595 دولارًا لغير الأعضاء. سيوفر لك التسجيل المبكر مبلغًا إضافيًا قدره 50 دولارًا ، لذا يُنصح بالتسجيل في أقرب وقت ممكن. آخر تعديل: 2025-01-22 17:01

بايتكونت. يعطي ByteCount [expr] عدد البايت المستخدم داخليًا بواسطة نظام Wolfram لتخزين expr. آخر تعديل: 2025-01-22 17:01

إذا كنت تعمل في مشروع صغير ، وتقوم بالنشر على جهاز واحد ، فلا بأس تمامًا بتشغيل قاعدة البيانات في حاوية Docker. تأكد من تحميل وحدة تخزين لجعل البيانات مستمرة ، ومن وجود عمليات نسخ احتياطي في مكانها. حاول استعادتها بين الحين والآخر للتأكد من أن النسخ الاحتياطية جيدة. آخر تعديل: 2025-01-22 17:01

في اللغويات ، يشير deixis (/ ˈda؟ ks؟ s /) إلى كلمات وعبارات ، مثل "أنا" أو "هنا" ، التي لا يمكن فهمها بالكامل بدون معلومات سياقية إضافية - في هذه الحالة ، هوية المتحدث (' أنا ") وموقع المتحدث (" هنا "). آخر تعديل: 2025-01-22 17:01

برمجة مهارات تطوير الموقع. المهارة الأولى التي يحتاج المرء لإتقانها لكونه مطورًا رائعًا هي البرمجة. التعلم. اختبارات. المعرفة الأساسية للتصميم. SEO. فهم الهجمات الأمنية المشتركة وكيفية منعها. تغيير حجم الصورة والتأثيرات. عزم. آخر تعديل: 2025-01-22 17:01

صفحة خطأ مخصصة في ASP.NET MVC قم أولاً بإضافة خطأ. صفحة cshtml (عرض الصفحة) إلى المجلد المشترك إذا لم يكن موجودًا بالفعل. إضافة أو تعديل الويب. config وقم بتعيين Custom Error Element على On. قم بإضافة وحدة تحكم معينة وعرض لعرض رمز حالة HTTP. أضف سمة [HandleError] إلى Targeted Action Method. آخر تعديل: 2025-01-22 17:01

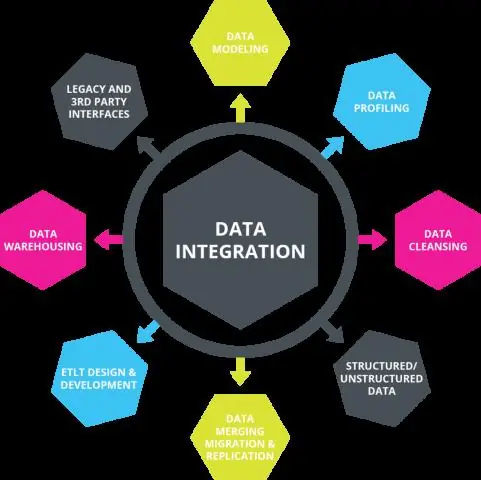

تكامل البيانات. يتضمن تكامل البيانات دمج البيانات من عدة مصادر متباينة ، والتي يتم تخزينها باستخدام تقنيات مختلفة وتوفر رؤية موحدة للبيانات. تتيح فائدة مستودع البيانات للأعمال إجراء تحليلات استنادًا إلى البيانات الموجودة في مستودع البيانات. آخر تعديل: 2025-01-22 17:01