يمكن عمل إعلان التعداد خارج الفصل الدراسي أو داخل الفصل ولكن ليس داخل إحدى الطرق. // إعلان التعداد داخل الفصل. يجب أن يكون السطر الأول داخل التعداد عبارة عن قائمة بالثوابت ثم أشياء أخرى مثل العمليات والمتغيرات والمنشئ. آخر تعديل: 2025-01-22 17:01

قم بتثبيت صندوق آمن. فتحات البريد بدائية جدًا. قم بتركيب قفص أو كيس. على غرار صندوق الأمان ، يمكن أن يعمل القفص أو كيس البريد أيضًا كحاجز أمام اللصوص. استخدم محول تنفيس الهواء. ضع غطاء فتحة البريد. استخدم الشريط اللاصق لتغطية فتحة البريد الخاصة بك. تغيير موضع فتحة البريد الخاصة بك. آخر تعديل: 2025-01-22 17:01

يسمح WiFi للجهاز اللوحي بالاتصال بالإنترنت وتنزيل المحتوى وعرض مقاطع الفيديو المتدفقة ومحادثات الفيديو. يحتاج الجهاز اللوحي إلى شبكة WiFi لكي يعمل بشكل صحيح ، لذلك يأتي nabi Jr. بشكل طبيعي مع WiFi. على الرغم من أن WiFi عنصر حيوي في أي جهاز لوحي ، إلا أنه لا يحتاج إليه طوال الوقت. آخر تعديل: 2025-01-22 17:01

AFAIK، NLS تعني دعم اللغة الوطنية الذي يدعم اللغات المحلية (بمعنى آخر يدعم الترجمة). من وثائق أوراكل. National Language Support (NLS) هي تقنية تمكن تطبيقات Oracle من التفاعل مع المستخدمين بلغتهم الأم ، باستخدام اصطلاحاتهم لعرض البيانات. آخر تعديل: 2025-01-22 17:01

يعد كل من John Guest سريع التوصيل وتجهيزات SharkBite تركيبات موثوقة ورائعة للإصلاحات الطارئة. على الرغم من أن تركيبات Quick-Connect و SharkBite مصنفة للاستخدام تحت الأرض وخلف الجدران ، إلا أن أنابيب اللحام قد تكون الخيار الأكثر ذكاءً. آخر تعديل: 2025-01-22 17:01

مع هذا بعيدًا ، دعنا نتعمق في أفضل الصور المجانية المختارة لدينا. StockSnap.io. يحتوي StockSnap.io على مجموعة كبيرة من الصور المجمعة المجانية والصور عالية الدقة. بيكسلز. Unsplash. انفجر (بواسطة Shopify) Reshot. بيكساباي. عشاق الطعام Gratisography. آخر تعديل: 2025-01-22 17:01

الخطوات التي يجب اتباعها: بعد التشغيل الأول للتشغيل التجريبي الآلي. انقر بزر الماوس الأيمن فوق Project - انقر فوق "تحديث". سيتم إنشاء مجلد باسم مجلد "test-output". داخل مجلد "test-output" ، يمكنك العثور على "testng-failure. xml "تشغيل" testng-فشل. xml "لتنفيذ حالات الاختبار الفاشلة مرة أخرى. آخر تعديل: 2025-01-22 17:01

يتم استخدام TreeMap في Java لتنفيذ واجهة Map و NavigableMap جنبًا إلى جنب مع فئة Abstract. يتم فرز الخريطة وفقًا للترتيب الطبيعي لمفاتيحها ، أو بواسطة أداة مقارنة يتم توفيرها في وقت إنشاء الخريطة ، اعتمادًا على المُنشئ المستخدم. آخر تعديل: 2025-01-22 17:01

الأمن الخاص بك هو مهم بالنسبة لنا! حساب My Verizon الخاص بك. قم بحماية منزلك وعملك على مدار الساعة ، دون عناء وفعالية من حيث التكلفة. كاميرا Arlo Go Mobile Security خالية تمامًا من الأسلاك وتعمل على شبكة 4G LTE الموثوقة من Verizon. آخر تعديل: 2025-01-22 17:01

في الاتصالات الراديوية ، النطاق الجانبي هو نطاق ترددات أعلى أو أقل من تردد الموجة الحاملة ، والتي تنتج عن عملية التشكيل. تشكل مكونات الإشارة فوق تردد الموجة الحاملة النطاق الجانبي العلوي (USB) ، وتشكل المكونات الموجودة أسفل تردد الموجة الحاملة النطاق الجانبي السفلي (LSB). آخر تعديل: 2025-01-22 17:01

نظرًا لأن ReactJS يساعد في منع تحديث DOM ، فهذا يعني أن التطبيقات ستكون أسرع وتقدم تجربة مستخدم أفضل. تم تصميم ReactJS للمساعدة في تحسين إجمالي الصفحات المقدمة من خادم موقع الويب. إلى جانب ذلك ، فإنه يستخدم العقد لتقديمها من جانب العميل. آخر تعديل: 2025-01-22 17:01

Null هي قيمة منطقية خاصة في SQL. يمكن تعيين قيمة خالية. NULL ليست ذات قيمة ، لذا يمكن تخصيصها لأعمدة TEXT أو الأعمدة الصحيحة أو أي نوع بيانات آخر. لا يمكن أن يحتوي العمود على القيم الخالية فقط إذا تم التصريح عنه على أنه ليس فارغًا (راجع ALTER TABLE). آخر تعديل: 2025-01-22 17:01

Hashing Strings with Python. دالة التجزئة هي وظيفة تأخذ إدخال تسلسل متغير الطول من البايتات وتحولها إلى تسلسل طول ثابت. إنها وظيفة ذات اتجاه واحد. هذا يعني أنه إذا كانت f هي دالة التجزئة ، فإن حساب f (x) يكون سريعًا وبسيطًا جدًا ، لكن محاولة الحصول على x مرة أخرى ستستغرق سنوات. آخر تعديل: 2025-01-22 17:01

تشمل الثغرات الأمنية الأكثر شيوعًا في البرامج ما يلي: فقدان تشفير البيانات. حقن أوامر نظام التشغيل. حقن SQL. تجاوز سعة المخزن المؤقت. المصادقة مفقودة لوظيفة حرجة. التفويض مفقود. تحميل غير مقيد لأنواع الملفات الخطيرة. الاعتماد على المدخلات غير الموثوق بها في القرار الأمني. آخر تعديل: 2025-01-22 17:01

Class و forName () هي طريقة ثابتة لجافا. لانج. فصل. سيتم تحميل برامج تشغيل JDBC (سلسلة) في الفئة ديناميكيًا في وقت التشغيل وتحتوي طريقة forName على كتلة ثابتة تقوم بإنشاء كائن فئة برنامج التشغيل والتسجيل في خدمة DriverManager تلقائيًا. آخر تعديل: 2025-01-22 17:01

ويكيبيديا. تريشونيمفا. Trichonympha هو جنس من الطلائعيات parabasalid التي تعيش في أمعاء العديد من أنواع النمل الأبيض ، إن لم يكن معظمها. إنها تكافلية ، من حيث أنها تكسر السليلوز في الخشب والألياف النباتية التي يأكلها مضيفوها. يشبه Trichonympha قطرات الدموع أو الكمثرى التي ترتدي الشعر المستعار. آخر تعديل: 2025-01-22 17:01

نعم ، من القانوني حاليًا استخدام Internet Proxiest الموجود فعليًا في الولايات المتحدة ، حتى لو كنت في الخارج. لا شيء (حتى الآن) يمنعك من القيام بذلك. قد يكون من غير القانوني أيضًا في بلدك استخدام بروكسي لتجاوز موقع ويب ، وما إلى ذلك ، تم حظره. آخر تعديل: 2025-01-22 17:01

Deci- (الرمز d) هو بادئة وحدة عشرية في النظام المتري تدل على عامل من عشر. تم اقتراح البادئة عام 1793 وتم تبنيها عام 1795 ، وهي مشتقة من الكلمة اللاتينية decimus ، والتي تعني "العاشر". منذ عام 1960 ، تعد البادئة جزءًا من النظام الدولي للوحدات (SI). آخر تعديل: 2025-01-22 17:01

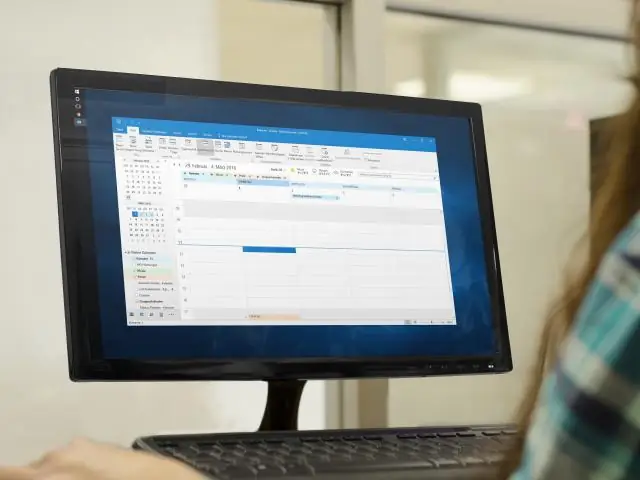

انتقل إلى الإعدادات والبريد وجهات الاتصال والتقويمات واضغط على إضافة حساب. استخدم الخيارات لإضافة حسابات Google و Outlook.com. اقبل عرض مزامنة التقويمات وهذا كل شيء. تظهر الأحداث التي تمت إضافتها إلى تقويم Google أو Outlook.com أو Outlook إذا تمت مزامنتها مع Outlook.com تلقائيًا في تطبيق تقويم iOS. آخر تعديل: 2025-01-22 17:01

جرب الإعدادات والتطبيقات. انتقل إلى التطبيق ، وانقر فوق ، ثم يجب أن يكون خيار إلغاء التثبيت. آخر تعديل: 2025-01-22 17:01

استخدام الجهاز اللوحي بدون VerizonService يعد الجهاز اللوحي الذي تم شراؤه من Verizon مطابقًا للكمبيوتر الذي تم شراؤه من أي بائع تجزئة غير خلوي ، ويمكنك استخدامه سواء كنت تحافظ على اتصال البيانات الخاص بك من خلال Verizon Wireless أم لا. آخر تعديل: 2025-01-22 17:01

تُستخدم أداة التكبير لتغيير مستوى التكبير / التصغير لصورة العمل الخاصة بك. إذا قمت بالنقر فوق الصورة فقط ، فسيتم تطبيق التكبير / التصغير على الصورة بأكملها. ولكن يمكنك أيضًا النقر فوق مؤشر الماوس وسحبه لإنشاء مستطيل تكبير / تصغير. آخر تعديل: 2025-01-22 17:01

سعر لافتاتنا بناءً على حجمها ويمكنك الحصول على لافتة صغيرة مقابل 20 إلى 25 دولارًا أمريكيًا ، بينما تبلغ تكلفة متوسطة الحجم حوالي 30 دولارًا. تكلفة الإعلانات الكبيرة ورؤوس صفحات الويب وأغلفة وسائل التواصل الاجتماعي ستكون 50 دولارًا. آخر تعديل: 2025-01-22 17:01

تم استخدام لغة C في البداية لأعمال تطوير النظام وخاصة البرامج التي تشكل نظام التشغيل. تم اعتماد لغة C كلغة لتطوير النظام لأنها تنتج رمزًا يعمل تقريبًا مثل رمز fastas المكتوب بلغة التجميع. اليوم C هي لغة برمجة النظام الأكثر استخدامًا على نطاق واسع. آخر تعديل: 2025-01-22 17:01

من صندوق بريد Gmail المفتوح ، انقر فوق الزر "إنشاء" في الجزء العلوي الأيسر من الشاشة. لإحضار نموذج رسالة جديدة ، انقر فوق الزر المركب. استخدم الأسهم لتكبير النموذج. اكتب عنوان البريد الإلكتروني الذي تريد إرسال رسالتك إليه. بعد ذلك ، املأ حقل الموضوع. آخر تعديل: 2025-01-22 17:01

التعليمات البرمجية الضارة هي تهديد لأمن التطبيقات لا يمكن السيطرة عليها بكفاءة بواسطة برامج مكافحة الفيروسات التقليدية وحدها. تصف التعليمات البرمجية الخبيثة فئة واسعة من مصطلحات أمان النظام التي تتضمن مخطوطات الهجمات والفيروسات والديدان وأحصنة طروادة والأبواب الخلفية والمحتوى النشط الضار. آخر تعديل: 2025-01-22 17:01

من المستودع الذي تريد حذفه ، انقر فوق المحددات في الشريط الجانبي على الجانب الأيسر من صفحة المستودعات. من صفحة تفاصيل المستودع ، انقر فوق زر حذف المستودع أسفل الصفحة. يعرض Bitbucket مربع حوار الحذف. آخر تعديل: 2025-01-22 17:01

افتح "لوحة التحكم" انقر فوق ارتباط خيار "الشبكة والإنترنت" للتنقل إلى قسم الشبكة والإنترنت. انقر فوق ارتباط "مركز الشبكة والمشاركة". انقر فوق "تغيير إعدادات المحول" في اللوحة اليمنى. انقر بزر الماوس الأيمن فوق اتصال Wi-Fi وحدد "خصائص" وافتح نافذة خصائص الاتصال. آخر تعديل: 2025-01-22 17:01

متوسط الراتب لدور SolutionsArchitect في Amazon Web Services (AWS) في الولايات المتحدة هو 142000 دولار. يعتمد هذا الراتب على 114 راتبًا مقدمًا من أعضاء LinkedIn بعنوان "مهندس حلول" في Amazon WebServices (AWS) في الولايات المتحدة. آخر تعديل: 2025-01-22 17:01

ما هي مدة النسخة التجريبية المجانية؟ تبدأ تجربتك المجانية عند تسجيل المغادرة وتستمر لمدة سبعة أيام. سيتم تحويل الإصدار التجريبي تلقائيًا إلى عضوية Creative Cloud مدفوعة عند اكتمالها ، ما لم تقم بالإلغاء قبل ذلك التاريخ. آخر تعديل: 2025-01-22 17:01

ماذا تفعل إذا أسقطت جهاز iPhone الخاص بك في الماء ، قم بإيقاف تشغيله على الفور. قم بإيقاف تشغيل جهاز iPhone الخاص بك في أقرب وقت ممكن. أخرج iPhone الخاص بك من الجراب. أخرج youriPhone من علبته للتأكد من أنه جاف تمامًا. سهولة خروج السائل من المنافذ. قم بإزالة بطاقة SIM الخاصة بك. انتظر حتى يجف iPhone الخاص بك. آخر تعديل: 2025-01-22 17:01

ModelAndView هو كائن يحمل كلا من النموذج والعرض. يقوم المعالج بإرجاع الكائن ModelAndView ويقوم DispatcherServlet بحل طريقة العرض باستخدام "View Resolvers" و "View". العرض هو كائن يحتوي على اسم العرض في شكل سلسلة والنموذج هو خريطة لإضافة كائنات متعددة. آخر تعديل: 2025-01-22 17:01

يمكنك أيضًا استيراد ملفات MIDI إلى مشروع aGarageBand. MIDI هو تنسيق ملف قياسي لأجهزة المزج وأدوات الموسيقى الإلكترونية الأخرى. لا تحتوي ملفات MIDI على صوت مسجل ، ولكنها تحتوي على بيانات يمكن أن تستخدمها الأجهزة الإلكترونية لإنتاج الموسيقى. آخر تعديل: 2025-01-22 17:01

يتم تخزين keystore في ملف cacerts أو jssecacerts. لتغيير كلمة المرور التي تحمي قائمة الشهادات الموثوقة للخادم الإداري: افتح موجه الأوامر. أدخل الأمر التالي: عندما يُطلب منك إدخال كلمة مرور تخزين المفاتيح ، اكتب كلمة المرور الحالية ، والتي يتم تغييرها افتراضيًا ، واضغط على Enter. آخر تعديل: 2025-01-22 17:01

تسمح خوادم Memcached للتطبيقات التي تحتاج إلى الوصول إلى الكثير من البيانات من قاعدة بيانات خارجية لتخزين بعض البيانات في الذاكرة مؤقتًا ، والتي يمكن الوصول إليها بواسطة التطبيق بسرعة أكبر بكثير من الاضطرار إلى السفر إلى قاعدة البيانات لجلب شيء مهم. آخر تعديل: 2025-01-22 17:01

ابحث عن التغريدة وانقر على الجزرة المقلوبة (^) لخيارات القائمة. انقر فوق "نسخ الرابط إلى Twitter." لاحظ أن هذا الرابط سينقلك إلى صفحة مخصصة لإعادة تغريدك المحدد ، وليس التغريدة الأصلية التي تعيد نشرها. آخر تعديل: 2025-01-22 17:01

7 قضايا رئيسية يمكن أن يكشف عنها تدقيق الأمن المادي. من أفضل الطرق لاكتشاف ما إذا كانت منشأتك في خطر هو إجراء تدقيق أمني مادي. تتكون عمليات تدقيق الأمان من عمليات التفتيش المرئية التي تحدد مدى جودة (أو عدم جودة) إجراءات الأمان الحالية. آخر تعديل: 2025-01-22 17:01

إخفاء الصورة هي عملية رسوميات تشبه برنامج فوتوشوب لإخفاء بعض أجزاء الصورة وكشف بعض الأجزاء. إنها عملية غير مدمرة لتحرير الصور. في معظم الأوقات ، يمكنك من ضبط وتعديل القناع لاحقًا إذا لزم الأمر. آخر تعديل: 2025-01-22 17:01

بالنسبة للقادة الذين ينتقلون إلى إدارة Six Sigma ، فإن تطوير وشحذ هذه الخصائص يمكن أن يساعد في الاستفادة من الميزة التنافسية. رؤية النسر. الاستماع الفعال. الانخراط في النمو المستمر. مسئولية. فهم ديناميكيات الفريق. مهارات حل المشكلات التحليلية. الصبر. آخر تعديل: 2025-01-22 17:01

فيديو السؤال أيضًا هو ، هل يمكنك استخدام مكنسة العشب أثناء القص؟ الطريقة الوحيدة يمكنك استخدام هو - هي أثناء القص هو إذا أنت لها سطح تفريغ خلفي. هو - هي إرادة التقط الأوراق جيدًا. تستطيع ضبط ارتفاع كاسحة للاكتساح بالقرب من الأوساخ أو أعلى من اختيارك.. آخر تعديل: 2025-01-22 17:01