تقليل حجم أشرطة الأدوات انقر بزر الماوس الأيمن فوق الزر الموجود على شريط الأدوات - لا يهم أي زر. من القائمة المنبثقة التي تظهر ، اختر تخصيص. من قائمة خيارات Icon ، اختر Small Icons حدد قائمة خيارات النص وحدد Selective Text OnRight أو No Text Labels للحصول على مساحة أكبر. آخر تعديل: 2025-01-22 17:01

تتحكم خاصية Font-Smooth CSS في تطبيق الصقل عند تقديم الخطوط. آخر تعديل: 2025-01-22 17:01

تتيح أتمتة المكاتب للشركات تحسين إنتاجيتها وتحسين إجراءات المكاتب الحالية مما يوفر الوقت والمال والجهود البشرية. تشتمل أتمتة المكاتب على مهام معقدة ومعقدة مثل دمج أنظمة المكتب الأمامي والخلفية لجعل عملك يعمل بسلاسة أكبر. آخر تعديل: 2025-01-22 17:01

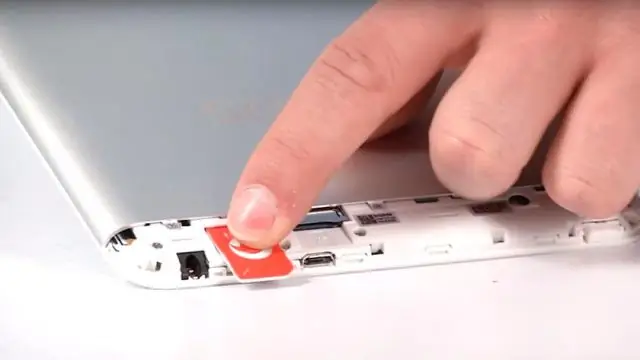

يرمز ICCID إلى Integrated CircuitCardIdentifier. إذا تم استخدام رقم IMEI لتحديد هاتفك الخلوي ، فإن وظيفة ICCID هي تحديد بطاقة SIM الخاصة بك دوليًا. سيتكون رقم ICCID من 19 إلى 20 حرفًا. إنه في الأساس رقم تسلسلي فريد يمثل بطاقة SIM التي اشترك فيها المستخدم. آخر تعديل: 2025-01-22 17:01

يقوم ClamAV بالكشف عن الفيروسات لجميع المنصات. يقوم بفحص فيروسات Linux أيضًا. في تلك السنوات الثلاثين ، تمت كتابة 40 فيروسًا فقط لـ Linux ، بينما تمت كتابة أكثر من 60.000 فيروس لنظام Windows. آخر تعديل: 2025-01-22 17:01

من المحتمل أن تكون وحدة التحكم التي تم تجديدها قد تم استخدامها وبيعها مرة أخرى إلى بائع التجزئة من قبل العميل. من المحتمل أن تكون قد خضعت لبعض الفحوصات الأساسية للتأكد من أنها تعمل ، ولكن ربما لم يتم فحصها أو إصلاحها تمامًا مثل الوحدة المكيفة. آخر تعديل: 2025-01-22 17:01

قد لا يكون الوضع العدواني آمنًا مثل الوضع الرئيسي ، ولكن ميزة الوضع العدواني هي أنه أسرع من الوضع الرئيسي (حيث يتم تبادل عدد أقل من الحزم). يستخدم الوضع العدواني عادةً لشبكات VPN للوصول عن بُعد. ولكن يمكنك أيضًا استخدام الوضع العدواني إذا كان لدى أحد النظراء أو كلاهما عناوين IP خارجية ديناميكية. آخر تعديل: 2025-01-22 17:01

يحول المحول جهد التيار المتردد إلى قيمة أعلى أو قيمة أقل. يتم توصيل المحولات الصغيرة بمأخذ التيار بالحائط وإنشاء جهد تيار مباشر منخفض تستخدمه الأجهزة الإلكترونية الشائعة. آخر تعديل: 2025-01-22 17:01

قم بتوصيل محرك الأقراص الخاص بك بالكمبيوتر ، وإذا لزم الأمر ، في مقبس الحائط. افتح مستكشف Windows ، وانقر فوق قسم "الكمبيوتر" في الشريط الجانبي ، وابحث عن محرك الأقراص الخاص بك ، ثم انقر بزر الماوس الأيمن على محرك الأقراص واختر "تنسيق". ضمن "نظام الملفات" ، اختر نظام الملفات الذي تريد استخدامه. آخر تعديل: 2025-01-22 17:01

يمكنهم فقط الاتصال بقاعدة البيانات باستخدام HTTP / HTTPS. بالنسبة للمستخدمين المقيدين للاتصال عبر ODBC أو JDBC ، يجب تمكين الوصول لاتصالات العميل عن طريق تنفيذ عبارة SQL ALTER USER ENABLE CLIENT CONNECT أو تمكين الخيار المقابل للمستخدم في قمرة القيادة SAP HANA. آخر تعديل: 2025-01-22 17:01

ما هي المفاهيم الأساسية للدعم المتمحور حول المعرفة (KCS)؟ إنشاء المحتوى نتيجة حل المشكلات. تطوير دورات حياة المنتج القائمة على المحتوى. مكافأة التعلم والتعاون والمشاركة والتحسين. تطوير قاعدة معرفية على أساس تجربة الفرد. آخر تعديل: 2025-01-22 17:01

2 أجوبة. للتحقق مما إذا كان Apache-Flume مثبتًا بشكل صحيح cd إلى دليل flume / bin ثم أدخل الأمر flume-ng version. تأكد من أنك في الدليل الصحيح باستخدام الأمر ls. سيكون flume-ng في الإخراج إذا كنت في الدليل الصحيح. آخر تعديل: 2025-01-22 17:01

أفضل برامج تحرير الفيديو: Adobe Premiere Pro CC المدفوع. أفضل برامج تحرير الفيديو لنظام التشغيل Windows. Final Cut Pro X. أفضل محرر فيديو يمكنك الحصول عليه لجهاز Mac الخاص بك. Adobe Premiere Elements 2019. Adobe Premiere Rush. KineMaster. كوريل VideoStudio Ultimate 2019. Filmora9. برنامج CyberLink PowerDirector 17 Ultra. آخر تعديل: 2025-01-22 17:01

برنامج الأمان هو أي نوع من البرامج التي تؤمن وتحمي جهاز كمبيوتر أو شبكة أو أي جهاز يدعم الحوسبة. يدير التحكم في الوصول ، ويوفر حماية البيانات ، ويؤمن النظام ضد الفيروسات والتدخلات القائمة على الشبكة / الإنترنت ، ويدافع عن مخاطر الأمان الأخرى على مستوى النظام. آخر تعديل: 2025-01-22 17:01

KDE تعني بيئة سطح المكتب K. إنها بيئة سطح المكتب لنظام التشغيل القائم على Linux. يمكنك تخيل Linux بدون KDE و GNOME تمامًا مثل نظام DOSin windows. تتشابه KDE و GNOME كثيرًا مع Windows باستثناء أنهما مرتبطان بنظام Linux من خلال خادم x بدلاً من نظام التشغيل. آخر تعديل: 2025-01-22 17:01

أدى ذلك إلى تمكين المزارعين من بدء الإنتاج الضخم لمحاصيلهم من الحبوب. ساعد اختراع مصاعد الحبوب بشكل كبير مزارعي الحبوب على إنتاج ونقل المزيد من الحبوب في وقت أقل. وأثناء طفرة البناء في نظام السكك الحديدية ، تكيفت مصاعد الحبوب وتم بناؤها على طول خطوط السكك الحديدية. آخر تعديل: 2025-01-22 17:01

لن تنتهي صلاحية شهادة أساسيات تكنولوجيا المعلومات من CompTIA (ITF +) الخاصة بك ، وستعتبر دائمًا "معتمدًا مدى الحياة" ، بغض النظر عما إذا كنت قد قررت المشاركة في برنامج CE للحصول على أي شهادات مستقبلية. آخر تعديل: 2025-01-22 17:01

يتبع Box النموذج الشائع للمزامنة الذي طوره Dropbox ، لذا فهو يضيف أيضًا مجلد مزامنة خاص لجهازك. وهو يعمل بنفس طريقة عمل Dropbox. Boxlets التي تستخدم مزامنة انتقائية لمساعدتك على تحرير مساحة التخزين عن طريق مزامنة المحتوى المحدد فقط. يمكنك إيقاف تشغيل المزامنة للمجلدات عن طريق استخدام تطبيق الويب أيضًا. آخر تعديل: 2025-01-22 17:01

أولاً ، قم بإيقاف تشغيل الطاقة عن دائرة المخرج. استخدم زوجًا من الكماشة بإبرة صغيرة للاستيلاء على الشق وسحبه للخارج. إذا كان الشق الأرضي مقدسًا ، فقم بإدخال مفك لولبي صغير في الفراغ وقم بلفه قليلاً حتى يتم تثبيته ثم اسحبه برفق. آخر تعديل: 2025-01-22 17:01

GoDaddy Inc. هي شركة أمريكية لتسجيل نطاق الإنترنت واستضافة مواقع الويب ، مقرها سكوتسديل بولاية أريزونا ، وتم تأسيسها في ولاية ديلاوير ، وتشتهر الشركة بإعلانها على التلفزيون وفي الصحف. لقد شاركت في العديد من الخلافات المتعلقة بالرقابة. آخر تعديل: 2025-01-22 17:01

عبارة SQL CREATE INDEX. يتم استخدام عبارة CREATE INDEX لإنشاء فهارس في الجداول. تُستخدم الفهارس لاسترداد البيانات من قاعدة البيانات بسرعة أكبر من غير ذلك. ملاحظة: يستغرق تحديث جدول بالفهارس وقتًا أطول من تحديث الجدول بدون (لأن الفهارس تحتاج أيضًا إلى تحديث). آخر تعديل: 2025-01-22 17:01

مدير المجموعة. تعمل هذه العوامل على كل عقدة في الكتلة لإدارة وتكوين الخدمات ، أو مجموعة من الخدمات ، أو لإدارة وتكوين خادم الكتلة الكامل نفسه (انظر الحوسبة الفائقة.) في بعض الحالات ، يتم استخدام مدير الكتلة في الغالب لإرسال العمل إلى الكتلة (أو السحابة) لأداء. آخر تعديل: 2025-01-22 17:01

Check Point SandBlast Zero-Day Protection هو حل مبتكر يوقف البرامج الضارة غير المعروفة والهجمات غير المعروفة والهجمات المستهدفة من الشبكات المتسللة. يعتمد حل SandBlast على تقنية اكتشاف الاستغلال الجديدة على مستوى وحدة المعالجة المركزية لتحديد التهديدات في وقت مبكر ، قبل أن تتاح الفرصة للبرامج الضارة لنشر رمز التهرب. آخر تعديل: 2025-01-22 17:01

جميع ساعات Apple - Walmart.com. آخر تعديل: 2025-01-22 17:01

سنرشدك للبحث عن معالج البحث في Access 2007/2010/2013: انقر فوق علامة التبويب ورقة البيانات ؛ انتقل إلى مجموعة الحقول والأعمدة ؛ انقر فوق زر عمود البحث ؛ ثم سيظهر مربع حوار معالج البحث. آخر تعديل: 2025-01-22 17:01

لفتح محرر POM ، انقر فوق بوم المشروع. xml. إذا قمت بتخصيص المحررين من أجل بوم. xml ، ومحرر POM ليس هو المحرر الافتراضي ، فقد تحتاج إلى النقر بزر الماوس الأيمن على الملف واختيار "Open With / Maven POM Editor". آخر تعديل: 2025-01-22 17:01

الأحداث الافتراضية الحدث الافتراضي لكائن الصفحة هو حدث التحميل. وبالمثل ، كل عنصر تحكم له حدث افتراضي. على سبيل المثال ، الحدث الافتراضي لعنصر التحكم الزر هو حدث النقر. آخر تعديل: 2025-01-22 17:01

هناك طريقتان لمنح الأذونات. يمكنك منح الأذونات باستخدام Active Directory Users & Computers. ما عليك سوى فتح خصائص المجموعة ، والتبديل إلى علامة التبويب "أمان" ، وإضافة مستخدم أو مجموعة صندوق البريد ، ثم تحديد المربع "إرسال باسم" وتطبيق التغيير. آخر تعديل: 2025-01-22 17:01

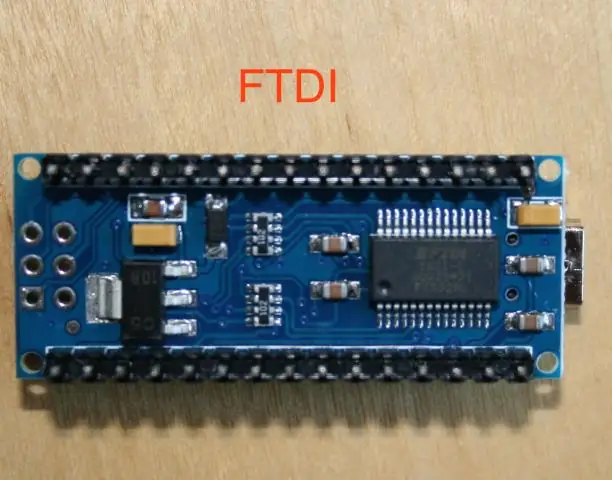

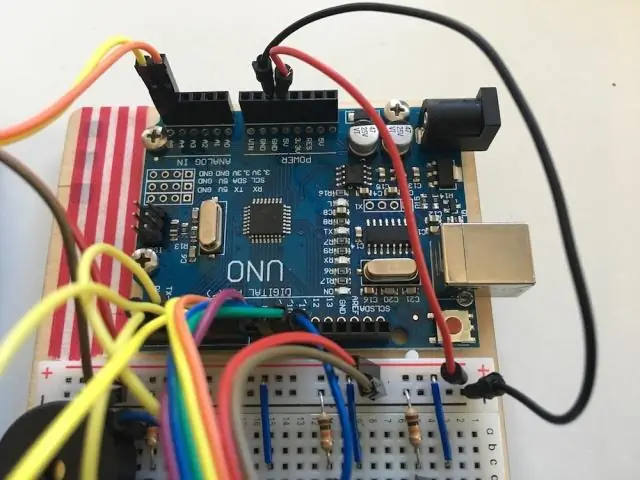

يحتوي Arduino Nano على دبابيس يمكنك توصيلها بلوحة توصيل مباشرة. ما عليك سوى صفه في النهاية بحيث يكون منفذ USB متجهًا للخارج وادفعه بعناية للداخل. ثم ابحث عن المسامير التي تحمل علامة GND و 5 V واستخدم أسلاك التوصيل لتوصيلها بالقنوات الجانبية المناسبة. أنت الآن جاهز للعمل. آخر تعديل: 2025-01-22 17:01

يعد نظام Microsoft Hyper-V 2016 إصدارًا مجانيًا من برنامج Hypervisor الذي توفره Microsoft. ما هي الحالات التي تناسب الإصدار المجاني من Hyper-V 2016 جيدًا؟ أحد التحذيرات مع Hyper-V 2016platform هو أنك لا تحصل على أي ترخيص ضيف Windows متضمن مع المنتج لأنه مجاني. آخر تعديل: 2025-01-22 17:01

المكعبات هي وحدات معالجة بيانات تتكون من جداول الحقائق والأبعاد من مستودع البيانات. أنها توفر وجهات نظر متعددة الأبعاد للبيانات والاستعلام والقدرات التحليلية للعملاء. يمكن تخزين المكعب على خادم تحليل واحد ثم تعريفه على أنه مكعب مرتبط على خوادم التحليل الأخرى. آخر تعديل: 2025-01-22 17:01

مثل الهواتف المحمولة ، تستخدم شبكة WiFi موجات الراديو لنقل المعلومات عبر الشبكة. نظرًا لأن الشبكة اللاسلكية تعمل كحركة مرور ثنائية الاتجاه ، فإن البيانات الواردة من الإنترنت ستمر أيضًا عبر جهاز التوجيه ليتم ترميزها في إشارة راديو سيستقبلها المحول اللاسلكي للكمبيوتر. آخر تعديل: 2025-01-22 17:01

لمنع Firefox من رفض الشهادة تلقائيًا ، يجب عليك تعطيل التحقق التلقائي من صحة الشهادة. افتح Firefox على جهاز الكمبيوتر الخاص بك. انقر فوق أيقونة "الإعدادات". حدد علامة التبويب "خيارات متقدمة" في نافذة "خيارات". حدد علامة التبويب "التشفير". انقر فوق الزر "التحقق من الصحة". آخر تعديل: 2025-01-22 17:01

يتحقق التابع every () مما إذا كانت جميع العناصر في المصفوفة تجتاز اختبارًا (يتم توفيره كدالة). تقوم طريقة every () بتنفيذ الوظيفة مرة واحدة لكل عنصر موجود في المصفوفة: إذا عثرت على عنصر مصفوفة حيث ترجع الدالة قيمة خاطئة ، فإن كل () ترجع خطأ (ولا تتحقق من القيم المتبقية). آخر تعديل: 2025-01-22 17:01

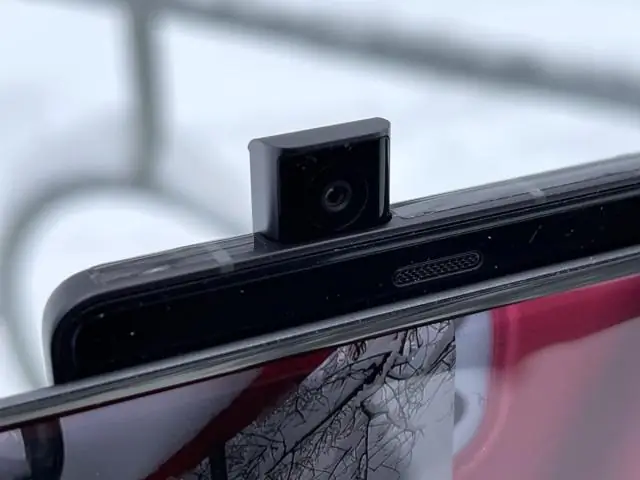

الفرق الرئيسي بين الاثنين هو الطريقة التي تلتقط بها الصور. عندما يدخل الضوء من موضوع الصورة إلى الكاميرا ، تستخدم الكاميرا الرقمية مستشعرًا رقميًا لالتقاط الصورة. في فيلم الكاميرا (الكاميرا التناظرية) ، يسقط الضوء على الفيلم. آخر تعديل: 2025-01-22 17:01

إضافة حد خط إلى صفحة واحدة مع تحديد الصفحة ، انقر فوق إدراج> صورة> أشكال تلقائية> أشكال أساسية> مستطيل. اسحب على الصفحة لرسم حد الصفحة. انقر بزر الماوس الأيمن فوق الحد ، ثم حدد تنسيق شكل تلقائي. انقر فوق علامة التبويب الألوان والخطوط ، واختر لون الخط ونوعه ، ثم انقر فوق موافق. آخر تعديل: 2025-01-22 17:01

غير البادئة التي تعني "لا" ، تُستخدم بحرية كمكوِّن للغة الإنجليزية ، وعادة ما تكون بقوة سلبية بسيطة حيث تشير ضمناً إلى مجرد نفي أو عدم وجود شيء ما (بدلاً من عكسه أو عكسه ، كما يتم التعبير عنه غالبًا بواسطة un-1): ؛ عدم التدخل. غير مدفوعة غير محترف. آخر تعديل: 2025-01-22 17:01

يحتوي InDesign بالفعل على خيار تراكب مثل Photoshop. يتم الوصول إليه عبر لوحة التأثيرات: ما عليك سوى تحديد الكائن الذي تريد تطبيق التأثير ، وتحديد تراكب في لوحة التأثيرات. آخر تعديل: 2025-01-22 17:01

يعمل الاسم الصحيح بنفس الطريقة تمامًا مثل الاسم الشائع. إنه شخص أو مكان أو شيء أو فكرة ، ومع ذلك ، فإن هذه الأنواع من الأسماء يتم كتابتها بأحرف كبيرة. تشمل الأسماء الصحيحة أيام الأسبوع ، وشهورهم ، والبلدات ، والمدن ، والشوارع ، والدول ، والبلدان ، والعلامات التجارية. آخر تعديل: 2025-01-22 17:01

تتوفر ستة عناصر تحكم للتحقق من الصحة في ASP.NET. RequiredFieldValidator. RangeValidator. قارن RegularExpressionValidator. CustomValidator. المصادقة. آخر تعديل: 2025-01-22 17:01