- مؤلف Lynn Donovan [email protected].

- Public 2023-12-15 23:43.

- آخر تعديل 2025-01-22 17:16.

في 12 أكتوبر 2016 ، أ جسيم رفض الخدمة الموزعة ( DDoS ) هجوم ترك الكثير من الإنترنت يتعذر الوصول إليه على الساحل الشرقي للولايات المتحدة. ال هجوم التي كانت تخشى السلطات في البداية أن تكون من عمل دولة قومية معادية ، كانت في الواقع من عمل ميراي الروبوتات.

وبالمثل ، يتساءل الناس ، ما هي نقطة الضعف الرئيسية في أجهزة إنترنت الأشياء التي استغلتها دودة Mirai botnet في عام 2016؟

في ذروتها في سبتمبر 2016 , ميراي عطلت مؤقتًا العديد من الخدمات رفيعة المستوى مثل OVH و Dyn و Krebs on Security عبر هجمات رفض الخدمة الموزعة (DDoS). أفاد مكتب OVH أن هذه الهجمات تجاوزت 1 تيرا بايت في الثانية - وهي الأكبر في السجلات العامة.

بالإضافة إلى ذلك ، أي روبوتات إنترنت الأشياء تخلصت من خوادم DNS الخاصة بـ Dyn؟ الهجوم السيبراني أن اسقطت نتج الكثير من الإنترنت في أمريكا الأسبوع الماضي عن سلاح جديد يسمى ميراي الروبوتات وقال الخبراء إنه من المحتمل أن يكون الأكبر من نوعه في التاريخ. الضحية كانت الخوادم من دين ، وهي شركة تتحكم في جزء كبير من الإنترنت اسم النطاق النظام ( DNS ) البنية الاساسية.

في هذا الصدد ، ما نوع الأجهزة التي استخدمتها شبكة Mirai Botnet في عام 2016؟

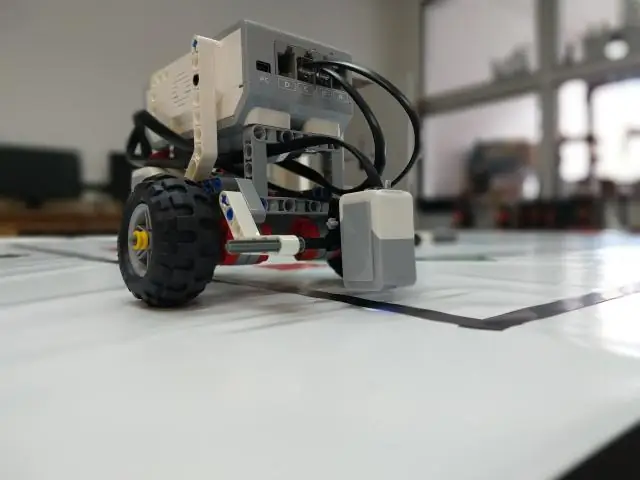

؟، أشعل. 'مستقبل') يكون برنامج ضار يتحول إلى شبكة الأجهزة تشغيل Linux في برامج روبوت يتم التحكم فيها عن بُعد تستخدم كجزء من أ الروبوتات في هجمات الشبكات واسعة النطاق. يستهدف في المقام الأول المستهلك عبر الإنترنت الأجهزة مثل كاميرات IP وأجهزة التوجيه المنزلية.

كيف يمكن استخدام الروبوتات في هجوم DDoS؟

يمكن استخدام شبكات بوت نت لأداء رفض الخدمة الموزع هجوم ( هجوم DDoS ) ، وسرقة البيانات ، وإرسال البريد العشوائي ، والسماح للمهاجم بالوصول إلى الجهاز والاتصال به. المالك علبة سيطر ال الروبوتات باستخدام برنامج القيادة والتحكم (C&C). الكلمة " الروبوتات "عبارة عن مزيج من الكلمتين" robot "و" network ".

موصى به:

ما الفرق بين تجريف الويب والزحف على الويب؟

يشير الزحف عادةً إلى التعامل مع مجموعات البيانات الكبيرة حيث تقوم بتطوير برامج الزحف الخاصة بك (أو برامج الروبوت) التي تزحف إلى أعمق صفحات الويب. من ناحية أخرى ، يشير جمع البيانات إلى استرداد المعلومات من أي مصدر (وليس بالضرورة من الويب)

كيف يمكن منع هجمات الاقتحام؟

تعمل أنظمة منع التطفل عن طريق فحص حركة مرور الشبكة بالكامل. هناك عدد من التهديدات المختلفة التي تم تصميم IPS لمنعها ، بما في ذلك: هجوم رفض الخدمة (DoS). هجوم رفض الخدمة الموزع (DDoS)

كيف يمكنني برمجة الروبوتات VEX الخاصة بي؟

هذه الخطوات مطلوبة في المرة الأولى التي تستخدم فيها جهاز الكمبيوتر الخاص بك لبرمجة VEX Cortex معينة ، أو بعد قيامك بتحديث ROBOTC إلى أحدث إصدار. الخطوة 1: قم بتوصيل Cortex بجهاز الكمبيوتر الخاص بك. الخطوة 2: نوع المنصة ومنفذ الاتصال. الخطوة 3: تحديث البرنامج الثابت VEX Cortex. الخطوة 4: تنزيل وتشغيل الكود

كيف يتم تنفيذ هجمات برامج الفدية؟

يتم تنفيذ هجمات برامج الفدية عادةً باستخدام حصان طروادة ، وإدخال نظام من خلال ، على سبيل المثال ، مرفق ضار أو ارتباط مضمن في رسالة بريد إلكتروني للتصيد الاحتيالي أو ثغرة أمنية في خدمة الشبكة

كم عدد أجهزة كمبيوتر Mac التي يتم بيعها كل عام؟

أعلنت شركة Apple رسميًا عن مبيعات بلغت 18.5 مليون جهاز Mac في عام 2016 ، لذلك تتطلع الشركة إلى تحقيق نمو سنوي يبلغ حوالي أربعة إلى ستة بالمائة استنادًا إلى بيانات IDC و Gartner. باعت Apple أكثر من 20 مليون جهاز Mac في كل من 2014 و 2015 ، ومع ذلك ، من المحتمل ألا يكون عام 2017 عامًا قياسيًا بالنسبة لأجهزة Mac