إنها طريقة تعلم غير خاضعة للإشراف ، على الرغم من أنها من الناحية الفنية ، يتم تدريبها باستخدام أساليب التعلم الخاضعة للإشراف ، والتي يشار إليها باسم الإشراف الذاتي. يتم تدريبهم عادةً كجزء من نموذج أوسع يحاول إعادة إنشاء المدخلات. آخر تعديل: 2025-01-22 17:01

افتح Firefox وحدد "الخيارات". 3. ضمن فئة "عام" ، قم بالتمرير لأسفل إلى قسم "التطبيقات". انقر فوق القائمة المنسدلة لـ "ملفات JNLP" وحدد "استخدام Java Web Start Launcher". آخر تعديل: 2025-01-22 17:01

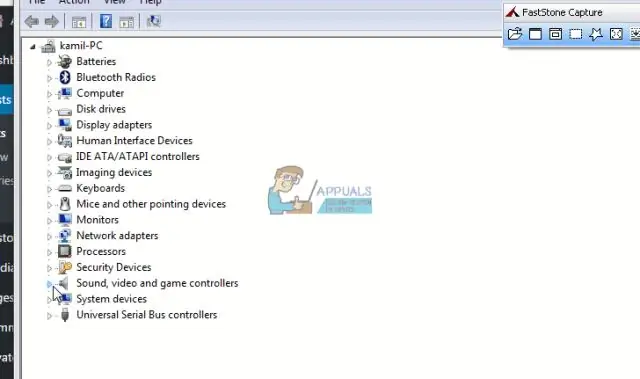

ابدأ وضع الاقتران على مكبر الصوت. اضغط مع الاستمرار على الزر (BLUETOOTH) PAIRING حتى تسمع صوتًا ويبدأ المؤشر (BLUETOOTH) في الوميض بسرعة باللون الأبيض. قم بتنفيذ إجراء الاقتران على الكمبيوتر. انقر فوق الزر [ابدأ] ثم [الأجهزة والطابعات]. آخر تعديل: 2025-01-22 17:01

الترتيب بعمود واحد أو أكثر ممكن. هذا يدل على أنه يمكنك الطلب بأكثر من عمود واحد. يشير ASC إلى تصاعدي ، ولكنه اختياري لأنه ترتيب الفرز الافتراضي. ملاحظة: يعني DESC تنازليًا ، ولكنه اختياري لأنه ترتيب الفرز الافتراضي. آخر تعديل: 2025-01-22 17:01

يمكنك تحرير أعمدة التدرج الهرمي لإظهار المعلومات الأكثر إفادة لمندوبي المبيعات. من الإعداد ، في أعلى الصفحة ، حدد إدارة الكائنات. في الحساب ، انقر فوق أعمدة التدرج الهرمي ثم قم بتحرير الأعمدة. يمكنك تضمين ما يصل إلى 15 عمودًا. آخر تعديل: 2025-01-22 17:01

1- ما هي المزايا التنافسية لشركة Apple تاريخياً؟ تتمثل المزايا التنافسية لشركة Apple في ابتكارها وعلامتها التجارية القوية ونموها السريع. في سنوات Sculley ، دفع Sculley جهاز Mac إلى أسواق جديدة ، وعلى الأخص في النشر المكتبي والتعليم. آخر تعديل: 2025-01-22 17:01

PHP | array () الوظيفة الدالة array () هي دالة مضمنة في PHP تُستخدم لإنشاء مصفوفة. المصفوفة الترابطية: المصفوفة التي تحتوي على الاسم كمفاتيح. بناء الجملة: صفيف (مفتاح => val ، مفتاح => val ، مفتاح => قيمة ،) مصفوفة متعددة الأبعاد: المصفوفة التي تحتوي على مصفوفة واحدة أو أكثر. آخر تعديل: 2025-01-22 17:01

الفارس الآلي - ليوناردو دافنشي. إذا كانت عربة دافنشي ذاتية الدفع هي أول تصميم عملي لمركبة آلية ، فإن الفارس الآلي سيكون أول روبوت بشري ، C-3PO حقيقي من القرن الخامس عشر. آخر تعديل: 2025-01-22 17:01

الغرض من وظيفة المقارنة هو تحديد ترتيب فرز بديل. إذا كانت النتيجة موجبة ، يتم فرز ب قبل أ. إذا كانت النتيجة 0 ، فلن يتم إجراء أي تغييرات بترتيب الفرز الخاص بالقيمتين. مثال: تقارن دالة المقارنة جميع القيم في المصفوفة ، قيمتان في كل مرة (أ ، ب). آخر تعديل: 2025-01-22 17:01

قم بإنشاء علاقة ذاتية مع كائن الموضع من الإعداد ، انقر فوق إدارة الكائنات. انقر فوق الموضع. انقر فوق الحقول والعلاقات ، ثم جديد. حدد علاقة البحث على أنها نوع البيانات. انقر فوق {التالي. في قائمة الاختيار ذات الصلة بـ ، حدد الموضع. انقر فوق {التالي. قم بتغيير تسمية الحقل إلى الوظيفة ذات الصلة. آخر تعديل: 2025-01-22 17:01

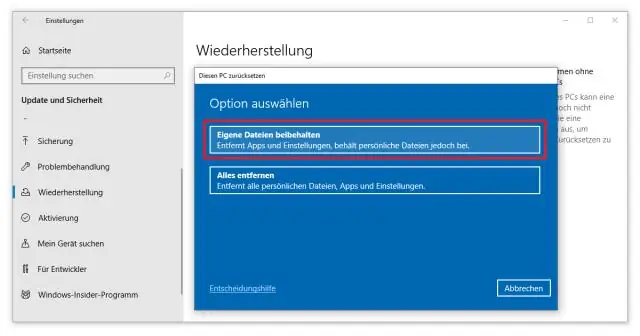

كيفية إلغاء تثبيت البرامج في نظام التشغيل Windows 10 افتح قائمة ابدأ. انقر فوق الإعدادات. انقر فوق "النظام" في قائمة "الإعدادات". حدد التطبيقات والميزات من الجزء الأيمن. حدد التطبيق الذي ترغب في إلغاء تثبيته. انقر فوق الزر "إلغاء التثبيت" الذي يظهر. إذا كان باللون الرمادي ، فهذا تطبيق نظام لا يمكنك إزالته. انقر فوق زر إلغاء التثبيت المنبثق للتأكيد. آخر تعديل: 2025-01-22 17:01

Enterprise Edition يمكن تحديث هذا الإصدار بالانتقال إلى موقع ويب UiPath وتنزيل أحدث إصدار من برنامج تثبيت UiPath Platform (UiPathPlatform. msi). يؤدي تشغيل برنامج التثبيت تلقائيًا إلى استبدال جميع الملفات القديمة دون تعديل أي من إعداداتك. آخر تعديل: 2025-01-22 17:01

مواصفات Garmin Vivosmart HR + بدلاً من ذلك ، إنه جهاز مصمم للياقة البدنية من خلاله. تمامًا مثل الأجهزة الأخرى القابلة للارتداء من Garmin ، فإن Vivosmart HR + مقاوم للماء حتى 5ATM ، أي حوالي 50 مترًا. آخر تعديل: 2025-01-22 17:01

Java هي لغة برمجة كمبيوتر ذات أغراض عامة ومتزامنة ، تعتمد على الفئة ، وموجهة للكائنات ، ومصممة خصيصًا بحيث تحتوي على أقل تبعيات تنفيذ ممكنة. يتم استخدام آلة افتراضية ، تسمى Java Virtual Machine (JVM) ، لتشغيل الرمز الثانوي على كل منصة. آخر تعديل: 2025-01-22 17:01

تتمثل مزايا نظام التسجيل التناظري في عدم وجود تشويه في التعرج وضوضاء تكمية ؛ النطاق الديناميكي الواسع والأداء في ظروف الحمل الزائد. وفي الوقت نفسه ، تتمتع الأنظمة الرقمية بجودة تسجيل صوتي أفضل وتكامل أسهل مع أجهزة الكمبيوتر الشخصية وتطبيقات البرامج. آخر تعديل: 2025-01-22 17:01

أساسيات علوم الكمبيوتر (CSE) هي دورة تدريبية في مسار علوم الكمبيوتر لقيادة المشروع على الطريق (PLTW). يقدم CSE للطلاب الحوسبة كأداة لحل المشكلات ولا يركز على أي لغة برمجة واحدة. سيقوم الطلاب بما يلي: تعلم كيفية إنشاء خوارزميات لحل المشكلات مع أجهزة الكمبيوتر. آخر تعديل: 2025-01-22 17:01

الرياضيات HTML. يستخدم العنصر لتضمين التعبيرات الرياضية في السطر الحالي. تعتبر لغة HTML الرياضية قوية بما يكفي لوصف نطاق التعبيرات الرياضية التي يمكنك إنشاؤها في حزم معالجة الكلمات الشائعة ، فضلاً عن كونها مناسبة للعرض على الكلام. آخر تعديل: 2025-01-22 17:01

بادئ ذي بدء ، افتح Windows File Explorer وانتقل إلى الموقع الذي تم حفظ البرنامج فيه. انقر بزر الماوس الأيمن فوق ملف الإعداد ثم انقر فوق خصائص. انتقل إلى علامة التبويب المسمى بالتوقيعات الرقمية. في قائمة التوقيع ، إذا رأيت إدخالات فهذا يعني أن ملفك موقّع رقميًا. آخر تعديل: 2025-01-22 17:01

كيفية استخدام الرموز التعبيرية على Mac ضع المؤشر في أي حقل نصي تريده لإدراج رمز تعبيري ، مثل نشر تغريدة على سبيل المثال. استخدم اختصار لوحة المفاتيح Command - Control - Spacebarto للوصول إلى الرموز التعبيرية. انقر نقرًا مزدوجًا فوق الرمز التعبيري الذي ترغب في استخدامه وسيتم إدراجه حيث تركت المؤشر. آخر تعديل: 2025-01-22 17:01

إلغاء التثبيت اليدوي انقر فوق ابدأ. حدد الإعدادات. حدد النظام. حدد التطبيقات والميزات. حدد البرنامج المراد إلغاء تثبيته ثم انقر فوق زر إلغاء التثبيت الخاص به. استجب للمطالبات لإكمال عملية إزالة التثبيت. آخر تعديل: 2025-01-22 17:01

لن يؤدي استخدام IDisposable إلى مسح أي شيء أو تدمير الأشياء. استدعاء Dispose () لا يفعل شيئًا إذا كانت هذه الوظيفة لا تفعل شيئًا. استخدام IDisposable هو نمط. تمنع المراجع المُدارة للكائنات الأخرى تجميع العناصر بواسطة مُجمع البيانات المهملة. آخر تعديل: 2025-01-22 17:01

يتكون NYLC من حوالي 17 ساعة من محاضرات الفيديو مع الأسئلة المضمنة التي يجب الإجابة عليها بشكل صحيح قبل أن تتمكن من متابعة مشاهدة المحاضرة. بمجرد الإجابة على سؤال مضمن بشكل صحيح لشريحة معينة ، لا يمكن إعادة مشاهدة هذا المقطع. آخر تعديل: 2025-01-22 17:01

مقدمة إلى بيان الدمج وتعديل بيانات خادم SQL. يتم استخدام عبارة MERGE لإجراء تغييرات في جدول واحد استنادًا إلى القيم المتطابقة من العضو الآخر. يمكن استخدامه لدمج عمليات الإدراج والتحديث والحذف في عبارة واحدة. آخر تعديل: 2025-01-22 17:01

عند الانتهاء من التصوير ، سيتبقى لك إدخال واحد في تطبيق الصور الخاص بك يحتوي على جميع الصور المتدفقة. في بضع خطوات فقط ، يمكنك تحويل سلسلة اللقطات هذه إلى صورة GIF متحركة مبهجة. افتح تطبيق الصور وابحث عن لقطة وضع الاندفاع. انقر فوق المصغرة ثم انقر فوق "اختيار المفضلة". آخر تعديل: 2025-01-22 17:01

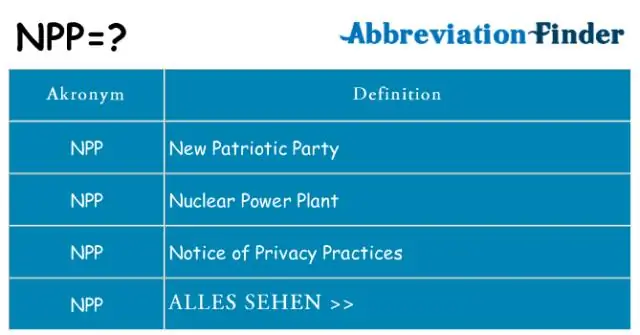

إشعار بممارسات الخصوصية (NPP) إخطار بموجب قانون HIPAA الذي يجب على الكيانات المشمولة تقديمه للمرضى وموضوعات البحث التي تصف كيف يمكن للكيان المغطى استخدام معلوماته الصحية المحمية والكشف عنها ، وإعلامهم بحقوقهم القانونية فيما يتعلق بالمعلومات الصحية المحمية. آخر تعديل: 2025-01-22 17:01

دعنا نستكشف أفضل خمس أدوات مسح ضوئي للمنافذ شائعة الاستخدام في مجال تقنية المعلومات. Nmap. يرمز Nmap إلى "Network Mapper" ، وهو أكثر ماسح ضوئي لاكتشاف الشبكة والمنافذ شيوعًا في التاريخ. Unicornscan. Unicornscan هو ثاني أكثر ماسح ضوئي للمنافذ شيوعًا بعد Nmap. مسح IP الغاضب. نتكات. زين ماب. آخر تعديل: 2025-01-22 17:01

مع Node v8 ، تم طرح ميزة عدم التزامن / انتظار رسميًا بواسطة Node للتعامل مع الوعود وتسلسل الوظائف. لا يلزم تقييد الوظائف واحدة تلو الأخرى ، فقط انتظر الوظيفة التي تُرجع الوعد. ولكن يجب الإعلان عن الوظيفة غير المتزامنة قبل انتظار وظيفة تعيد الوعد. آخر تعديل: 2025-01-22 17:01

عندما يكون هناك إصدار جديد ، ستتلقى إشعارًا يطلب منك التحديث. انقر لتنزيل التحديثات إذا لم يعمل التحديث ، فيرجى الانتقال إلى www.snaptubeapp.com لتنزيل الإصدار الجديد وتثبيته. إذا فشل التثبيت ، يرجى إلغاء تثبيت Snaptube الحالي وتثبيته مرة أخرى. آخر تعديل: 2025-01-22 17:01

يعد C ++ أسرع بعشر مرات أو أكثر من JavaScript في جميع المجالات. لا توجد حجة أسرع. في الواقع ، في كثير من الأحيان عندما تقارن لغتين ، ستكون لغة C مع وقت ترجمة أسرع. هذه النتيجة لأن C ++ متوسطة المستوى ومترجمة. آخر تعديل: 2025-01-22 17:01

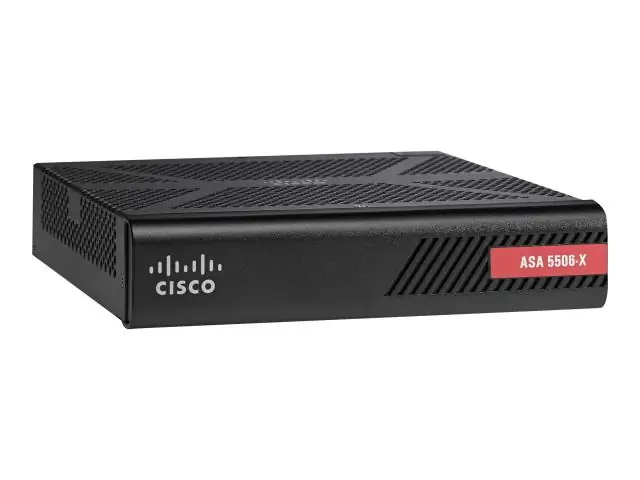

توفر Cisco® ASA مع خدمات FirePOWER ™ دفاعًا متكاملاً ضد التهديدات عبر سلسلة الهجوم بالكامل - قبل الهجوم وأثناءه وبعده. يجمع بين إمكانات الأمان المثبتة لـ Cisco ASAFirewall مع تهديد Sourcefire® الرائد في الصناعة وميزات حماية البرامج الضارة المتقدمة في جهاز واحد. آخر تعديل: 2025-01-22 17:01

إذا كنت تستخدم Windows 7 ، فإن أحدث إصدار من Internet Explorer يمكنك تثبيته هو Internet Explorer 11. ومع ذلك ، لم يعد Internet Explorer 11 مدعومًا على Windows 7. بدلاً من ذلك ، نوصيك بتثبيت Microsoft Edge الجديد. آخر تعديل: 2025-01-22 17:01

Logger Pro هو برنامج يسمح لك بجمع وتحليل البيانات من Vernier LabQuest و LabPro و Go. آخر تعديل: 2025-01-22 17:01

2007 وبالمثل ، من الذي أنشأ فيروس زيوس؟ سرق أعضاء الحلقة 70 مليون دولار. في عام 2013 ، تم القبض على حمزة بن لادج ، المعروف باسم Bx1 على الإنترنت ، في تايلاند وترحيله إلى أتلانتا ، جورجيا ، الولايات المتحدة الأمريكية. ذكرت التقارير المبكرة أنه كان العقل المدبر وراء ذلك زيوس .. آخر تعديل: 2025-01-22 17:01

اطلب # 6 * 136 * واتبع التعليمات لتحويل وقت بث MTN Xtra Time إلى بيانات. اتصل بخط الخدمة الذاتية المجاني على 181 واتبع التعليمات الصوتية لتحويل وقت البث الخاص بك إلى حزم. قم بزيارة أقرب متجر MTN لتحويل مجموعات البث. آخر تعديل: 2025-01-22 17:01

مشاركة الشاشة - مجانًا. تتيح لك خطط اجتماعات WebEx Meetings مشاركة الشاشة مع الأشخاص الموجودين في اجتماعك حتى تتمكن جميعًا من رؤية نفس الشيء في نفس الوقت والتحدث عنه أو العمل عليه معًا. آخر تعديل: 2025-01-22 17:01

في هندسة النظم وهندسة المتطلبات ، المتطلب غير الوظيفي (NFR) هو شرط يحدد المعايير التي يمكن استخدامها للحكم على تشغيل النظام ، بدلاً من السلوكيات المحددة ، وتتناقض مع المتطلبات الوظيفية التي تحدد سلوكًا أو وظائف معينة. آخر تعديل: 2025-01-22 17:01

ملف تعريف ارتباط الطرف الثالث هو ملف يتم وضعه على القرص الثابت للمستخدم عن طريق موقع ويب من مجال آخر غير الشخص الذي يزوره المستخدم. غالبًا ما يتم حظر ملفات تعريف الارتباط للجهات الخارجية وحذفها من خلال إعدادات المتصفح وإعدادات الأمان مثل نفس سياسة الأصل ؛ بشكل افتراضي ، يحظر Firefox جميع ملفات تعريف الارتباط الخاصة بالأطراف الثالثة. آخر تعديل: 2025-01-22 17:01

نظام التشغيل الابتدائي. ربما أفضل توزيعة المظهر في العالم. لينكس النعناع. خيار قوي لأولئك الجدد على Linux. قوس لينكس. تعتبر Arch Linux أو Antergos من خيارات Linux الممتازة. أوبونتو. أحد أكثر التوزيعات شعبية للأسباب الجيدة. ذيول. توزيعة لمن يدركون الخصوصية. CentOS. ستوديو أوبونتو. openSUSE. آخر تعديل: 2025-01-22 17:01

مع إصدار الجيل الثالث من Surfacean و Surface Pro ، زادت Microsoft أحجام الشاشة إلى 10.8 بوصة (27 سم) و 12 بوصة (30 سم) على التوالي ، كل منها بنسبة عرض إلى ارتفاع 3: 2 ، مصممة لتوفير الراحة في الاتجاه الرأسي. آخر تعديل: 2025-06-01 05:06

ستبدأ بأساليب بسيطة جدًا مثل السؤال "ما هو نموذج التهديد الخاص بك؟" وتبادل الأفكار حول التهديدات. يمكن أن يعمل هؤلاء مع خبير أمني ، وقد يعملون من أجلك. من هناك ، ستتعرف على ثلاث استراتيجيات لنمذجة التهديد: التركيز على الأصول ، والتركيز على المهاجمين ، والتركيز على البرامج. آخر تعديل: 2025-01-22 17:01