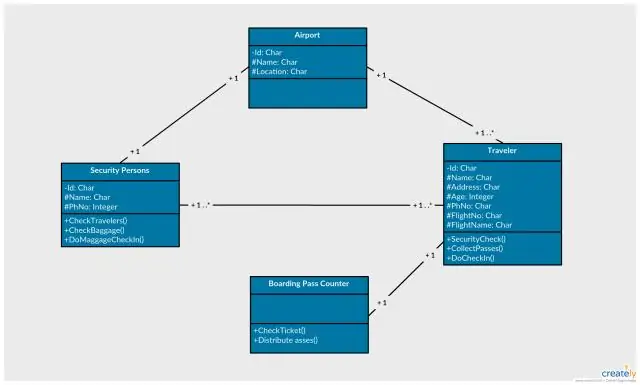

فئات المجال والكائنات تسمى الكائنات التي تمثل كيانات المجال كيانات أو كائنات المجال. تسمى الفئات التي يقومون بإنشاء مثيل لها فئات المجال. يتضمن تنفيذ حالة الاستخدام إنشاء كائنات المجال وإتلافها والاستعلام عنها وتحديثها. آخر تعديل: 2025-01-22 17:01

جهز مشروعك. قم بإنشاء حزمة على سبيل المثال ، dokr_pkg. تجميع الحزمة الخاصة بك. انتقل إلى مجلد الحزمة وقم بتنفيذ هذا الأمر: python setup.py bdist_wheel. قم بالتثبيت على جهازك المحلي. إذا كنت ترغب في اختبار التطبيق الخاص بك على جهازك المحلي ، فيمكنك تثبيت ملف whl باستخدام النقطة: تحميل على نقطة. استنتاج. آخر تعديل: 2025-01-22 17:01

توفر مجموعة تعليمات الإبهام المستخدمة في معالجات ARM® Cortex®-M كثافة رمز ممتازة مقارنة بهياكل المعالجات الأخرى. سيشهد العديد من مطوري البرامج الذين ينتقلون من وحدات التحكم الدقيقة 8 بت انخفاضًا كبيرًا في حجم البرنامج المطلوب ، بينما سيتم أيضًا تحسين الأداء بشكل كبير. آخر تعديل: 2025-01-22 17:01

لإزالة فرز: قم بتنشيط علامة التبويب "الصفحة الرئيسية". انقر فوق الزر Clear All Sorts في مجموعة Sort & Filter. يمسح Access كل الأنواع التي قمت بتطبيقها. آخر تعديل: 2025-01-22 17:01

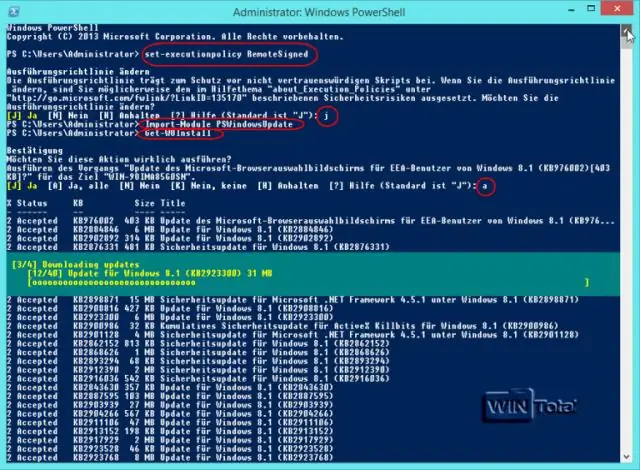

في PowerShell 4.0 والإصدارات الأحدث من PowerShell ، يتم تخزين الوحدات النمطية المضافة بواسطة المستخدم وموارد DSC في C: Program FilesWindowsPowerShellModules.Modules وموارد DSC في منطقة هذا الموقع يمكن لجميع مستخدمي الكمبيوتر الوصول إليها. آخر تعديل: 2025-01-22 17:01

يعني تتبع الرأس ثلاثي الأبعادoF أنه لا يمكنك سوى الحركة الاستكشافية. 6DoF تتبع الرأس يعني أنه يمكنك تعقب كل من الموضع والدوران. آخر تعديل: 2025-01-22 17:01

صب مبيض الغسيل على أي طيور مستعمرة تلاحظها في مناطق الفناء المغطاة. سوف تقتل سمية المبيض أي نمل أبيض يلامس السائل. آخر تعديل: 2025-01-22 17:01

كيفية تغيير كلمة المرور على مودم Arris اللاسلكي ، انتقل أولاً إلى متصفح الويب. ثم ، في شريط العنوان ، اكتب 192.168.100.1. اضغط على Enter ، سينقلك هذا إلى صفحة ويب Arris modem. في الأسفل حيث تقول Arris ، الحالة في المربع الأصفر. على يمينها سترى علامة تبويب لاسلكية ، انقر عليها. سيطلب منك هذا اسم مستخدم وكلمة مرور:. آخر تعديل: 2025-01-22 17:01

يجب أن تفكر في SQL Server 2017 إذا … (تذكر ، لم يعد هناك المزيد من حزم الخدمة ، فقط التحديثات التراكمية.) تريد ترقيات مستقبلية أسهل - لأنه بدءًا من عام 2017 ، يمكنك الحصول على مجموعة توفر موزعة بإصدارات مختلفة من SQL Server فيها. آخر تعديل: 2025-01-22 17:01

يوفر Cox Digital Telephone نفس الموثوقية. صفحة 1. كوكس صحيفة وقائع الهاتف الرقمي. يوفر Cox Digital Telephone نفس تجربة الهاتف الموثوقة والميزات التي تتوقعها في خدمة الهاتف ، مع توفير أكبر من الشركات الأخرى. آخر تعديل: 2025-01-22 17:01

65 عامًا (28 يناير 1955). آخر تعديل: 2025-01-22 17:01

توجه إلى تطبيق "الإعدادات" ، ثم انقر على "عام" ، ثم حدد "إمكانية الوصول" ، ثم قم بالتمرير لأسفل وانقر على "فلاش LED للتنبيهات" ضمن قسم السمع. عندما تكون في شاشة LEDFlash for Alerts ، ما عليك سوى تبديل الميزة. آخر تعديل: 2025-01-22 17:01

مغالطات الصلة بالموضوع: هذه المغالطات تستدعي الأدلة أو الأمثلة التي لا صلة لها بالحجة المطروحة. مناشدة القوة (Argumentum Ad Baculum أو مغالطة "القوة والصلاحية"): تستخدم هذه الحجة القوة أو التهديد باستخدام القوة أو بعض ردود الفعل غير السارة الأخرى لجعل الجمهور يقبل الاستنتاج. آخر تعديل: 2025-01-22 17:01

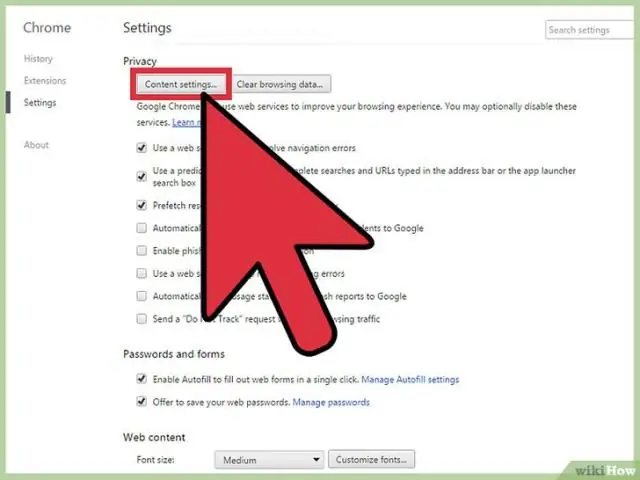

في علامة التبويب Web Pop-Ups ، حدد خيار حظر جميع النوافذ المنبثقة على الويب لتعطيل إعلانات allinternet المنبثقة. ثم لتعطيل النوافذ المنبثقة من AOL وشركائنا ، انقر فوق Pop-Ups من علامة التبويب AOL وحدد النوافذ المنبثقة Blockmarketing من AOL. انقر فوق حفظ ثم موافق. آخر تعديل: 2025-01-22 17:01

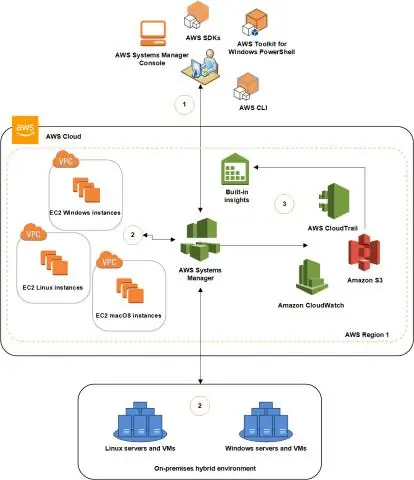

تستخدم Amazon AWS مفاتيح لتشفير معلومات تسجيل الدخول وفك تشفيرها. على المستوى الأساسي ، يستخدم المرسل مفتاحًا عامًا لتشفير البيانات ، والذي يقوم المتلقي بعد ذلك بفك تشفيره باستخدام مفتاح خاص آخر. يُعرف هذان المفتاحان ، العام والخاص ، بزوج مفاتيح. أنت بحاجة إلى زوج مفاتيح لتتمكن من الاتصال بالمثيلات الخاصة بك. آخر تعديل: 2025-01-22 17:01

يمكنك استخدام كبلات التمديد ولوحات وصل USB ذاتية التشغيل المتصلة معًا لتوسيع نطاق جهاز USB الخاص بك. عند استخدام المحاور والكابلات 3.0 / 3.1 ، لا تتجاوز الطول الموصى به وهو 3 أمتار (9 أقدام و 10 بوصات) بين المحاور. آخر تعديل: 2025-01-22 17:01

للرجوع إلى الإصدار السابق من Gmail ، يمكن للمستخدمين ببساطة الانتقال إلى "الإعدادات" في الزاوية العلوية والنقر فوق "الرجوع إلى Gmail الكلاسيكي". لا يزال العودة إلى التخطيط الأكثر شيوعًا يسمح للخيار بالتغيير مرة أخرى إلى الإصدار الجديد . ما عليك سوى الرجوع إلى الإعدادات والنقر فوق "جرب Gmail الجديد". آخر تعديل: 2025-01-22 17:01

SQL - إدراج الاستعلام. يتم استخدام عبارة SQL INSERT INTO لإضافة صفوف جديدة من البيانات إلى جدول في قاعدة البيانات. آخر تعديل: 2025-01-22 17:01

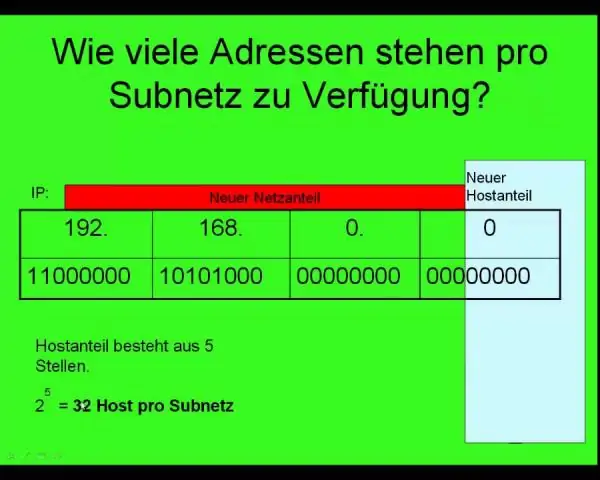

إجمالي عدد الشبكات الفرعية: استخدام قناع الشبكة الفرعية 255.255.255.0 255.248 ، تشير قيمة الرقم 248 (11111000) إلى استخدام 5 بتات لتعريف الشبكة الفرعية. للعثور على العدد الإجمالي للشبكات الفرعية المتاحة ، ما عليك سوى رفع 2 إلى أس 5 (2 ^ 5) وستجد أن النتيجة هي 32 شبكة فرعية. آخر تعديل: 2025-01-22 17:01

تُستخدم عبارة PostgreSQL GROUP BY لتجميع تلك الصفوف معًا في جدول يحتوي على بيانات متطابقة. يتم استخدامه مع عبارة SELECT. تقوم عبارة GROUP BY بجمع البيانات عبر سجلات متعددة وتجميع النتيجة في عمود واحد أو أكثر. يتم استخدامه أيضًا لتقليل التكرار في الإخراج. آخر تعديل: 2025-01-22 17:01

للرجوع إلى iPhone ، اضغط بقوة على جانب الشاشة واسحب حتى الجانب الأيمن من الشاشة (ارفع إصبعك قبل ذلك أو ستؤدي زيادة الضغط إلى فتح مبدل التطبيق بدلاً من ذلك). آخر تعديل: 2025-01-22 17:01

إضافة Airtime سهلة! يمكنك إضافة Airtime مباشرة من هاتف NET10 الخاص بك باستخدام Rapid Refill. للحصول على إرشادات حول كيفية استخدام Rapid Refill ، يرجى الرجوع إلى صفحة إضافة البث على موقع الويب هذا. يمكنك أيضًا إضافة وقت البث من موقع الويب هذا ، أو الاتصال بالرقم 1-877-836-2368. آخر تعديل: 2025-01-22 17:01

اختصار التعبير النمطي هو regex. يمكن أن يكون نمط البحث أي شيء من حرف بسيط أو سلسلة ثابتة أو تعبير معقد يحتوي على أحرف خاصة تصف النمط. قد يتطابق النمط المحدد بواسطة regex مرة واحدة أو عدة مرات أو قد لا يتطابق مطلقًا مع سلسلة معينة. آخر تعديل: 2025-01-22 17:01

نوع البيانات. قواعد البيانات تخزن البيانات. من أجل جعل قاعدة البيانات أكثر كفاءة ، عادة ما يتم تصنيف أنواع مختلفة من البيانات على أنها "نوع بيانات" معين. > نص أو أبجدي رقمي - يخزن البيانات التي تتضمن نصوصًا ورموزًا وأرقامًا. مثال على ذلك "الاسم" ، على سبيل المثال جون سميث. آخر تعديل: 2025-01-22 17:01

يعد سجل Java's Remote Method Invitation (RMI) في الأساس خدمة دليل. تسجيل الكائن البعيد هو خدمة تسمية تمهيدية يتم استخدامها بواسطة خوادم RMI على نفس المضيف لربط الكائنات البعيدة بالأسماء. آخر تعديل: 2025-01-22 17:01

يعد استخدام "بسبب" صحيحًا ، إذا كانت الجملة منطقية عندما يتم استبدال "بسبب" بـ "بسبب". استخدم "بسبب" لتعديل الأفعال. آخر تعديل: 2025-01-22 17:01

محول الشبكة. واجهة شبكة ، مثل بطاقة توسيع أو محول شبكة خارجي. بطاقة واجهة الشبكة (NIC) هي بطاقة توسيع يمكن من خلالها للكمبيوتر الاتصال بشبكة. آخر تعديل: 2025-01-22 17:01

السكتة الدماغية هي رسم خط ، والتعبئة هي "تلوين في" (لعدم وجود مصطلح أفضل). لذلك في حالة الشكل (مثل الدائرة) ، يكون الحد هو الحد (المحيط) والتعبئة هي الجسم (داخلي). ترسم ضربة الفرشاة الأشياء الموجودة على حدود المسار فقط. آخر تعديل: 2025-01-22 17:01

Google Cloud Key Management Service (KMS) هي خدمة سحابية لإدارة مفاتيح التشفير لخدمات Google السحابية الأخرى التي يمكن للمؤسسات استخدامها لتنفيذ وظائف التشفير. آخر تعديل: 2025-01-22 17:01

مثال بسيط جدًا لتشفير RSA حدد الأعداد الأولية p = 11 ، q = 3. n = pq = 11.3 = 33. phi = (p-1) (q-1) = 10.2 = 20. اختر e = 3. تحقق من gcd (e، p-1) = gcd (3، 10) = 1 (أي أن 3 و 10 ليس لهما عوامل مشتركة باستثناء 1) ، احسب d مثل ed ≡ 1 (mod phi) أي حساب d = (1 / e ) mod phi = (1/3) mod 20. المفتاح العام = (n، e) = (33، 3). آخر تعديل: 2025-01-22 17:01

: الأول من نوعه. يسمح لك المحدد: الأول من نوعه في CSS باستهداف أول ظهور لعنصر داخل حاويته. يتم تعريفه في مواصفات CSS Selectors Level 3 على أنه "فئة هيكلية زائفة" ، مما يعني أنه يُستخدم لتصميم المحتوى بناءً على علاقته بمحتوى الوالدين والأشقاء. آخر تعديل: 2025-01-22 17:01

قم بتشكيل معجون Fix-It Stick حتى يصبح لونًا فاتحًا من اللون الرمادي. قم بتشكيله على الثقب في الأنبوب النحاسي. أحب الضغط عليه للتأكد من دخول المعجون إلى الثقب ثم تضييق النهايات. في غضون بضع دقائق ، سيكون المعجون صلبًا جدًا ويمكنك إعادة تشغيل الماء. آخر تعديل: 2025-01-22 17:01

لا يحتوي iPhone 8 على كلمة `` notch '' في الأعلى. نظام كاميرا TrueDepth هو المقاطعة الوحيدة على شاشة iPhone X الجميلة من الحافة إلى الحافة. آخر تعديل: 2025-01-22 17:01

استخراج الأرقام داخل نطاق حدد خلية في العمود أ. اعرض علامة تبويب البيانات في الشريط. انقر فوق أداة الفرز من الأصغر إلى الأكبر ، في مجموعة الفرز والتصفية. حدد الأرقام التي تريد وضعها في العمود B. اضغط على Ctrl + X لقص الخلايا إلى الحافظة. حدد الخلية B1 (أو الخلية الأولى في العمود B حيث تريد أن تظهر القيم). آخر تعديل: 2025-01-22 17:01

جبال Adirondack / æd؟ r؟ ndæk / تشكل كتلة صخرية في شمال شرق نيويورك ، الولايات المتحدة. حدودها تتوافق مع حدود Adirondack Park. تشكل الجبال قبة دائرية تقريبًا ، يبلغ قطرها حوالي 160 ميلاً (260 كم) وارتفاعها حوالي ميل واحد (1600 م). آخر تعديل: 2025-01-22 17:01

رمز تعبيري لوجه الدب - رمز لشيء شرس أو لطيف ، اعتمادًا على السياق. يمكن أن تعني "لطيف مثل دمية دب!" نظرًا لأن الصورة تشبه لعبة محشوة بدلاً من الحيوان نفسه ، إلا أن Bear Emoji يمكنه أيضًا التأكيد على القوة والمرونة ، كما لو كان يقول "أنت قوي مثل الدب!". آخر تعديل: 2025-01-22 17:01

كيفية مسح التطبيقات الافتراضية على Samsung GalaxyS7 قم بتشغيل تطبيق الإعدادات من شاشتك الرئيسية أو من درج التطبيق. اضغط على التطبيقات. اضغط على التطبيقات الافتراضية. اضغط على تعيين كافتراضي. انقر فوق التطبيق الذي تريد مسح الإعدادات الافتراضية الخاصة به. انقر فوق مسح الافتراضيات. آخر تعديل: 2025-01-22 17:01

هناك عدة طرق للتبديل بين النوافذ المفتوحة. يصل العديد من المستخدمين إلى الماوس ، ثم أشر إلى شريط المهام ، ثم انقر فوق الزر الخاص بالنافذة التي يريدون إحضارها إلى المقدمة. إذا كنت من محبي اختصارات لوحة المفاتيح ، مثلي ، فمن المحتمل أنك تستخدم Alt-Tab للتنقل بين النوافذ المفتوحة. آخر تعديل: 2025-01-22 17:01

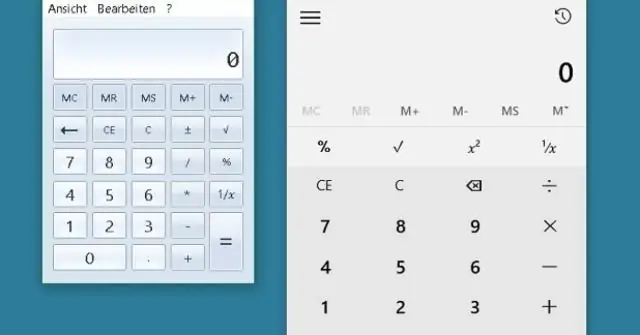

في أي آلة حاسبة ، يكون أساس "log" هو 10 وأساس "ln" هو 2.718281828 ، ("e"). الأول هو الأساس 10 ، والثاني هو القاعدة الطبيعية. آخر تعديل: 2025-01-22 17:01

طريقة الاستدعاء () لفئة الطريقة تستدعي الطريقة الأساسية التي يمثلها كائن الأسلوب هذا ، على الكائن المحدد مع المعلمات المحددة. المعلمات الفردية تلقائيًا لمطابقة المعلمات الرسمية الأولية. آخر تعديل: 2025-01-22 17:01