الشق هو في الأساس قطع ، في الجزء العلوي ، لجزء من شاشة العرض. الأول هو التحول نحو الحد الأدنى من الحواف - فمعظم الهواتف التي تم إطلاقها منذ عام 2017 تحتوي على إطارات أرق حول الشاشة ، لذا فهي أكثر إحكاما - ويمكن لصانعي الهواتف زيادة حجم الشاشة. آخر تعديل: 2025-01-22 17:01

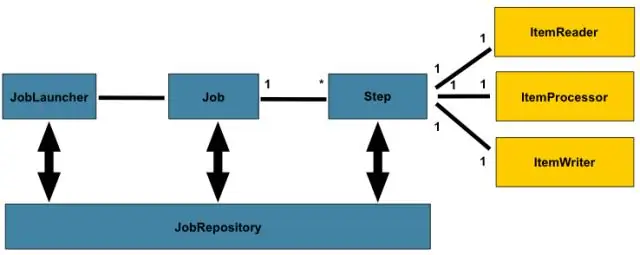

ExecutionContext عبارة عن مجموعة من أزواج القيمة الرئيسية التي تحتوي على معلومات يتم تحديد نطاقها إما لـ StepExecution أو JobExecution. يستمر Spring Batch في ExecutionContext ، مما يساعد في الحالات التي تريد فيها إعادة تشغيل تشغيل دفعة (على سبيل المثال ، عند حدوث خطأ فادح ، وما إلى ذلك). آخر تعديل: 2025-01-22 17:01

أقفال بنهام الأمنية هي أجهزة قفل عالية الجودة تحافظ على الممتلكات السكنية والتجارية آمنة. أقفال أمان بنهام هي BS. متوافق مع 3621 ويتضمن مجموعة من أقفال deadbolt و deadlock التي تم ضبطها لتمريرها بنفس المفتاح. آخر تعديل: 2025-01-22 17:01

ما هي بعض أفضل ممارسات أمان API الأكثر شيوعًا؟ استخدم الرموز المميزة. أنشئ هويات موثوقة ثم تحكم في الوصول إلى الخدمات والموارد باستخدام الرموز المميزة المخصصة لتلك الهويات. استخدم التشفير والتوقيعات. تحديد نقاط الضعف. استخدام الحصص والاختناق. استخدم بوابة API. آخر تعديل: 2025-01-22 17:01

الدليل النهائي للحصول على حركة مرور (مجانية) من Facebook - خطوة بخطوة أضف روابط إلى موقعك. امنح جمهورك ما يريده. احصل على نصائح الخبراء حول تحسين أداء الصفحة. ابحث عن محتوى عالي الأداء باستخدام Buzzsumo. قم بإنشاء Facebook Popup. استخدم المحتوى التفاعلي. استخدم Live Video. أضف CTA إلى منشورات Facebook الخاصة بك. آخر تعديل: 2025-01-22 17:01

وثائق SDL Language Cloud API. تتيح واجهة برمجة التطبيقات للمطورين إرسال المحتوى للترجمة عبر منصة ترجمة SDL Language Cloud. تسمح واجهة برمجة التطبيقات للمطورين بتقديم الترجمة كخدمة داخل تطبيقاتهم الخاصة من خلال الوصول إلى تقنية الترجمة الآلية SDL. آخر تعديل: 2025-01-22 17:01

وصف المنتج. محول CVBS AV إلى HDMI (AV 2 HDMI) هو محول عالمي للإدخال التناظري المركب إلى مخرج HDMI 1080p (60HZ). يقوم بتحويل إشارات RCA (AV ، المركب ، CVBS) إلى إشارات HDMI حتى تتمكن من مشاهدة الفيديو الخاص بك على تلفزيون حديث. آخر تعديل: 2025-01-22 17:01

تشير البيانات ، في سياق قواعد البيانات ، إلى جميع العناصر الفردية المخزنة في قاعدة بيانات ، إما بشكل فردي أو كمجموعة. يتم تخزين البيانات الموجودة في قاعدة البيانات بشكل أساسي في جداول قاعدة البيانات ، والتي يتم تنظيمها في أعمدة تحدد أنواع البيانات المخزنة فيها. آخر تعديل: 2025-01-22 17:01

حدد نظام التشغيل الافتراضي من داخل Windows 10 في مربع التشغيل ، اكتب Msconfig ثم اضغط على مفتاح Enter. الخطوة 2: قم بالتبديل إلى علامة التبويب Boot (التمهيد) بالنقر فوقها. الخطوة 3: حدد نظام التشغيل الذي تريد تعيينه كنظام التشغيل الافتراضي في قائمة التمهيد ، ثم انقر فوق تعيين كخيار افتراضي. آخر تعديل: 2025-01-22 17:01

2 إجابات. ينشئ CRAWLER البيانات الوصفية التي تسمح لـ GLUE والخدمات مثل ATHENA بعرض معلومات S3 كقاعدة بيانات بها جداول. أي أنه يسمح لك بإنشاء كتالوج الغراء. بهذه الطريقة يمكنك رؤية المعلومات الموجودة في s3 كقاعدة بيانات تتكون من عدة جداول. آخر تعديل: 2025-01-22 17:01

المحرر حدد خريطة المفاتيح التي تريد تغييرها وانقر على الأسهم البيضاء لفتح شجرة خريطة المفاتيح. حدد الإدخال الذي سيتحكم في الوظيفة. قم بتغيير مفاتيح الاختصار كما تريد. ما عليك سوى النقر فوق إدخال الاختصار وإدخال الاختصار الجديد. آخر تعديل: 2025-01-22 17:01

إذا تلقيت مجلة لا تريدها عبر البريد ، فيجب أن تكون هناك معلومات اتصال في المجلة نفسها يمكنك استخدامها لإلغاء الاشتراك. يمكنك أيضًا شطب عنوانك ، وكتابة "إلغاء" و "الرجوع إلى المرسل" ، وإفلات المجلة في صندوق البريد. آخر تعديل: 2025-01-22 17:01

يمكنك التراجع عن التغييرات التي لم يتم الالتزام بها للتحكم بالمصادر حتى الآن. في Object Explorer ، انقر بزر الماوس الأيمن فوق الكائن أو المجلد أو قاعدة البيانات مع التغييرات التي تريد التراجع عنها ، وحدد مهام أخرى للتحكم في مصدر SQL> التراجع عن التغييرات. حدد الكائنات مع التغييرات التي تريد التراجع عنها وانقر فوق تراجع عن التغييرات. آخر تعديل: 2025-01-22 17:01

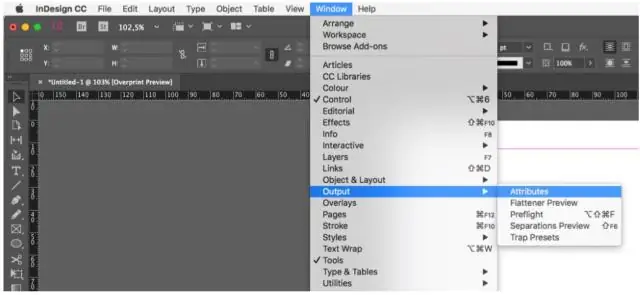

ما هي الطباعة الفوقية؟ تعني الطباعة الفوقية أن أحد الألوان تتم طباعته مباشرة فوق لون آخر. في بعض الأحيان في الطباعة ، يكون من المنطقي السماح للكائنات العلوية في قطعة ما بالطباعة مباشرة فوق الكائنات الأخرى المطبوعة بالكامل. آخر تعديل: 2025-01-22 17:01

DLC - تحتوي شفرة طول البيانات المكونة من 4 بتات (DLC) على عدد بايتات البيانات التي يتم إرسالها. EOF –حقل نهاية الإطار (EOF) ، المكون من 7 بتات ، يشير إلى نهاية إطار CAN (رسالة) ويعطل حشو البتات ، مما يشير إلى خطأ حشو عندما يكون مهيمنًا. آخر تعديل: 2025-06-01 05:06

من أجل التحضير لامتحان AP Calculus AB بأفضل طريقة ، ضع هذه النصائح الثلاث في الاعتبار أثناء المراجعة: احفظ الصيغ المهمة. تعرف على كيفية استخدام الآلة الحاسبة الخاصة بك. تعتاد على عرض كل عملك. يغطي الاختبار نفسه ثلاثة مواضيع رئيسية: الحدود. المشتقات. التكاملات والنظرية الأساسية في حساب التفاضل والتكامل. آخر تعديل: 2025-01-22 17:01

أفضل 10 منافسين في مجموعة Alteryx التنافسية هم Dataiku و MicroStrategy و Talend و Tableau و TIBCO و Trifacta و Domo و Sisense و Chartio و Datameer. حققوا معًا أكثر من 2.5 مليار موظف بين موظفيهم المقدرة بـ 13.1 ألف موظف ، ويوجد في Alteryx 800 موظف وتحتل المرتبة الرابعة بين أفضل 10 منافسين. آخر تعديل: 2025-01-22 17:01

تتمتع مجموعة العمل بعمليات تسجيل دخول أسرع وأكثر موثوقية ، ولدى المجال عمليات تسجيل دخول أبطأ ، وإذا سقط الخادم ، فأنت عالق. من خلال الوصول المستند إلى المجال ، يكون من الأسهل إدارة المستخدمين ونشر التحديثات وإدارة النسخ الاحتياطية (خاصة عند استخدام إعادة توجيه المجلد). آخر تعديل: 2025-01-22 17:01

التعبير. js هو إطار عمل خادم تطبيق ويب Node js ، وهو مصمم خصيصًا لإنشاء تطبيقات ويب أحادية الصفحة ومتعددة الصفحات ومختلطة. لقد أصبح إطار عمل الخادم القياسي للعقدة. شبيبة. آخر تعديل: 2025-01-22 17:01

بشكل أساسي ، يمكن استخدام الوظيفة الفائقة للوصول إلى الطرق الموروثة - من فئة الوالد أو الأشقاء - التي تم استبدالها في كائن فئة. أو ، كما تقول وثائق Python الرسمية: "[Super is used to] إرجاع كائن وكيل يقوم بتفويض استدعاءات الأسلوب إلى فئة الأصل أو الأشقاء من النوع. آخر تعديل: 2025-01-22 17:01

الشاشة هي عادةً أكثر المكونات استهلاكًا للطاقة في أي هاتف بسبب الإضاءة الخلفية. تعرض OLEDs ألوانًا أكثر حيوية ، وتتميز باللون الأسود الأعمق والأبيض الأكثر سطوعًا ونسبة تباين أعلى حتى يجدها معظم الناس أفضل من LCD. آخر تعديل: 2025-01-22 17:01

2. كتابة برنامج C / C ++ الأول الخاص بك في Eclipse الخطوة 0: تشغيل Eclipse. ابدأ تشغيل Eclipse عن طريق تشغيل "eclipse.exe" في دليل Eclipse المثبت. الخطوة 1: إنشاء مشروع C ++ جديد. الخطوة 2: اكتب برنامج Hello-world C ++. الخطوة 3: تجميع / بناء. الخطوة 4: تشغيل. آخر تعديل: 2025-01-22 17:01

Google ™ Backup and Restore - Samsung Galaxy Note®3 من الشاشة الرئيسية ، انقر فوق التطبيقات (الموجودة في أسفل اليمين). من علامة التبويب "التطبيقات" ، انقر فوق "الإعدادات". انقر فوق النسخ الاحتياطي وإعادة التعيين. انقر فوق نسخ بياناتي احتياطيًا للتمكين أو التعطيل. انقر فوق حساب النسخ الاحتياطي. اضغط على الحساب المناسب. انقر فوق الاستعادة التلقائية للتمكين أو التعطيل. آخر تعديل: 2025-01-22 17:01

الضوابط الفنية هي ضوابط أمنية ينفذها نظام الكمبيوتر. يمكن أن توفر عناصر التحكم حماية آلية من الوصول غير المصرح به أو سوء الاستخدام ، وتسهيل الكشف عن انتهاكات الأمان ، ودعم متطلبات الأمان للتطبيقات والبيانات. آخر تعديل: 2025-01-22 17:01

(Μ) من الكلمة اليونانية mikros التي تعني "صغير" ، بادئة تعني "صغير للغاية". مرفقة بوحدات SI تشير إلى الوحدة × 10 & ناقص ؛ 6. 2. في علوم الأرض ، الميكرو- هو بادئة مطبقة بالمعنى الدقيق للكلمة على القوام البركاني الدقيق للغاية. آخر تعديل: 2025-01-22 17:01

التصحيح جزء مهم في أي تطوير برمجة. في Apex ، لدينا بعض الأدوات التي يمكن استخدامها لتصحيح الأخطاء. واحد منهم هو النظام. debug () التي تطبع قيمة وإخراج المتغير في سجلات التصحيح. آخر تعديل: 2025-01-22 17:01

الطريقة الأصلية لتغيير حجم الخط قم بتشغيل Kindle. انتقد لفتح. اضغط على الجزء العلوي من الشاشة. حدد الرسم "Aa". اضبط النص على الحجم الذي تريده أو بدّل الخطوط بالكامل (Caecilia أكبر قليلاً وأسهل في القراءة من Futura ، على سبيل المثال ، و Helvetica أكثر جرأة). آخر تعديل: 2025-01-22 17:01

تعمل طريقة () "" "" "" "" "" "" "" "" "" المقارنة "" هذه من خلال إرجاع قيمة صحيحة إما موجبة أو سالبة أو صفرًا. يقارن الكائن عن طريق إجراء استدعاء للكائن الذي يمثل الحجة. الرقم السالب يعني أن الكائن الذي يقوم بالاستدعاء هو "أقل" من الوسيطة. آخر تعديل: 2025-01-22 17:01

احفظ ملف PDF مرفقًا برسالة بريد إلكتروني أو في موقع ويب على iPhone أو iPad أو iPad touch ، انقر فوق ملف PDF لفتحه. اضغط على زر المشاركة. اضغط على نسخ إلى الكتب. آخر تعديل: 2025-01-22 17:01

النسخ بالأبيض والأسود هي 0.08 دولار لكل جانب ، لذا فإن نسخة 300 صفحة بالأبيض والأسود على ورق السندات الأبيض القياسي 28 # ستكون 24.00 دولارًا أمريكيًا بالإضافة إلى الضرائب. سيكون الوجهين ضعف ذلك. تبلغ تكلفة النسخ الملونة 0.89 دولارًا أمريكيًا لكل جانب ، لذا فإن 300 صفحة على وجه واحد على الورقة البيضاء رقم 28 ستكون 267.00 دولارًا أمريكيًا بالإضافة إلى الضرائب. آخر تعديل: 2025-01-22 17:01

مسؤولو أنظمة الكمبيوتر والشبكات مسؤولون عن التشغيل اليومي لهذه الشبكات. يقومون بتنظيم وتثبيت ودعم أنظمة الكمبيوتر الخاصة بالمؤسسة ، بما في ذلك شبكات المنطقة المحلية (LAN) ، وشبكات المنطقة الواسعة (WAN) ، وقطاعات الشبكة ، والشبكات الداخلية ، وأنظمة اتصالات البيانات الأخرى. آخر تعديل: 2025-01-22 17:01

لتحرير المتصفح الافتراضي ، من قائمة الإعدادات ، اسحب إلى DEVICE ، ثم انقر فوق التطبيقات. انقر فوق تطبيق المتصفح. اضغط على المتصفح المطلوب. آخر تعديل: 2025-01-22 17:01

منحنى بيزير (يُنطق "bez-E-A") هو ألين أو "مسار" يُستخدم لإنشاء رسومات متجهة. يتكون من نقطتي تحكم أو أكثر ، والتي تحدد حجم وشكل الخط. تشير النقطتان الأولى والأخيرة إلى بداية ونهاية المسار ، بينما تحدد النقاط الوسيطة انحناء المسار. آخر تعديل: 2025-01-22 17:01

نعم ، هناك الملايين من الأقفال بنفس المفتاح. فكر في الأمر بهذه الطريقة يحتوي Master lock على 8 أعماق وأربعة دبابيس لمعظم أقفالهم. 8x8x8x8 = 4096 تباديلًا محتملاً للمفاتيح ، بما في ذلك المفاتيح التي تتجاوز MACS (الحد الأقصى لمواصفات القطع المتجاورة). الرقم الفعلي أقل من ذلك. آخر تعديل: 2025-01-22 17:01

أداة الإدارة عن بعد هي برنامج يساعد المتسلل في الحصول على التحكم الكامل في الجهاز المستهدف. أداة الإدارة عن بُعد (أو RAT) هي برنامج يستخدمه المتسللون أو أشخاص آخرون للاتصال بجهاز كمبيوتر عبر الإنترنت أو عبر شبكة محلية عن بُعد. آخر تعديل: 2025-01-22 17:01

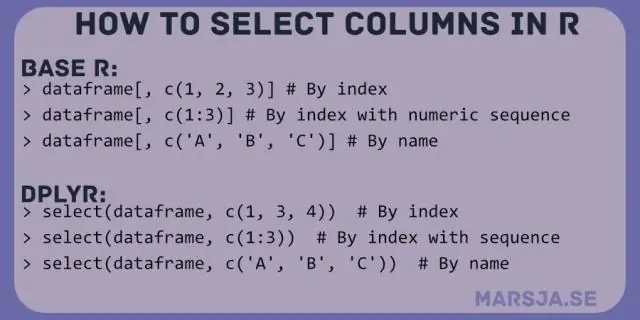

Select () يستخدم لأخذ مجموعة فرعية من إطار البيانات حسب الأعمدة. select () يأخذ إطار البيانات كوسيطة أولى ، والأسماء غير المسعرة لأعمدة إطار البيانات هذا في مزيد من الوسائط. آخر تعديل: 2025-01-22 17:01

لاستخدام PHP في jQuery ، ما عليك سوى إضافة jQuery إلى ملف. مستند php. إذا كنت ترغب في إضافة صفحة خيارات ، والتي تستخدم أداة تخصيص السمات المضمنة والتي تم شحنها كجزء من WordPress منذ 3.6 ، اقرأها هنا. آخر تعديل: 2025-01-22 17:01

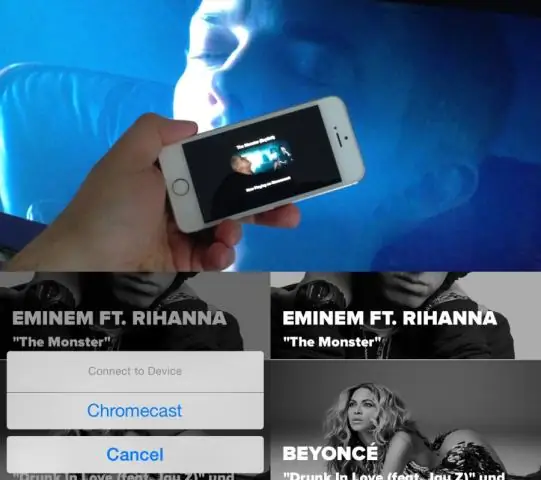

أفضل تطبيقات Chromecast لأجهزة iPhone و iPad Google Home. موقع يوتيوب. نيتفليكس. تويتش. YouTube Gaming. تيد. يلقي الجيب. جبابرة صعبة. آخر تعديل: 2025-01-22 17:01

الفعل (يستخدم مع الكائن) ، نسخة إلى نسخة أو نسخة طبق الأصل ، نسخة. لإرسال نسخة مكررة من مستند أو بريد إلكتروني أو ترغب في: دائمًا إرسال نسخة إلى مديري عندما أكتب مذكرة إلى mystaff. لإرسال (نسخة مكررة من مستند أو بريد إلكتروني أو ما شابه) إلى شخص ما: جيم ، يرجى نسخ هذا إلى كل من رؤساء الأقسام. آخر تعديل: 2025-01-22 17:01

التردد: كم مرة يتم إرسال مسبار SLA بالثواني ، هنا كل 8 ثوانٍ. المهلة: عدد مرات انتظار الرد بالملي ثانية ، هنا 6000 مللي ثانية أو 6 ثوانٍ. آخر تعديل: 2025-01-22 17:01