نقدم لكم Blink 500 الرائع ، وهو نظام ميكروفون لاسلكي فائق الصغر بسرعة 2.4 جيجا هرتز يعمل بسهولة مع كاميرات DSLR والكاميرات غير المرئية وكاميرات الفيديو والهواتف الذكية والأجهزة اللوحية التي تتيح لك تسجيل صوت بجودة البث من ما يصل إلى ميكروفونين لاسلكيًا. آخر تعديل: 2025-01-22 17:01

المطور (المطورون): النموذج الأساسي للفريق. آخر تعديل: 2025-01-22 17:01

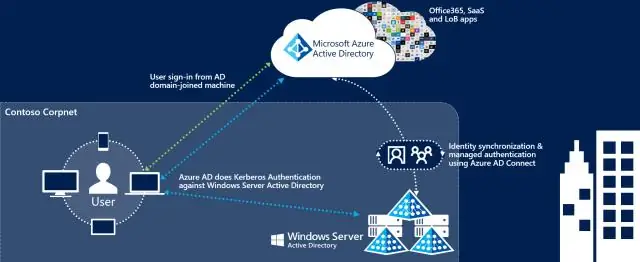

تجعل وظائف Azure عملية تطوير التطبيق أكثر إنتاجية ، وتتيح لك تشغيل التطبيقات بدون خادم على Microsoft Azure. يساعد في معالجة البيانات ، والتنسيق مع أنظمة مختلفة لإنترنت الأشياء ، ودمج العمليات والأنظمة المختلفة ، وبناء واجهات برمجة تطبيقات بسيطة وخدمات صغيرة. آخر تعديل: 2025-01-22 17:01

تم تطبيق الرقابة والرقابة على الإنترنت بشكل صارم في الصين التي تحظر المواقع الاجتماعية مثل Gmail و Google و YouTube و Facebook و Instagram وغيرها. ممارسات الرقابة المفرطة لجدار الحماية العظيم في الصين قد طغت الآن على مزودي خدمة VPN أيضًا. آخر تعديل: 2025-01-22 17:01

مطورو الهواتف المحمولة هم من أصحاب الدخل المرتفع مما لا يثير الدهشة ، أن الأدوار الأعلى أجرًا في التكنولوجيا تنتمي إلى المديرين التنفيذيين (نائب الرئيس للهندسة ، CTO ، CIO ، وما إلى ذلك) ، براتب متوسط قدره 150،314 دولارًا. تبعهم مدراء الهندسة الذين يتقاضون راتباً متوسطه 143،122 دولاراً. آخر تعديل: 2025-01-22 17:01

Lottie للويب ، و Android ، و iOS ، و React Native ، و Windows Lottie هي مكتبة متنقلة للويب و iOS تقوم بتوزيع الرسوم المتحركة لـ Adobe After Effects التي تم تصديرها بتنسيق json مع Bodymovin وعرضها محليًا على الهاتف المحمول. آخر تعديل: 2025-01-22 17:01

فيما يلي الهواتف المحمولة المذكورة أعلاه الأكثر ملاءمة للعب PUBG إلى جانب العديد من الميزات الأخرى. ون بلس 6 تي. تحقق من السعر في أمازون. POCO F1 من Xiaomi. تحقق من السعر في فليبكارت. شرف اللعب. تحقق من السعر في أمازون. فيفو في 11 برو. هاتف Samsung Galaxy M20. فيفو V9Pro. شرف 8X. هاتف Redmi Note 6 Pro. آخر تعديل: 2025-01-22 17:01

تعد شبكة VPN أداة قوية للغاية لتأمين حياتك على الإنترنت ، و CyberGhost هي واحدة من أفضل شبكات VPN في السوق. إنه يركز بذكاء على بث الفيديو ، لكنه يدعم ذلك من خلال تطبيق بسيط ومجموعة ميزات قوية. إنها تكلف أكثر من شبكات VPN الممتازة الأخرى ، ومع ذلك ، فإن تصميمها ليس هو الأكثر بداهة. آخر تعديل: 2025-01-22 17:01

الصناعة: الحوسبة السحابية. آخر تعديل: 2025-01-22 17:01

Sky Talk متاح فقط للعملاء الذين يدفعون عن طريق الخصم المباشر / تفويض بطاقة الائتمان المستمر. تخضع المكالمات لأرقام 0845 و 0870 لرسوم وصول Sky's البالغة 15 صفحة في الدقيقة ورسوم خدمة المشغل المالك. آخر تعديل: 2025-01-22 17:01

كيف يعمل كابل الإنترنت؟ أولاً ، يرسل مزود خدمة الإنترنت إشارة بيانات عبر الكبل المحوري أو الكبل المحوري إلى منزلك - إلى المودم تحديدًا. يستخدم المودم بعد ذلك كبل Ethernet للاتصال بجهاز الكمبيوتر أو جهاز التوجيه ، وهو ما يتيح لك الوصول إلى الإنترنت عالي السرعة. آخر تعديل: 2025-01-22 17:01

من المعروف أن أشباه الموصلات تحتوي على خصائص خاصة تجعلها مفيدة في الأجهزة الإلكترونية. تتمتع أشباه الموصلات بمقاومة أعلى من العازل ولكنها أقل من الموصل. أيضًا ، تتغير خاصية التوصيل الحالية لأشباه الموصلات عند إضافة شوائب مناسبة إليها. آخر تعديل: 2025-01-22 17:01

يقع Exploratorium في Pier 15 في Embarcadero (في Green Street) في سان فرانسيسكو ، وهناك العديد من الطرق للوصول إلى هنا: يمكنك القدوم عن طريق BART أو العبارة أو حافلة المدينة أو الحافلة الخاصة أو السيارة. BART هي طريقة رائعة للوصول إلى Exploratorium من نقاط داخل سان فرانسيسكو ومنطقة الخليج الكبرى. آخر تعديل: 2025-01-22 17:01

يقوم نظام القفل متعدد النقاط بتثبيت الباب في الإطار ويغلق عند نقاط متعددة عند تشغيل المفتاح ، مما يوفر مستوى عالٍ من الأمان. إنه شائع في المنازل الحديثة حيث ستجد عادة هذا النوع من الأقفال على UPVC والأبواب المركبة. آخر تعديل: 2025-01-22 17:01

النظام الأساسي: يونكس ويونكس. آخر تعديل: 2025-01-22 17:01

واجهة المستخدم الرسومية (GUI / ˈguːa؟ / gee-you-eye) هي شكل من أشكال واجهة المستخدم التي تتيح للمستخدمين التفاعل مع الأجهزة الإلكترونية من خلال الرموز الرسومية ومؤشر الصوت مثل التدوين الأساسي ، بدلاً من واجهات المستخدم المستندة إلى النص المكتوبة تسميات الأوامر أو التنقل النصي. آخر تعديل: 2025-01-22 17:01

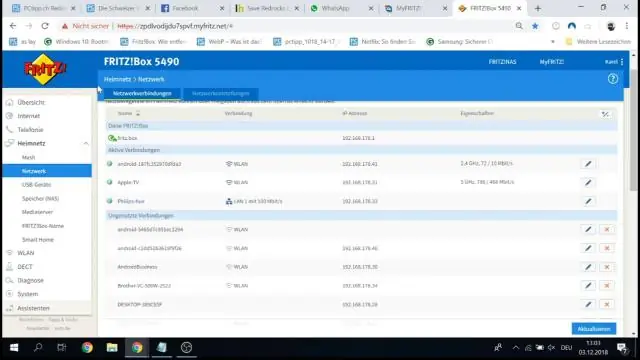

نهج الوصول إلى الإنترنت افتح مستعرض الويب واكتب عنوان IP لجهاز التوجيه الخاص بك للوصول إلى الواجهة الإدارية. انتقل إلى أداة سياسة الوصول إلى الإنترنت على جهاز التوجيه. انقر فوق الزر "تحرير القائمة" لإضافة عناوين MAC للأجهزة التي تريد تقييدها. آخر تعديل: 2025-01-22 17:01

تظاهر الإغريق بالهروب من الحرب ، وأبحروا إلى جزيرة تينيدوس القريبة ، تاركين وراءهم سينون ، الذي أقنع أحصنة طروادة بأن الحصان كان قربانًا لأثينا (إلهة الحرب) مما يجعل طروادة منيعة. على الرغم من تحذيرات Laocoön و Cassandra ، تم أخذ الحصان داخل بوابات المدينة. آخر تعديل: 2025-01-22 17:01

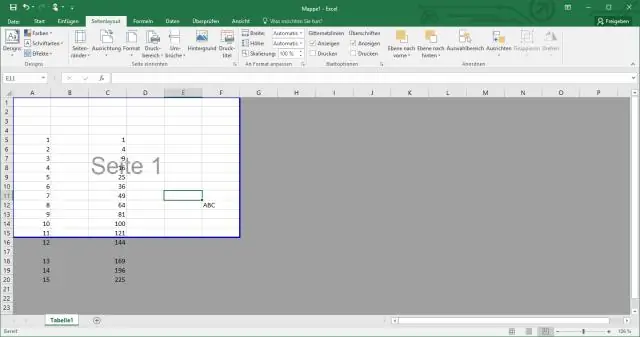

لإظهار الصفوف ، انقر فوق رمز السهم الذي يظهر فوق أرقام الصفوف المخفية. لإخفاء عمود ، انقر بزر الماوس الأيمن على حرف العمود أعلى جدول البيانات واختر إخفاء العمود. آخر تعديل: 2025-01-22 17:01

Jamendo هو موقع موسيقى رائد وهو حاليًا أحد أكبر منصات الموسيقى الناشئة. يوفر موسيقى مجانية للترفيه الشخصي وتراخيص متنوعة للمشاريع أو الأعمال التجارية. Jamendo يدعم الفنانين غير المنتسبين والمستقلين من خلال تقديم مساحة DIY عالمية لهم لعرض وبيع إبداعاتهم. آخر تعديل: 2025-01-22 17:01

انقر فوق ابدأ ← كافة البرامج ← ESET ← ESET Endpoint Antivirus / ESET Endpoint Security ← إلغاء التثبيت. سيظهر معالج الإعداد. انقر فوق التالي ، ثم انقر فوق إزالة. حدد خانة الاختيار التي تصف بشكل أفضل سبب قيامك بإلغاء التثبيت ، ثم انقر فوق التالي. آخر تعديل: 2025-01-22 17:01

أفضل 10 مكانس روبوت يعمل بها Alexa من iRobot Roomba 690 Robot Vacuum مع اتصال Wi-Fi وضمان المصنع. مكنسة شارك ايون روبوت 750 مع اتصال واي فاي + تحكم صوتي (RV750) مكنسة اي روبوت رومبا 980 روبوت مع اتصال واي فاي. مكنسة روبوت Neato Botvac D5 المتصلة. Samsung POWERbot Star Wars Limited Edition - دارث فيدر. آخر تعديل: 2025-01-22 17:01

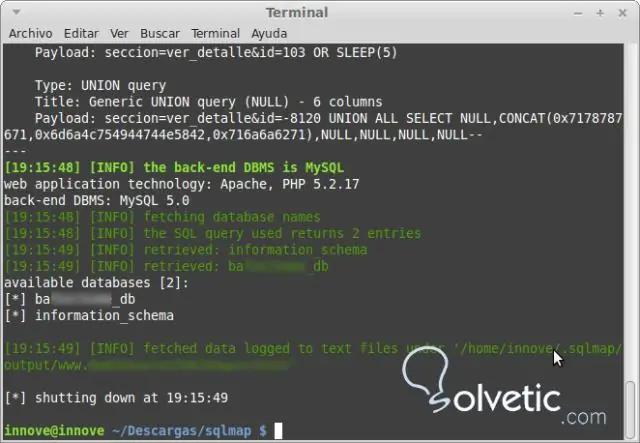

العديد من عمليات SQL معقدة ولا يمكن معالجتها عن طريق التشفير دائمًا. تشفير البيانات الشفافة لـ SQL Server (TDE) والتشفير على مستوى الخلية (CLE) عبارة عن مرافق من جانب الخادم تقوم بتشفير قاعدة بيانات SQL Server بالكامل في وضع الراحة ، أو الأعمدة المحددة. آخر تعديل: 2025-01-22 17:01

معلومة. تختفي المستندات والصور وجداول البيانات وجميع أنواع الملفات الأخرى عند محو محرك الأقراص الثابت. ومع ذلك ، قد تظل بعض البيانات مخفية على القرص الصلب. وفقًا لوزارة الأمن الداخلي الأمريكية ، فإن الحذف أو إعادة التنسيق ليس فعالًا جدًا لإزالة الملفات نهائيًا. آخر تعديل: 2025-01-22 17:01

آخر ظهور يقرأ نشطًا الآن حتى 15 دقيقةمنذ آخر مرة استخدم فيها الشخص التطبيق أو استخدم Hangouts المنبثقة في الكروم أو وصل إليه من Gmail أو أي وسيلة أخرى. آخر ظهور يتغير إلى نشط منذ 15 دقيقة بعد ذلك مباشرة. آخر تعديل: 2025-01-22 17:01

تم إنشاء ولاية كاتسينا من ولاية كادونا السابقة يوم الأربعاء ، 23 سبتمبر 1987 ، من قبل الإدارة العسكرية الفيدرالية للجنرال باداماسي بابانجيدا. آخر تعديل: 2025-01-22 17:01

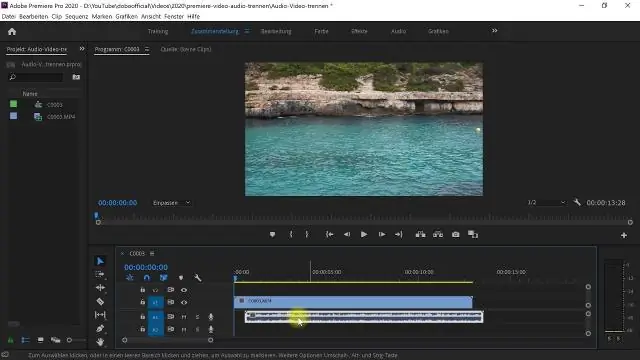

2 افصل الصوت عن الفيديو بالنقر الآن ، انقر بزر الماوس الأيمن فوق ملف الفيديو الذي تريده لاستخراج المسار الصوتي ، وحدد "فصل الصوت". على الفور ، ستلاحظ ظهور ملف صوتي في المخطط الزمني للموسيقى. نعم ، هذا هو ملف الصوت الأصلي الذي تحتاجه. لقد قمت الآن بفصل مسار الصوت عن ملف الفيديو بنجاح. آخر تعديل: 2025-01-22 17:01

تنخفض إشارات Wi-fi وكذلك لأعلى ، لذا إذا وضعتها على الأرض ، فسوف تمر نسبة من الإشارة عبر ألواح الأرضية. إذا قمت بوضعه في خزانة ، فسوف تنخفض سرعة الواي فاي والمسافة التي يمكن أن تنتقل بها الإشارة. النصيحة 5: تجنب النوافذ: ضع جهاز التوجيه بالقرب من النافذة وسيتم إرسال بعض الإشارة إلى الخارج. آخر تعديل: 2025-01-22 17:01

بمجرد تنزيل Prey وتثبيته على جهازك ، ستحتاج إلى إدخال بيانات اعتماد حسابك. للقيام بذلك: على أجهزة الكمبيوتر المحمولة أو أجهزة الكمبيوتر المكتبية ، قم بزيارة موقع التنزيل الخاص بنا من الجهاز الذي ترغب في حمايته. على الهواتف والأجهزة اللوحية التي تعمل بنظام Android ، قم بتنزيل Prey من Google Play. على الهواتف والأجهزة اللوحية التي تعمل بنظام iOS ، قم بتنزيل Prey من AppStore. آخر تعديل: 2025-01-22 17:01

الأجهزة المتصلة هي كائنات مادية يمكنها الاتصال ببعضها البعض والأنظمة الأخرى عبر الإنترنت. يتصلون بالإنترنت ومع بعضهم البعض عبر مختلف الشبكات والبروتوكولات السلكية واللاسلكية ، مثل شبكات WiFi و NFC و 3G و 4G. آخر تعديل: 2025-01-22 17:01

تم تصميم خرائط Google AR لتتيح لك استخدام الواقع المعزز لمساعدتك على التنقل أثناء المشي. يستخدم الكاميرا الموجودة في الجزء الخلفي من الهاتف لتحديد مكانك ، وفرض الاتجاه والتفاصيل على الشاشة ، بدلاً من مجرد تقديم خريطة لك. آخر تعديل: 2025-01-22 17:01

يوضح هذا البرنامج التعليمي C # Collections كيفية العمل مع فئات C # collection List و ArrayList و HashTable و SortedList و Stack و Queue. تم تصميم أنواع التجميع C # لتخزين وإدارة ومعالجة البيانات المتشابهة بشكل أكثر كفاءة. إضافة وإدراج العناصر في مجموعة. إزالة العناصر من مجموعة. آخر تعديل: 2025-01-22 17:01

صنع أيقونات تطبيقات iOS لنظام iOS 7 حجم الاسم (px) Usage Icon-60@2x.png 120x120 iPhone App Icon Icon-76.png 76x76 iPad App Icon Icon-76@2x.png 152x152 iPad App Icon لشاشة Retina iTunesArtwork.png 512x512 تقديم التطبيق. آخر تعديل: 2025-06-01 05:06

أنشئ قائمة تجديد نشاط تسويقي لموقع ويب سجّل الدخول إلى إعلانات Google. انقر فوق رمز الأدوات ، ثم انقر فوق المكتبة المشتركة. انقر فوق مدير الجمهور. انقر فوق قوائم الجمهور. لإضافة قائمة زوار موقع الويب ، انقر فوق زر علامة الجمع وحدد زوار الموقع. في الصفحة التي تفتح ، ابدأ بإدخال اسم وصفي لقائمة التسويق. آخر تعديل: 2025-01-22 17:01

معرف الكائن هو حقل عدد صحيح فريد وليس فارغًا يستخدم لتعريف الصفوف في الجداول بشكل فريد في قاعدة بيانات جغرافية. يتم الحفاظ على القيم الموجودة في هذا الحقل بواسطة ArcGIS. يتم استخدام ObjectID بواسطة ArcGIS للقيام بأشياء مثل التمرير وعرض مجموعات التحديد وتنفيذ عمليات التعريف على المعالم. آخر تعديل: 2025-01-22 17:01

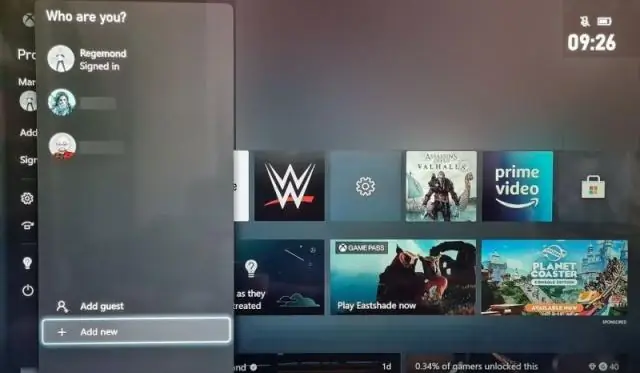

وإليك الطريقة: قم بتسجيل الدخول باستخدام عنوان البريد الإلكتروني وكلمة المرور لحساب Microsoft الخاص بك. حدد الأمان. انقر فوق تحديث المعلومات. انقر فوق التحقق بجوار معلومات الأمان الخاصة بك. ستتلقى رمز أمان عبر رسالة نصية أو بريد إلكتروني للتحقق من أنك مالك الحساب. أدخل الرمز عند استلامه ، ثم انقر فوق "تحقق". آخر تعديل: 2025-01-22 17:01

7 خطوات لبناء هيكل إطار عمل اختبار آلي ناجح لواجهة المستخدم وتنظيمه وإعداده. تعرف على التطبيق. حدد بيئات الاختبار الخاصة بك واجمع البيانات. قم بإعداد مشروع اختبار الدخان. إنشاء أدوات مساعدة للإجراءات التي تظهر على الشاشة. بناء وإدارة عمليات التحقق. آخر تعديل: 2025-01-22 17:01

إذا لم تتمكن من استخدام جهازك مؤقتًا ، فيمكنك تعليق الخدمة لمنع الاستخدام غير المصرح به أو الرسوم. عند تعليق أحد خطوط الخدمة ، لن تتمكن من إجراء مكالمات أو رسائل نصية أو تلقيها أو الوصول إلى شبكة بيانات VerizonWireless. آخر تعديل: 2025-01-22 17:01

جدار حماية الأجهزة هو جهاز تتصل به أجهزة الكمبيوتر أو الشبكة لحمايتها من الوصول غير المصرح به. انظر تعريف جدار الحماية. تمت مشاهدة هذا المصطلح 11،409 مرة. آخر تعديل: 2025-01-22 17:01

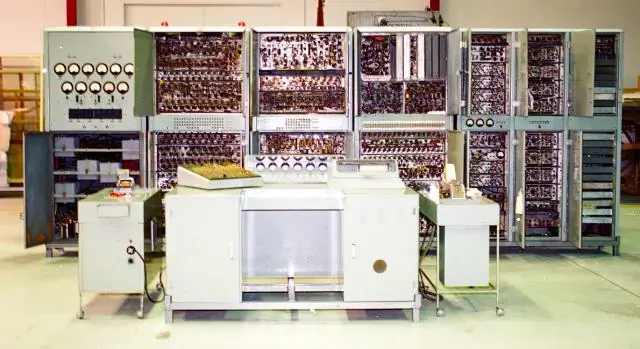

تتضمن أمثلة أجهزة الكمبيوتر من الجيل الأول ENIAC و EDVAC و UNIVAC و IBM-701 و IBM-650. كانت أجهزة الكمبيوتر هذه كبيرة وغير موثوقة للغاية. آخر تعديل: 2025-01-22 17:01