في التكوين الافتراضي الخاص به ، لا يشير رمز البنية التحتية للمعاملات الخاص بـ Spring Framework إلا إلى معاملة للتراجع في حالة وقت التشغيل ، والاستثناءات غير المحددة ؛ أي عندما يكون الاستثناء الذي تم طرحه هو مثيل أو فئة فرعية من RuntimeException. (الأخطاء أيضًا - بشكل افتراضي - تؤدي إلى التراجع). آخر تعديل: 2025-01-22 17:01

يقوم مهندسو البيانات ببناء وصيانة قاعدة بيانات الشركة من خلال تحديد الحلول الهيكلية والتركيب. إنهم يعملون مع مسؤولي ومحللي قواعد البيانات لتأمين الوصول السهل إلى بيانات الشركة. تشمل الواجبات إنشاء حلول قواعد البيانات وتقييم المتطلبات وإعداد تقارير التصميم. آخر تعديل: 2025-01-22 17:01

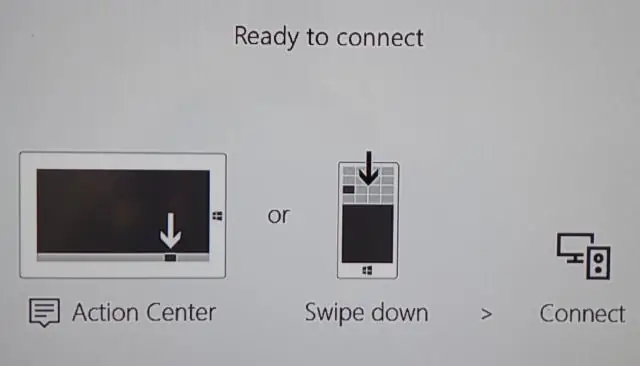

مع تطبيق Mobdro ، سيتمكن المستخدمون من الوصول إلى أحدث وسائل الترفيه والقنوات التلفزيونية والبرامج المختلفة والعروض والخدمات الترفيهية الإعلامية الأخرى. إن دعم Chromecast هو مثل طبقة الجليد على الكعكة. سيتمكن المستخدمون من إرسال العناصر المرئية على شاشات التلفزيون بمساعدة جهاز Chromecast. آخر تعديل: 2025-01-22 17:01

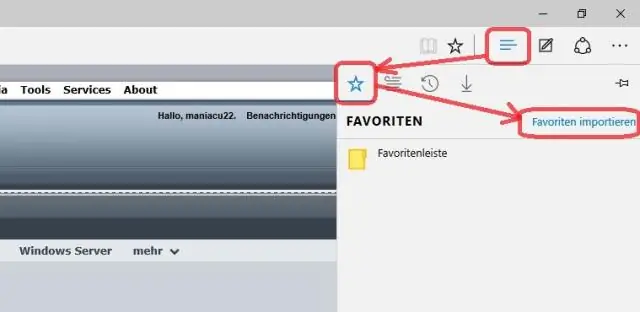

استيراد الإشارات المرجعية إلى MicrosoftEdge قم بتشغيل Microsoft Edge وحدد زر Moreactions في الزاوية العلوية اليمنى ثم اختر الإعدادات ، ثم حدد رابط استيراد المفضلة من متصفح آخر ، حاليًا ، المستعرضان الوحيدان المتضمنان لسهولة الاستيراد هما Chrome و InternetExplorer. آخر تعديل: 2025-01-22 17:01

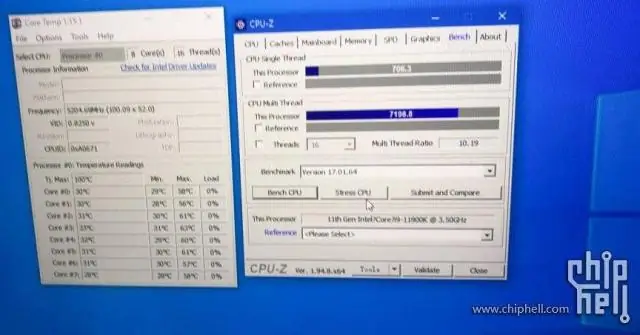

يتمثل الاختلاف الرئيسي بين مؤشر ترابط واحد وخيط متعدد في Java في أن مؤشر ترابط واحد ينفذ مهام عملية بينما في خيوط متعددة الخيوط ، تنفذ خيوط متعددة مهام العملية. العملية عبارة عن برنامج قيد التنفيذ. عندما يكون هناك عدة مؤشرات ترابط في عملية ما ، يطلق عليها تطبيق متعدد الخيوط. آخر تعديل: 2025-01-22 17:01

متى تستخدم السحابة العامة تعد السحابة العامة أكثر ملاءمة للمواقف ذات الاحتياجات التالية: احتياجات الحوسبة التي يمكن التنبؤ بها ، مثل خدمات الاتصال لعدد محدد من المستخدمين. التطبيقات والخدمات اللازمة لأداء تكنولوجيا المعلومات والعمليات التجارية. متطلبات موارد إضافية لمعالجة طلبات الذروة المتغيرة. آخر تعديل: 2025-01-22 17:01

فيرجن ميديا هي أسرع مزود للنطاق العريض على الصعيد الوطني ، مع حوالي 51٪ من المملكة المتحدة. يأملون في الوصول إلى 53٪ بحلول عام 2020. قارن ذلك بشبكة BT'sphone التي تصل إلى 91٪. لكن الحزمة الأسرع المتوفرة لديهم ، Superfast Fiber 2 ، تصل فقط إلى متوسط سرعات يبلغ 67 ميجا بايت. آخر تعديل: 2025-01-22 17:01

تقوم طريقة POST بنقل المعلومات عبر HTTPheaders. يتم ترميز المعلومات كما هو موضح في حالة أسلوب GET ووضعها في رأس يسمى QUERY_STRING. لا تحتوي طريقة POST على أي قيود على حجم البيانات التي سيتم إرسالها. يمكن استخدام طريقة POST لإرسال ASCII وكذلك البيانات الثنائية. آخر تعديل: 2025-01-22 17:01

نموذج استجابة لـ 2c: تمثل Bitcoins تقنية مبتكرة لأنها تغير طريقة تفكيرنا في العملة من عملة مادية إلى عملة رقمية. نظرًا لأنه لا يمكن تتبع عملات البيتكوين ، يمكن استخدامها لشراء عناصر غير قانونية ، لا سيما على شبكة الويب العميقة. آخر تعديل: 2025-01-22 17:01

يقدم Rogers خطط بيانات غير محدودة بدون رسوم زائدة اعتبارًا من الخميس. ستبدأ الخطط من 75 دولارًا وتتضمن 10 جيجا بايت شهريًا بسرعات نقل بيانات كاملة وبيانات غير محدودة بسرعة منخفضة بعد ذلك. آخر تعديل: 2025-01-22 17:01

حاليًا ، تبلغ قيمة Apple iPhone 3GS ما بين 0 و 0 دولار. آخر تعديل: 2025-01-22 17:01

Topcoat ، المعروف أيضًا باسم Flowcoat ، هو المصطلح المستخدم للجيلكوت الذي تمت إضافة محلول الشمع للسماح باستخدامه كطلاء مثل الجلكوت حيث لا يمكن استخدام قالب من الألياف الزجاجية. يضاف محلول الشمع إلى الجلكوت بنسبة 2٪ بالوزن لمنع اللزوجة السطحية. آخر تعديل: 2025-01-22 17:01

من غير المعروف أن النمل الأبيض يحمل أمراضًا ضارة بالبشر أيضًا. ومع ذلك ، فإن الأشخاص الذين يعيشون في منازل موبوءة بالنمل الأبيض قد يعانون من الحساسية أو حتى نوبات الربو. يمكن أن تساهم أنظمة التدفئة أو التهوية بشكل خاص في انتشار الغبار والجسيمات المهيجة من أعشاش النمل الأبيض. آخر تعديل: 2025-01-22 17:01

باختصار ، لقد رفع الذكاء الاصطناعي والتعلم الآلي الطريقة التي نستخدم بها قوة البيانات لإنتاج رؤى قابلة للتنفيذ ، مما يمنحنا أدوات جديدة لتحقيق أهداف العلامة التجارية. سواء كنا نتحدث عن تخصيص أعلى ، وذكاء أفضل وأعمق للمستهلكين ، وسرعة أعلى في السوق ، وما إلى ذلك. آخر تعديل: 2025-01-22 17:01

HttpGet و HttpPost ، كلاهما طريقة لنشر بيانات العميل أو بيانات النموذج إلى الخادم. HTTP هو بروتوكول نقل نص تشعبي مصمم لإرسال واستقبال البيانات بين العميل والخادم باستخدام صفحات الويب. آخر تعديل: 2025-01-22 17:01

أهداف الأحداث الممتدة لـ SQL Server هي مستهلكو الأحداث. يمكن للأهداف الكتابة إلى ملف أو تخزين بيانات الأحداث في مخزن مؤقت للذاكرة أو تجميع بيانات الحدث. يمكن للأهداف معالجة البيانات بشكل متزامن أو غير متزامن. يضمن تصميم الأحداث الممتدة أن الأهداف مضمونة لتلقي الأحداث مرة واحدة ومرة واحدة فقط لكل جلسة. آخر تعديل: 2025-01-22 17:01

أمثلة على هياكل البيانات الخطية هي المصفوفات والمكدس وقائمة الانتظار والقائمة المرتبطة. المصفوفات هي مجموعة من عناصر البيانات لها نفس أنواع البيانات. المكدس هو بنية بيانات LIFO (Last In First Out) حيث سيتم حذف العنصر الذي تمت إضافته أخيرًا أولاً. يتم تنفيذ جميع العمليات على المكدس من نهاية تسمى TOP. آخر تعديل: 2025-01-22 17:01

لتوفير أفضل حماية لحسابك ، يتم تشغيل Safelinks افتراضيًا. يمكنك إيقاف تشغيلها عن طريق تسجيل الدخول إلى https://outlook.live.com. ثم حدد الإعدادات> Premium> الأمان. يوجد تبديل ضمن "الأمان المتقدم" يمكنك استخدامه لإيقاف تشغيل "سافيلينكس". آخر تعديل: 2025-01-22 17:01

يتكون ملف المضيفين من مجموعات مضيفة ومضيفين داخل تلك المجموعات. يمكن إنشاء مجموعة فائقة من المضيفات من مجموعات مضيفة أخرى باستخدام عامل التشغيل: child. يوجد أدناه مثال لملف Ansible hosts الأساسي للغاية. آخر تعديل: 2025-01-22 17:01

شراء HUD Home HUD يتم بيع حبس الرهن باستخدام عملية المزايدة ، ويجب عليك استئجار وكيل عقارات مرخص لمساعدتك في ذلك. يتم فتح جميع العروض المقدمة في نهاية تلك الفترة ، وعادة ما تقبل HUD أعلى عرض أو العطاء الذي يجلب لهم أعلى صافي. آخر تعديل: 2025-01-22 17:01

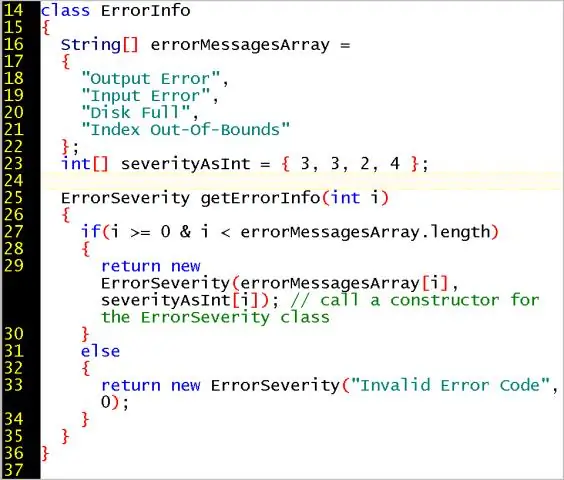

إن استدعاء طريقة في Java من فئة أخرى أمر بسيط للغاية. يمكننا استدعاء طريقة من فئة أخرى بمجرد إنشاء كائن من تلك الفئة داخل فئة أخرى. بعد إنشاء كائن ، قم باستدعاء الأساليب باستخدام متغير مرجع الكائن. دعونا نفهمها مع مثال البرنامج. آخر تعديل: 2025-01-22 17:01

SANS: 20 عنصر تحكم أمني مهم تحتاج إلى إضافة مخزون من الأجهزة المصرح بها وغير المصرح بها. جرد البرامج المصرح بها وغير المصرح بها. تكوينات آمنة للأجهزة والبرامج على الأجهزة المحمولة وأجهزة الكمبيوتر المحمولة ومحطات العمل والخوادم. تقييم الضعف المستمر وعلاجه. دفاعات البرمجيات الخبيثة. أمن برامج التطبيقات. آخر تعديل: 2025-01-22 17:01

تقع على عاتق كل موظف في Salesforce المسؤولية الشخصية للعيش والتمسك بقيم الشركة المتمثلة في "الثقة ، ونجاح العملاء ، والابتكار ، والعطاء ، والمساواة ، والعافية ، والشفافية ، والمرح." في نهاية اليوم ، تحصل Salesforce على أفضل عمل من موظفيها بسبب ثقافتها المتمثلة في وضع الأشخاص في المرتبة الأولى. آخر تعديل: 2025-01-22 17:01

اقترح الفيزيائي الهولندي كريستيان هيغنز (1629-1695) نسخة مبكرة من الطريقة الاستنتاجية الافتراضية. تفترض الطريقة عمومًا أن النظريات المشكلة بشكل صحيح هي تخمينات تهدف إلى شرح مجموعة من البيانات التي يمكن ملاحظتها. آخر تعديل: 2025-01-22 17:01

تسبب التبادل الكولومبي في النمو السكاني في أوروبا عن طريق جلب محاصيل جديدة من الأمريكتين وبدأ التحول الاقتصادي في أوروبا نحو الرأسمالية. أدى الاستعمار إلى تعطيل النظم البيئية ، وجلب كائنات جديدة مثل الخنازير ، بينما قضى تمامًا على الكائنات الأخرى مثل القنادس. آخر تعديل: 2025-01-22 17:01

الخطوات التي ستتخذها: قم بتنزيل التطبيق المؤلف من InstaVR على هاتف Samsung الخاص بك. قم بتوصيل جهاز Chromecast dongle بالتلفزيون الذي تريد الإرسال إليه. باستخدام تطبيق الهاتف المحمول Oculus الذي تم تنزيله ، حدد زر الإرسال ، مع التليفزيون المسمى الخاص بك كوجهة محددة. آخر تعديل: 2025-01-22 17:01

HTTP الحفاظ على الحياة ، ويعرف أيضًا باسم اتصال HTTP المستمر ، هو تعليمات تسمح باتصال TCP واحد أن يظل مفتوحًا لطلبات / استجابات HTTP متعددة. بشكل افتراضي ، يتم إغلاق اتصالات HTTP بعد كل طلب. آخر تعديل: 2025-01-22 17:01

مع جهاز تخفيت الإضاءة القياسي أحادي القطب ، يتحكم مفتاح واحد في الإضاءة. باستخدام جهاز تخفيت الإضاءة ثلاثي الاتجاهات ، يمكنك التحكم في الضوء بمفتاحين. ستحتاج إلى مفتاح خافت ثلاثي الاتجاهات ومفتاح ثلاثي الاتجاهات. يتيح لك هذا التعتيم من أحد المواقع وتشغيل وإطفاء الأنوار من مكان آخر. آخر تعديل: 2025-01-22 17:01

دفق مقاطع الفيديو من MovieBox Chromecast Connect: أولاً وقبل كل شيء ، يجب عليك توصيل جهازك بالاتصال بالإنترنت. الآن قم بتنزيل تطبيق AllCast من متجر play في جهازك المحمول. ثبّت التطبيق لاحقًا وافتحه على شاشة الجهاز. الآن قم بتشغيل تطبيق MovieBox وابحث عن خيار الإعداد الخاص به في الزاوية اليمنى. آخر تعديل: 2025-01-22 17:01

WFQ هي خوارزمية قائمة انتظار قائمة على التدفق تُستخدم في جودة الخدمة (QoS) تقوم بأمرين في وقت واحد: تقوم بجدولة حركة المرور التفاعلية إلى مقدمة قائمة الانتظار لتقليل وقت الاستجابة ، وتشارك إلى حد ما النطاق الترددي المتبقي بين تدفقات النطاق الترددي العالي. آخر تعديل: 2025-01-22 17:01

ينبعث جهاز الكمبيوتر المحمول الخاص بك من الإشعاع ، في الواقع ، يُصدر الكمبيوتر المحمول عدة أنواع مختلفة من الإشعاع: إشعاع كهرومغناطيسي من 400 إلى 800 تيراهيرتز ، هذا هو الضوء المرئي المنبعث من شاشة الكمبيوتر المحمول الذي يتيح لك رؤية ما يعرضه الكمبيوتر. آخر تعديل: 2025-01-22 17:01

تحدد خاصية CSS الواضحة ما إذا كان يجب نقل عنصر إلى أسفل (مسح) العناصر العائمة التي تسبقه. تنطبق الخاصية clear على العناصر العائمة وغير العائمة. آخر تعديل: 2025-01-22 17:01

يمكن تطوير تطبيقات Android على جهاز يعمل بنظام Windows أو Linux أو على جهاز Mac ، لكن نظام iOS ليس مرنًا. تم تصميم Xcode للتشغيل على أجهزة Mac فقط ، لذلك سيتعين عليك الترتيب لجهاز كمبيوتر Mac لتطوير iOS لأنه لا يمكنك تطوير تطبيق iOS على جهاز Windows / Linux. آخر تعديل: 2025-01-22 17:01

من أمثلة استخدام مبدأ خصوصية التشفير ما يلي: الدراسة في نفس الغرفة حيث يتم إجراء الامتحان واسترجاع المعلومات عند السكر يصبح أسهل عند السكر مرة أخرى. آخر تعديل: 2025-01-22 17:01

كيفية إصلاح مشاكل الأعطال عن طريق استبعاد اقتراحات Safari. انقر فوق "Safari" ، ثم انقر فوق "Safari" ، ثم انقر فوق "Safari" في لوحة التنقل أعلى الشاشة. حدد "تفضيلات" انتقل إلى علامة التبويب "بحث". وقف اقتراحات Safari. افتح 'Go to the Folder' أدخل 'Cache Address' احذف 'Cache.db File. آخر تعديل: 2025-01-22 17:01

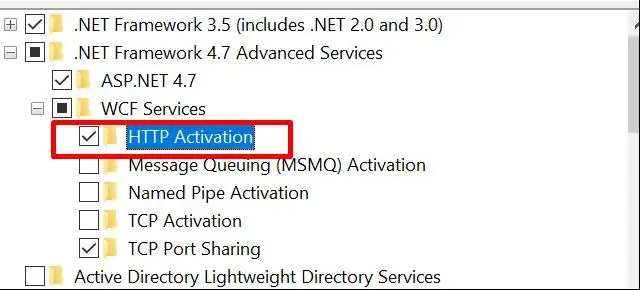

يحتوي ملف svc على توجيه معالجة خاص بـ WCF (ServiceHost) يسمح للبنية التحتية لاستضافة WCF بتنشيط الخدمات المستضافة استجابة للرسائل الواردة. يحتوي هذا الملف على التفاصيل المطلوبة لخدمة WCF لتشغيله بنجاح. آخر تعديل: 2025-01-22 17:01

Falcon هو إطار عمل ويب Python موثوق به وعالي الأداء لبناء واجهات خلفية واسعة النطاق للتطبيقات والخدمات المصغرة. تعمل تطبيقات Falcon مع أي خادم WSGI ، وتعمل مثل البطل تحت CPython 3.5+ و PyPy 3.5+. آخر تعديل: 2025-01-22 17:01

كيفية استخدام إلغاء تأمين الوجه (وجه موثوق به) على Google Pixel2 Head في إعدادات هاتفك ، قم بالتمرير لأسفل وانقر فوق الأمان والموقع. اضغط على Smart Lock أسفل العنوان الفرعي لأمان الجهاز. قم بتأكيد قفل الشاشة الحالي الخاص بك ، ثم انقر فوق Trustedface. تابع عملية الإعداد ، وتأكد من إبقاء وجهك في المنتصف في الدائرة لعملية المسح بأكملها. آخر تعديل: 2025-01-22 17:01

من القائمة المنسدلة بجوار "التنسيق" (الموجودة أدناه حيث تسمي الملف) ، حدد "Photoshop PDF". انقر فوق "حفظ". في المربع "خيارات" ، قم بإلغاء تحديد المربع المجاور لـ PreservePhotoshop Editing Capabilities (سيؤدي ذلك إلى تقليل حجم الملف بشكل كبير ، حتى تتمكن من إرساله بالبريد الإلكتروني). انقر فوق "حفظ PDF". آخر تعديل: 2025-01-22 17:01

بمجرد أن يجد المستخدم القصة التي يريد الاشتراك فيها ، فإنه يحتاج ببساطة إلى النقر مع الاستمرار على القصة لفتح مزيد من المعلومات عنها. سيظهر خيار الاشتراك هناك. آخر تعديل: 2025-01-22 17:01