تم نقلها إلى "تنفيذ ، إنهاء (مهمة) ،" من com- ، هنا على الأرجح كبادئة مكثفة (انظر com-) ، + plere "لملء" (من PIE root * pele- (1) "لملء"). أكمل (v.) أواخر 14 ج ، 'أكمل ، أنهي ، قدم ما ينقص ؛ ينجز ، ينجز ، "من كامل (صفة). آخر تعديل: 2025-01-22 17:01

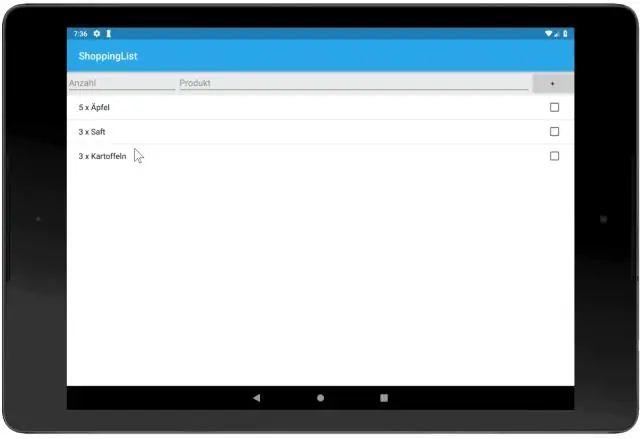

تطوير تطبيقات الهاتف المحمول صعب للغاية. لا يمكنهم التسهيل على هذه المعرفة ، فهم بحاجة إلى استيعابها بالكامل قبل أن يتمكنوا من تطوير حتى أبسط التطبيقات ، إذا كان سيتم نشرها في متجر التطبيقات. لا عجب أن الجميع يريد استخدام PhoneGap أو أي حل HTML5 آخر - فهناك تعقيد أقل بكثير. آخر تعديل: 2025-01-22 17:01

أفضل 15 مشروعًا في Arduino لقضاء وقتك وراء إنشاء نظام عرض صغير للطقس. اصنع مصباحًا ليليًا مزودًا بالحركة لاستخدامه تحت سريرك. أنشئ نظامًا لكتم صوت أي عبارة تريدها على التلفزيون. قم ببناء مستشعر Ambilight لشاشة LCD الخاصة بك. قم ببناء ماسح ضوئي لبصمات الأصابع في فتاحة باب المرآب. بناء ذراع آلية. آخر تعديل: 2025-01-22 17:01

يمكنك شحن The Dash عن طريق وضعه في TheDash Charger إما أثناء توصيل Dash Charger بمصدر طاقة أو أثناء التنقل. يمكنك تشغيل شاحن Dash عن طريق توصيله بمصدر طاقة باستخدام كابل USB إلى Micro USB المتوفر. يستغرق الشحن الكامل لـ TheDash ما يصل إلى 90 دقيقة. آخر تعديل: 2025-01-22 17:01

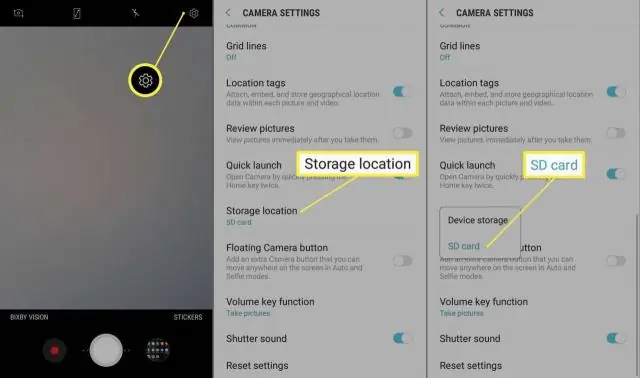

انتقل إلى "إعدادات" الجهاز ، ثم حدد "التخزين". 2. حدد "بطاقة الذاكرة الرقمية المؤمنة" الخاصة بك ، ثم انقر فوق "قائمة النقاط الثلاث" (أعلى اليمين) ، والآن حدد "الإعدادات" من هنا. آخر تعديل: 2025-01-22 17:01

تسعير Amazon EC2. تجربة Amazon EC2 مجانية. هناك خمس طرق للدفع مقابل مثيلات Amazon EC2: عند الطلب ، وخطط التوفير ، والمثيلات المحجوزة ، والمثيلات الفورية. يمكنك أيضًا الدفع مقابل المضيفين المخصصين الذين يوفرون لك سعة مثيل EC2 على الخوادم الفعلية المخصصة لاستخدامك. آخر تعديل: 2025-01-22 17:01

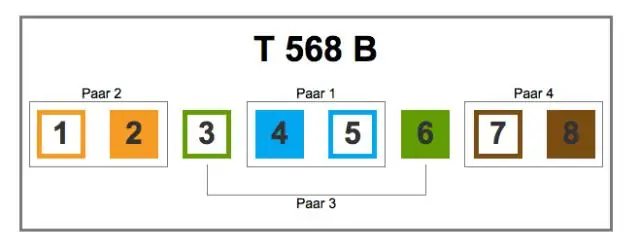

كقاعدة عامة ، يجب عدم دمج أو تبديل T568A و T568B. مع الأخذ في الاعتبار أن T568B هو التنسيق المفضل للشبكات الجديدة في الولايات المتحدة ، فأنت (تقنيًا) حر في اختيار مخطط الأسلاك في الحالات التي يتم فيها إنشاء شبكة جديدة من الألف إلى الياء. آخر تعديل: 2025-01-22 17:01

تستخدم Darktrace Industrial الذكاء الاصطناعي الذي تم تطويره خصيصًا لاكتشاف التهديدات الإلكترونية ونقاط الضعف الكامنة في بيئات OT و IT. آخر تعديل: 2025-01-22 17:01

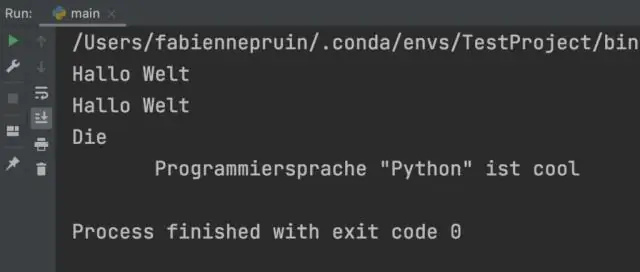

خطوات إنشاء قاعدة بيانات في Python باستخدام sqlite3 الخطوة 1: إنشاء قاعدة البيانات والجداول. في هذه الخطوة ، سترى كيفية الإنشاء: الخطوة 2: استيراد البيانات باستخدام Pandas. في هذه الخطوة ، لنفترض أن لديك ملفي CSV ترغب في استيرادهما إلى Python: الخطوة 3: قم بتشغيل التعليمات البرمجية لتاريخ لاحق. آخر تعديل: 2025-01-22 17:01

Reliance Jio Infocomm Limited ، d / b / a Jio ، هي شركة اتصالات هندية ومملوكة بالكامل لشركة Reliance Industries ، ومقرها في مومباي ، ماهاراشترا ، الهند. وهي تدير شبكة LTE وطنية تغطي جميع دوائر الاتصالات البالغ عددها 22 دائرة. آخر تعديل: 2025-01-22 17:01

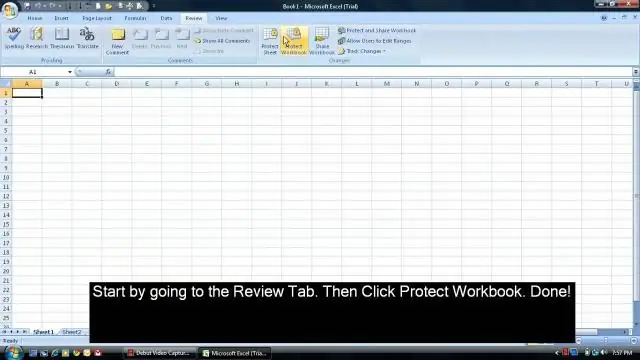

فيما يلي خطوات تأمين الخلايا بالصيغ: مع تحديد الخلايا مع الصيغ ، اضغط على Control + 1 (اضغط مع الاستمرار على مفتاح Control ثم اضغط 1). في مربع حوار تنسيق الخلايا ، حدد علامة التبويب حماية. حدد خيار "مغلق". انقر فوق موافق. آخر تعديل: 2025-01-22 17:01

المحطة غير الملحومة هي محطة لها جانب واحد على الأقل يستخدم وصلة سلكية لا تتطلب لحامًا لإجراء التوصيل الميكانيكي والكهربائي. قد تكون الأطراف غير الملحومة معزولة أو غير معزولة. آخر تعديل: 2025-01-22 17:01

يأتي iPhone 11 بستة ألوان: أرجواني ، أصفر ، أخضر ، أبيض ، أسود ، وأحمر (المنتج). آخر تعديل: 2025-01-22 17:01

في شاشة طريقة الإعداد ، حدد Connectprinter بالشبكة لأول مرة ، ثم انقر فوق التالي. عندما تظهر شاشة تأكيد لإعداد LAN الخاص بالجهاز ، انقر فوق "موافق". عندما تظهر شاشة PrinterConnection (توصيل الطابعة) ، قم بتوصيل الجهاز بالكمبيوتر باستخدام كبل USB ، ثم قم بتشغيل الجهاز. آخر تعديل: 2025-01-22 17:01

للتحقق من وجود تحديثات يدويًا ، حدد زر البدء ، ثم حدد الإعدادات> التحديث والأمان> Windows Update ، ثم حدد التحقق من وجود تحديثات. تعرف على المزيد حول تحديث Windows 10. آخر تعديل: 2025-01-22 17:01

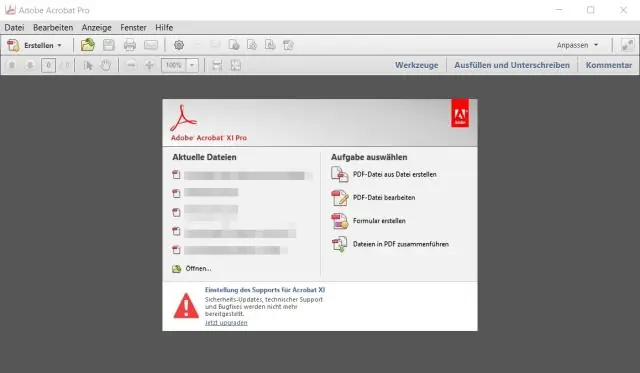

هناك طريقتان "لمحو" النص. واحد هو استخدام أداة "تحرير النص والصور" (أدوات> تحرير المحتوى> تحرير النص والصور). أثناء تنشيط الأداة ، يمكنك بعد ذلك تحديد النص وحذفه. إذا كان نصًا ضمن ما يعتبره Acrobat مجموعة من النص (على سبيل المثال ، فقرة) ، فسيتم ضبط بقية هذه المجموعة. آخر تعديل: 2025-01-22 17:01

أنواع الذاكرة: تتكون الذاكرة التعريفية من استدعاء واعٍ لعناصر محددة. عادة ما يتم تخزين الذكريات التقريرية من جميع الأنواع في المخ. تتكون الذاكرة الإجرائية في الغالب من استدعاء ضمني (على عكس الوعي) لمهارات حركية معينة. آخر تعديل: 2025-01-22 17:01

3 إجابات. عمليات الترحيل هي نوع من التحكم في الإصدار لقاعدة البيانات الخاصة بك. أنها تسمح للفريق بتعديل مخطط قاعدة البيانات والبقاء على اطلاع على حالة المخطط الحالية. عادةً ما يتم إقران عمليات الترحيل بـ Schema Builder لإدارة مخطط التطبيق بسهولة. آخر تعديل: 2025-01-22 17:01

تعد Python مفيدة أيضًا لبناء أدوات لمصممي الألعاب والتي تبسط المهام مثل تصميم المستوى أو إنشاء شجرة الحوار والحصول على تلك الأدوات التي تعمل بتنسيق يمكن لمحرك اللعبة الرئيسي استخدامه. قد تستخدم بعض محركات الألعاب Python كلغة برمجة نصية. آخر تعديل: 2025-01-22 17:01

تحليل الأثر الأمني هو التحليل الذي أجراه مسؤول تنظيمي لتحديد مدى تأثير التغييرات في نظام المعلومات على الحالة الأمنية للنظام. آخر تعديل: 2025-01-22 17:01

سجّل الدخول إلى وحدة الإدارة في AWS وافتح وحدة تحكم Amazon RDS على https://console.aws.amazon.com/rds/. في جزء التنقل ، اختر قواعد البيانات. اختر مثيل MySQL DB الذي تريد استخدامه كمصدر لنسخة Aurora Read Replica الخاصة بك. بالنسبة للإجراءات ، اختر إنشاء Aurora لقراءة نسخة متماثلة. آخر تعديل: 2025-01-22 17:01

قم بتثبيت الحزمة من apt Repository افتح نافذة طرفية. اكتب apt install ros-melodic-calibration-msgs. اكتب sudo apt install ros-melodic-calibration-msgs. اكتب roscd calibration_msgs مرة أخرى. اكتب sudo apt remove ros-melodic-calibration-msgs لإزالة الحزمة. اكتب cd ~ للعودة إلى الدليل الرئيسي الخاص بك. آخر تعديل: 2025-01-22 17:01

الزيارات - طلب ملف واحد في سجل الوصول لخادم الويب. الزائرون / الزيارات- يتم تعريف هذا على أنه سلسلة من النتائج من أي عنوان IP معين. إذا تم فصل أي نتيجتين بمقدار 30 دقيقة أو أكثر ، فسيتم احتساب زائرين. يمثل الزوار عددًا مستقراءً. آخر تعديل: 2025-01-22 17:01

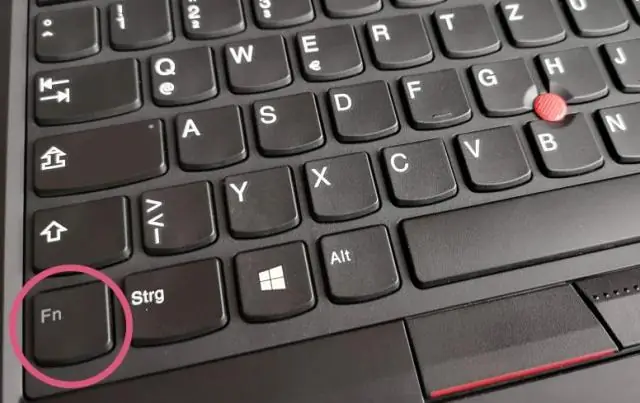

اضغط مع الاستمرار على مفتاح "Shift" أو "Alt" أو "Fn" ثم اضغط على مفتاح "Num Lock" و "NumLock" و "NumLK" و "Num" أو المفتاح الذي يحتوي على صورة لوحة المفاتيح إذا لم يكن مصباح المؤشر مضيئًا. تتطلب بعض طرازات أجهزة الكمبيوتر المحمولة مجموعة مكونة من مفتاحين لتنشيط لوحة المفاتيح الرقمية المكونة من 10 مفاتيح. آخر تعديل: 2025-01-22 17:01

مفتاح WEP هو رمز مرور أمان قديم لأجهزة Wi-Fi. يرمز WEP إلى Wired Equivalent Privacy ، ومعيار أمان شبكة Wi-Fi اللاسلكية. مفتاح WEP هو رمز مرور أمان لأجهزة Wi-Fidevices. آخر تعديل: 2025-01-22 17:01

نظام إدارة الهوية عبر المجالات (SCIM) هو معيار لأتمتة تبادل معلومات هوية المستخدم بين مجالات الهوية أو أنظمة تكنولوجيا المعلومات. تُستخدم عضوية المجموعة أو قيم السمات الأخرى بشكل عام لإدارة أذونات المستخدم. آخر تعديل: 2025-01-22 17:01

STR06-C. دالة C strtok () هي وظيفة رمزية قابضة تأخذ وسيطتين: سلسلة أولية لتحليلها ومحدد حرف ثابت مؤهل. تقوم بإرجاع المؤشر إلى الحرف الأول من الرمز المميز إلى مؤشر فارغ إذا لم يكن هناك رمز مميز. آخر تعديل: 2025-01-22 17:01

أهم 50 سؤالاً وإجابات لمقابلة SQL ما هو نظام إدارة قواعد البيانات (DBMS)؟ ما هو RDBMS؟ مثال: SQL Server. ما هو SQL؟ ما هي قاعدة البيانات؟ ما هي الجداول والحقول؟ ما هو المفتاح الأساسي؟ ما هو المفتاح الفريد؟. آخر تعديل: 2025-01-22 17:01

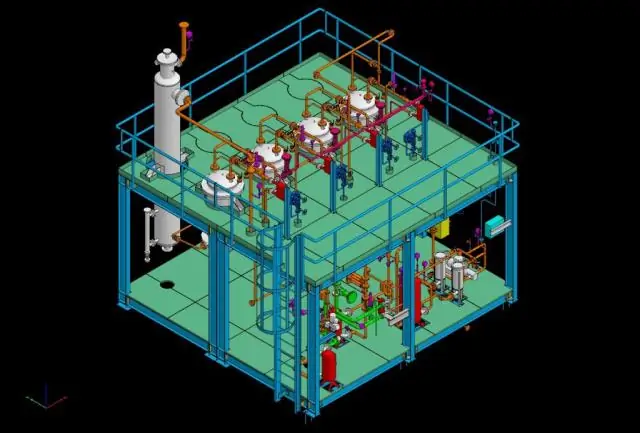

تخطيط التخطيط المنهجي (SLP) - يُشار إليه أيضًا باسم تخطيط تخطيط الموقع - هو أداة تستخدم لترتيب مكان العمل في المصنع عن طريق تحديد المناطق ذات التردد العالي والعلاقات المنطقية القريبة من بعضها البعض. آخر تعديل: 2025-01-22 17:01

يجب أن يبدو موقع الويب الخاص بك … احترافيًا. لديك اسم مجال خاص. كن آمنا. احصل على اسم مجال لا يُنسى. تحتوي على اسم عملك في نص. تحتوي على عنوان عملك في نص. احصل على رقم هاتف شركتك بتنسيق Click-to-Call. اجعل معلومات الاتصال سهلة البحث. آخر تعديل: 2025-01-22 17:01

ربيع الصلب هو صلب الكربون الصلب ، وليس خاصا جدا. لكن بسبب تصلبها يبقى شكله. إذا كنت ترغب في ثنيها ، يجب عليك تسخينها لتتوهج باللون الأحمر عندما تفقد صلابتها. لا يمكن لـ Soyou ثنيها فقط ، لأنها ستظهر. آخر تعديل: 2025-01-22 17:01

في علوم الكمبيوتر ، المجموعة عبارة عن نوع بيانات مجردة يمكنه تخزين قيم فريدة ، دون أي ترتيب معين. إنه تطبيق حاسوبي للمفهوم الرياضي للمجموعة اللامنتهية. المتغيرات الأخرى ، تسمى ديناميكية أو مجموعات متغيرة ، تسمح أيضًا بإدراج وحذف العناصر من المجموعة. آخر تعديل: 2025-01-22 17:01

على عكس DXF ، باستخدام ملف DWG ، يمكنك الاستفادة من جميع مزايا AutoCAD. إنه شكله الأصلي ، بعد كل شيء. نعم ، يمكنك فتح ملفات DXF باستخدام AutoCAD وإجراء بعض التعديلات - ولكن قد تواجه مشكلات عندما يتعلق الأمر ببعض المعلومات الخاصة بالتطبيق. آخر تعديل: 2025-01-22 17:01

IMS هو معيار صناعي مفتوح للأغراض العامة للاتصالات الصوتية واتصالات الوسائط المتعددة عبر شبكات IP القائمة على الرزم. إنها تقنية شبكة أساسية يمكن أن تكون بمثابة أساس منخفض المستوى لتقنيات مثل Voice over IP (VoIP) و Push-To-Talk (PTT) و Push-To-View ومكالمات الفيديو ومشاركة الفيديو. آخر تعديل: 2025-01-22 17:01

Eth0 هي أول واجهة إيثرنت. (سيتم تسمية واجهات إيثرنت الإضافية eth1 ، eth2 ، إلخ.) عادةً ما يكون هذا النوع من الواجهة عبارة عن بطاقة واجهة شبكة (NIC) متصلة بالشبكة بواسطة كبل الفئة 5. lo هي واجهة الاسترجاع. هذه واجهة شبكة خاصة يستخدمها النظام للتواصل مع نفسه. آخر تعديل: 2025-01-22 17:01

في معالجة الصور الطبية ، تعد المعالجة المسبقة للصورة مهمة جدًا بحيث لا تحتوي الصورة المستخرجة على أي شوائب ، ويتم إنجازها لتكون أفضل للعملية القادمة مثل التجزئة واستخراج الميزات وما إلى ذلك. فقط التقسيم الصحيح للورم سوف تسفر عن نتيجة دقيقة. آخر تعديل: 2025-01-22 17:01

حاوية Amazon S3 هي مورد تخزين سحابي عام متاح في خدمة التخزين البسيط (S3) لخدمات الويب من Amazon Web Services (AWS) ، وهي عبارة عن عرض تخزين كائني. حاويات Amazon S3 ، التي تشبه مجلدات الملفات ، وعناصر التخزين ، والتي تتكون من البيانات وبياناتها الوصفية الوصفية. آخر تعديل: 2025-01-22 17:01

عادة ما تريد استخدام غير متزامن حيثما أمكن ، ثم تأجيل ثم عدم وجود سمة. فيما يلي بعض القواعد العامة التي يجب اتباعها: إذا كان البرنامج النصي نمطيًا ولا يعتمد على أي نصوص برمجية ، فاستخدم غير متزامن. إذا كان النص يعتمد على نص برمجي آخر أو يعتمد عليه ، فاستخدم التأجيل. آخر تعديل: 2025-01-22 17:01

Fire TV و Fire TV Stick حدد بحث من أعلى الشريط الجانبي للقائمة الرئيسية ، وأدخل "هولو" (بالصوت أو النص) انتقل إلى التطبيقات والألعاب للعثور على تطبيق Hulu والوصول إلى خيار التنزيل. بعد اكتمال التنزيل ، سيظهر تطبيق Hulu بعد ذلك على صفحة التطبيقات الخاصة بك. آخر تعديل: 2025-01-22 17:01

انتقل إلى الهاتف الإعدادات> عام> إمكانية الوصول وقم بإيقاف تشغيل ميزة "Voice-Over". بعد ذلك انتظر قليلاً ثم قم بتشغيل تطبيق الكاميرا مرة أخرى. تتمثل الطريقة الشائعة لإصلاح مشكلة شاشة كاميرا iPhone السوداء في إعادة تعيين دورة الطاقة للجهاز بالضغط على زر الطاقة (تنبيه / سكون) بالجهاز لبضع ثوانٍ. آخر تعديل: 2025-01-22 17:01