يسمح مستشعر الضوء VEX للروبوت باستشعار الإضاءة المحيطة في الغرفة. على عكس مستشعر تتبع الخط ، لا يولد مستشعر الضوء أي ضوء ، بل يستشعر فقط كمية الضوء الموجودة بالفعل في المنطقة. مستشعر الضوء عبارة عن مستشعر تناظري ، ويعيد القيم في النطاق من 0 إلى 4095. آخر تعديل: 2025-01-22 17:01

تشترك السيميائية والسيميولوجيا في نفس الأصل والمعنى: دراسة العلامات. تشمل علم الأحياء الطبية دراسة الأعراض والعلامات الجسدية والعلامات المختبرية وأخذ التاريخ والفحص البدني (يُعرف في البلدان الناطقة باللغة الإنجليزية باسم الفحص التشخيصي بجانب السرير أو التشخيص البدني). آخر تعديل: 2025-01-22 17:01

Apple Watch من الجيل الأول لساعة Apple Watch مع الشركة المصنعة للحزام الرياضي الأبيض Quanta Computer Compal Electronics (الشركة المصنعة للعقد) النوع تاريخ الإصدار ساعة ذكية الأصل: 24 أبريل 2015 السلسلة 1 والمجموعة 2: 16 سبتمبر 2016 السلسلة 3: 22 سبتمبر 2017 السلسلة 4: سبتمبر 21 سبتمبر 2018 السلسلة 5: 20 سبتمبر 2019. آخر تعديل: 2025-01-22 17:01

أسباب للشراء إن امتلاك ساعة على معصم طفلك يجعل من غير المرجح أن يُنسى الهاتف المقترن "بطريق الخطأ" أو (حقًا) مفقودًا ، لذلك ستعرف دائمًا مكان وجوده. أقل سبب لسحبها من حقيبتك يعني فرصة أقل لفقدها. آخر تعديل: 2025-01-22 17:01

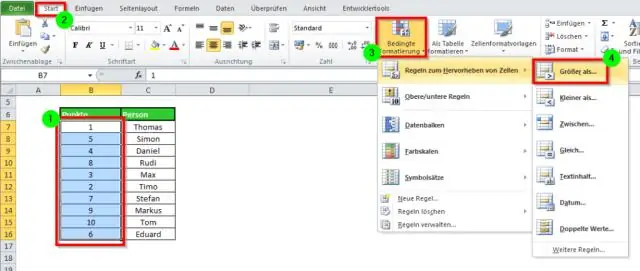

مثل كل شيء آخر في Excel ، فإن العناوين قابلة للتخصيص تمامًا ، بما في ذلك مكان وضعها وكيف تقوم بتحويل بياناتك لتضمينها. استخدم رأس الصفحة. انقر فوق الزر "رأس وتذييل" الموجود على الشريط. انقر في مربع النص واكتب عنوان جدول البيانات. استخدم الصف العلوي. اكتب عنوان جدول البيانات. آخر تعديل: 2025-01-22 17:01

العد القابل للعد ، #each و Enumerator التعداد يشير إلى عبور الكائنات. في Ruby ، نسمي كائنًا قابلًا للتعداد عندما يصف مجموعة من العناصر وطريقة للتكرار فوق كل عنصر. عندما يتم استدعاؤها باستخدام كتلة على مصفوفة ، فإن الطريقة #each ستنفذ الكتلة لكل عنصر من عناصر المصفوفة. آخر تعديل: 2025-01-22 17:01

معايير الجمل أمثلة لدينا معايير محددة وقيود معينة. لقد استوفت جميع معاييرنا ؛ وظيفة مستقرة ، ومنازل بأسعار معقولة ، وكلية حكومية ومستشفى إقليمي. ولكن بحكم أنه قاتل على الإطلاق ، فإنه يتجاوز معايير الوقت ويصبح أحد كبار قادة التاريخ. آخر تعديل: 2025-01-22 17:01

في شبكة "WPA2" فقط ، يجب على جميع العملاء دعم WPA2 (AES) حتى يتمكنوا من المصادقة. في شبكة "وضع مختلط WPA2 / WPA" ، يمكن الاتصال بكل من عملاء WPA (TKIP) و WPA2 (AES). لاحظ أن TKIP ليس آمنًا مثل AES ، وبالتالي يجب استخدام WPA2 / AES حصريًا ، إن أمكن. آخر تعديل: 2025-01-22 17:01

افتح برنامج iPhoto وانقر على أي صورة. سيؤدي النقر فوق الزر "سطح المكتب" في الجزء السفلي إلى تعيين هذه الصورة كخلفية لسطح المكتب. حدد صورًا متعددة باستخدام الضغط على مفتاح shift (إذا كانت في صف) أو انقر مع الضغط على الأمر (إذا كانت مفصولة بصور أخرى) ، وانقر فوق زر سطح المكتب. آخر تعديل: 2025-01-22 17:01

هل VBA صعب التعلم؟ - كورا. نعم ولا. ربما تكون VBA واحدة من أسهل اللغات المفيدة والأكثر استخدامًا. من الناحية المثالية ، يجب أن تأخذ دورة أساسية في OOP - البرمجة الموجهة للكائنات قبل تعلم أي لغات منظمة / موجهة للكائنات. آخر تعديل: 2025-01-22 17:01

نوع البرنامج: إطار عمل التطبيق. آخر تعديل: 2025-01-22 17:01

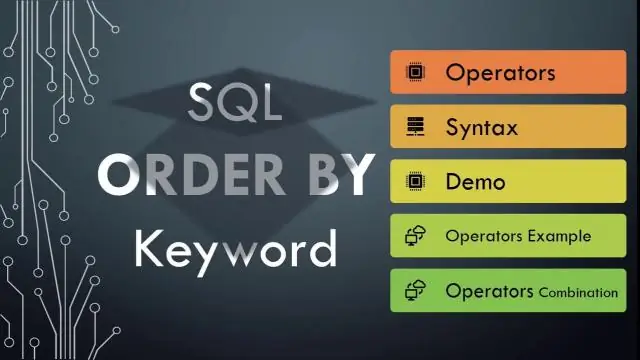

T-SQL - عبارة ORDER BY. الإعلانات. يتم استخدام عبارة MS SQL Server ORDER BY لفرز البيانات بترتيب تصاعدي أو تنازلي ، بناءً على عمود واحد أو أكثر. ينتج عن بعض استعلام فرز قاعدة البيانات ترتيبًا تصاعديًا افتراضيًا. آخر تعديل: 2025-01-22 17:01

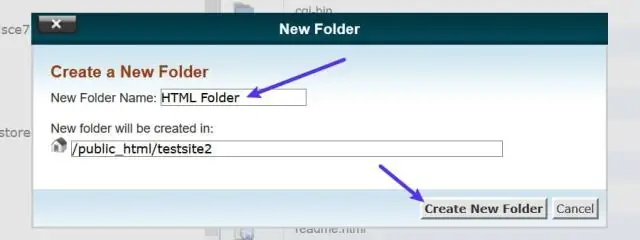

صحيح ، إنه جودادي! مزود استضافة مع SSD VPS كامل واستضافة مشتركة. خوادم أسماء Domaincontrol.com هي خوادم الأسماء الافتراضية التي يوفرها Godaddy للنطاقات التي استضافت DNS مع godaddy. آخر تعديل: 2025-01-22 17:01

سيكون I-94 المتجه شرقًا وغربًا بالقرب من مطار ديترويت مترو واحدًا مفتوحًا بين I-275 و US-24 (طريق التلغراف) ، بدءًا من الساعة 8 مساءً. من الجمعة حتى 5 صباحًا يوم الإثنين. I-94 المتجه شرقاً وغرباً سيكون به حارة واحدة مفتوحة بين شارع Conner و M-3 (Gratiot Avenue) من الساعة 5 صباحًا حتى 5 مساءً. السبت. آخر تعديل: 2025-01-22 17:01

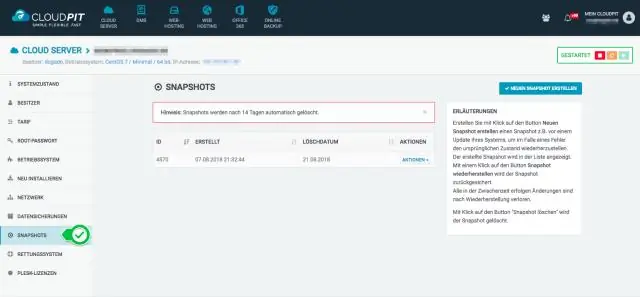

انتقل إلى صفحة Snapshots في Google Cloud Console. ابحث عن اسم اللقطة التي تريد استعادتها. انتقل إلى صفحة مثيلات VM. انقر فوق اسم المثيل الذي تريد استعادة القرص غير القابل للتمهيد فيه. في أعلى صفحة تفاصيل المثيل ، انقر على تعديل. ضمن أقراص إضافية ، انقر فوق إضافة قرص جديد. آخر تعديل: 2025-01-22 17:01

أفضل 10 برامج لتحسين محركات البحث SEMrush. Moz Pro. ترتيب SE. موصل. سيربستات. SpyFu. Ahrefs. تحسين الموقع. آخر تعديل: 2025-01-22 17:01

في البرمجة ، تحظر العمليات المتزامنة التعليمات حتى تكتمل المهمة ، بينما يمكن تنفيذ العمليات غير المتزامنة دون عرقلة العمليات الأخرى. يتم إكمال العمليات غير المتزامنة بشكل عام عن طريق إطلاق حدث أو عن طريق استدعاء وظيفة رد الاتصال المتوفرة. آخر تعديل: 2025-01-22 17:01

مكالمات ونصوص Unli لجميع الشبكات (Smart ، TNT ، Sun ، Globe ، TM) ، 100 ميجابايت بيانات ، صالحة لمدة يوم واحد. للتسجيل ، اطلب * 123 #> عروض أخرى> ALLNET30> اشتراك ، وانتظر رسالة التأكيد الناجحة. انظر أيضًا Smart Giga Video Promos. آخر تعديل: 2025-01-22 17:01

كلما زاد عدد الدورات في الدقيقة ، زادت سرعة دوران المروحة ، وفي معظم الحالات ، سيكون صوت المروحة أعلى. تميل مراوح العلبة مقاس 120 مم إلى أن تكون الحجم الأكثر شيوعًا للمراوح في أغلفة أجهزة الكمبيوتر الحديثة ، ولكنك ستجد العديد من الأحجام مثل 80 مم ، 92 مم ، 140 مم ، 200 مم وما بعدها. آخر تعديل: 2025-01-22 17:01

الأخوة () هي طريقة مضمنة في jQuery تُستخدم للعثور على جميع عناصر الأشقاء للعنصر المحدد. الأشقاء هم أولئك الذين لديهم نفس العنصر الأصل في شجرة DOM. قيمة الإرجاع: تقوم بإرجاع جميع أشقاء العنصر المحدد. آخر تعديل: 2025-01-22 17:01

محلل البيانات الصحية المعتمد (CHDA®) تزود هذه الشهادة المرموقة الممارسين بالمعرفة لاكتساب البيانات وإدارتها وتحليلها وتفسيرها وتحويلها إلى معلومات دقيقة ومتسقة وفي الوقت المناسب ، مع تحقيق التوازن بين الرؤية الاستراتيجية "للصورة الكبيرة" وبين الرؤية اليومية. تفاصيل اليوم. آخر تعديل: 2025-01-22 17:01

تعريف: ملف المعاملة. ملف الصفقة. مجموعة من سجلات المعاملات. تُستخدم ملفات تبادل البيانات لتحديث الملفات الرئيسية ، والتي تحتوي على بيانات حول موضوعات المؤسسة (العملاء ، والموظفون ، والموردون ، وما إلى ذلك). آخر تعديل: 2025-01-22 17:01

مزدوج. MIN_VALUE يمثل القيمة 2 & ناقص ؛ 1074. هذه قيمة غير عادية ، وهي أصغر قيمة يمكن أن يمثلها المضاعف. القيمة غير العادية لها 0 قبل النقطة الثنائية: 0. آخر تعديل: 2025-01-22 17:01

حسنًا ، يحدث الخطأ غالبًا بسبب التاريخ الخطأ على جهاز الكمبيوتر الخاص بك. نظرًا لأن شهادة الأمان تأتي مع مدة صالحة ، فإن التاريخ الخاطئ الذي تم إعداده على جهاز الكمبيوتر الخاص بك يمكن أن يكون سبب هذا الخطأ. قد تتلقى رسالة عن أخطاء شهادة الأمان أثناء تصفحك لموقع معين. آخر تعديل: 2025-01-22 17:01

يتم استخدام الأمر غير الرسمي: لإعطاء النصيحة. لإعطاء التعليمات. أن تأمر بفعل شيء ما. آخر تعديل: 2025-01-22 17:01

الأوامر الداخلية هي الأوامر التي تم تحميلها بالفعل في النظام. يمكن تنفيذها في أي وقت وتكون مستقلة. من ناحية أخرى ، يتم تحميل الأوامر الخارجية عندما يطلبها المستخدم. الأوامر الداخلية لا تتطلب عملية منفصلة لتنفيذها. آخر تعديل: 2025-01-22 17:01

المراحل السبع للهجوم السيبراني الخطوة الأولى - الاستطلاع. قبل شن هجوم ، يقوم المتسللون أولاً بتحديد هدف ضعيف واستكشاف أفضل الطرق لاستغلاله. الخطوة الثانية - التسلح. الخطوة الثالثة - التسليم. الخطوة الرابعة - الاستغلال. الخطوة الخامسة - التثبيت. الخطوة السادسة - القيادة والسيطرة. الخطوة السابعة - العمل على الهدف. آخر تعديل: 2025-01-22 17:01

الإعدادات المتقدمة: إعادة تعيين GoogleChrome عندما تظهر القائمة المنسدلة ، حدد الإعدادات. يجب الآن عرض إعدادات Chrome في علامة تبويب أو نافذة جديدة ، بناءً على التكوين الخاص بك. قم بالتمرير إلى أسفل الصفحة واضغط على متقدم. يجب الآن عرض إعدادات Chrome المتقدمة. آخر تعديل: 2025-01-22 17:01

للوصول إلى محرر الفيلم ، قم بتشغيل تطبيق صور Google وفي الزاوية اليمنى العليا ، انقر على قائمة ثلاثية النقاط. في قائمة الخيارات ، انقر على خيار "فيلم" وستفتح نافذة جديدة بعنوان "إنشاء فيلم". هذا هو المكان الذي يمكنك فيه تحديد الصور و / أو مقاطع الفيديو التي تريد تحريرها وإضافتها إلى محرر الفيلم. آخر تعديل: 2025-01-22 17:01

في Source Control Explorer ، حدد الفرع أو المجلد أو الملف الذي تريد دمجه. انقر فوق القائمة ملف ، وأشر إلى التحكم بالمصدر ، وأشر إلى التفريع والدمج ، ثم انقر فوق دمج. آخر تعديل: 2025-01-22 17:01

باستخدام الحوسبة السحابية ، يمكنك تحقيق تكلفة متغيرة أقل مما يمكنك الحصول عليه بنفسك. نظرًا لأن الاستخدام من مئات الآلاف من العملاء يتم تجميعهم في السحابة ، يمكن لمقدمي الخدمة مثل Amazon Web Services تحقيق وفورات حجم أعلى والتي تُترجم إلى رواتب أقل مع الأسعار. آخر تعديل: 2025-01-22 17:01

الإجابة: بالإضافة إلى نوع المُنشئ ، توفر Oracle أيضًا طرق تجميع للاستخدام مع VARRAYS والجداول المتداخلة. لا يمكن استخدام طرق التجميع في DML ولكن فقط في البيانات الإجرائية. يقوم DELETE بإزالة عناصر محددة من جدول متداخل أو كل ملف. فاري. آخر تعديل: 2025-01-22 17:01

يتم إنشاء حوار صوفيا عبر شجرة قرارات ، ولكنه يتكامل مع هذه المخرجات بشكل فريد. وفقًا لـ The Verge ، غالبًا ما يبالغ هانسون و "يضلل بشدة" حول قدرة صوفيا على الوعي ، على سبيل المثال من خلال الاتفاق مع جيمي فالون في عام 2017 على أن صوفيا كانت "على قيد الحياة أساسًا". آخر تعديل: 2025-01-22 17:01

الكيان الضعيف هو كيان لا يمكن أن يوجد إلا عندما يمتلكه كيان آخر. على سبيل المثال: لا يمكن أن توجد الغرفة إلا في مبنى. من ناحية أخرى ، يمكن اعتبار TIRE كيانًا قويًا لأنه يمكن أن يوجد أيضًا دون أن يكون مرتبطًا بـ CAR. آخر تعديل: 2025-01-22 17:01

4 إجابات استخدم أداة التحديد لتحديد القسم الأوسط الذي تريد إزالته. حدد> معكوس لتحديد كل شيء بخلاف هذا القسم الأوسط. نسخ و لصق. حدد النصف الأيمن واستخدم أداة التحريك لتحريكه فوق النصفين المحاذيين. إخفاء طبقة الخلفية / الصورة الأصلية. آخر تعديل: 2025-01-22 17:01

افتح تطبيق Dropbox. اضغط على سهم القائمة المنسدلة على يمين الملف أو المجلد الذي ترغب في إعادة تسميته ، ثم حدد إعادة تسمية من القائمة المنبثقة في الجزء السفلي من الشاشة. آخر تعديل: 2025-01-22 17:01

ابدأ بتحديد ونسخ مجموعة البيانات بالكامل. انقر فوق موقع جديد في الورقة ، ثم انتقل إلى تحرير | الصق خاص وحدد خانة الاختيار تبديل ، كما هو موضح في الشكل ب. انقر فوق موافق ، وسيقوم Excel بتغيير موضع تسميات وبيانات العمود والصف ، كما هو موضح في الشكل ج. آخر تعديل: 2025-01-22 17:01

يوفر CHAP الحماية ضد هجمات إعادة التشغيل من قبل النظير من خلال استخدام معرف متغير تدريجيًا وقيمة تحدي متغيرة. تتطلب CHAP أن يعرف كل من العميل والخادم النص العادي للسر ، على الرغم من أنه لا يتم إرساله أبدًا عبر الشبكة. آخر تعديل: 2025-01-22 17:01

أمان قاعدة البيانات (صفحة 185). SYSTEM هو حساب مسؤول قاعدة البيانات العامة الافتراضي لقواعد بيانات Oracle. يتم منح SYS و SYSTEM دور DBA تلقائيًا ، لكن SYSTEM هو الحساب الوحيد الذي يجب استخدامه لإنشاء جداول وطرق عرض إضافية تستخدمها Oracle. آخر تعديل: 2025-01-22 17:01

يقوم ممثلو الدعم الفني بالرد على المكالمات الهاتفية الواردة واستكشاف مشكلات العملاء التقنية مع برامج وأجهزة الكمبيوتر. تقوم مراكز الاتصال بتوظيف ممثلين للدعم الفني للعمل بدوام كامل وبدوام جزئي خلال الورديات المرنة التي قد تشمل الأمسيات وعطلات نهاية الأسبوع. آخر تعديل: 2025-01-22 17:01