إذا كنت بحاجة إلى استخدام حساب VPN على العديد من الأجهزة ، فيجب عليك اختيار خدمة VPN التي تتيح لك القيام بذلك. عند تحديد مزود VPN ، انتبه إلى حدوده على الاتصالات المتزامنة (يطلق عليه أحيانًا تسجيلات الدخول المتعددة). تسمح معظم شبكات VPN المقدمة للأفراد باتصال واحد أو اتصالين متزامنين. آخر تعديل: 2025-01-22 17:01

استثناء وقت التشغيل هو الفئة الأصلية في جميع استثناءات لغة برمجة Java التي من المتوقع أن تتعطل أو تتعطل البرنامج أو التطبيق عند حدوثهما. بخلاف الاستثناءات التي لا تعتبر استثناءات وقت التشغيل ، لا يتم تحديد استثناءات وقت التشغيل مطلقًا. آخر تعديل: 2025-01-22 17:01

Loopback هي عقدة مفتوحة المصدر قابلة للتوسيع بدرجة كبيرة. js الذي يمكن استخدامه لبناء واجهات برمجة تطبيقات REST الديناميكية من طرف إلى طرف. مع القليل من التعليمات البرمجية أو بدونها ، يمنحك Loopback القدرة على: إنشاء واجهات برمجة التطبيقات بسرعة. قم بتوصيل واجهات برمجة التطبيقات الخاصة بك بمصادر البيانات مثل قواعد البيانات العلائقية ، و MongoDB ، وواجهات برمجة تطبيقات REST ، وما إلى ذلك. آخر تعديل: 2025-01-22 17:01

يغير اللصق معنى الكلمة. قد يتم إرفاق ملصق ببداية أو نهاية الكلمة الجذرية أو الجذعية. إذا تم إرفاق عنوان ببداية الكلمة ، فإنه يسمى بادئة. إذا تم إرفاق عنوان بنهاية الكلمة ، فإنه يسمى لاحقة. آخر تعديل: 2025-01-22 17:01

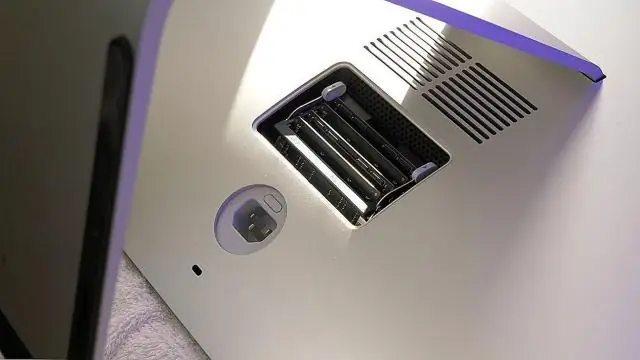

يعد محرك الأقراص ذي الحالة الصلبة (SSD) أسرع بكثير ويوفر أداءً أفضل بشكل ملحوظ عندما يتعلق الأمر بالألعاب ، خاصةً فترات التحميل. من ناحية أخرى ، تتمتع محركات الأقراص الثابتة بعمر أطول وهي أكثر فعالية من حيث التكلفة كحل تخزين كبير الحجم. آخر تعديل: 2025-01-22 17:01

الإطار السلكي (المعروف أيضًا باسم "الهيكل العظمي") هو تمثيل ثابت ومنخفض الدقة للتخطيطات المختلفة التي تشكل منتجًا. إنه تمثيل مرئي لواجهة باستخدام أشكال بسيطة فقط (تبدو الإطارات السلكية وكأنها مصممة بأسلاك ومن هنا يأتي الاسم). آخر تعديل: 2025-01-22 17:01

تتفوق الأساليب الكلاسيكية مثل ETS و ARIMA على التعلم الآلي وطرق التعلم العميق للتنبؤ بخطوة واحدة على مجموعات البيانات أحادية المتغير. تتفوق الأساليب الكلاسيكية مثل Theta و ARIMA على التعلم الآلي وطرق التعلم العميق للتنبؤ متعدد الخطوات على مجموعات البيانات أحادية المتغير. آخر تعديل: 2025-01-22 17:01

يحتوي كل قالب Squarespace على رمز خاص به ، مما يعني أنه لا يمكنك مزج الميزات ومطابقتها من قوالب مختلفة. على سبيل المثال ، لا يمكنك إضافة صفحة فهرس من قالب واحد ثم استخدام صفحة معرض قالب مختلف. آخر تعديل: 2025-01-22 17:01

البحث عن الروابط المستخدمة في الصيغ اضغط على Ctrl + F لتشغيل مربع الحوار "بحث واستبدال". انقر فوق خيارات. في البحث عن المربع ، أدخل. في المربع ضمن ، انقر فوق المصنف. في المربع بحث في ، انقر فوق الصيغ. انقر فوق "بحث عن الكل". في مربع القائمة المعروض ، ابحث في عمود الصيغة عن الصيغ التي تحتوي على. آخر تعديل: 2025-01-22 17:01

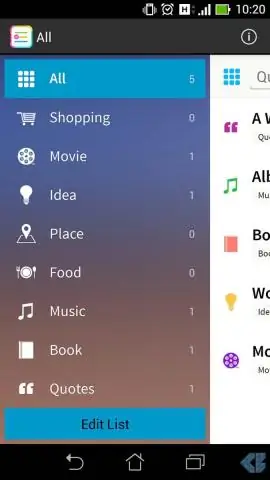

يمكن لأي شخص تشارك معه تصنيف أو تلوين أو أرشفة أو إضافة تذكيرات دون تغيير الملاحظة للآخرين. إذا كنت تريد مشاركة ملاحظة ، ولكنك لا تريد أن يقوم الآخرون بتعديلها ، فأرسل ملاحظة Keep باستخدام تطبيق آخر. على هاتفك أو جهازك اللوحي الذي يعمل بنظام Android ، افتح تطبيق Google Keep. انقر بعد ذلك على الملاحظة التي تريد مشاركتها. آخر تعديل: 2025-01-22 17:01

خطة أمان النظام أو SSP هي وثيقة تحدد وظائف وميزات النظام ، بما في ذلك جميع أجهزته والبرامج المثبتة على النظام. آخر تعديل: 2025-01-22 17:01

إن -T4 مخصص لقالب السرعة ، وهذه القوالب هي التي تخبر nmap بمدى سرعة إجراء الفحص. تتراوح سرعة قالب السرعة من 0 للبطء والتخفي إلى 5 للسرعة والوضوح. آخر تعديل: 2025-01-22 17:01

يشير مستوى البيانات إلى جميع الوظائف والعمليات التي تعيد توجيه الحزم / الإطارات من واجهة إلى أخرى. يشير مستوى التحكم إلى جميع الوظائف والعمليات التي تحدد المسار الذي يجب استخدامه. بروتوكولات التوجيه ، والشجرة الممتدة ، و ldp ، وما إلى ذلك هي أمثلة. آخر تعديل: 2025-01-22 17:01

قم بإنشاء مستودع جديد على جيثب. افتح TerminalTerminalGit Bash. قم بتغيير دليل العمل الحالي إلى مشروعك المحلي. قم بتهيئة الدليل المحلي كمستودع Git. أضف الملفات في المستودع المحلي الجديد الخاص بك. قم بتنفيذ الملفات التي قمت بتجميعها في مستودعك المحلي. آخر تعديل: 2025-01-22 17:01

إعداد بسيط من خلال استخدام الكمبيوتر مع متصفح الويب. بعد الإعداد ، ما عليك سوى توصيل محول Wi-Fi بمنفذ Ethernet لجهازك السلكي. لا يمكن لمكرر Wi-Fi الاحترافي هذا تحويل المعدات السلكية إلى أجهزة Wi-Fi فحسب ، بل يمكنه أيضًا توسيع نطاق تغطية شبكة Wi-Fi الحالية. آخر تعديل: 2025-01-22 17:01

في هذه الصفحة التثبيت والتكوين خطوة بخطوة خادم OpenLDAP. الخطوة 1. متطلبات. الخطوة 2. ابدأ الخدمة. الخطوه 3. قم بإنشاء كلمة مرور مستخدم جذر LDAP. الخطوة رقم 4. قم بتحديث /etc/openldap/slapd.conf لكلمة مرور الجذر. الخطوة رقم 5. تطبيق التغييرات. الخطوة رقم 6. إنشاء مستخدمين تجريبيين. الخطوة رقم 7. ترحيل المستخدمين المحليين إلى LDAP. آخر تعديل: 2025-01-22 17:01

نموذج المدخلات والعملية والمخرجات (IPO) ، أو نمط المدخلات والعملية والمخرجات ، هو نهج يستخدم على نطاق واسع في تحليل الأنظمة وهندسة البرمجيات لوصف هيكل برنامج معالجة المعلومات أو عملية أخرى. آخر تعديل: 2025-01-22 17:01

افتح تطبيق الإعدادات. انقر فوق Wi-Fi ، ثم قم بتبديل شريط التمرير في الشاشة التالية إلى تشغيل / أخضر. سيقوم YouriPhone بإنشاء قائمة بالشبكات اللاسلكية المتاحة ضمن اختيار شبكة. آخر تعديل: 2025-01-22 17:01

لف القاعدة عكس اتجاه عقارب الساعة لفصل الكاميرا عن القاعدة. حفر تحديد موقع الثقوب على القاعدة. ضع القاعدة مع تحديد الثقوب على الحائط (يجب أن تكون علامة السهم لأعلى) ، وقم بتمييزها بقلم. حفر في النقطة المحددة. اربط القاعدة على الحائط. ركب الكاميرا. آخر تعديل: 2025-01-22 17:01

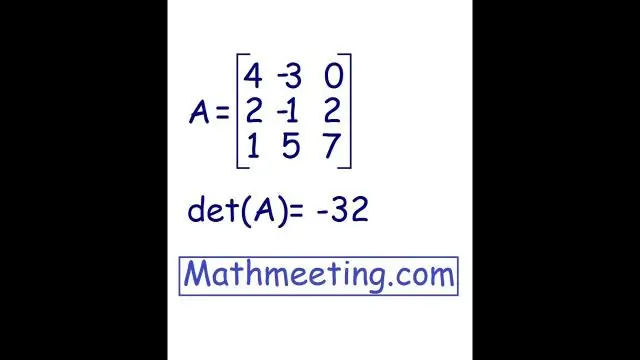

من الممكن ضرب المصفوفات 2x3 و 3x3 والمصفوفة الناتجة هي مصفوفة 2x3. آخر تعديل: 2025-01-22 17:01

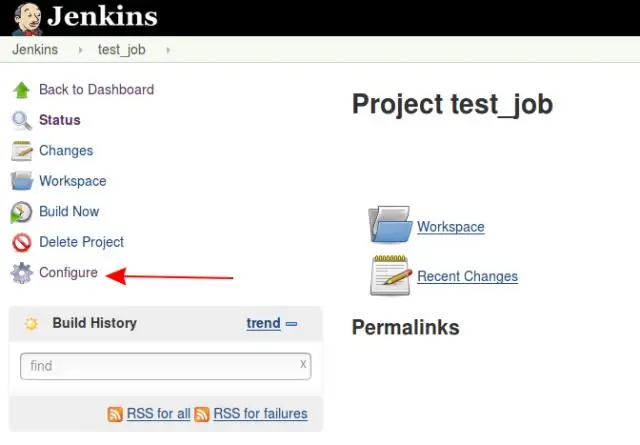

Cron هو برنامج جدولة المهام المخبوز - قم بتشغيل الأشياء في أوقات محددة ، وكررها وما إلى ذلك في الواقع ، يستخدم Jenkins شيئًا مثل بناء جملة cron عندما تحدد أوقاتًا معينة تريد تشغيل الوظيفة. آخر تعديل: 2025-01-22 17:01

متأثر: جايثون. اباتشي جروفي جافا سكريبت. آخر تعديل: 2025-01-22 17:01

إنشاء رمز وصول شخصي VSTS (PAT) في صفحة VSTS الخاصة بك ، في الجزء العلوي الأيمن ، انقر فوق صورة ملف التعريف الخاص بك وانقر فوق الأمان. في صفحة رموز الوصول الشخصية ، انقر فوق إضافة. عند إنشاء الرمز المميز ، قم بتدوينه لأنه لا يمكن عرضه مرة أخرى. آخر تعديل: 2025-01-22 17:01

حول OnTheHub. يكرس موقع OnTheHub جهوده لإزالة العوائق التي تحول دون التعليم من خلال تزويد الطلاب وأعضاء هيئة التدريس ببرامج مجانية ومخفضة السعر من كبار الناشرين في العالم. باستخدام OnTheHub ، يوفر الطلاب والمعلمون ما يصل إلى 90٪ على البرامج الأكاديمية ، ويمكنهم أيضًا الحصول على المنتجات مجانًا. آخر تعديل: 2025-01-22 17:01

ملفات مجموعة البيانات R إحدى أبسط الطرق لحفظ بياناتك هي حفظها في ملف RData باستخدام الوظيفة save (). R يحفظ بياناتك في مجلد العمل على قرص الكمبيوتر في ملف ثنائي. آخر تعديل: 2025-01-22 17:01

تعريف DAC "بالحرج". وضوحا das-ed ordas. آخر تعديل: 2025-01-22 17:01

كيفية نقل ملفات Mac إلى جهاز كمبيوتر يعمل بنظام Windows المزيد: Windows 10: مراجعة كاملة. قم بتوصيل محرك الأقراص الخارجي بجهاز Mac الخاص بك ، وافتح محرك الأقراص وحدد ملف. حدد مجلد جديد. اكتب الملفات المصدرة واضغط على Return. تخطي إلى الخطوة 17 إذا كنت لا تستخدم الصور. افتح تطبيق الصور وانقر فوق تحرير في شريط القائمة. انقر فوق تحديد الكل. انقر فوق ملف. حرك المؤشر إلى تصدير. آخر تعديل: 2025-01-22 17:01

من الممكن أيضًا مع ACL الموسعة تحديد البروتوكول المسموح به أو المرفوض. كما هو الحال مع قوائم ACL القياسية ، يوجد نطاق رقمي محدد يتم استخدامه لتحديد قائمة وصول موسعة ؛ هذا النطاق من 100-199 و 2000-2699. آخر تعديل: 2025-01-22 17:01

ماذا يفعل مفتاح القفل على آلة البنزين؟ مفتاح القفل هو ميزة أمان مصممة للعمل جنبًا إلى جنب مع مكابح دولاب الموازنة لجزازة العشب. عندما يكون المفتاح متصلاً ، فإنه يوقف ملف الإشعال عن إرسال أي تيار إلى شمعة الإشعال ، وهذا ، بالطبع ، يعني أن جزازة العشب لن تبدأ. آخر تعديل: 2025-01-22 17:01

إذا تلقيت الرسالة "هذه النسخة من Windows ليست أصلية" ، فهذا يعني أن Windows لديه ملف محدث قادر على اكتشاف نظام التشغيل Windows الخاص بك. وبالتالي ، يتطلب هذا إلغاء تثبيت هذا التحديث التالي للتخلص من هذه المشكلة. آخر تعديل: 2025-01-22 17:01

تأسست Oracle في أغسطس 1977 من قبل Larry Ellison و Bob Miner و Ed Oates و Bruce Scott ، وقد تم تسمية Oracle في البداية باسم "Project Oracle" وهو مشروع لأحد عملائها ، CIA ، والشركة التي طورت Oracle أطلق عليها اسم "مختبرات تطوير الأنظمة" أو SDL. آخر تعديل: 2025-01-22 17:01

تعد NRF مكونًا رئيسيًا للبنية القائمة على خدمة 5G. بالإضافة إلى العمل كمستودع للخدمات ، يدعم NRF أيضًا آليات الاكتشاف التي تسمح لعناصر 5G باكتشاف بعضها البعض والحصول على حالة محدثة للعناصر المطلوبة. آخر تعديل: 2025-01-22 17:01

تحقق من قائمتنا التي تضم 10 مواقع مجانية لمشاركة الملفات وتخزينها عبر الإنترنت. OneDrive. OneDrive هي خدمة تخزين ملفات مجانية عبر الإنترنت من Microsoft. ميديافاير. أمازون كلاود درايف. بصندوق الإسقاط. YouSENDit. شوجر سينك. ناقص. رابيدشير. آخر تعديل: 2025-01-22 17:01

يمكنك أيضًا استيراد البيانات عبر علامة التبويب "استيراد مجموعة البيانات" في RStudio ، ضمن "البيئة العالمية". استخدم خيار بيانات النص في القائمة المنسدلة وحدد ملف. RData من المجلد. آخر تعديل: 2025-01-22 17:01

برنامج Bitdefender Antivirus Plus 2020. Norton AntiVirus Plus. برنامج Webroot SecureAnywhere AntiVirus. برنامج ESET NOD32 Antivirus. برنامج مكافحة الفيروسات F-Secure SAFE. كاسبيرسكي المضاد للفيروسات. برنامج Trend Micro Antivirus + Security. قبة الباندا الأساسية. آخر تعديل: 2025-01-22 17:01

C ++ هي لغة محمولة للغاية وغالبًا ما تكون اللغة المفضلة لتطوير تطبيقات متعددة الأجهزة ومنصات متعددة. يحتوي C ++ على مكتبة غنية بالوظائف. تسمح لغة C ++ بمعالجة الاستثناءات ، كما أن التحميل الزائد للوظائف غير ممكن في C. C ++ هي لغة قوية وفعالة وسريعة. آخر تعديل: 2025-01-22 17:01

38) إلى أقصى قيمة 64. يجب أن يشرك هذا المزيد من النوى. ستستخدم MySQL نوى متعددة تلقائيًا ، لذا فإما أن يكون الحمل بنسبة 25٪ مصادفة 1 أو خطأ محتمل في التهيئة على Solaris. آخر تعديل: 2025-01-22 17:01

المتطلبات: تفويض البروتوكول هو نمط تصميم يمكّن فئة أو بنية من تسليم (أو تفويض) بعض مسؤولياته إلى مثيل من نوع آخر. آخر تعديل: 2025-01-22 17:01

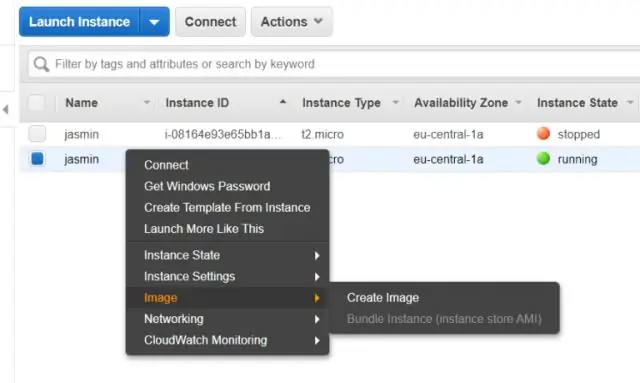

لتقييد وصول المستخدمين إلى تشغيل مثيلات EC2 باستخدام AMIs المميزة ، أنشئ AMI من مثيل موجود - أو استخدم AMI موجودًا - ثم أضف علامة إلى AMI. بعد ذلك ، قم بإنشاء سياسة IAM مخصصة مع شرط علامة يقيد أذونات المستخدمين لبدء تشغيل الحالات التي تستخدم AMI الموسومة فقط. آخر تعديل: 2025-01-22 17:01

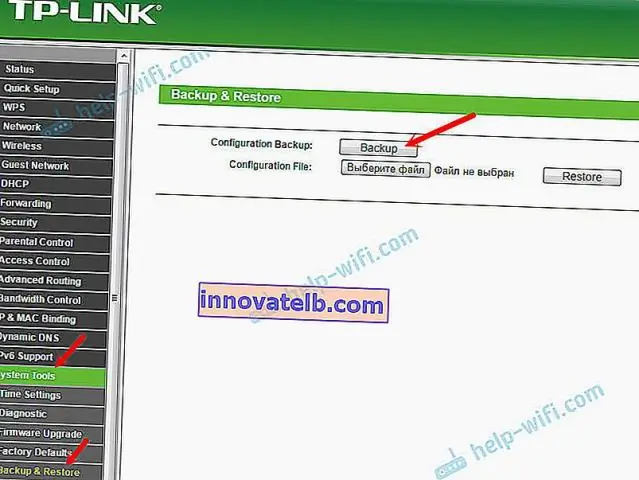

الخطوة 1 افتح متصفح الويب واكتب عنوان IP الخاص بالجهاز في شريط العناوين (الافتراضي هو 192.168.1.1). اضغط دخول. الخطوة 2 اكتب اسم المستخدم وكلمة المرور في صفحة تسجيل الدخول ، وكل من اسم المستخدم وكلمة المرور الافتراضيين هما المسؤولان ، ثم انقر فوق "موافق" لتسجيل الدخول إلى الجهاز. آخر تعديل: 2025-01-22 17:01