الخطوة 3: قم بتثبيت. سير وتوليد. p12 ابحث عن ملف .cer الذي قمت بتنزيله للتو وانقر نقرًا مزدوجًا. تأكد من تعيين القائمة المنسدلة على "تسجيل الدخول" انقر فوق إضافة. افتح KeyChain Access مرة أخرى. ابحث عن ملفي التعريف اللذين قمت بإنشائهما في الخطوة 1 (بالاسم الشائع لمطور iOS). آخر تعديل: 2025-01-22 17:01

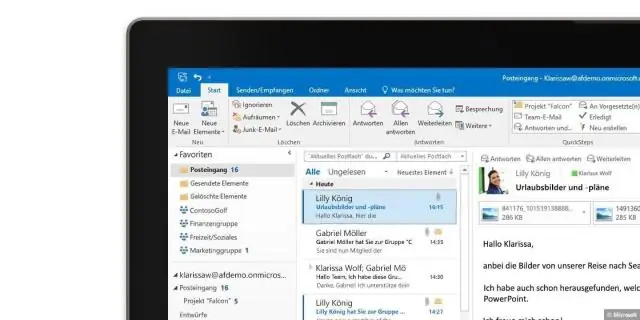

Outlook 2010 افتح برنامج Microsoft Outlook. انقر فوق علامة التبويب الصفحة الرئيسية. ثم انقر فوق رمز البريد الإلكتروني غير الهام من قسم "حذف". حدد البريد العشوائي. انقر فوق خيارات البريد الإلكتروني غير الهام ، كما هو موضح أدناه. انقر فوق علامة التبويب المرسلون المحظورون. انقر فوق الزر "إضافة". أدخل عنوان البريد الإلكتروني أو اسم المجال المناسب. آخر تعديل: 2025-01-22 17:01

بشكل افتراضي ، يتحقق Windows Live Mail من الرسائل الجديدة على خادم البريد عند بدء تشغيل البرنامج ، وكل 10 دقائق بعد ذلك. آخر تعديل: 2025-01-22 17:01

لدمج ملفات Microsoft Excel معًا ، من الأفضل حفظها كملفات CSV أولاً. افتح ملفات Excel وفي شريط القوائم ، انقر فوق ملف ، ثم حفظ باسم. في القائمة المنسدلة حفظ كنوع ، حدد CSV (محدد بفواصل) (. آخر تعديل: 2025-01-22 17:01

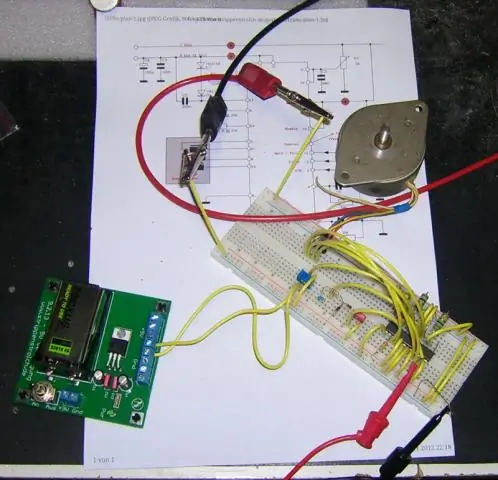

التحكم في الوصول هو تقنية أمنية تنظم من وماذا يمكنه عرض أو استخدام الموارد في بيئة حوسبة. يحد التحكم في الوصول المادي من الوصول إلى المجمعات والمباني والغرف وأصول تكنولوجيا المعلومات المادية. آخر تعديل: 2025-01-22 17:01

يرمز IPS إلى التبديل الداخلي ، وهو نوع من تقنية لوحة العرض LED (شكل من أشكال LCD). تتميز لوحات PS بأنها تحتوي على أفضل الألوان وزوايا الرؤية بين الأنواع الرئيسية الأخرى من لوحات العرض ، TN (nematic الملتوية) و VA (الرأسية انتقام). آخر تعديل: 2025-01-22 17:01

هناك 5 مكونات رئيسية لمخزن البيانات. 1) قاعدة البيانات 2) أدوات ETL 3) البيانات الوصفية 4) أدوات الاستعلام 5) DataMarts. آخر تعديل: 2025-01-22 17:01

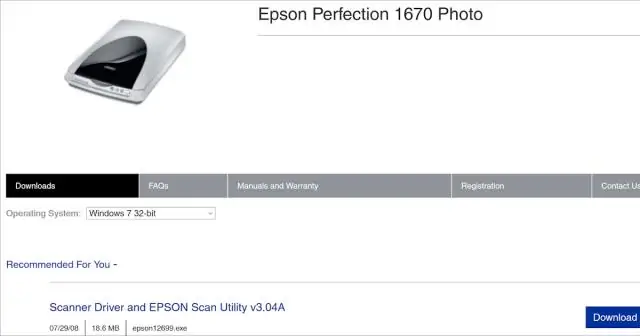

تثبيت الطابعة تلقائيًا افتح الإعدادات. انقر فوق الأجهزة. انقر فوق الطابعات والماسحات الضوئية. انقر فوق الزر إضافة طابعة أو ماسح ضوئي. انتظر بضع لحظات. انقر فوق خيار الطابعة التي أريدها غير مدرج. حدد الطابعة أقدم قليلاً. ساعدني في العثور عليه. اختيار. حدد طابعتك من القائمة. آخر تعديل: 2025-01-22 17:01

أداة الثقب ، والتي تسمى أيضًا أداة kronetool ، هي أداة يدوية تستخدم لتوصيل الاتصالات السلكية واللاسلكية وأسلاك الشبكة بلوحة التصحيح أو كتلة التثقيب أو وحدة حجر الزاوية أو صندوق تثبيت السطح. يأتي جزء "التثقيب" من الاسم من ثقب السلك في مكانه باستخدام إجراء تصادم. آخر تعديل: 2025-01-22 17:01

اضغط على "Ctrl-Shift-Esc" لفتح إدارة المهام. انقر فوق علامة التبويب "تطبيقات" لمعرفة البرامج التي تعمل على الكمبيوتر البعيد. انقر فوق علامة التبويب "العمليات" لمعرفة عمليات النظام قيد التشغيل. انقر فوق علامة التبويب "الخدمات" لمعرفة خدمات النظام قيد التشغيل. آخر تعديل: 2025-01-22 17:01

اشترك في Voice واحصل على رقمك من جهاز الكمبيوتر ، انتقل إلى voice.google.com. قم بتسجيل الدخول إلى حساب Google الخاص بك. بعد مراجعة شروط الخدمة وسياسة الخصوصية ، انقر فوق متابعة. البحث عن طريق المدينة أو رمز المنطقة لرقم. الصوت لا يقدم رقم 1-800. بجانب الرقم الذي تريده ، انقر فوق "تحديد". آخر تعديل: 2025-01-22 17:01

البيئة في Postman هي مجموعة من أزواج القيمة الرئيسية. تساعدنا البيئة على التمييز بين الطلبات. عندما ننشئ بيئة داخل Postman ، يمكننا تغيير قيمة أزواج القيمة الرئيسية وتنعكس التغييرات في طلباتنا. توفر البيئة فقط حدودًا للمتغيرات. آخر تعديل: 2025-01-22 17:01

إذا سمحت للموظفين باستخدام BYOD في مكان العمل ، فقد تواجه مخاطر أمنية مرتبطة بما يلي: الأجهزة المفقودة أو المسروقة. الأشخاص الذين يغادرون الشركة. عدم وجود جدار حماية أو برنامج مضاد للفيروسات. الوصول إلى شبكة Wi-Fi غير آمنة. آخر تعديل: 2025-01-22 17:01

كيفية مسح سجل بحث Facebook الخاص بك على iPhone افتح تطبيق Facebook على iPhone. اضغط على شريط البحث في الأعلى. انقر فوق تحرير. انقر فوق مسح عمليات البحث. آخر تعديل: 2025-01-22 17:01

ورقة الأنماط: CSS. آخر تعديل: 2025-01-22 17:01

واحدة من أكثر الأنشطة التي لا تنسى لطلابي هي الحبس. هذا في الأساس عبارة عن مبيت ضخم حيث يقضي الطلاب الليل في المدرسة مع جميع أصدقائهم. أعلم أن بعضًا منكم يقرؤون هذا ليس لديهم وفرة من الموارد ، لكن القفل ممكن حتى بالنسبة لمدرسة ذات موارد قليلة. آخر تعديل: 2025-01-22 17:01

على أجهزة Android ، افتح تطبيق Facebook على Android واضغط على خيار إعدادات التطبيق على الشريط الجانبي الأيسر (الشريط الجانبي الأيمن لمستخدمي البيتا). ابحث هنا عن خيار Video Auto-play وإيقاف تشغيله. إذا كنت تريد تشغيل مقاطع الفيديو عبر Wi-Fi وتقييدها فقط أثناء اتصال البيانات ، فحدد Wi-fionly. آخر تعديل: 2025-01-22 17:01

AF - تعني التركيز التلقائي ، مما يعني أن العدسة يمكنها التركيز تلقائيًا من خلال الكاميرا. AF-D - التركيز التلقائي مع معلومات المسافة. تمامًا مثل التركيز البؤري التلقائي ، إلا أنه يمكنه الإبلاغ عن المسافة بين الهدف والعدسة ثم إرسال هذه المعلومات إلى الكاميرا. AF-S - تركيز تلقائي مع محرك موجة صامت. آخر تعديل: 2025-01-22 17:01

فيما يلي 5 مزايا لفصل التطبيق إلى طبقات: يمنحك القدرة على تحديث حزمة التكنولوجيا لطبقة واحدة ، دون التأثير على المجالات الأخرى للتطبيق. يسمح بفرق تطوير مختلفة لكل عمل في مجالات خبرته الخاصة. آخر تعديل: 2025-01-22 17:01

اتبع هذه الخطوات السهلة لفتح ملفات GBX الخطوة 1: انقر نقرًا مزدوجًا فوق الملف. قبل تجربة أي طرق أخرى لفتح GBX من الملفات ، ابدأ بالنقر المزدوج على أيقونة الملف. الخطوة 2: اختر البرنامج المناسب. الخطوة 3: اكتشف نوع الملف. الخطوة 4: تحقق مع مطور البرامج. الخطوة 5: قم بتنزيل Universal File Viewer. آخر تعديل: 2025-01-22 17:01

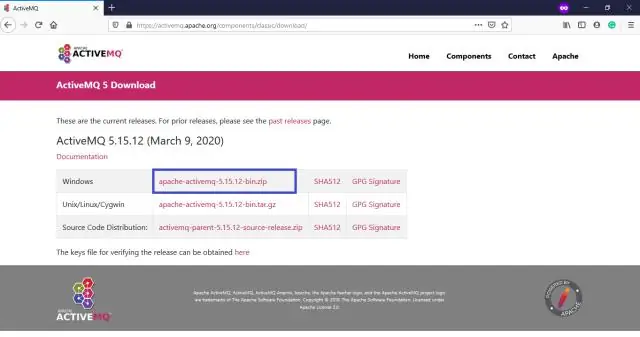

من المستعرض ، انتقل إلى activemq.apache.org/. انقر فوق الارتباط #Download في جزء التنقل (الجزء الأيمن). انقر فوق الارتباط Maven ActiveMQ SNAPSHOT. للحصول على لقطة ثنائية ، انتقل إلى قسم #Starting ActiveMQ في هذا المستند. آخر تعديل: 2025-01-22 17:01

يشير محو الأمية المعلوماتية إلى القدرة على التعرف على وقت الحاجة إلى المعلومات وتحديد موقع هذه المعلومات وتقييمها واستخدامها بشكل فعال. برنامجنا هو برنامج تدريجي لمحو الأمية المعلوماتية مضمن في منهج Champlain الأساسي. آخر تعديل: 2025-01-22 17:01

وفقًا لقاموس أكسفورد الإنجليزي على الإنترنت ، تم استخدام كلمة "kewl" لأول مرة في عام 1990. وبحلول عام 1995 ، تم استخدامها في مجلة New Scientist وتم عرضها أيضًا في New York Magazine و New Musical Express. الآن ، اعتبرها قاموس أوكسفورد الإنجليزي كلمة في حد ذاتها. ومع ذلك ، فقد وصفتها بأنها عامية. آخر تعديل: 2025-01-22 17:01

تُستخدم وصلات العبور لتكوين الإعدادات للأجهزة الطرفية للكمبيوتر ، مثل اللوحة الأم ومحركات الأقراص الثابتة وأجهزة المودم وبطاقات الصوت والمكونات الأخرى. على سبيل المثال ، إذا كانت اللوحة الأم تدعم اكتشاف التسلل ، فيمكن أن يعيق العبور لتمكين هذه الميزة أو تعطيلها. آخر تعديل: 2025-01-22 17:01

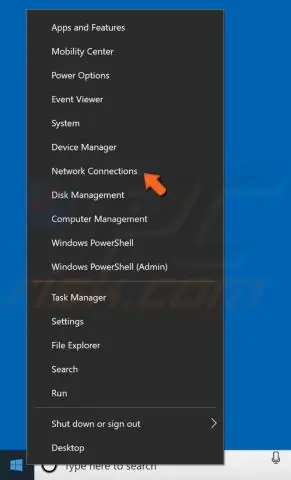

4. قم بتعيين عنوان IP الخاص بك يدويًا اضغط على Windows Key + X واختر NetworkConnections. انقر بزر الماوس الأيمن فوق شبكتك اللاسلكية واختر خصائص من القائمة. حدد Internet Protocol Version 4 (TCP / IPv4) وانقر فوق زر خصائص. آخر تعديل: 2025-01-22 17:01

النموذج الأولي هو نموذج مصغر محاكاة للمنتج في الوقت الفعلي ، ويستخدم في الغالب للاختبار. النموذج المستخدم يعرض المنتج الذي تم تطويره أو قيد التطوير كيف يبدو من وجهات نظر مختلفة. آخر تعديل: 2025-01-22 17:01

يتضمن Core CAL تراخيص وصول العميل (تراخيص وصول العميل) لـ Windows Server و Exchange Server و System Management Server و SharePoint Portal Server. آخر تعديل: 2025-01-22 17:01

الوظائف الشعبية للماجستير في علوم الكمبيوتر الخريجين 1) الشبكة ومسؤولي أنظمة الكمبيوتر. 2) محللو أنظمة الحاسوب. 3) مهندسو شبكات الكمبيوتر. 4) مطورو البرمجيات. 5) علماء الحاسب والمعلومات. 6) كبار مسؤولي قواعد البيانات. 7) كبار مطوري الويب. آخر تعديل: 2025-01-22 17:01

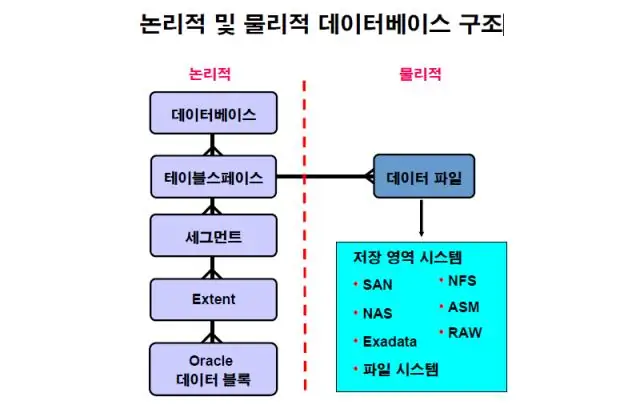

تتكون قاعدة بيانات أوراكل من وحدة تخزين منطقية واحدة أو أكثر تسمى مساحات الجداول ، والتي تخزن بشكل جماعي جميع بيانات قاعدة البيانات. تتكون كل مساحة جدول في قاعدة بيانات Oracle من ملف واحد أو أكثر يسمى ملفات البيانات ، وهي هياكل مادية تتوافق مع نظام التشغيل الذي تعمل فيه Oracle. آخر تعديل: 2025-01-22 17:01

لم يتم العثور على تفاعلات بين Benadryl و guaifenesin / phenylephrine. هذا لا يعني بالضرورة عدم وجود تفاعلات. دائما استشر مقدم الرعاية الصحية الخاص بك. آخر تعديل: 2025-01-22 17:01

انتحب. استمع)) هي خدمة شبكات اجتماعية لمؤسسة فريميوم تستخدم للتواصل الخاص داخل المنظمات. استحوذت Microsoft لاحقًا على Yammer في عام 2012 مقابل 1.2 مليار دولار أمريكي. يتم حاليًا تضمين Yammer في جميع خطط المؤسسات لـ Office 365 و Microsoft 365. آخر تعديل: 2025-01-22 17:01

الوضع الآمن هو حالة يمكن أن يدخلها Samsung GalaxyS4 عند حدوث مشكلة في التطبيقات أو نظام التشغيل. يقوم الوضع الآمن بتعطيل التطبيقات مؤقتًا ويقلل من وظائف نظام التشغيل ، مما يسمح باستكشاف الأخطاء وإصلاحها لحل المشكلة. آخر تعديل: 2025-01-22 17:01

تحرير رسم تخطيطي قم بتسجيل الدخول إلى Office 365. انتقل إلى مجلد OneDrive for Business أو مكتبة مستندات SharePointOnline. افتح الرسم التخطيطي في Visio بالنقر فوق اسم الملف. بشكل افتراضي ، يفتح الرسم التخطيطي للعرض. حدد تحرير الرسم التخطيطي ، ثم حدد تحرير في المستعرض. آخر تعديل: 2025-01-22 17:01

المزايا: يمكن للأنظمة متعددة المعالجات أن توفر المال ، من خلال مشاركة مصادر الطاقة ، والمباني ، والأجهزة الطرفية. يمكن تنفيذ البرامج بسرعة أكبر ويمكن أن تزيد من الموثوقية. العيوب: تعد الأنظمة متعددة المعالجات أكثر تعقيدًا في كل من الأجهزة والبرامج. آخر تعديل: 2025-06-01 05:06

سجل التمهيد الرئيسي (MBR) هو المعلومات الموجودة في القطاع الأول من أي قرص ثابت أو قرص يحدد كيف وأين يوجد نظام التشغيل حتى يمكن تشغيله (تحميله) في ذاكرة التخزين الرئيسية للكمبيوتر أو ذاكرة الوصول العشوائي. آخر تعديل: 2025-01-22 17:01

من الإعداد ، أدخل Sandboxes في مربع البحث السريع ، ثم حدد Sandboxes. انقر فوق Sandbox جديد. أدخل اسمًا (10 أحرف أو أقل) ووصفًا لوضع الحماية. حدد نوع آلية تحديد الوصول التي تريدها. حدد البيانات المراد تضمينها في النسخة الجزئية أو وضع الحماية الكامل. آخر تعديل: 2025-01-22 17:01

رد الفعل في حد ذاته لا يعمل بكامل طاقته ، ولا هو رد الفعل بشكل كامل. لكنها مستوحاة من بعض المفاهيم الكامنة وراء FRP. وهم يتفاعلون مع التغييرات المساندة أو الحالة. ولكن عندما يتعلق الأمر بمعالجة الآثار الجانبية ، فإن React - كونها طبقة العرض فقط - تحتاج إلى مساعدة من المكتبات الأخرى ، مثل Redux. آخر تعديل: 2025-01-22 17:01

أنواع البيانات json و jsonb ، كما تم تعريفهما بواسطة وثائق PostgreSQL ، متطابقة تقريبًا ؛ الاختلاف الرئيسي هو أن بيانات json يتم تخزينها كنسخة دقيقة من نص إدخال JSON ، بينما يخزن jsonb البيانات في شكل ثنائي متحلل ؛ وهذا ليس كسلسلة ASCII / UTF-8 ، ولكن كرمز ثنائي. آخر تعديل: 2025-01-22 17:01

أمن المضيف. يصف أمان المضيف كيفية إعداد الخادم الخاص بك للمهام التالية: منع الهجمات. تقليل تأثير هجوم ناجح على النظام ككل. الاستجابة للهجمات عند حدوثها. آخر تعديل: 2025-01-22 17:01

الخطوات افتح تطبيق Messenger. إنه صاعقة البرق الأبيض على خلفية زرقاء. اضغط على زر الملف الشخصي. اضغط على صورة ملفك الشخصي. اضغط على علامة التبويب Scan Code. اطلب من صديق فتح صورة ملفه الشخصي. قم بتوسيط صورة الملف الشخصي في شاشة Messenger الخاصة بك. اضغط على إضافة على Messenger. آخر تعديل: 2025-01-22 17:01