الخوارزميات المتماثلة: (تسمى أيضًا "المفتاح السري") تستخدم نفس المفتاح لكل من التشفير وفك التشفير ؛ الخوارزميات غير المتماثلة: (تسمى أيضًا "المفتاح العام") تستخدم مفاتيح مختلفة للتشفير وفك التشفير. توزيع المفاتيح: كيف ننقل المفاتيح لمن يحتاجونها لتأسيس اتصال آمن. آخر تعديل: 2025-01-22 17:01

يطلب بائع أمازون الذي تم استيفاءه لمدة يومين من البائع استخدام خدمة مضمونة. قد يشمل ذلك أولوية USPS Express (1-2 يوم) أو UPS2-Day أو FedEx 2-Day. هناك ما يقول إن أولوية USPS (1-3 أيام) ليست خيارًا مقبولًا للشحن المضمون لمدة يومين. آخر تعديل: 2025-01-22 17:01

كيفية إنشاء مخطط دائري قم بالاتصال بالعينة - مصدر بيانات Superstore. اسحب مقياس المبيعات إلى الأعمدة واسحب بُعد الفئة الفرعية إلى الصفوف. انقر فوق إظهار على شريط الأدوات ، ثم حدد نوع المخطط الدائري. والنتيجة هي فطيرة صغيرة نوعًا ما. آخر تعديل: 2025-01-22 17:01

قم بتسجيل الدخول إلى VMware Certification. انقر فوق مدير الشهادات في الزاوية اليمنى العليا. انقر فوق تعقب حالة شهادتك في قائمة الخيارات المتاحة. آخر تعديل: 2025-01-22 17:01

إذا فهمت بشكل صحيح من هذا المنشور وصفحة Wikipedia لـ BitLocker و TPM ، بشكل افتراضي ، يستخدم BitLocker تشفيرًا متماثلًا مثل AES. ومع ذلك ، فإن TPM قادرة على أداء تشفير RSA. بالنظر إلى أن مفتاح RSA مخزن في TPM ، فلماذا لا يستخدم BitLocker التشفير غير المتماثل (أي RSA)؟. آخر تعديل: 2025-01-22 17:01

افتح لوحة تحكم Windows (من البداية ، اكتب "التحكم" واختر لوحة التحكم. انتقل إلى النظام والأمان> النظام> إعدادات النظام المتقدمة> الإعدادات. قم بتعطيل الرسوم المتحركة عن طريق تحديد "مخصص" وإلغاء تحديد العناصر من القائمة. آخر تعديل: 2025-01-22 17:01

تقطع الدالة date_trunc قيمة TIMESTAMP أو قيمة INTERVAL استنادًا إلى جزء تاريخ محدد ، على سبيل المثال ، الساعة أو الأسبوع أو الشهر وتُرجع الطابع الزمني المقطوع أو الفاصل الزمني بمستوى من الدقة. آخر تعديل: 2025-01-22 17:01

Google Chrome انقر فوق الزر الآمن (قفل) في شريط العناوين. انقر فوق الزر إظهار الشهادة. انتقل إلى علامة التبويب "التفاصيل". انقر فوق الزر "تصدير". حدد اسم الملف الذي تريد حفظ شهادة SSL فيه ، واحتفظ بتنسيق "Base64-encoded ASCII ، شهادة واحدة" وانقر على الزر حفظ. آخر تعديل: 2025-01-22 17:01

كل ما عليك فعله هو الضغط عليه لتشغيل خاصية البلوتوث الخاصة بالخوذة. انتقل إلى إعدادات Bluetooth بهاتفك وابحث عن هذا الجهاز. بمجرد العثور عليه ، يمكنك النقر فوقه وإقرانه. في حالة وجود خوذة Bluetooth حيث سيتعين عليك توصيل جهاز Bluetooth ، فإن الاقتران به أيضًا ليس مزعجًا للغاية. آخر تعديل: 2025-01-22 17:01

تعتبر شركة Toshiba International Corporation (TIC) قاعدة التصنيع الأولى لشركة Toshiba في أمريكا الشمالية ، وقد بدأت شركة Toshiba كشركة مصنعة للمعدات الكهربائية الثقيلة في اليابان منذ أكثر من 135 عامًا. اليوم ، توشيبا معروفة عالميًا بتقنيتها المبتكرة والجودة العالية والموثوقية التي لا تضاهى. آخر تعديل: 2025-01-22 17:01

منطقة الخدمة إذا لم يكن الهاتف نشطًا ، فقد يرن مرة أو مرتين فقط قبل الانتقال إلى البريد الصوتي. طالما أن حساب البريد الصوتي للشخص لا يزال نشطًا ، فلا يزال رقم الهاتف في الخدمة - حتى إذا كان الهاتف مغلقًا أو كان الشخص خارج منطقة الخدمة لفترة طويلة من الوقت. آخر تعديل: 2025-01-22 17:01

يركز مطورو الويب بشكل خاص على تصميم وإنشاء مواقع الويب ، بينما يقوم مهندسو البرمجيات بتطوير برامج أو تطبيقات الكمبيوتر. يحدد هؤلاء المهندسون كيفية عمل برامج الكمبيوتر ويشرفون على المبرمجين أثناء قيامهم بكتابة الكود الذي يضمن عمل البرنامج بشكل صحيح. آخر تعديل: 2025-01-22 17:01

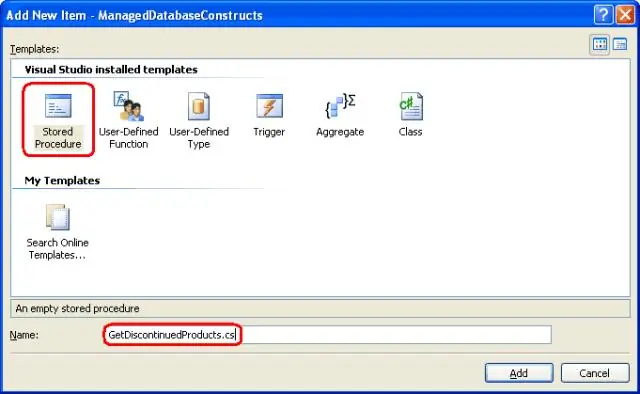

إدراج البيانات حسب الإجراء المخزن في MVC 5.0 باستخدام أسلوب البيانات أولاً إنشاء قاعدة بيانات وإنشاء جدول. في هذه الخطوة ، سنقوم الآن بإنشاء إجراء مخزن. في الخطوة التالية ، نقوم بربط قاعدة البيانات بتطبيقنا من خلال Data First Approach. بعد ذلك ، حدد نموذج بيانات كيان ADO.NET وانقر على زر إضافة. آخر تعديل: 2025-01-22 17:01

إنشاء مخطط تبعية في BusinessEvents Studio Explorer ، انقر بزر الماوس الأيمن فوق مورد مشروع وحدد إنشاء مخطط تبعية. افتح عنصر المشروع للتحرير وانقر فوق الزر Dependency Diagram () في الجزء العلوي الأيمن من المحرر. في الرسم التخطيطي لمشروع الكيان المحدد ، انقر بزر الماوس الأيمن فوق مورد وحدد إنشاء مخطط تبعية. آخر تعديل: 2025-01-22 17:01

التنعيم • غالبًا ما يُستخدم التنعيم لتقليل التشويش داخل الصورة. • تحسين الصور هي تقنية أساسية لتحسين الصورة ، يمكنها إزالة التشويش في الصور. لذلك ، فهي وحدة وظيفية ضرورية في برامج معالجة الصور المختلفة. • تجانس الصورة طريقة لتحسين جودة الصور. آخر تعديل: 2025-01-22 17:01

لا ، لا أحد يستخدم Hotmail في 2019. لم يعد Hotmail القديم موجودًا. ومع ذلك ، لا يزال بإمكانك استخدام عناوين بريد Hotmail القديمة ، ولا يزال بإمكانك إنشاء عناوين جديدة. سيتم إرسال رسائل البريد الإلكتروني الخاصة بك واستلامها بواسطة خدمة Microsoftmail على موقع outlook [.] com. آخر تعديل: 2025-01-22 17:01

Amazon Relational Database Service (أو Amazon RDS) هي خدمة قاعدة بيانات ارتباطية موزعة بواسطة Amazon Web Services (AWS). إنها خدمة ويب تعمل "في السحابة" مصممة لتبسيط إعداد وتشغيل وتوسيع نطاق قاعدة البيانات العلائقية لاستخدامها في التطبيقات. آخر تعديل: 2025-01-22 17:01

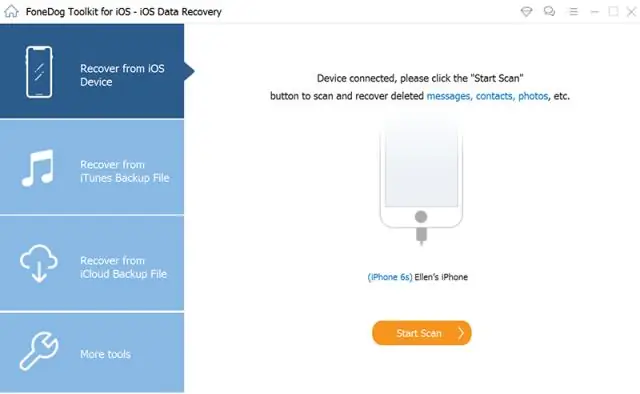

انقر لتحديد ومعاينة الرسائل النصية المحذوفة أو مسودات الرسائل المحذوفة من Android mobile ، ثم اضغط على زر Recover في الزاوية اليمنى السفلية ، ستظهر لك نافذة منبثقة حيث يمكنك اختيار مجلد على جهاز الكمبيوتر الخاص بك لاسترداد الرسائل المحذوفة من هاتفك المحمول. آخر تعديل: 2025-01-22 17:01

إقران جهاز MFA افتراضي بحساب الجذر الخاص بك اختر تنشيط MFA في صفحة بيانات اعتماد الأمان الخاصة بك. اختر جهاز MFA افتراضي ثم اختر الخطوة التالية. إذا لم يكن لديك تطبيق متوافق مع AWS MFA ، فقم بتثبيت أحد التطبيقات المتاحة. اختر الخطوة التالية. آخر تعديل: 2025-01-22 17:01

تعتمد الأعمال التجارية على تكنولوجيا المعلومات لمساعدتهم على أن يكونوا أكثر إنتاجية. هذه مهنة تفيد أي شركة من خلال السماح للشركات بالعمل بكفاءة أكبر وزيادة الإنتاجية. ويأتي مع ذلك اتصال أسرع وتخزين إلكتروني وحماية الوثائق المهمة. آخر تعديل: 2025-01-22 17:01

هناك طريقتان لتعيين فهرس DataFrame. استخدم المعامل inplace = True لتعيين فهرس DataFrame الحالي. قم بتعيين فهرس DataFrame الذي تم إنشاؤه حديثًا إلى متغير واستخدم هذا المتغير أيضًا لاستخدام النتيجة المفهرسة. آخر تعديل: 2025-01-22 17:01

يعد Excel أحد تطبيقات جداول البيانات الشائعة والقوية لنظام Windows. تسمح وحدة openpyxl لبرامج Python بقراءة ملفات جداول بيانات Excel وتعديلها. على الرغم من أن برنامج Excel هو برنامج مملوك لشركة Microsoft ، إلا أن هناك بدائل مجانية تعمل على أنظمة تشغيل Windows و OS X و Linux. آخر تعديل: 2025-01-22 17:01

تغيير خلفية الصورة عبر الإنترنت الخطوة 1: حدد الصورة التي تريد تحريرها. OpenPhotoScissors عبر الإنترنت وانقر فوق الزر تحميل ثم حدد ملف animage على جهاز الكمبيوتر المحلي الخاص بك. الخطوة 2: حدد الخلفية والمقدمة. الآن ، نحتاج إلى إخبار PhotoScissors ، أين الخلفية. الخطوة 3: تغيير الخلفية. آخر تعديل: 2025-01-22 17:01

تعطيل مفتاح تكامل الذاكرة في محرر إدارة نهج المجموعة ، انتقل إلى Computerconfiguration وانقر فوق القوالب الإدارية. قم بتوسيع مكونات treeto Windows> أمان Windows> أمان الجهاز. افتح إعداد مفتاح تعطيل تكامل الذاكرة واضبطه على ممكّن. انقر فوق موافق. آخر تعديل: 2025-01-22 17:01

Google Chrome انقر فوق "المحفوظات" من القائمة المنسدلة ثم أدخل "YouTube" (بدون علامات اقتباس) في مربع "سجل البحث". انقر فوق الزر "سجل البحث" ، ثم دوّن التاريخ المجاور لفيديو YouTube بالمعلومات التي تهتم بها. آخر تعديل: 2025-01-22 17:01

اضغط على زر الطاقة في الجزء الخلفي من جهاز Macmini. قم بتوصيله بالتلفزيون أو الشاشة. قم بتوصيل جهاز Mac mini بالتلفزيون أو الكمبيوتر المكتبي. اتصل بشبكة Wi-Fi. بمجرد التشغيل ، يجب أن يأخذك دليل الإعداد عبر بضع خطوات بسيطة ، بما في ذلك إعداد اتصال aWi-Fi. قم بتسجيل الدخول باستخدام معرف Apple الخاص بك. ابدأ في استخدام جهاز Mac mini. آخر تعديل: 2025-01-22 17:01

لا ، منتجات HP Pavilion class ليست جيدة إذا كنا نتحدث عن أجهزة الكمبيوتر المحمولة Pavilion أو أجهزة سطح المكتب Pavilion. معياري لـ "جيد في اللعب" هو ، على أقل تقدير ، تضمين وحدة معالجة رسومات منفصلة. إنهم جميعًا يشغلون رسومات مدمجة وهذا لا يجعلهم منتجات ألعاب "جيدة". آخر تعديل: 2025-01-22 17:01

يشير هرم DIKW ، المعروف أيضًا بشكل مختلف باسم التسلسل الهرمي DIKW ، والتسلسل الهرمي للحكمة ، والتسلسل الهرمي للمعرفة ، والتسلسل الهرمي للمعلومات ، وهرم البيانات ، بشكل فضفاض إلى فئة من النماذج لتمثيل العلاقات الهيكلية و / أو الوظيفية المزعومة بين البيانات والمعلومات والمعرفة و حكمة. آخر تعديل: 2025-01-22 17:01

خطوات فتح الطابعات والفاكسات. اختر "ابدأ" وانقر على "لوحة التحكم" ثم انقر على "الطابعات والأجهزة الأخرى". الآن ، اختر "الطابعات والفاكسات". افتح معالج الطابعة. ابحث عن "مهام الطابعة" ، وانقر على "إضافة طابعة". سيؤدي هذا إلى فتح "معالج إضافة طابعة". انقر فوق {التالي. اختر منفذًا جديدًا. آخر تعديل: 2025-01-22 17:01

هناك 8000 عقد Ethereum نشطة ومستمعة. آخر تعديل: 2025-01-22 17:01

تشفير الكود المصدري لبايثون هو إحدى طرق "تشويش لغة بايثون" ، والتي تهدف إلى تخزين شفرة المصدر الأصلية في شكل لا يمكن للبشر قراءته. هناك بالفعل برامج متاحة لإجراء هندسة عكسية أو إلغاء تجميع كود C ++ إلى نموذج يمكن قراءته من قبل الإنسان. آخر تعديل: 2025-01-22 17:01

يمكن أن تحمل كبلات USB-C طاقة أكبر بشكل كبير ، بحيث يمكن استخدامها لشحن الأجهزة الأكبر حجمًا مثل أجهزة الكمبيوتر المحمولة. كما أنها توفر ما يصل إلى ضعف سرعة النقل من USB 3 بسرعة 10 جيجابت في الثانية. في حين أن الموصلات ليست متوافقة مع الإصدارات السابقة ، إلا أن المعايير موجودة ، لذلك يمكن استخدام المحولات مع الأجهزة القديمة. آخر تعديل: 2025-01-22 17:01

أعلنت Sprint يوم الخميس أن jetblackiPhone 7 و iPhone 7 Plus يحتلان المرتبة الأولى في الموديلات ذات السعة الأكبر ، متقدما على الأسود غير اللامع في المركز الثاني. انخفض الذهب الوردي - اللون الأكثر شيوعًا في العام الماضي - إلى المركز الثالث ، بينما الذهب في المركز الرابع ، والفضة في المرتبة الخامسة. آخر تعديل: 2025-01-22 17:01

في تكوينات الفاصوليا الربيعية ، تحدد سمة الفول التي تسمى'scope 'نوع الكائن الذي يجب إنشاؤه وإعادته. هناك 5 أنواع من نطاقات الفول المتاحة ، وهي: 1) مفرد: إرجاع مثيل حبة واحدة لكل حاوية Spring IoC. ) prototype: يُرجع مثيلاً جديدًا لوحدة برامج في كل مرة عند الطلب. آخر تعديل: 2025-01-22 17:01

يتضمن الأمن المادي استخدام طبقات متعددة من الأنظمة المترابطة التي يمكن أن تشمل مراقبة الدوائر التلفزيونية المغلقة ، وحراس الأمن ، والحواجز الواقية ، والأقفال ، والتحكم في الوصول ، وكشف التسلل المحيط ، وأنظمة الردع ، والحماية من الحرائق ، وأنظمة أخرى مصممة لحماية الأشخاص والممتلكات. آخر تعديل: 2025-01-22 17:01

MacClean هو تطبيق مجاني ، مما يعني أنه يمكن تنزيله واستخدامه مجانًا ، على الرغم من تطبيق القيود. في شكله المجاني ، سيقوم برنامج تحسين Mac هذا بفحص جهاز الكمبيوتر الخاص بك عند الطلب ويعرض مقدار البيانات التي يمكن إزالتها بأمان من قرص بدء التشغيل. آخر تعديل: 2025-01-22 17:01

لمعرفة ما إذا كنت تقوم بتشغيل جدار حماية Windows: انقر فوق رمز Windows ، وحدد لوحة التحكم. ستظهر نافذة لوحة التحكم. انقر فوق النظام والأمان. ستظهر لوحة النظام والأمان. انقر فوق جدار حماية Windows. إذا رأيت علامة اختيار خضراء ، فهذا يعني أنك تقوم بتشغيل جدار حماية Windows. آخر تعديل: 2025-01-22 17:01

تستخدم AWS OpsWorks Stacks كتب طهي الشيف للتعامل مع مهام مثل تثبيت الحزم وتكوينها ونشر التطبيقات. يصف هذا القسم كيفية استخدام كتب الطهي مع AWS OpsWorks Stacks. لمزيد من المعلومات ، راجع Chef. تدعم AWS OpsWorks Stacks حاليًا إصدارات Chef 12 و 11.10. آخر تعديل: 2025-01-22 17:01

لمعرفة نوع الكلمات الرئيسية التي يبحث عنها المستخدمون للعثور على موقع الويب الخاص بك ، انتقل إلى Google Search Console> Search Traffic> Search Analytics. بمجرد وصولك إلى هنا ، سترى قائمة بالكلمات الرئيسية التي تحصل على بعض الجذب بالنسبة لك. آخر تعديل: 2025-01-22 17:01

تتيح لك سمة enctype تحديد نوع تشفير لنموذجك. تتيح لك سمة enctype تحديد نوع تشفير لنموذجك. هذا هو الخيار الصحيح لغالبية نماذج HTML البسيطة. تعد بيانات multart / form ضرورية إذا كان المستخدمون مطالبًا بتحميل ملف من خلال النموذج. آخر تعديل: 2025-01-22 17:01